Offres Azure

Machines virtuelles et conteneurs

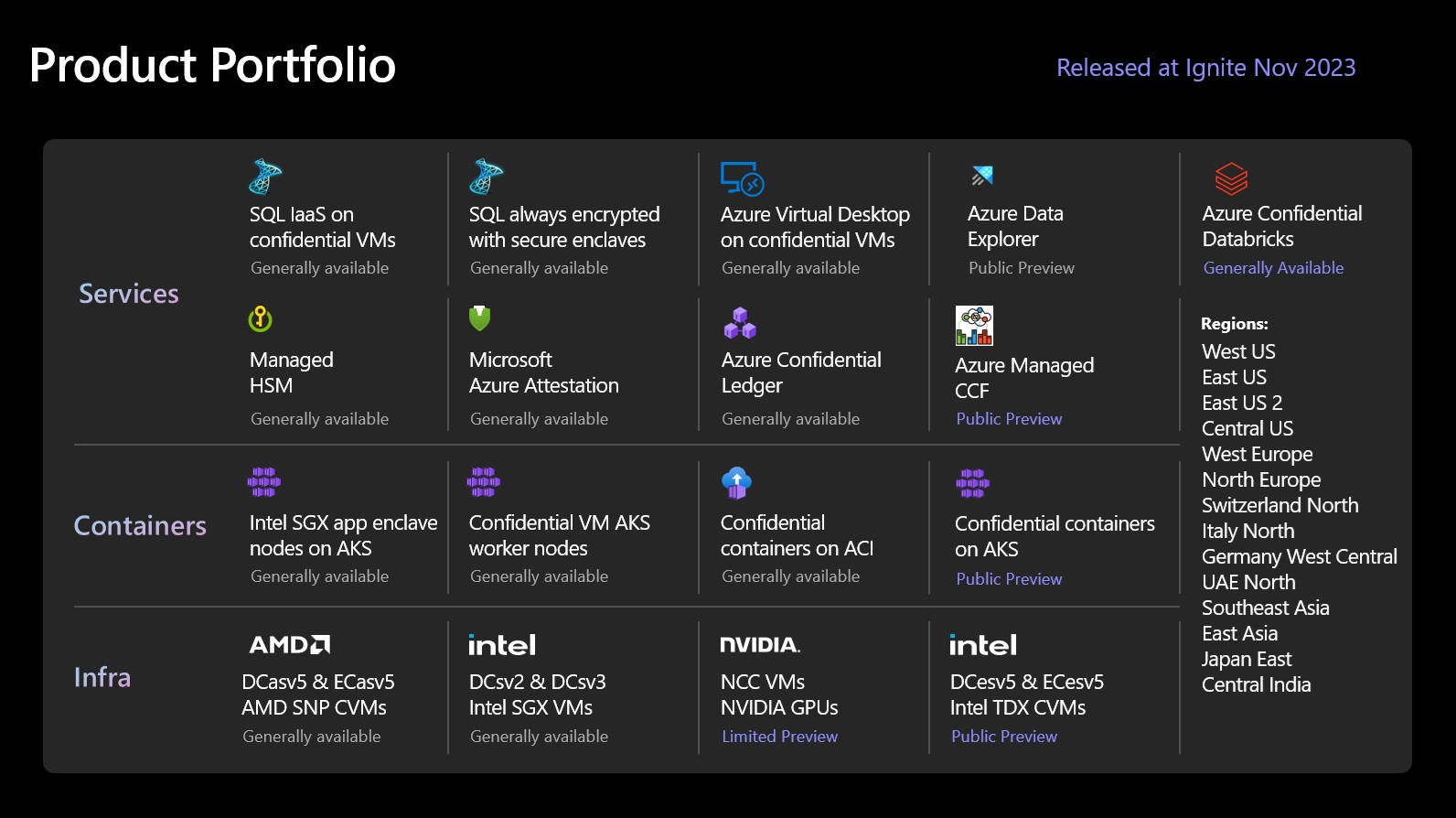

Azure offre la plus grande prise en charge des technologies renforcées telles que AMD SEV-SNP, Intel TDX et Intel SGX. Toutes les technologies répondent à notre définition de l’informatique confidentielle, aidant les organisations à empêcher l’accès non autorisé ou la modification du code et des données pendant leur utilisation.

VMs confidentielles utilisant AMD SEV-SNP. Les VM confidentielles utilisant AM DCasv5 et ECasv5 permettent le lift-and-shift des charges de travail existantes et de protéger les données de l’opérateur cloud grâce à la confidentialité au niveau de la VM.D SEV-SNP.

VMs confidentielles utilisant Intel TDX. Les VM confidentielles utilisant AM DCesv5 et ECesv5 permettent le lift-and-shift des charges de travail existantes et de protéger les données de l’opérateur cloud grâce à la confidentialité au niveau de la VM.D SEV-SNP.

VMs avec Application Enclaves utilisant Intel SGX. DCsv2, DCsv3 et DCdsv3 permettent aux organisations de créer des enclaves matérielles. Ces enclaves sécurisées aident à protéger contre les opérateurs cloud et vos propres administrateurs de VMs.

Conteneurs reconnaissant les enclaves exécutés sur Azure Kubernetes Service (AKS). Les nœuds d’informatique confidentielle sur AKS utilisent Intel SGX pour créer des environnements d’enclaves isolées dans les nœuds entre chaque application conteneur.

Services confidentiels

Azure offre également diverses fonctionnalités PaaS, SaaS et machine virtuelle qui prennent en charge ou s’appuient sur l’informatique confidentielle, notamment :

Azure Key Vault Managed HSM est un service cloud complètement managé, hautement disponible et monolocataire qui vous permet de protéger les clés de chiffrement de vos applications cloud en utilisant des modules de sécurité matériels (HSM) validés FIPS 140-2 de niveau 3.

Always Encrypted avec enclaves sécurisées dans Azure SQL. La confidentialité des données sensibles est protégée contre les programmes malveillants et les utilisateurs non autorisés à privilège élevé via l’exécution de requêtes SQL directement à l’intérieur d’un environnement TEE.

Azure Databricks vous aide à renforcer la sécurité et à renforcer la confidentialité dans votre Databricks Lakehouse à l’aide de machines virtuelles confidentielles.

Azure Virtual Desktop garantit que le bureau virtuel d’un utilisateur est chiffré en mémoire, protégé en cours d’utilisation et soutenu par une racine de confiance matérielle.

Microsoft Azure Attestation, un service d’attestation à distance pour valider la fiabilité de plusieurs environnements TEE (Trusted Execution Environments) et vérifier l’intégrité des fichiers binaires s’exécutant dans les environnements TEE.

Le service Gestion des identités matérielles approuvées (THIM) gère la gestion du cache des certificats pour tous les environnements d’exécution de confiance (TEE) résidant dans Azure et fournit des informations de base d’informatique de confiance (TCB) pour appliquer une ligne de base minimale pour les solutions d’attestation.

Registre confidentiel Azure. La liste de contrôle d’accès (ACL) est un registre inviolable pour le stockage des données sensibles pour la conservation et l’audit des enregistrements ou pour la transparence des données dans les scénarios multi-tiers. Il offre des garanties en écriture unique et en lectures multiples, qui rendent les données non effaçables et non modifiables. Le service repose sur le Framework de consortium confidentiel de Microsoft Research.

Offres supplémentaires

Azure IoT Edge prend en charge les applications confidentielles exécutées dans des enclaves sécurisées sur un appareil IoT (Internet des objets). Les appareils IoT sont souvent exposés à des falsifications, car ils sont physiquement accessibles aux mauvais acteurs. Les appareils IoT Edge confidentiels ajoutent de la confiance et de l’intégrité à la périphérie en protégeant l’accès aux données capturées et stockées à l’intérieur de l’appareil lui-même avant de les diffuser dans le cloud.

Le runtime ONNX d’inférence confidentielle est un serveur d’inférence de Machine Learning (ML) qui empêche la partie d’hébergement ML d’accéder à la requête d’inférence et à la réponse correspondante.

Le lancement fiable est disponible sur toutes les machines virtuelles de 2e génération, en offrant des fonctionnalités de sécurité renforcées : le démarrage sécurisé, le module de plateforme sécurisée virtuel et la surveillance de l’intégrité du démarrage, qui protègent contre les kits de démarrage, les rootkits et les logiciels malveillants au niveau du noyau.