Exécuter des diagnostics et collecter des journaux pour résoudre les problèmes liés aux appareils Azure Stack Edge

S’APPLIQUE À : Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Cet article explique comment exécuter des diagnostics, collecter un package de support, rassembler des journaux de sécurité avancée et consulter les journaux pour résoudre les problèmes de chargement et d’actualisation sur votre appareil Azure Stack Edge.

Exécuter les diagnostics

Pour diagnostiquer et corriger les erreurs d’appareil, vous pouvez exécuter les tests de diagnostics. Pour exécuter ces tests, procédez comme suit dans l’interface utilisateur web locale de votre appareil.

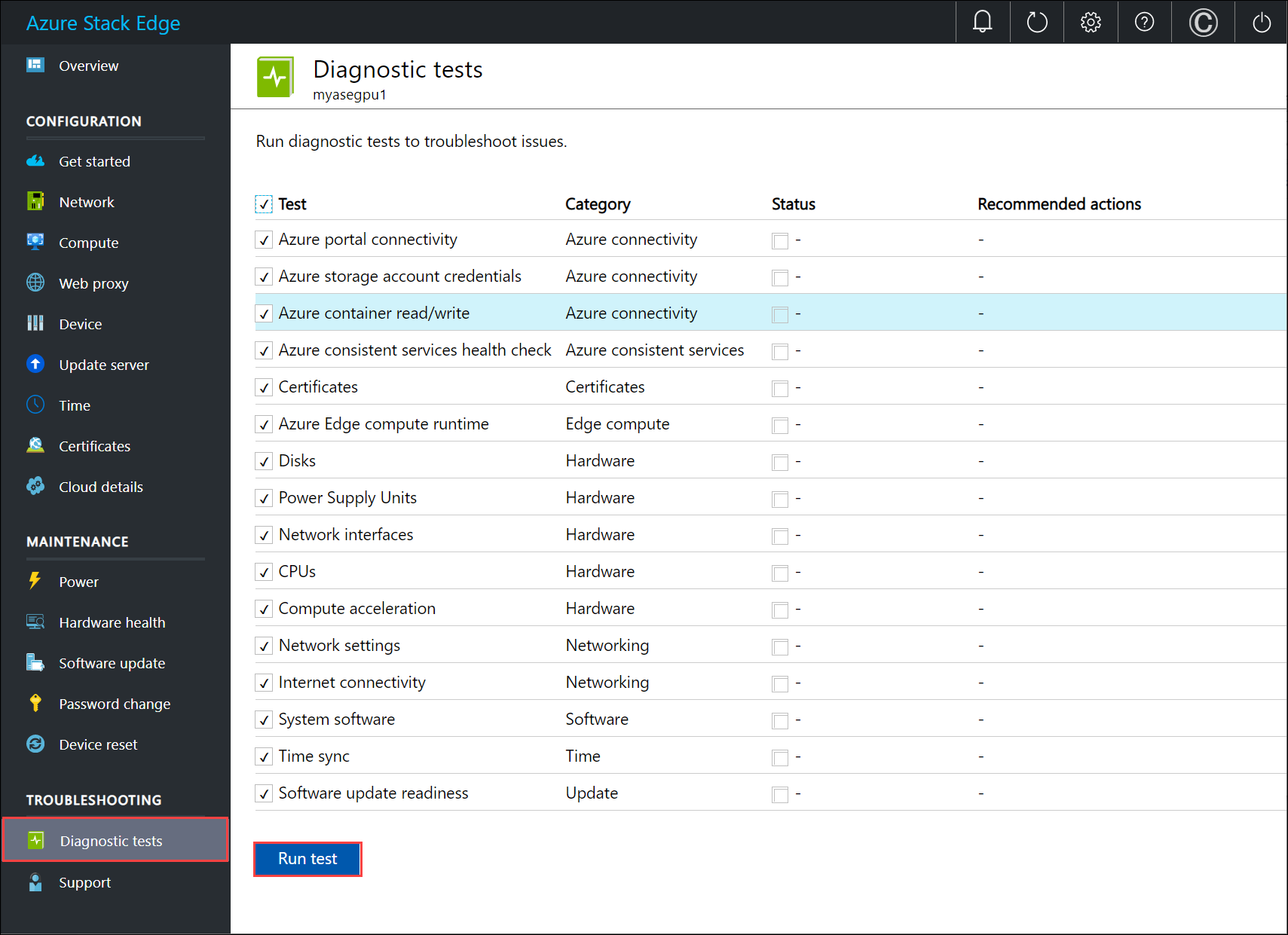

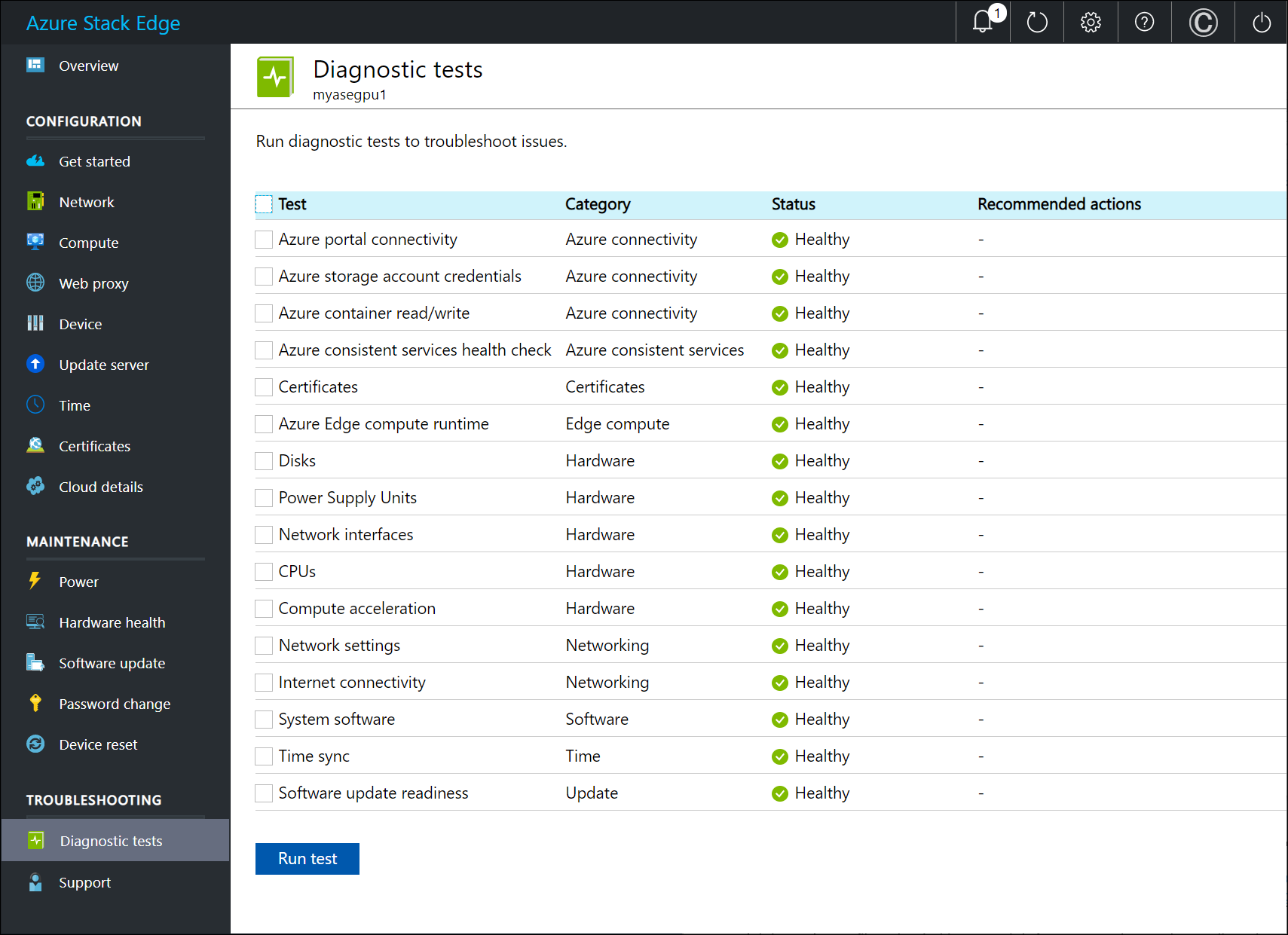

Dans l’interface utilisateur web locale, accédez à Dépannage > Tests de diagnostic. Sélectionnez le test que vous souhaitez exécuter, puis cliquez sur Exécuter le test. Vous êtes averti que des tests sont en cours d’exécution sur l’appareil.

Voici un tableau qui décrit chacun des tests de diagnostics exécutés sur votre appareil Azure Stack Edge.

Nom du test Description Connectivité au portail Azure Le test valide la connectivité entre votre appareil Azure Stack Edge et le portail Azure. Services d’intégrité compatibles Azure Plusieurs services, notamment Azure Resource Manager, le fournisseur de ressources de calcul, le fournisseur de ressources réseau et le service de stockage d’objets blob, s’exécutent sur votre appareil. Ensemble, ces services fournissent une pile Azure cohérente. Le contrôle d’intégrité permet de vérifier que ces services Azure cohérents sont opérationnels. Certificats Le test vérifie la date d’expiration et l’impact de la modification du domaine DNS et de l’appareil sur les certificats. Le contrôle d’intégrité a vérifié que tous les certificats sont importés et appliqués sur tous les nœuds d’appareil. Runtime Azure Edge Compute Le test vérifie que le service Kubernetes Azure Stack Edge fonctionne comme prévu. Il vérifie notamment l’intégrité de la machine virtuelle Kubernetes et l’état des services Kubernetes déployés par votre appareil. Disques Le test vérifie que tous les disques de l’appareil sont connectés et fonctionnels. Il vérifie notamment que le bon microprogramme est installé sur les disques et que BitLocker est correctement configuré. Blocs d’alimentation Le test vérifie que toutes les alimentations sont connectées et opérationnelles. Interfaces réseau Le test vérifie que toutes les interfaces réseau sont connectées à votre appareil et que la topologie de réseau pour ce système est celle prévue. Processeurs Le test vérifie que les processeurs du système sont correctement configurés et opérationnels. Accélération du calcul Le test vérifie que l’accélération du calcul fonctionne comme prévu sur le plan matériel et logiciel. En fonction du modèle d’appareil, l’accélération du calcul peut être effectuée par un GPU (unité de traitement graphique), un VPU (unité de traitement de la vision) ou un FPGA (Field Programmable Gate Array). Paramètres réseau Ce test vérifie la configuration réseau de l’appareil. Connectivité Internet Ce test vérifie la connectivité à Internet de l’appareil. Logiciels système Ce test vérifie que le stockage système et la pile logicielle fonctionnent comme prévu. Synchronisation de l’heure Ce test examine les paramètres d’heure de l’appareil et vérifie que le serveur de temps configuré sur l’appareil est valide et accessible. Préparation des mises à jour de logiciel Ce test vérifie que le serveur de mise à jour configuré est valide et accessible. Une fois les tests terminés, les résultats correspondants s’affichent.

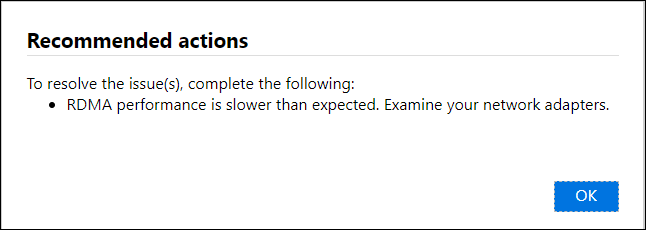

Si un test échoue, l’URL de l’action recommandée vous est présentée. Sélectionnez cette URL pour visualiser l’action recommandée.

Collecter un package de support

Un package de journaux d’activité contient tous les journaux d’activité pertinents qui peuvent aider l’équipe du Support Microsoft à résoudre les problèmes des appareils. Vous pouvez générer un package de journaux par le biais de l’interface utilisateur web locale.

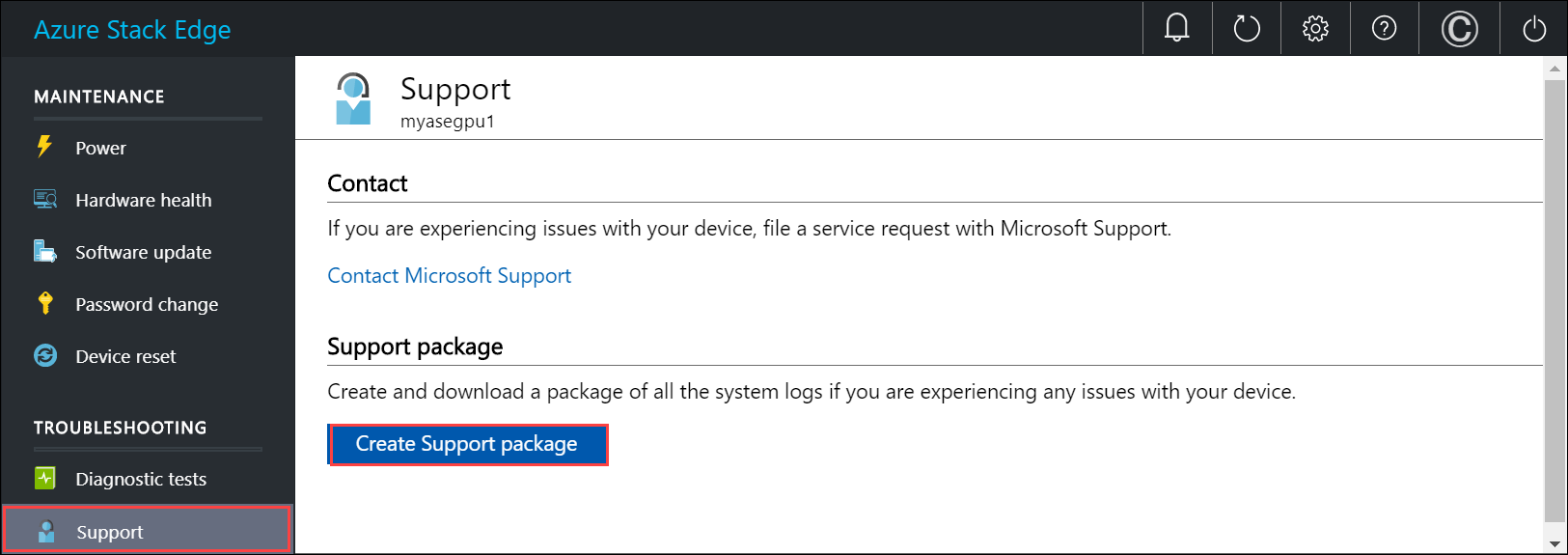

Pour collecter un package de support, procédez comme suit.

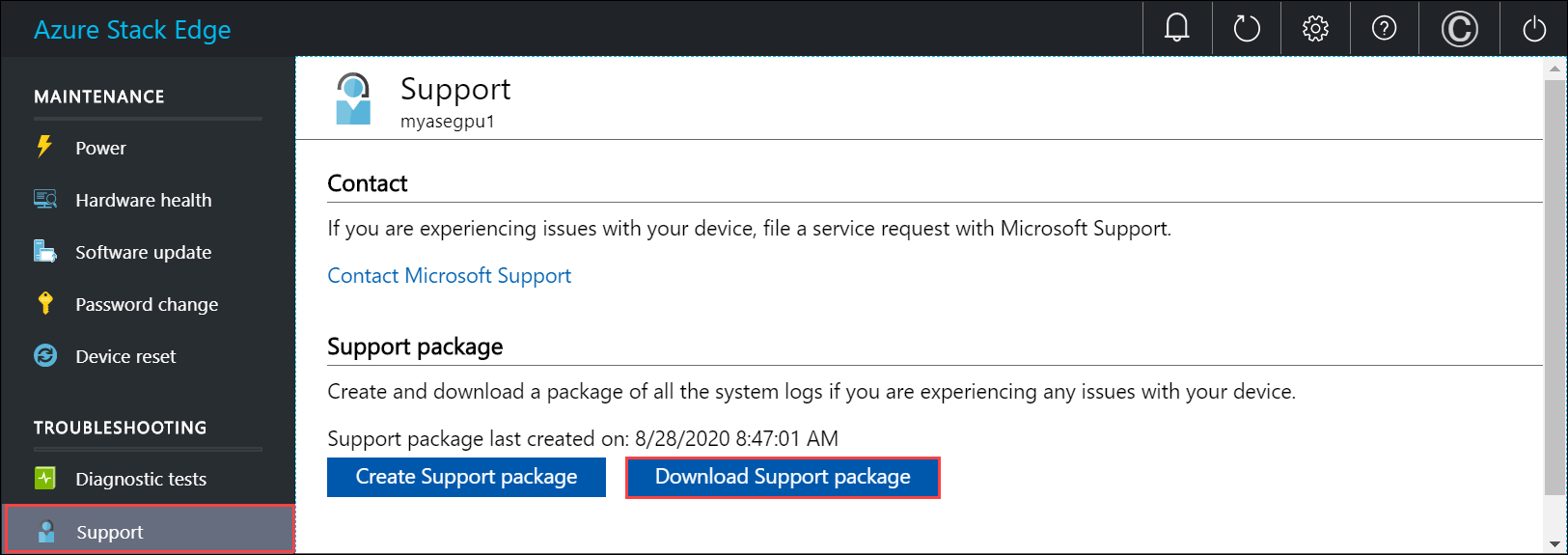

Dans l’interface utilisateur web locale, accédez à Dépannage > Support. Sélectionnez Créer un package de support. Le système commence à collecter le package de support. La collection du package peut nécessiter plusieurs minutes.

Une fois le package de support créé, sélectionnez Télécharger le package de support. Un package compressé est téléchargé dans le chemin d’accès que vous avez choisi. Vous pouvez décompresser le package et visualiser les fichiers journaux système.

Collecter les journaux de sécurité avancée

Les journaux de sécurité avancée peuvent être des journaux d’intrusion logicielle ou d’intrusion matérielle pour votre appareil Azure Stack Edge Pro.

Journaux d’intrusion logicielle

L’intrusion logicielle ou les journaux de pare-feu par défaut sont collectés pour le trafic entrant et sortant.

Lorsque l’appareil est mis en image à l’usine, la journalisation par défaut du pare-feu est activée. Ces journaux sont regroupés par défaut dans le package de support lorsque vous créez ce type de package via l’interface utilisateur locale ou l’interface Windows PowerShell de l’appareil.

Si seuls les journaux de pare-feu sont demandés dans le package de support pour vérifier une intrusion logicielle (NW) dans l’appareil, utilisez l’option

-Include FirewallLoglors de la création du package de support.Si aucune option d’inclusion particulière n’est fournie, le journal du pare-feu est inclus par défaut dans le package de support.

Dans le package de support, le journal du pare-feu est le fichier

pfirewall.log, qui se trouve dans le dossier racine. Voici un exemple du journal d’intrusion logicielle de l’appareil Azure Stack Edge Pro.#Version: 1.5 #Software: Microsoft Windows Firewall #Time Format: Local #Fields: date time action protocol src-ip dst-ip src-port dst-port size tcpflags tcpsyn tcpack tcpwin icmptype icmpcode info path 2019-11-06 12:35:19 DROP UDP 5.5.3.197 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e88 ff02::fb 5353 5353 89 - - - - - - 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9d87 ff02::fb 5353 5353 79 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP 5.5.3.193 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe08:20d5 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe08:20d5 ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP 5.5.3.33 224.0.0.251 5353 5353 59 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8a ff02::fb 5353 5353 89 - - - - - - - RECEIVE 2019-11-06 12:35:19 DROP UDP fe80::3680:dff:fe01:9e8b ff02::fb 5353 5353 89 - - - - - - - RECEIVE

Journaux d’intrusion matérielle

Pour détecter toute intrusion matérielle dans l’appareil, les événements de châssis, tels que l’ouverture ou la fermeture du châssis, sont consignés.

Le journal des événements système de l’appareil est lu à l’aide de l’applet de commande

racadm. Ces événements sont ensuite filtrés pour les événements liés au châssis, dans un fichierHWIntrusion.txt.Pour récupérer uniquement le journal d’intrusion matérielle dans le package de support, utilisez l’option

-Include HWSelLoglors de la création du package de support.Si aucune option d’inclusion particulière n’est fournie, le journal d’intrusion matérielle est inclus par défaut dans le package de support.

Dans le package de support, le journal d’intrusion matérielle est le fichier

HWIntrusion.txt, il se trouve dans le dossier racine. Voici un exemple du journal d’intrusion matérielle de l’appareil Azure Stack Edge Pro.09/04/2019 15:51:23 system Critical The chassis is open while the power is off. 09/04/2019 15:51:30 system Ok The chassis is closed while the power is off.

Résoudre les erreurs de chargement et d’actualisation des appareils

Toutes les erreurs rencontrées lors des processus de chargement et d’actualisation figurent dans les fichiers d’erreurs correspondants.

Pour visualiser les fichiers d’erreurs, accédez à votre partage, puis sélectionnez-le pour afficher le contenu.

Sélectionnez le dossier Microsoft Data Box Edge. Ce dossier comporte deux sous-dossiers :

- dossier Upload contenant les fichiers journaux des erreurs de chargement ;

- dossier Refresh stockant les fichiers journaux des erreurs d’actualisation.

Voici un exemple de fichier journal d’actualisation.

<root container="test1" machine="VM15BS020663" timestamp="03/18/2019 00:11:10" /> <file item="test.txt" local="False" remote="True" error="16001" /> <summary runtime="00:00:00.0945320" errors="1" creates="2" deletes="0" insync="3" replaces="0" pending="9" />Lorsque ce fichier signale une erreur (présentée dans cet exemple), notez le code de l’erreur, 16001 dans le cas présent. Recherchez ci-après la description de ce code d’erreur en fonction de la référence de l’erreur.

Code d'erreur Description de l'erreur 100 Le nom du conteneur ou du partage doit comporter entre 3 et 63 caractères. 101 Le nom du conteneur ou du partage doit uniquement comporter des lettres, des chiffres ou des traits d’union. 102 Le nom du conteneur ou du partage doit uniquement comporter des lettres, des chiffres ou des traits d’union. 103 Le nom du blob ou du fichier contient des caractères de contrôle non pris en charge. 104 Le nom du blob ou du fichier contient des caractères de contrôle non autorisés. 105 Le nom du blob ou du fichier contient trop de segments (chaque segment est séparé par une barre oblique -/). 106 Le nom du blob ou du fichier est trop long. 107 L’un des segments du nom de blob ou de fichier est trop long. 108 La taille du fichier dépasse la taille de fichier maximale autorisée pour le chargement. 109 L’alignement du blob ou du fichier est incorrect. 110 Le nom du blob ou du fichier encodé au format Unicode n’est pas valide. 111 Le nom ou le préfixe du fichier ou du blob est un nom réservé qui n’est pas pris en charge (par exemple, COM1). 2000 Une absence de concordance entre les ETags indique l’existence d’un conflit entre un objet blob de blocs dans le cloud et sur l’appareil. Pour résoudre ce conflit, supprimez soit le fichier figurant dans le cloud, soit celui stocké sur l’appareil. 2001 Un problème inattendu s’est produit au cours du traitement d’un fichier après le chargement de ce dernier. Si cette erreur est signalée et persiste pendant plus de 24 heures, contactez le Support. 2002 Le fichier est déjà ouvert dans un autre processus et ne peut être chargé tant que le descripteur est ouvert. 2003 Impossible d’ouvrir le fichier pour le chargement. Si cette erreur est signalée, contactez le Support Microsoft. 2004 Impossible de se connecter au conteneur pour y charger les données. 2005 Impossible de se connecter au conteneur, car les autorisations de compte sont erronées ou obsolètes. Vérifiez votre accès. 2006 Impossible de charger les données dans le compte, car le compte ou le partage sont désactivés. 2007 Impossible de se connecter au conteneur, car les autorisations de compte sont erronées ou obsolètes. Vérifiez votre accès. 2008 Impossible d’ajouter de nouvelles données, car le conteneur est plein. Vérifiez les spécifications Azure relatives aux tailles de conteneur prises en charge en fonction du type. Par exemple, le service Azure Files prend uniquement en charge une taille de fichier maximale de 5 To. 2009 Impossible de charger les données, car le conteneur associé au partage n’existe pas. 2997 Une erreur inattendue s’est produite. Il s’agit d’une erreur temporaire qui se résoudra d’elle-même. 2998 Une erreur inattendue s’est produite. L’erreur peut se résoudre d’elle-même, mais si elle persiste pendant plus de 24 heures, contactez le Support Microsoft. 16000 Impossible de récupérer ce fichier. 16001 Impossible de récupérer ce fichier, car il existe déjà sur votre système local. 16002 Impossible d’actualiser ce fichier, car il n’est pas complètement chargé.