Qu’est-ce qu’Azure DDoS Protection ?

Les attaques par déni de service distribué (DDoS) représentent certains des problèmes de disponibilité et de sécurité majeurs auxquels sont confrontés les clients qui déplacent leurs applications vers le cloud. Une attaque DDoS tente d’épuiser les ressources d’une application afin de la rendre indisponible aux utilisateurs légitimes. Les attaques DDoS peuvent être ciblées sur n’importe quel point de terminaison qui est publiquement accessible via Internet.

Azure DDoS Protection, combiné aux meilleures pratiques de conception d’applications, offre des fonctionnalités d’atténuation DDoS améliorées pour lutter contre les attaques DDoS. Cette solution s’adapte automatiquement pour protéger vos ressources Azure spécifiques dans un réseau virtuel. La protection est simple à activer sur n’importe quel réseau virtuel, nouveau ou existant, et ne nécessite aucun changement au niveau de l’application ou des ressources.

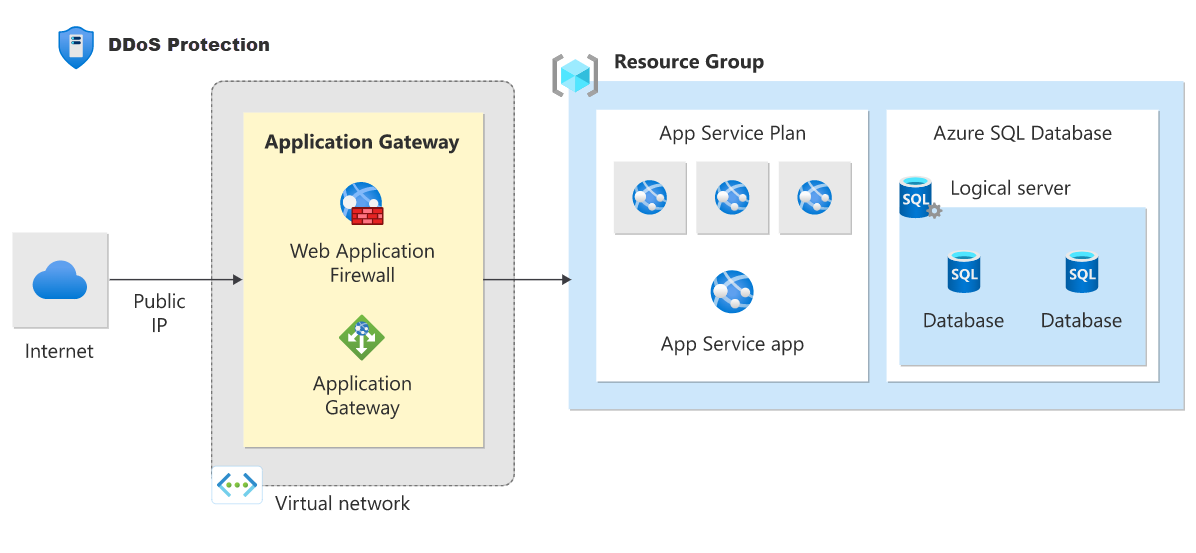

Azure DDoS Protection protège au niveau des couches réseau des couches 3 et 4. Pour la protection des applications web à la couche 7, vous devez ajouter une protection au niveau de la couche d’application en utilisant une offre de pare-feu d’applications web (WAF). Si vous souhaitez obtenir plus d’informations, consultez Application DDoS Protection.

Niveaux

Protection réseau DDoS

La référence SKU Protection réseau Azure DDoS, combinée aux meilleures pratiques de conception d’applications, offre des fonctions d’atténuation DDoS améliorées pour lutter contre les attaques DDoS. Cette solution s’adapte automatiquement pour protéger vos ressources Azure spécifiques dans un réseau virtuel. Pour plus d’informations sur l’activation de la protection réseau DDoS, consultez Démarrage rapide : Créer et configurer la protection réseau Azure DDoS à l’aide du portail Azure.

Protection IP DDoS

La référence SKU Protection IP DDoS est un modèle de paiement par adresse IP protégée. Elle présente les mêmes caractéristiques techniques de base que la Protection réseau DDoS, mais se distingue par les services à valeur ajoutée suivants : prise en charge de la réponse rapide DDoS, protection des coûts et tarifs réduits sur WAF. Pour plus d’informations sur l’activation de la protection IP DDoS, consultez Démarrage rapide : Créer et configurer la protection IP Azure DDoS à l’aide d’Azure PowerShell.

Pour plus d’informations sur les niveaux, consultez Comparaison des niveaux de DDoS Protection.

Principales fonctionnalités

Une surveillance permanente du trafic : vos modèles de trafic d’application sont surveillés 24h/24 et 7j/7, à la recherche d’indicateurs d’attaques DDoS. Le service Azure DDoS Protection atténue de façon instantanée et automatique l’attaque une fois que celle-ci est détectée.

Réglage adaptatif en temps réel : le profilage intelligent du trafic étudie le trafic de votre application au fil du temps pour sélectionner et mettre à jour le profil le plus adapté pour votre service. Le profil s’ajuste en fonction des modifications du trafic au fil du temps.

Analyses, métriques et alertes de DDoS Protection : Azure DDoS Protection applique trois stratégies d’atténuation réglées automatiquement (TCP SYN, TCP et UDP) pour chaque adresse IP publique de la ressource protégée, dans le réseau virtuel sur lequel la protection DDoS est activée. Les seuils de stratégie sont configurés automatiquement par le biais du système de profilage du trafic réseau basé sur l’apprentissage automatique. L’atténuation des risques liés à DDoS pour une adresse IP n’a lieu que si le seuil de stratégie est dépassé.

Analytique des attaques : Recevez des rapports détaillés toutes les cinq minutes pendant une attaque, et un résumé complet une fois l’attaque terminée. Transmettez en continu les journaux de flux de prévention des attaques à Microsoft Sentinel ou un système hors ligne de gestion des informations et des événements de sécurité (SIEM) pour une supervision en temps quasi-réel pendant une attaque. Pour en savoir plus, consultez Afficher et configurer la journalisation des diagnostics DDoS.

Métriques des attaques : Des métriques récapitulatives de chaque attaque sont accessibles via Azure Monitor. Pour en savoir plus, consultez Afficher et configurer la télémétrie de la protection DDoS.

Alerte d’attaque : Vous pouvez configurer des alertes pour le début et la fin d’une attaque, ainsi que pendant qu’elle se produit, avec des métriques d’attaque intégrées. Les alertes s’intègrent à vos logiciels opérationnels, comme les journaux d’activité Microsoft Azure Monitor, Splunk, Stockage Azure, votre messagerie électronique et le portail Azure. Pour en savoir plus, consultez Afficher et configurer les alertes de protection DDoS.

Réponse rapide Azure DDoS : lors d’une attaque active, la protection réseau Azure DDoS permet aux clients d’accéder à l’équipe Réponse rapide DDoS (DRR), qui peut les aider à investiguer l’attaque pendant qu’elle se produit et à l’analyser une fois qu’elle est terminée. Pour plus d’informations, consultez le service Réponse rapide Azure DDoS.

Intégration de la plateforme native : Intégré en natif dans Azure. Inclut la configuration par le biais du portail Azure. Le service Azure DDoS Protection comprend vos ressources et leur configuration.

Protection clés en main : la configuration simplifiée protège immédiatement toutes les ressources situées sur un réseau virtuel dès que la protection réseau DDoS activée. Aucune définition ou intervention de l’utilisateur n’est nécessaire. De même, la configuration simplifiée protège immédiatement une ressource IP publique lorsque la Protection IP DDoS est activée pour celle-ci.

Protection multicouche : lorsqu’il est déployé avec un pare-feu d’applications web (WAF), le service Azure DDoS Protection offre une protection à la fois au niveau de la couche réseau (couche 3 et 4, assurée par Azure DDoS Protection) et au niveau de la couche d’application (couche 7, assurée par un pare-feu WAF). Les offres WAF incluent la référence SKU du pare-feu d’applications web Azure Application Gateway, et des offres tierces de pare-feu d’applications web disponibles sur Place de marché Azure.

Échelle d’atténuation étendue : l’ensemble des vecteurs d’attaque L3/L4 peuvent être atténués avec une protection globale contre les attaques DDoS les plus connues.

Maîtrise des coûts : recevez un crédit pour le transfert de données et le service de mise à l’échelle (scale-out) de l’application pour les coûts de ressources encourus à la suite d’attaques DDoS documentées.

Architecture

Azure DDoS Protection est conçu pour les services déployés dans un réseau virtuel. Pour les autres services, la protection DDoS par défaut au niveau de l’infrastructure s’applique. Elle offre une protection contre les attaques courantes de la couche réseau. Pour en savoir plus sur les architectures prises en charge, consultez Architectures de référence de la protection DDoS.

Tarifs

Pour la Protection réseau DDoS, sous un locataire, un même plan de protection DDoS peut être utilisé sur plusieurs abonnements. Il n’est donc pas nécessaire de créer plusieurs plans de protection DDoS. Pour la Protection IP DDoS, il n’est pas nécessaire de créer un plan de protection DDoS. Les clients peuvent activer la protection IP DDoS sur n’importe quelle ressource IP publique.

Pour en savoir plus sur la tarification d’Azure DDoS Protection, consultez Tarification d’Azure DDoS Protection.

Meilleures pratiques

Optimisez l’efficacité de votre stratégie de protection et d’atténuation des risques DDoS en suivant ces meilleures pratiques :

- Concevez vos applications et votre infrastructure en tenant compte de la redondance et de la résilience.

- Implémentez une approche de sécurité multicouche, notamment la protection du réseau, des applications et des données.

- Préparez un plan de réponse aux incidents pour garantir une réponse coordonnée aux attaques DDoS.

Pour en savoir plus sur les meilleures pratiques, consultez Meilleures pratiques fondamentales.

FAQ

Pour accéder aux questions fréquentes (FAQ), consultez la FAQ sur la protection DDos.