Détection de dérive binaire (préversion)

Une dérive binaire se produit lorsqu'un conteneur exécute un exécutable qui ne provient pas de l'image d'origine. Cela peut être intentionnel et légitime, ou il peut indiquer une attaque. Étant donné que les images conteneur doivent être immuables, tous les processus lancés à partir de fichiers binaires non inclus dans l’image d’origine doivent être évalués comme une activité suspecte.

La fonctionnalité de détection de dérive binaire vous avertit lorsqu’il existe une différence entre la charge de travail provenant de l’image et la charge de travail exécutée dans le conteneur. Il vous avertit des menaces de sécurité potentielles en détectant les processus externes non autorisés au sein des conteneurs. Vous pouvez définir des stratégies de dérive pour spécifier des conditions dans lesquelles les alertes doivent être générées, ce qui vous permet de distinguer les activités légitimes et les menaces potentielles.

La détection de dérive binaire est intégrée au plan Microsoft Defender pour les conteneurs et est disponible en préversion publique. Il est disponible pour les clouds Azure (AKS), Amazon (EKS) et Google (GKE).

Prérequis

- Pour utiliser la détection de dérive binaire, vous devez exécuter le capteur Defender pour conteneur, disponible dans AWS, GCP et AKS dans versions 1.29 ou ultérieures.

- Le capteur Defender pour conteneur doit être activé sur les abonnements et les connecteurs.

- Pour créer et modifier des stratégies de dérive, vous avez besoin d’autorisations Administrateur de sécurité ou supérieures sur le tenant. Pour consulter des stratégies de dérive, vous avez besoin d’autorisations Lecteur de sécurité ou supérieures sur le tenant.

Composants

Les composants suivants font partie de la détection de dérive binaire :

- un capteur amélioré capable de détecter la dérive binaire

- options de configuration de stratégie

- une nouvelle alerte de dérive binaire

Configurer des stratégies de dérive

Créez des stratégies de dérive pour définir quand les alertes doivent être générées. Chaque stratégie est constituée de règles qui définissent les conditions dans lesquelles les alertes doivent être générées. Cela vous permet d’adapter la fonctionnalité à vos besoins spécifiques, ce qui réduit les faux positifs. Vous pouvez créer des exclusions en définissant des règles de priorité plus élevées pour des étendues ou des clusters, des images, des pods, des étiquettes Kubernetes ou des espaces de noms spécifiques.

Pour créer et configurer des stratégies, procédez comme suit :

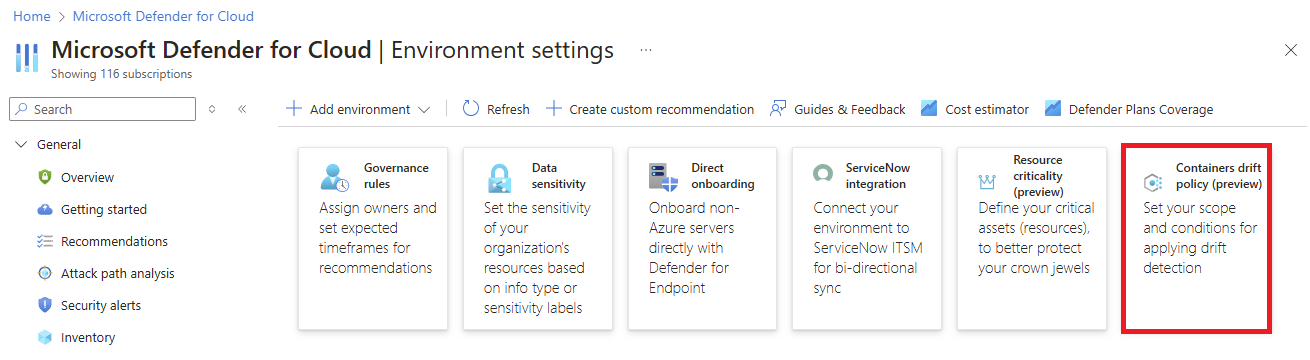

Dans Microsoft Defender pour le cloud, accédez à Paramètres d'environnement. Sélectionnez stratégie de dérive conteneurs.

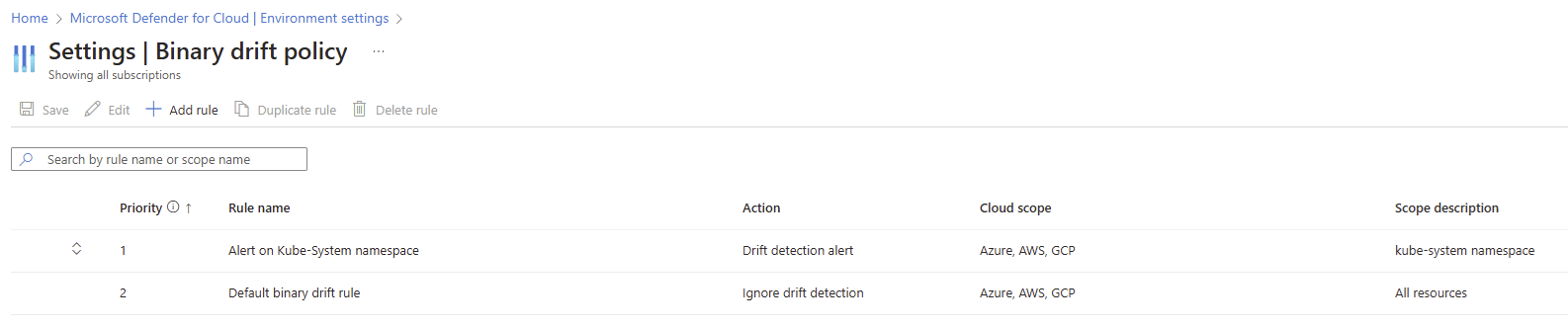

Vous recevez deux règles prêtes à l'emploi : la règle d'espace de noms Alerte sur Kube-System et la règle de dérive binaire par défaut. La règle par défaut est une règle spéciale qui s’applique à tout si aucune autre règle avant qu’elle ne soit mise en correspondance. Vous ne pouvez modifier son action que pour alerte de détection de dérive ou la retourner à la par défaut Ignorer la détection de dérive. L' Alerte sur l’espace de noms Kube-System règle est une suggestion prête à l’emploi et peut être modifiée comme n’importe quelle autre règle.

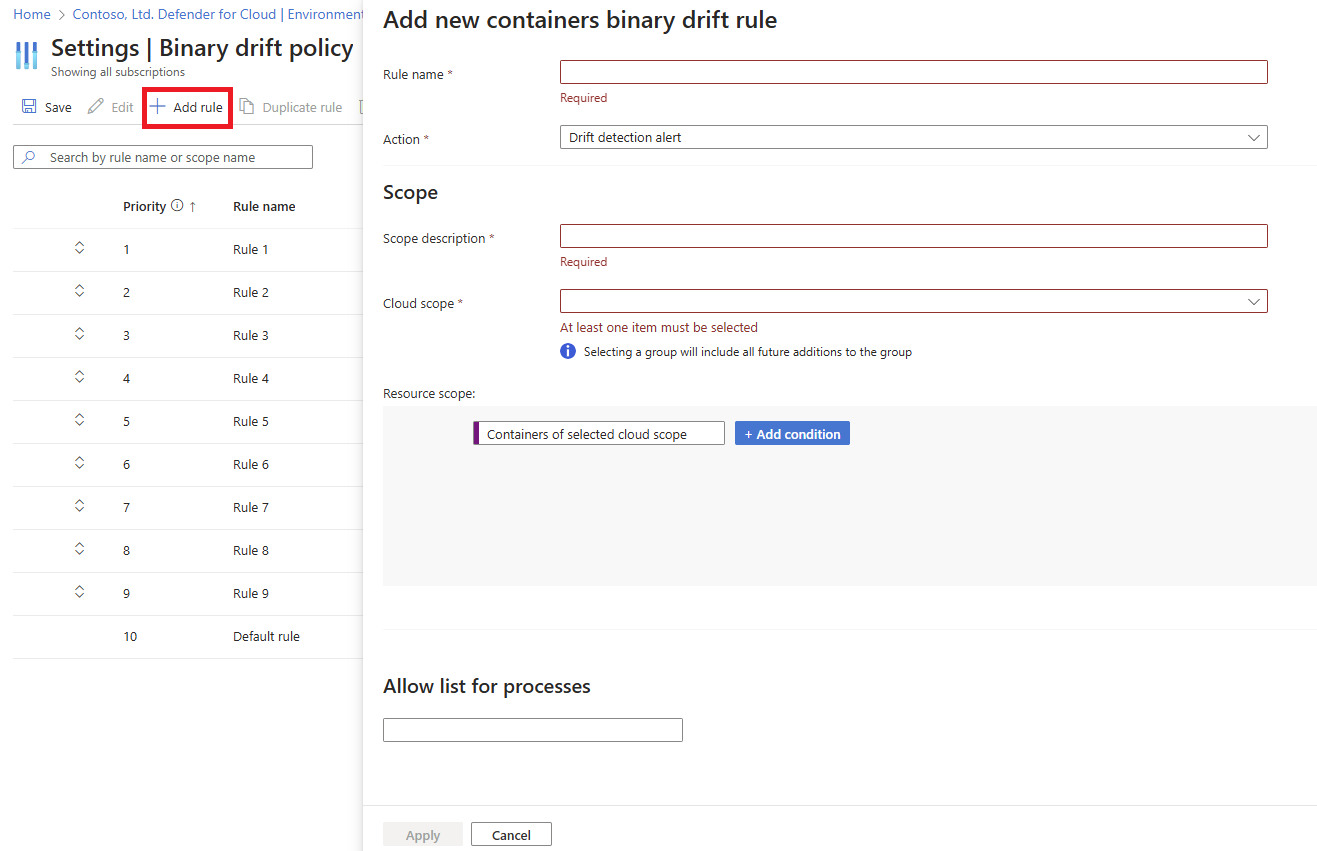

Pour ajouter une nouvelle règle, sélectionnez Ajouter une règle. Un panneau latéral s’affiche dans lequel vous pouvez configurer la règle.

Pour configurer la règle, définissez les champs suivants :

- Nom de règle: nom descriptif de la règle.

- Action: sélectionnez alerte de détection de dérive si la règle doit générer une alerte ou Ignorer la détection de dérive pour l’exclure de la génération d’alerte.

- Description de l’étendue: description de l’étendue à laquelle la règle s’applique.

- Portée du cloud : fournisseur de cloud auquel la règle s'applique. Vous pouvez choisir n'importe quelle combinaison d'Azure, AWS ou GCP. Si vous développez un fournisseur de cloud, vous pouvez sélectionner un abonnement spécifique. Si vous ne sélectionnez pas l’intégralité du fournisseur de cloud, les nouveaux abonnements ajoutés au fournisseur de cloud ne seront pas inclus dans la règle.

- Portée de la ressource : ici, vous pouvez ajouter des conditions basées sur les catégories suivantes : Nom du conteneur, Nom de l'image, Espace de noms, Étiquettes du pod, Nom du pod ou Nom du cluster.. Choisissez ensuite un opérateur : Commence par, Se termine par, Equalsou Contient. Enfin, entrez la valeur à mettre en correspondance. Vous pouvez ajouter autant de conditions que nécessaire en sélectionnant +Ajouter une condition.

- Liste verte pour les processus: liste de processus autorisés à s’exécuter dans le conteneur. Si un processus n’est pas présent dans cette liste, une alerte est générée.

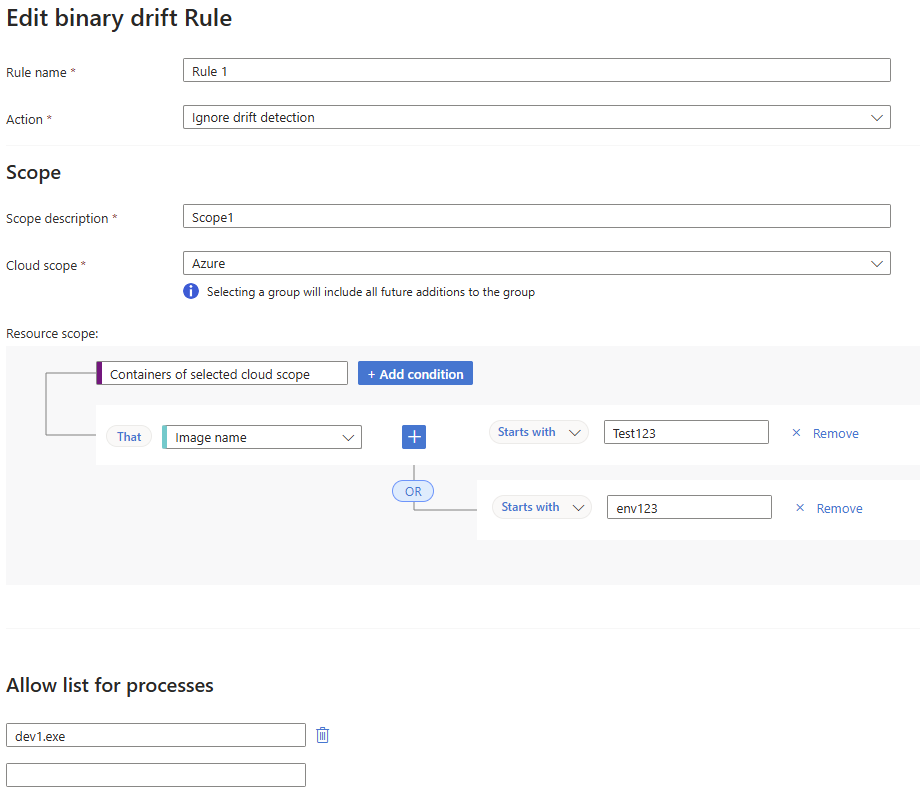

Voici un exemple de règle qui permet au processus

dev1.exede s’exécuter dans des conteneurs dans l’étendue cloud Azure, dont les noms d’images commencent par Test123 ou env123:Sélectionnez Appliquer pour enregistrer la règle.

Une fois que vous avez configuré votre règle, sélectionnez et faites glisser la règle vers le haut ou vers le bas de la liste pour modifier sa priorité. La règle avec la priorité la plus élevée est évaluée en premier. S’il existe une correspondance, elle génère une alerte ou l’ignore (en fonction de ce qui a été choisi pour cette règle) et l’évaluation s’arrête. Si aucune correspondance n’est trouvée, la règle suivante est évaluée. S’il n’existe aucune correspondance pour une règle, la règle par défaut est appliquée.

Pour modifier une règle existante, choisissez la règle et sélectionnez Modifier. Cela ouvre le volet latéral dans lequel vous pouvez apporter des modifications à la règle.

Vous pouvez sélectionner règle en double pour créer une copie d’une règle. Cela peut être utile si vous souhaitez créer une règle similaire avec uniquement des modifications mineures.

Pour supprimer une règle, sélectionnez Supprimer la règle.

Après avoir configuré vos règles, sélectionnez Enregistrer pour appliquer les modifications et créer la stratégie.

Dans les 30 minutes, les capteurs sur les clusters protégés sont mis à jour avec la nouvelle stratégie.

Surveiller et gérer les alertes

Le système d’alerte est conçu pour vous informer des dérives binaires, ce qui vous aide à maintenir l’intégrité de vos images conteneur. Si un processus externe non autorisé est détecté qui correspond à vos conditions de stratégie définies, une alerte avec une gravité élevée est générée pour vous permettre de passer en revue.

Ajuster les stratégies selon les besoins

En fonction des alertes que vous recevez et de votre révision, vous pouvez trouver nécessaire d’ajuster vos règles dans la stratégie de dérive binaire. Cela peut impliquer l’affinement des conditions, l’ajout de nouvelles règles ou la suppression de celles qui génèrent trop de faux positifs. L’objectif est de s’assurer que les stratégies de dérive binaire définies avec leurs règles équilibrent efficacement les besoins de sécurité avec une efficacité opérationnelle.

L’efficacité de la détection de dérive binaire repose sur votre engagement actif dans la configuration, la surveillance et l’ajustement des stratégies en fonction des exigences uniques de votre environnement.