Explorer les risques concernant les données sensibles

Une fois que vous avez découvert des ressources avec des données sensibles, Microsoft Defender pour le cloud vous permet d’explorer les risques liés aux données sensibles pour ces ressources avec ces fonctionnalités :

- Chemins d’attaque : lorsque la découverte de données sensibles est activée dans le plan Defender Cloud Security Posture Management (CSPM), vous pouvez utiliser des chemins d’attaque pour détecter les risques de violations de données. Pour plus d’informations, consultez Gestion de la posture de sécurité des données dans Defender CSPM.

- Explorateur de sécurité : lorsque la découverte de données sensibles est activée dans le plan CSPM Defender, vous pouvez utiliser Cloud Security Explorer pour rechercher des informations sur les données sensibles. Pour plus d’informations, consultez Gestion de la posture de sécurité des données dans Defender CSPM.

- Alertes de sécurité : lorsque la découverte de données sensibles est activée dans le plan Defender pour le stockage, vous pouvez hiérarchiser et explorer les menaces en cours pour les magasins de données sensibles en appliquant les paramètres des filtres de confidentialité Alertes de sécurité.

Explorer les risques par le biais de chemins d’attaque

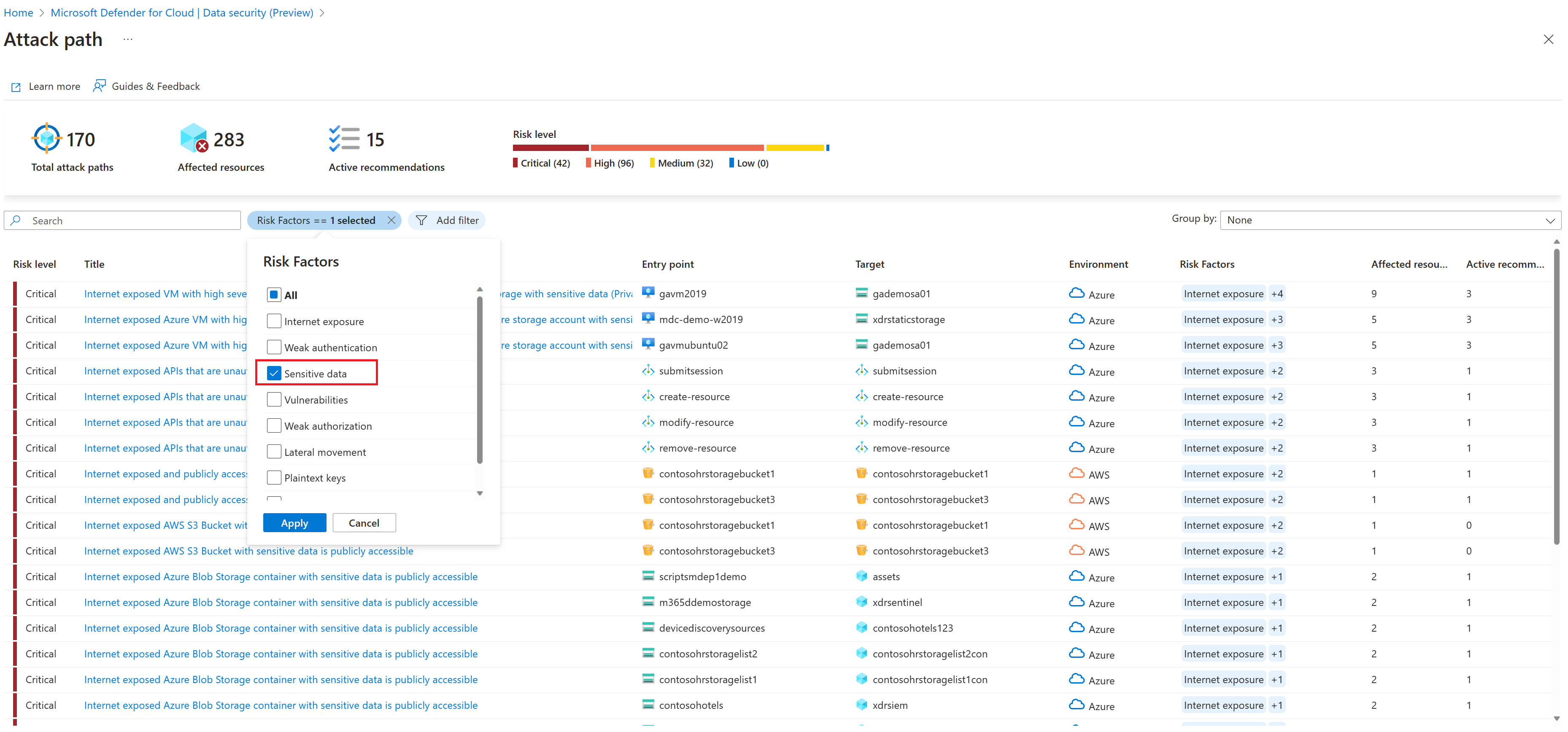

Affichez les chemins d’attaque prédéfinis pour découvrir les risques de violation de données et obtenez des suggestions de correction, comme suit :

Dans Defender pour le cloud, ouvrez l’Analyse du chemin d’attaque.

Dans Facteurs de risque, sélectionnez Données sensibles pour filtrer les chemins d’accès d’attaque liés aux données.

Passez en revue les chemins d’attaque de données.

Pour afficher les informations sensibles détectées dans les ressources de données, sélectionnez le nom de la ressource >Insights. Ensuite, développez l’insight Contenir les données sensibles.

Pour connaître les étapes d’atténuation des risques, ouvrez Suggestions actives.

Voici d’autres exemples de chemins d’attaque pour les données sensibles :

- « Le conteneur stockage Azure exposé à Internet avec des données sensibles est accessible publiquement »

- « Une base de données managée avec une exposition internet excessive et des données sensibles permet l’authentification de base (utilisateur/mot de passe local) »

- « Une machine virtuelle présente des vulnérabilités de gravité élevée et une autorisation de lecture sur un magasin de données avec des données sensibles »

- « Un compartiment AWS S3 exposé sur Internet contenant des données sensibles est accessible publiquement »

- « Le compartiment S3 d’AWS privé qui réplique des données sur Internet est exposé et accessible publiquement »

- « L’instantané RDS est accessible publiquement à tous les comptes AWS »

Explorer les risques avec Cloud Security Explorer

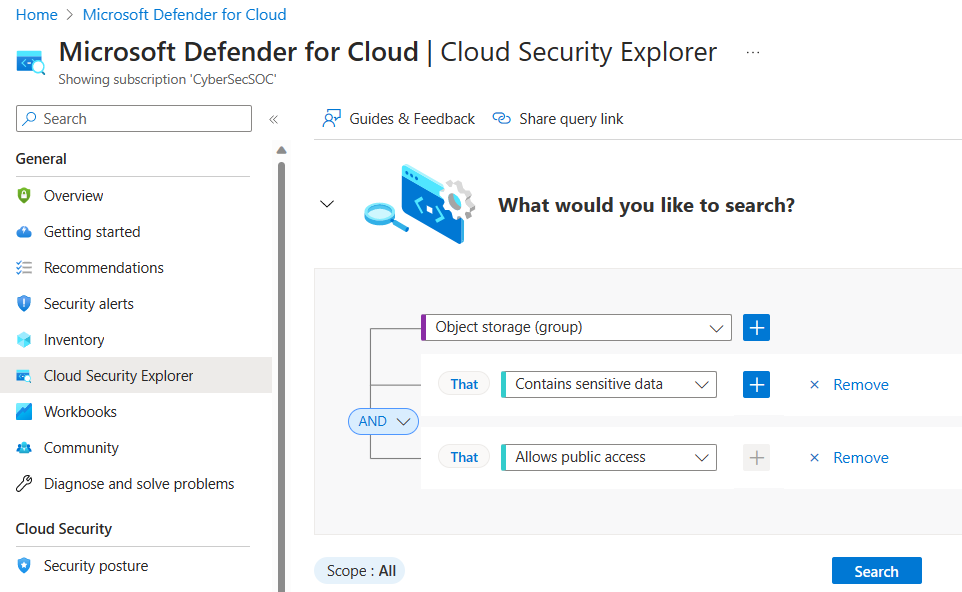

Explorez les risques et l’exposition des données dans les insights de graphique de sécurité cloud à l’aide d’un modèle de requête ou en définissant une requête manuelle.

Dans Defender pour le cloud, ouvrez Cloud Security Explorer.

Vous pouvez créer votre propre requête ou sélectionner l’un des modèles de requête de données sensibles > Ouvrez la requête et modifiez-la si nécessaire. Voici un exemple :

Utilisez les modèles de requête

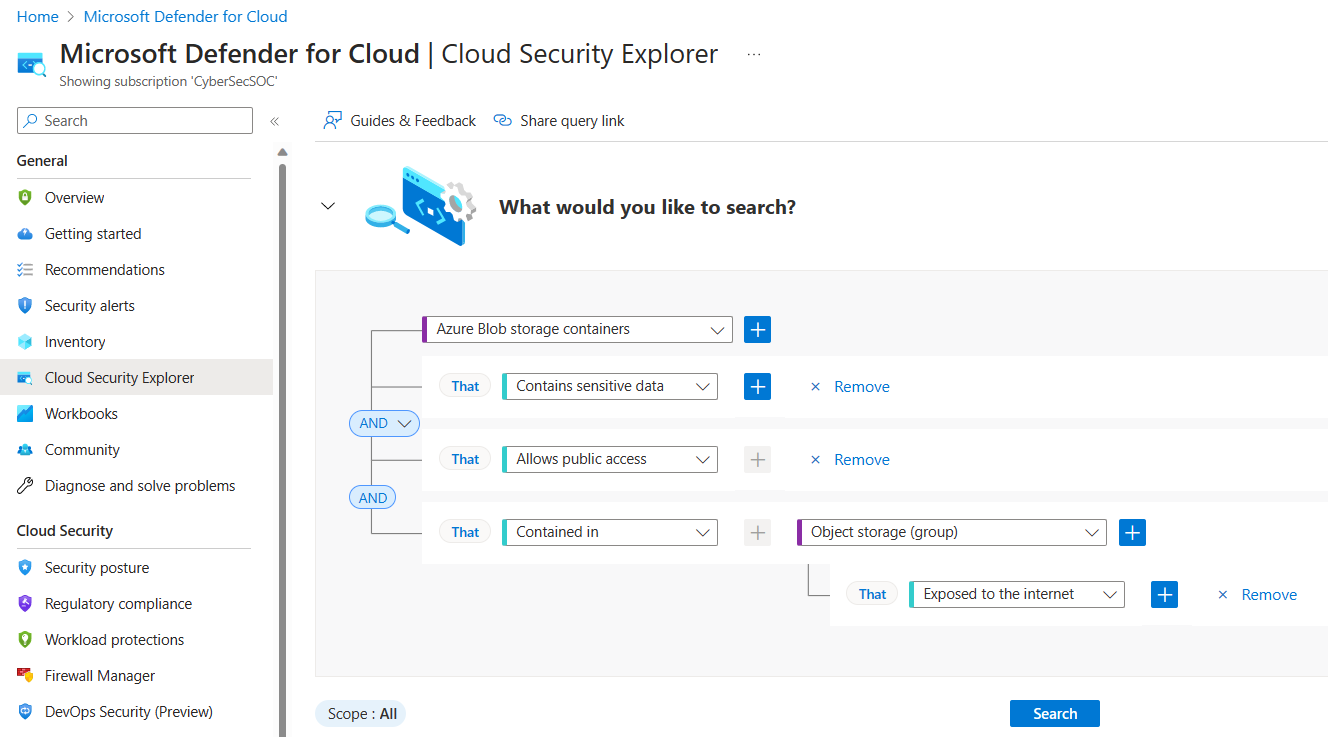

Comme alternative à la création de votre propre requête, vous pouvez utiliser des modèles de requête prédéfinis. Plusieurs modèles de requête de données sensibles sont disponibles. Par exemple :

- Conteneurs de stockage exposés à Internet avec des données sensibles accessibles publiquement.

- Compartiments S3 exposés à Internet avec des données sensibles accessibles publiquement

Lorsque vous ouvrez une requête prédéfinie, elle est remplie automatiquement et peut être modifiée en fonction des besoins. Par exemple, voici les champs préremplis pour « Conteneurs de stockage exposés à Internet avec des données sensibles accessibles publiquement ».

Explorer les alertes de sécurité des données sensibles

Lorsque la découverte de données sensibles est activée dans le plan Defender pour le stockage, vous pouvez hiérarchiser et vous concentrer sur les alertes qui affectent les ressources avec des données sensibles. En savoir plus sur la surveillance des alertes de sécurité des données dans Defender pour le stockage.

Pour les bases de données PaaS et les compartiments S3, les résultats sont communiqués à Azure Resource Graph (ARG), ce qui vous permet de filtrer et de trier par étiquettes de confidentialité et types d’informations sensibles dans les panneaux Inventaire, Alerte et Recommandation Defender pour le cloud.

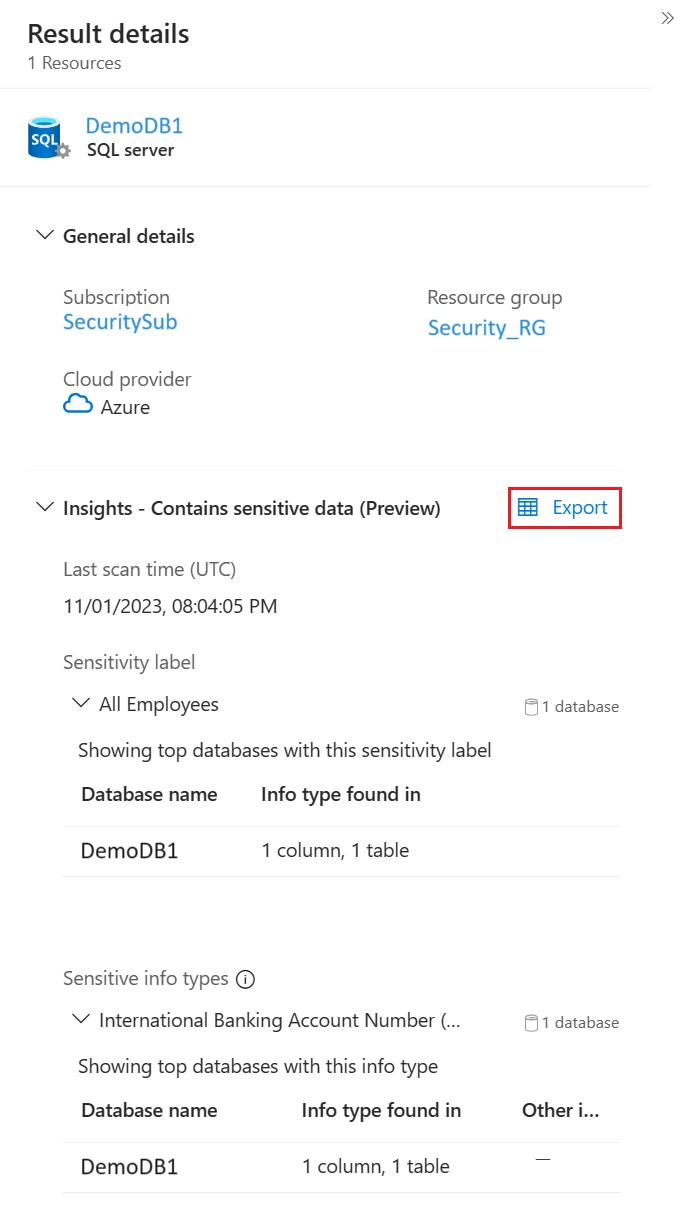

Exporter les résultats

Il est courant que l’administrateur de la sécurité, qui examine les résultats des données sensibles dans les chemins d’attaque ou l’Explorateur de sécurité, ne dispose pas d’un accès direct aux magasins de données. Ils doivent donc partager les résultats avec les propriétaires des données, qui peuvent alors mener des recherches plus approfondies.

À cette fin, utilisez l’option Exporter dans l’insight Contient des données sensibles .

Le fichier CSV produit comprend les éléments suivants :

- Exemple de nom : selon le type de ressource, il peut s’agir d’une colonne de base de données, d’un nom de fichier ou d’un nom de conteneur.

- Étiquette de confidentialité : étiquette de classement la plus élevée trouvée sur cette ressource (même valeur pour toutes les lignes).

- Contenu dans : exemple de chemin d’accès complet (chemin de fichier ou nom complet de colonne).

- Types d’informations sensibles : types d’informations découverts par exemple. Si plusieurs types d’informations ont été détectés, une nouvelle ligne est ajoutée pour chaque type d’informations. Cela permet une expérience de filtrage plus facile.

Remarque

Télécharger le rapport CSV dans la page Explorer Cloud Security exporte tous les insights récupérés par la requête au format brut (json).

Étapes suivantes

- En savoir plus sur les chemins d’attaque.

- Apprenez-en davantage sur Cloud Security Explorer.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour