Présentation de Microsoft Defender pour les registres de conteneurs (déconseillé)

Important

Nous avons démarré une version préliminaire publique de l’évaluation des vulnérabilités Azure avec MDVM. Si vous souhaitez obtenir plus d’informations, consultez Évaluations des vulnérabilités pour Azure avec Gestion des vulnérabilités Microsoft Defender.

Azure Container Registry (ACR) est un service de registre Docker privé et géré qui stocke et gère vos images conteneurs pour les déploiements Azure dans un registre central. Il est basé sur le registre Docker open source 2.0.

Pour protéger les registres basés sur Azure Resource Manager dans votre abonnement, activez Microsoft Defender pour les registres de conteneurs au niveau de l’abonnement. Defender pour le cloud analyse ensuite toutes les images poussées vers le registre, importées dans le registre, ou tirées au cours des 30 derniers jours. Vous serez facturé pour chaque image analysée, une fois par image.

Disponibilité

Important

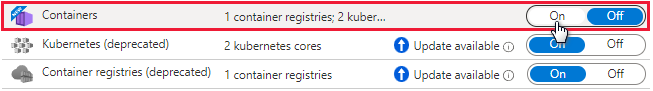

Microsoft Defender pour les registres de conteneur a été remplacé par Microsoft Defender pour les conteneurs. Si vous avez déjà activé Defender pour les registres de conteneurs sur un abonnement, vous pouvez continuer à l’utiliser. Toutefois, vous n’obtiendrez pas Defender pour les améliorations et les nouvelles fonctionnalités des conteneurs.

Ce plan n’est plus disponible pour les abonnements où il n’est pas déjà activé.

Pour effectuer une mise à niveau vers Microsoft Defender pour les conteneurs, ouvrez la page des plans Defender dans le portail et activez le nouveau plan :

En savoir plus sur cette modification dans la note de publication.

| Aspect | Détails |

|---|---|

| État de sortie : | Déconseillé (Voir Microsoft Defender pour les conteneurs) |

| Registres et images pris en charge : | Images Linux dans des registres ACR accessibles depuis l’Internet public grâce à l’accès shell Registres ACR protégés par Azure Private Link |

| Registres et images pris en charge : | Images Windows Registres « privés » (sauf si l’accès est accordé aux Services approuvés) Images super-minimalistes, telles que les images de base Docker ou « Distroless » qui contiennent uniquement une application et ses dépendances de runtime sans gestionnaire de packages, interpréteur de commandes ni système d’exploitation Images avec Spécification du format d’image Open Container Initiative (OCI) |

| Rôles et autorisations obligatoires : | Lecteur de sécurité et autorisations et rôles Azure Container Registry |

| Clouds : |

Quels sont les avantages de Microsoft Defender pour les registres de conteneurs ?

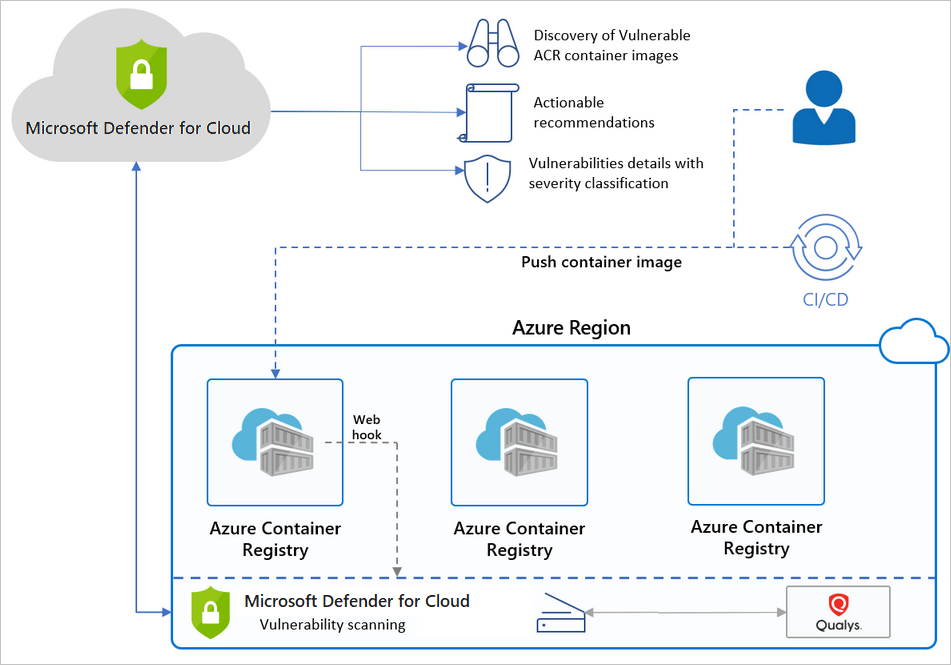

Defender pour le cloud identifie les registres ACR basés sur Azure Resource Manager dans votre abonnement, et fournit de manière fluide l’évaluation et la gestion des vulnérabilités natives d’Azure pour les images de votre registre.

Microsoft Defender pour les registres de conteneurs comprend un scanneur de vulnérabilité pour analyser les images de vos registres Azure Container Registry basés sur Azure Resource Manager et fournir une visibilité plus poussée des vulnérabilités de vos images.

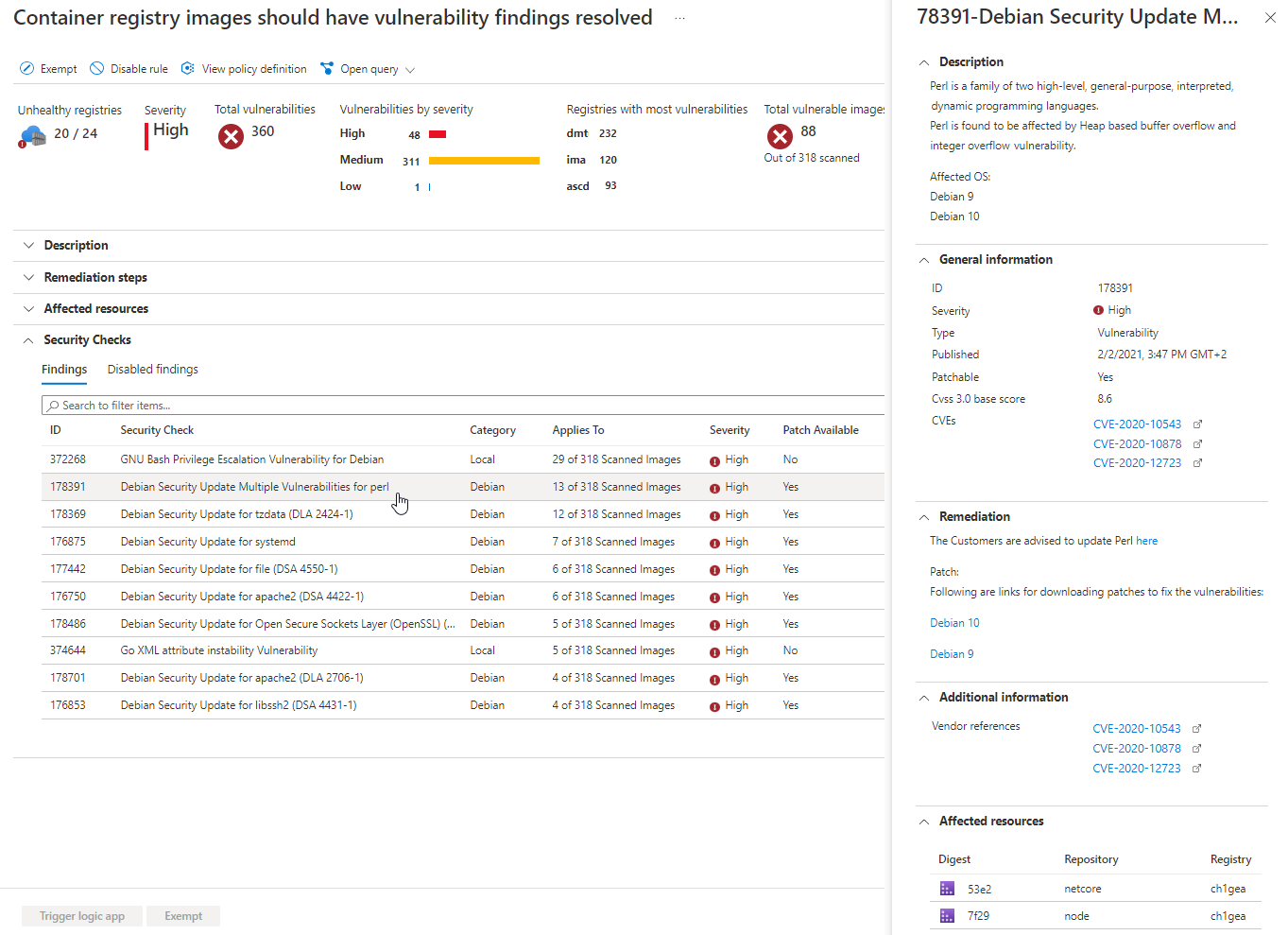

Lorsque des problèmes sont détectés, vous recevez une notification dans le tableau de bord de protection de la charge de travail. Pour chaque vulnérabilité, Defender pour le cloud fournit des recommandations actionnables, accompagnées d’une classification de la gravité et de conseils sur la façon de corriger le problème. En savoir plus sur les recommandations relatives aux conteneurs.

Defender pour le cloud filtre et classe les résultats du scanneur. Quand une image est saine, Defender pour le cloud la marque comme telle. Defender pour le cloud génère des recommandations de sécurité uniquement pour les images qui ont des problèmes à résoudre. Defender pour le cloud fournit des détails sur chaque vulnérabilité signalée et une classification de la gravité. En outre, il fournit des conseils sur la façon de corriger les vulnérabilités spécifiques détectées sur chaque image.

En vous avertissant seulement en cas de problème, Defender pour le cloud réduit la possibilité d’alertes informatives indésirables.

Quand les images sont-elles analysées ?

Il existe trois déclencheurs pour une analyse d’image :

En cas de poussage : chaque fois qu’une image est poussée vers votre registre, Defender pour les registres de conteneurs analyse automatiquement cette image. Pour déclencher l’analyse d’une image, poussez-la vers votre référentiel.

Tirée récemment : comme des nouvelles vulnérabilités sont découvertes chaque jour, Microsoft Defender pour les registres de conteneurs analyse également toutes les semaines les images tirées au cours des 30 derniers jours. Aucuns frais supplémentaires ne sont facturés pour ces nouvelles analyses. Comme indiqué ci-dessus, vous êtes facturé une fois par image.

Lors de l’importation : Azure Container Registry inclut des outils d’importation pour importer des images dans votre registre à partir de Dockr Hub, d’un registre de conteneurs Microsoft ou d’un autre registre de conteneurs Azure. Microsoft Defender pour les registres de conteneurs analyse toutes les images prises en charge que vous importez. Pour plus d’informations, consultez Importation d’images conteneur dans un registre de conteneurs.

L’analyse se termine généralement dans un délai de 2 minutes, mais elle peut prendre jusqu’à 40 minutes. Les résultats sont présentés sous forme de recommandations de ce type :

Fonctionnement de Defender pour le cloud avec Azure Container Registry

Le diagramme de haut niveau ci-dessous représente les composants et les avantages de la protection de vos registres avec Defender pour le cloud.

FAQ - Analyse d’images Azure Container Registry

Comment Defender pour le cloud analyse-t-il une image ?

Defender pour le cloud extrait l’image du registre et l’exécute dans un bac à sable isolé avec le scanneur. L’analyseur extrait une liste des vulnérabilités connues.

Defender pour le cloud filtre et classe les résultats du scanneur. Quand une image est saine, Defender pour le cloud la marque comme telle. Defender pour le cloud génère des recommandations de sécurité uniquement pour les images qui ont des problèmes à résoudre. En vous avertissant seulement en cas de problème, Defender pour le cloud réduit la possibilité d’alertes informatives indésirables.

Puis-je obtenir les résultats de l’analyse via l’API REST ?

Oui. Les résultats se trouvent sous l’API REST Sous-évaluations. De plus, vous pouvez utiliser Azure Resource Graph (ARG), l’API de type Kusto pour toutes vos ressources : une requête peut extraire une analyse spécifique.

Quels sont les types de registres analysés ? Quels types sont facturés ?

Pour voir la liste des types de registres de conteneurs pris en charge par Microsoft Defender pour les registres de conteneurs, consultez Disponibilité.

Si vous connectez des registres non pris en charge à votre abonnement Azure, Defender pour le cloud ne les analyse pas et ne vous les facture pas.

Puis-je personnaliser les résultats de l’analyseur de vulnérabilités ?

Oui. Si votre organisation préfère ignorer un résultat, plutôt que de le corriger, vous pouvez éventuellement désactiver cette fonction. Les résultats désactivés n’ont pas d’impact sur votre Niveau de sécurité ni ne génèrent de bruit indésirable.

Pourquoi Defender pour le cloud m’avertit de vulnérabilités sur une image qui ne se trouve pas dans mon registre ?

Defender pour le cloud fournit des évaluations de vulnérabilité pour chaque image poussée ou tirée dans un registre. Certaines images peuvent réutiliser des étiquettes à partir d’une image déjà analysée. Par exemple, vous pouvez réassigner l’étiquette « latest » chaque fois que vous ajoutez une image à une synthèse. Dans ce cas, l’« ancienne » image existe toujours dans le registre et peut encore être extraite par sa synthèse. Si l’image présente des résultats de sécurité et qu’elle est extraite, elle expose des vulnérabilités de sécurité.

Étapes suivantes

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour