Vue d’ensemble de la sécurité de Microsoft Defender pour Cloud DevOps

Microsoft Defender pour le cloud offre une visibilité complète, la gestion de la posture et la protection contre les menaces dans les environnements multiclouds, y compris Azure, AWS, Gcp et les ressources locales.

La sécurité DevOps dans Defender pour le cloud utilise une console centrale pour permettre aux équipes de sécurité de protéger les applications et les ressources du code au cloud dans des environnements multipipelines, comme Azure DevOps, GitHub et GitLab. Les recommandations de sécurité DevOps peuvent ensuite être mises en corrélation avec d’autres insights de sécurité cloud contextuels pour classer par priorité les corrections à apporter au code. Les principales fonctionnalités de sécurité DevOps sont les suivantes :

visibilité unifiée sur la posture de sécurité DevOps: les administrateurs de sécurité disposent désormais d’une visibilité complète sur l’inventaire DevOps et la posture de sécurité du code d’application de préproduction dans des environnements multi-pipeline et multicloud, qui incluent des résultats de code, de secrets et d’analyses des vulnérabilités de dépendance open source. Ils peuvent également évaluer les configurations de sécurité de leur environnement DevOps.

Renforcer les configurations de ressources cloud tout au long du cycle de vie de développement : Vous pouvez assurer la sécurité des modèles Infrastructure as Code (IaC) et des images conteneur pour réduire les configurations du cloud incorrectes qui atteignent les environnements de production, ce qui permet aux administrateurs de sécurité de se concentrer sur les menaces critiques en constante évolution.

Classer par priorité les corrections des problèmes critiques dans le code : appliquez insights contextuels code à cloud complets dans Defender pour le cloud. Les administrateurs de la sécurité peuvent aider les développeurs à classer par ordre de priorité les corrections critiques du code avec des annotations de demande de tirage (pull request), et en affecter la propriété à des développeurs en déclenchant des flux de travail personnalisés qui alimentent directement les outils utilisés et appréciés par les développeurs.

Ces fonctionnalités permettent d'unifier, de renforcer et de gérer les ressources DevOps multipipelines.

Gérer vos environnements DevOps dans Defender pour le cloud

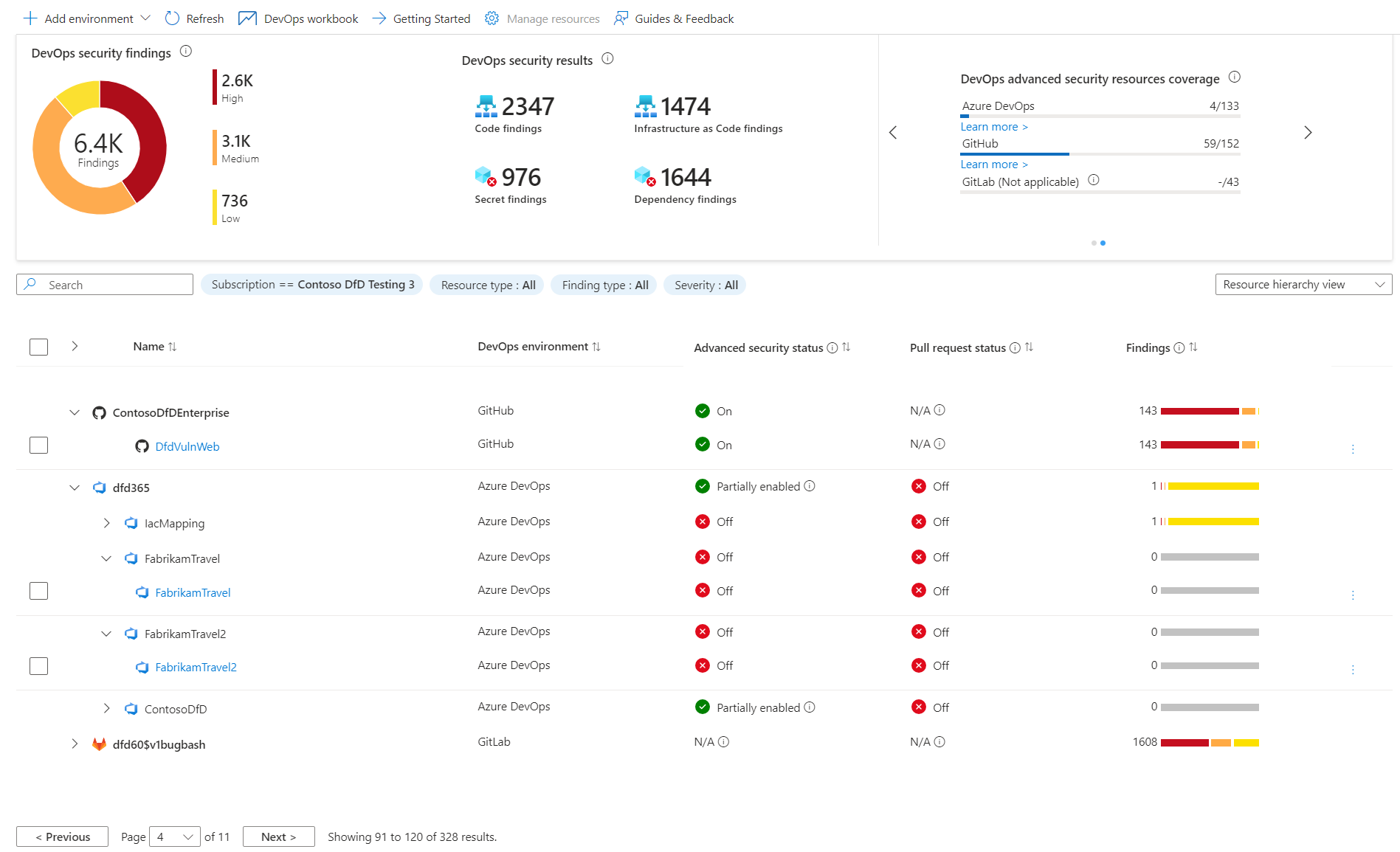

La sécurité DevOps dans Defender pour Cloud vous permet de gérer vos environnements connectés et de fournir à vos équipes de sécurité une vue d’ensemble générale des problèmes détectés dans ces environnements via la console de sécurité DevOps.

Vous pouvez ajouter ici des environnements Azure DevOps, GitHub et GitLab, personnaliser le classeur DevOps pour afficher les métriques souhaitées, configurer les annotations des demandes de tirage, et consulter nos guides et donner votre avis.

Comprendre votre sécurité DevOps

| Section de la page | Description |

|---|---|

|

Nombre total de résultats d’analyse de sécurité DevOps (code, secrets, dépendances, infrastructure-as-code) regroupés par niveau de gravité et par type de recherche. |

|

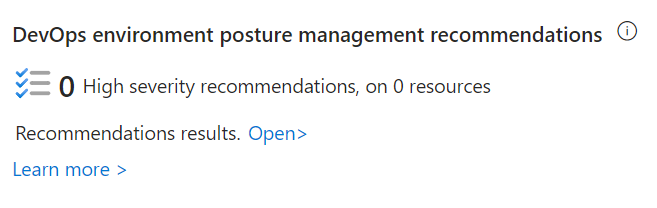

Fournit une visibilité sur le nombre de recommandations de gestion de la posture de l’environnement DevOps, mettant en évidence les résultats de gravité élevé et le nombre de ressources affectées. |

|

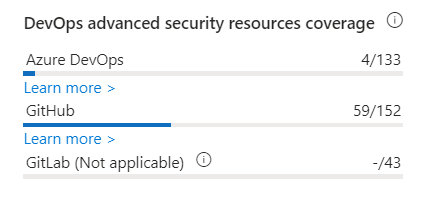

Fournit une visibilité sur le nombre de ressources DevOps avec des fonctionnalités de sécurité avancées par rapport au nombre total de ressources intégrées par environnement. |

Passer en revue vos résultats

Le tableau d'inventaire DevOps vous permet d'examiner les ressources DevOps intégrées et les informations de sécurité qui leur sont associées.

Dans cette partie de l’écran, vous verrez :

Nom : liste les ressources DevOps intégrées depuis Azure DevOps, GitHub et/ou GitLab. Affichez la page d’intégrité de la ressource en la sélectionnant.

Environnement DevOps : décrit l’environnement DevOps pour la ressource (c’est-à-dire Azure DevOps, GitHub, GitLab). Utilisez cette colonne pour le tri par environnement si vous intégrez plusieurs environnements.

État de la sécurité avancée : indique si les fonctionnalités de sécurité avancées sont activées pour la ressource DevOps.

On: la sécurité avancée est activée.Off- La sécurité avancée n’est pas activée.Partially enabled- Certaines fonctionnalités avancées de sécurité ne sont pas activées (par exemple, l’analyse du code est désactivée).N/A- Defender pour le Cloud n’a pas d’informations sur l’activation.Remarque

Actuellement, ces informations sont disponibles seulement pour les dépôts Azure DevOps et GitHub.

État de l’annotation de demande de tirage (pull request) : indique si les annotations de demande de tirage sont activées pour le référentiel.

On- Les annotations de demande de tirage sont activées.Off- Les annotations de demande de tirage ne sont pas activées.N/A- Defender pour le Cloud n’a pas d’informations sur l’activation.Notes

Actuellement, ces informations sont disponibles uniquement pour les référentiels Azure DevOps.

Résultats : affiche le nombre total de résultats de code, de secrets, de dépendances et d’infrastructure en tant que code identifiés dans la ressource DevOps.

Ce tableau peut être visualisé sous forme de vue plate au niveau de la ressource DevOps (dépôts pour les Azure DevOps et GitHub, projets pour GitLab) ou dans une vue de regroupement montrant une hiérarchie d’organisations/projets/groupes. Vous pouvez également filtrer la table par abonnement, type de ressource, type de recherche ou gravité.

En savoir plus

Vous pouvez en savoir plus sur DevOps dans notre centre de ressources DevOps.

Découvrez la sécurité dans DevOps.

Vous pouvez en savoir plus sur la sécurisation d’Azure Pipelines.

Découvrez les pratiques de renforcement de la sécurité pour les actions GitHub.

Étapes suivantes

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour