Activer l’analyse des vulnérabilités avec une solution Bring Your Own License (BYOL)

Le plan Defender pour serveurs dans Microsoft Defender pour Cloud dispose d’un outil d’évaluation des vulnérabilités intégré. L’outil d’évaluation des vulnérabilités ne nécessite aucune licence externe et prend en charge les machines avec Azure Arc.

Si vous ne souhaitez pas utiliser l’outil d’évaluation des vulnérabilités intégré, vous pouvez utiliser votre propre solution d’évaluation des vulnérabilités sous licence privée à partir de Qualys ou Rapid7. Cet article explique les étapes nécessaires pour déployer l’une de ces solutions partenaires sur plusieurs machines virtuelles appartenant au même abonnement (mais pas aux machines avec Azure Arc).

Disponibilité

| Aspect | Détails |

|---|---|

| État de sortie : | Disponibilité générale |

| Types de machine : | |

| Prix : | Gratuit |

| Rôles et autorisations obligatoires : | Le propriétaire de la ressource peut déployer l’analyseur Le Lecteur de sécurité peut afficher les résultats |

| Clouds : |

Déployer une solution BYOL à partir du portail Azure

Les options BYOL font référence aux solutions tierces prises en charge pour l’évaluation des vulnérabilités. À l’heure actuelle, Qualys et Rapid7 sont tous deux des fournisseurs pris en charge.

Les solutions prises en charge rapportent les données de vulnérabilité à la plateforme de gestion du partenaire. En retour, cette plateforme fournit des données de supervision de l’intégrité et des vulnérabilités à Defender pour le cloud. Vous pouvez identifier les machines virtuelles vulnérables dans le tableau de bord de la protection de charge de travail, et basculer sur la console de gestion partenaire directement à partir de Defender pour le cloud pour obtenir des rapports et des informations supplémentaires.

Dans le portail Azure, ouvrez Defender pour le cloud.

Dans le menu de Defender pour le cloud, ouvrez la page Recommandations.

Sélectionnez la recommandation Les machines doivent avoir une solution d’évaluation des vulnérabilités.

Vos machines virtuelles s’affichent dans un ou plusieurs des groupes suivants :

- Ressources saines : Defender pour le cloud a détecté une solution d’évaluation des vulnérabilités exécutée sur ces machines virtuelles.

- Ressources non saines : une extension de l’analyseur de vulnérabilité peut être déployée sur ces machines virtuelles.

- Ressources non applicables : une extension de l’analyseur de vulnérabilité ne peut pas être déployée sur ces machines virtuelles.

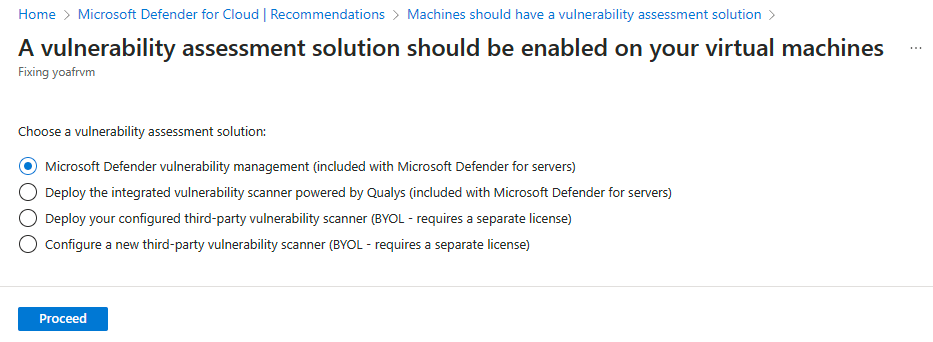

Dans la liste des machines non saines, sélectionnez celles qui doivent recevoir une solution d’évaluation des vulnérabilités et sélectionnez Corriger.

Important

En fonction de votre configuration, vous ne verrez peut-être qu’une partie de cette liste.

- Si vous n’avez pas configuré d’analyseur de vulnérabilité tiers, vous n’avez pas la possibilité de le déployer.

- Si vos machines virtuelles sélectionnées ne sont pas protégées par Microsoft Defender pour les serveurs, l’option d’analyseur de vulnérabilité intégrée à Defender pour le cloud n’est pas disponible.

Si vous établissez une nouvelle configuration BYOL, sélectionnez Configurer un nouvel analyseur de vulnérabilité tiers, choisissez l’extension pertinente, appuyez sur Continuer, puis entrez les informations du fournisseur comme suit :

- Pour Groupe de ressources, sélectionnez Use existing (Utiliser existant). Si vous supprimez ultérieurement ce groupe de ressources, la solution BYOL n’est pas disponible.

- Pour Emplacement, sélectionnez l’emplacement géographique de la solution.

- Pour Qualys, entrez la licence fournie par Qualys dans le champ Code de licence.

- Pour Rapid7, chargez le fichier config Rapid7.

- Dans la zone Clé publique, entrez les informations de clé publique fournies par le partenaire.

- Pour installer automatiquement cet agent d’évaluation des vulnérabilités sur toutes les machines virtuelles détectées dans l’abonnement de cette solution, sélectionnez Déploiement automatique.

- Sélectionnez OK.

Si vous avez déjà configuré votre solution BYOL, sélectionnez Déployer votre analyseur de vulnérabilité tiers configuré, choisissez l’extension pertinente et appuyez sur Continuer.

Une fois la solution d’évaluation des vulnérabilités installée sur les machines cibles, Defender pour le cloud effectue une analyse pour détecter et identifier les vulnérabilités de l’application et du système. La première analyse peut durer jusqu'à deux heures. Après cela, elle s’exécute toutes les heures.

Déployer une solution BYOL à l’aide de PowerShell et de l’API REST

Pour déployer programmatiquement votre propre solution d’évaluation des vulnérabilités sous licence privée proposée par Qualys ou Rapid7, utilisez le script fourni PowerShell > Solution de vulnérabilité. Ce script utilise l’API REST pour créer une nouvelle solution de sécurité dans Defender pour le cloud. Vous avez besoin d’une licence et d’une clé fournies par votre fournisseur de services (Qualys ou Rapid7).

Important

Une seule solution peut être créée par licence. Toute tentative de création d’une autre solution avec les mêmes nom, licence ou clé échouera.

Prérequis

Modules PowerShell nécessaires :

- Install-module Az

- Install-module Az.security

Exécuter le script

Pour exécuter le script, vous avez besoin des informations appropriées pour les paramètres suivants :

| Paramètre | Obligatoire | Remarques |

|---|---|---|

| SubscriptionId | ✔ | Identificateur subscriptionID de l’abonnement Azure qui contient les ressources que vous souhaitez analyser. |

| ResourceGroupName | ✔ | Nom du groupe de ressources. Utilisez n’importe quel groupe de ressources existant, y compris le groupe par défaut (« DefaultResourceGroup-xxx »). Comme la solution n’est pas une ressource Azure, elle ne figure pas sous le groupe de ressources, mais elle lui est toutefois attachée. Si, par la suite, vous supprimez le groupe de ressources, la solution BYOL n’est pas disponible. |

| vaSolutionName | ✔ | Nom de la nouvelle solution. |

| vaType | ✔ | Qualys ou Rapid7. |

| licenseCode | ✔ | Chaîne de licence fournie par le fournisseur. |

| publicKey | ✔ | Clé publique fournie par le fournisseur. |

| autoUpdate | - | Activez (true) ou désactivez (false) le déploiement automatique pour cette solution d’évaluation des vulnérabilités. Lorsque cette option est activée, chaque nouvelle machine virtuelle de l’abonnement tente automatiquement de créer un lien vers la solution. (Par défaut : False) |

Syntaxe :

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Exemple (cet exemple n’inclut pas de détails de licence valides) :

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

En savoir plus sur l’obtention de l’appliance Qualys Virtual Scanner dans la Place de marché Azure.

Étapes suivantes

- Corriger les résultats de votre solution d’évaluation des vulnérabilités

- Consultez ces questions courantes sur l’évaluation des vulnérabilités.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour