Obtenez des réponses aux questions fréquentes sur Microsoft Defender pour serveurs.

Puis-je activer Defender pour serveurs sur un sous-ensemble de machines dans un abonnement ?

Oui. Il est désormais possible de gérer Defender pour serveurs sur des ressources spécifiques au sein de votre abonnement, ce qui vous offre un contrôle complet sur votre stratégie de protection. Grâce à cette fonctionnalité, vous pouvez configurer des ressources spécifiques avec des configurations personnalisées qui diffèrent des paramètres configurés au niveau de l’abonnement. Découvrez plus d’informations sur l’activation de Defender pour serveurs au niveau de la ressource. Toutefois, quand vous activez Microsoft Defender pour serveurs sur un projet GCP ou un compte AWS connecté, toutes les machines connectées sont protégées par Defender pour serveurs.

Puis-je obtenir une remise si j’ai déjà une licence Microsoft Defender for Endpoint ?

Si vous disposez déjà d’une licence pour Microsoft Defender pour point de terminaison pour les serveurs, vous n’aurez pas à payer pour cette partie de votre licence Plan 1 ou 2 de Microsoft Defender pour serveurs.

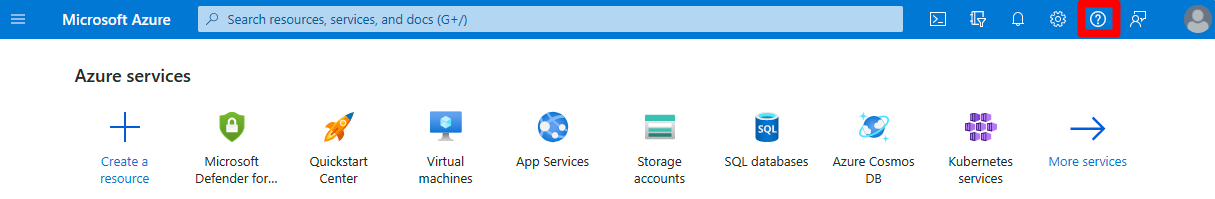

Pour demander votre remise, contactez l’équipe du support technique Defender pour le cloud via le Portail Azure en créant une demande de support dans le centre d’aide et de support.

Connectez-vous au portail Azure.

Sélectionnez Support et résolution des problèmes

Sélectionnez Aide + Support.

Sélectionnez Créer une demande de support.

Entrez les informations suivantes :

Sélectionnez Suivant.

Sélectionnez Suivant.

Sous l’onglet Détails supplémentaires, entrez le nom de votre organisation client, l’ID de locataire, le nombre de licences Microsoft Defender pour point de terminaison pour serveurs achetées, la date d’expiration du Microsoft Defender pour point de terminaison pour les licences de serveurs achetées et tous les autres champs obligatoires.

Sélectionnez Suivant.

Sélectionnez Create (Créer).

Notes

La remise est effective à compter de la date d’approbation. La remise n’est pas rétroactive.

Quels sont les serveurs pour lesquels je paie un abonnement ?

Quand vous activez Defender pour serveurs sur un abonnement, toutes les machines sont facturées en fonction de l’état d’alimentation.

Machines virtuelles Azure :

| State | Détails | Facturation |

|---|---|---|

| Démarrage en cours | Démarrage de la machine virtuelle. | Pas de facturation |

| Exécution en cours | État de fonctionnement normal. | Facturation |

| En cours d’arrêt | Transitoire. Passe à l’état Arrêté une fois l’opération terminée. | Facturation |

| Arrêté | Arrêt de la VM à partir du système d’exploitation invité ou en utilisant les API PowerOff. Le matériel est toujours alloué et la machine reste sur l’hôte. | Facturation |

| Libération | Transitoire. Passe à l’état Libéré une fois l’opération terminée. | Pas de facturation |

| Libéré | Les machines virtuelles seront arrêtées et supprimées de l’hôte. | Pas de facturation |

Machines Azure Arc :

| State | Détails | Billing |

|---|---|---|

| Connecting | Serveurs connectés, mais pulsation pas encore reçue. | Pas de facturation |

| Connecté | Réception de pulsations régulières de l’agent Connected Machine. | Facturation |

| Hors connexion/Déconnecté | Aucune pulsation reçue en 15-30 minutes. | Pas de facturation |

| Expiré | En cas de déconnexion pendant 45 jours, l’état peut passer à Expiré. | Pas de facturation |

Dois-je activer Defender pour serveurs sur l’abonnement et sur l’espace de travail ?

Defender pour serveurs Plan 1 ne dépend pas de Log Analytics. Quand vous activez Defender pour serveurs (plan 2) au niveau de l’abonnement, Defender pour le cloud active automatiquement le plan sur vos espaces de travail Log Analytics par défaut. Si vous utilisez un espace de travail personnalisé, veillez à activer le plan sur l’espace de travail. Voici des informations supplémentaires :

- Si vous activez Defender pour serveurs pour un abonnement et pour un espace de travail personnalisé connecté, vous n’êtes pas facturé pour les deux. Le système identifie les machines virtuelles uniques.

- Si vous activez Defender pour serveurs sur les espaces de travail avec plusieurs abonnements :

- Pour l’agent Log Analytics, les machines connectées de l’ensemble des abonnements sont facturées, notamment les abonnements pour lesquels le plan Defender pour serveurs n’est pas activé.

- Pour l’agent Azure Monitor, la facturation et la couverture des fonctionnalités pour Defender pour serveurs dépendent uniquement du plan activé dans l’abonnement.

Que se passe-t-il si j’ai activé le plan Defender pour les serveurs au niveau de l’espace de travail uniquement (pas au niveau de l’abonnement) ?

Vous pouvez activer Microsoft Defender pour les serveurs au niveau de l’espace de travail Log Analytics, mais seuls les serveurs qui fournissent des rapports à cet espace de travail seront protégés et facturés et ces serveurs ne bénéficieront pas de certains avantages, tels que l’Microsoft Defender pour point de terminaison, l’évaluation des vulnérabilités et l’accès juste-à-temps aux machines virtuelles.

L’allocation d’ingestion de données gratuite de 500 Mo est-elle appliquée par espace de travail ou par machine ?

Lorsque Defender pour serveurs Plan 2 est activé, vous obtenez 500 Mo d’ingestion de données gratuites par jour. Le quota concerne spécifiquement les types de données de sécurité qui sont directement collectées par Defender pour le cloud.

Ce quota correspond à un tarif journalier dont la moyenne est calculée pour tous les nœuds. Votre limite quotidienne totale gratuite est égale à [nombre de machines] x 500 Mo. Aucun supplément n’est facturé si le total ne dépasse pas la limite quotidienne totale gratuite, même si certaines machines envoient 100 Mo et d’autres 800 Mo.

Quels sont les types de données inclus dans l’allocation quotidienne ?

La facturation de Defender pour le cloud est étroitement liée à la facturation de Log Analytics. Microsoft Defender pour serveurs fournit une allocation de 500 Mo par nœud par jour pour les machines du sous-ensemble de types de données de sécurité suivant :

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- ProtectionStatus

- Update et UpdateSummary lorsque la solution Update Management n’est pas en cours d’exécution sur l’espace de travail ou lorsque le ciblage de solution est activé.

- MDCFileIntegrityMonitoringEvents

Si l’espace de travail est au niveau tarifaire hérité par nœud, les allocations de Defender pour le cloud et de Log Analytics sont combinées et appliquées conjointement à toutes les données ingérées facturables.

Les machines sur lesquelles Log Analytics n’est pas installé sont-elles facturées ?

Oui. Vous êtes facturé pour toutes les machines protégées par Defender pour serveurs dans les abonnements Azure, les comptes AWS connectés ou les projets GCP connectés. Le terme machines s’applique aux machines virtuelles Azure, aux instances Azure Virtual Machine Scale Sets et aux serveurs avec Azure Arc. Les machines sur lesquelles Log Analytics n’est pas installé sont couvertes par des protections qui ne dépendent pas de l’agent Log Analytics.

Qu’est-ce que l’extension « MDE.Windows »/« MDE.Linux » qui s’exécute sur ma machine ?

Auparavant, Microsoft Defender pour point de terminaison était approvisionné par l’agent Log Analytics. Lorsque nous avons étendu la prise en charge de manière à inclure Windows Server 2019 et Linux, nous avons également ajouté une extension pour effectuer l’intégration automatique.

Defender pour le cloud déploie automatiquement l’extension sur les machines exécutant :

- Windows Server 2019 et Windows Server 2022

- Windows Server 2012 R2 et 2016 si l’intégration de la solution unifiée MDE est activée

- Windows 10 sur Azure Virtual Desktop.

- D’autres versions de Windows Server si Defender pour le cloud ne reconnaît pas la version du système d’exploitation (par exemple, lorsqu’une image de machine virtuelle personnalisée est utilisée). Dans ce cas, Microsoft Defender pour point de terminaison continue d’être approvisionné par l’agent Log Analytics.

- Linux.

Important

Si vous supprimez l’extension MDE.Windows/MDE.Linux, cela ne supprime pas Microsoft Defender pour point de terminaison. Pour retirer l’ordinateur, consultez Retirer des serveurs Windows.

J’ai activé la solution mais l’extension `MDE.Windows`/`MDE.Linux` ne s’affiche pas sur ma machine

Si vous avez activé l’intégration, mais que vous ne voyez toujours pas l’extension en cours d’exécution sur vos machines :

- Vous devez attendre au moins 12 heures pour savoir s’il y a vraiment un problème à examiner.

- Si, au bout de 12 heures, l’extension n’apparaît toujours pas en cours d’exécution sur vos machines, vérifiez que vous avez rempli les prérequis de l’intégration.

- Vérifiez que vous avez activé le plan Microsoft Defender pour les serveurs pour les abonnements associés aux machines que vous examinez.

- Si vous avez déplacé votre abonnement Azure entre locataires Azure, certaines étapes préparatoires manuelles sont obligatoires avant que Defender pour le cloud déploie Defender sur un point de terminaison. Pour plus d’informations, contactez le support technique Microsoft.

Quelles sont les conditions de licence pour Microsoft Defender for Endpoint ?

Les licences pour Defender for Endpoint pour les serveurs sont incluses dans Microsoft Defender pour serveurs.

Dois-je acheter une solution anti-programme malveillant distincte pour protéger mes machines ?

Nombre L’intégration de Defender pour point de terminaison dans Defender pour serveurs vous offre également une protection contre les programmes malveillants sur vos machines.

- Sur Windows Server 2012 R2 avec l’intégration de la solution unifiée Defender pour point de terminaison activée, Defender pour serveurs déploie Microsoft Defender Antivirus en mode actif.

- Sur les systèmes d’exploitation Windows Server plus récents, l’antivirus Microsoft Defender fait partie du système d’exploitation et sera activé en mode actif.

- Sur Linux, Defender pour serveurs déploie Defender pour point de terminaison, y compris le composant anti-programme malveillant, et définit le composant en mode passif.

Comment basculer dessus à partir d’un outil EDR tiers ?

Pour plus d’informations sur le basculement à partir d’une solution de point de terminaison non Microsoft, accédez à la documentation Microsoft Defender for Endpoint : Vue d’ensemble de la migration.

Quel plan Microsoft Defender pour point de terminaison est pris en charge dans Defender pour les serveurs ?

Defender pour les serveurs Plan 1 et Plan 2 offrent les fonctionnalités de Microsoft Defender pour point de terminaison Plan 2.

Pourquoi une application Qualys est-elle présente dans mes applications recommandées ?

Microsoft Defender pour serveurs comprend l’analyse des vulnérabilités de vos machines. Vous n’avez pas besoin d’une licence Qualys ni même de compte Qualys : tout est traité de manière fluide dans Defender pour le cloud. Pour plus d’informations sur ce scanneur et pour savoir comment le déployer, consultez Solution intégrée d’évaluation des vulnérabilités Qualys de Defender pour le cloud.

Pourquoi mes ressources, telles que les abonnements, les machines et les comptes de stockage, ne sont-elles pas toutes affichées dans l’inventaire de mes ressources ?

La vue de l’inventaire répertorie vos ressources connectées Defender pour le cloud du point de vue de la gestion de la situation de sécurité cloud (CSPM). Les filtres affichent uniquement les ressources avec des recommandations actives.

Par exemple, si vous avez accès à huit abonnements, mais que seulement sept ont actuellement des recommandations, le filtre Type de ressource = Abonnements montre uniquement les sept abonnements ayant des recommandations actives :

Pourquoi certaines de mes ressources affichent-elles des valeurs vides dans les colonnes de Defender pour le cloud ou de l’agent de surveillance ?

Les ressources analysées par Defender pour le cloud ne nécessitent pas toutes des agents. Par exemple, Defender pour le cloud n’a pas besoin que des agents surveillent les comptes Stockage Azure ou les ressources PaaS telles que les disques, Logic Apps, Data Lake Analysis et Event Hubs.

Lorsque la tarification ou l’analyse de l’agent ne sont pas pertinentes pour une ressource, rien n’est indiqué dans les colonnes de cet inventaire.

Quand utiliser une règle « Refuser tout le trafic » ?

Une règle Refuser tout le trafic est recommandée lorsque, suite à l’exécution de l’algorithme, Defender pour le cloud n’identifie aucun trafic devant être autorisé en fonction de la configuration de groupe de sécurité réseau existante. Par conséquent, la règle recommandée consiste à refuser tout le trafic vers le port spécifié. Le nom de ce type de règle apparaît comme « System Generated » (Généré par le système). Après l’application de cette règle, son nom réel dans le groupe de sécurité réseau sera une chaîne constituée du protocole, de la direction du trafic, de « DENY » et d’un nombre aléatoire.

Comment déployer la configuration requise pour les recommandations de configuration de la sécurité ?

Pour déployer l’extension Configuration Invité avec les composants requis suivants :

Pour les ordinateurs sélectionnés, suivez les recommandations de sécurité L’extension Configuration Invité doit être installée sur vos ordinateurs du contrôle de sécurité Implémenter les bonnes pratiques de sécurité.

À grande échelle, attribuez l’initiative de stratégie Déployer les prérequis pour activer les stratégies Configuration Invité sur les machines virtuelles.

Pourquoi un ordinateur est-il indiqué comme non applicable ?

La liste des ressources sous l’onglet Non applicable contient une colonne Motif. Voici quelques-unes des raisons les plus courantes :

| Motif | Détails |

|---|---|

| Aucune donnée d’analyse disponible sur l’ordinateur | Il n’existe aucun résultat de conformité pour cet ordinateur dans Azure Resource Graph. Tous les résultats de conformité sont écrits dans Azure resource Graph par l’extension de Configuration Invité. Vous pouvez vérifier les données Azure Resource Graph en utilisant les exemples de requête figurant dans Configuration Invité Azure Policy - Exemples de requête ARG. |

| L’extension Configuration Invité n’est pas installée sur l’ordinateur | L’ordinateur ne dispose pas de l’extension Configuration Invité, ce qui est une condition préalable à l’évaluation de la conformité avec la ligne de base de sécurité Azure. |

| L’identité managée par le système n’est pas configurée sur l’ordinateur | Une identité managée affectée par le système doit être déployée sur l’ordinateur. |

| La recommandation est désactivée dans la stratégie | La définition de stratégie qui évalue la ligne de base du système d’exploitation est désactivée sur l’étendue qui comprend l’ordinateur concerné. |

Si j’active le plan Serveurs de Defender pour le cloud au niveau de l’abonnement, dois-je l’activer au niveau de l’espace de travail ?

Lorsque vous activez le plan Serveurs au niveau de l’abonnement, Defender pour le cloud active automatiquement le plan Serveurs sur vos espaces de travail par défaut. Connectez-vous à l’espace de travail par défaut en sélectionnant l’option Connecter les machines virtuelles Azure à/aux espace(s) de travail par défaut créé(s) par Defender pour le cloud, puis Appliquer.

Toutefois, si vous utilisez un espace de travail personnalisé à la place de l’espace de travail par défaut, vous devez activer le plan Serveurs sur tous vos espaces de travail personnalisés qui ne l’ont pas activé.

Si vous utilisez un espace de travail personnalisé et que vous activez le plan au niveau de l’abonnement uniquement, la recommandation Microsoft Defender for servers should be enabled on workspaces s’affiche sur la page Recommandations. Cette recommandation vous offre la possibilité d’activer le plan Serveurs au niveau de l’espace de travail à l’aide du bouton Corriger. Vous êtes facturé pour toutes les machines virtuelles incluses dans l’abonnement, même si le plan Serveurs n’est pas activé pour l’espace de travail. Les machines virtuelles ne bénéficient pas des fonctionnalités qui dépendent de l’espace de travail Log Analytics, comme Microsoft Defender pour point de terminaison, la solution d’évaluation des vulnérabilités (MDVM/Qualys) et l’accès juste-à-temps aux machines virtuelles.

L’activation du plan Serveurs à la fois sur l’abonnement et ses espaces de travail connectés n’entraîne pas de double facturation. Le système identifie chaque machine virtuelle unique.

Si vous activez le plan Serveurs sur des espaces de travail relevant de plusieurs abonnements, les machines virtuelles connectées de tous les abonnements sont facturées, y compris les abonnements pour lesquels le plan Serveurs n’est pas activé.

Les machines sur lesquelles l’agent Log Analytics n’est pas installé seront-elles facturées ?

Oui. Lorsque vous activez Microsoft Defender pour les serveurs sur un abonnement Azure ou un compte AWS connecté, vous êtes facturé pour toutes les machines connectées à votre abonnement Azure ou à votre compte AWS. Le terme « machines » s’applique aux machines virtuelles Azure, aux instances de groupe de machines virtuelles identiques Azure et aux serveurs Azure Arc. Les machines sur lesquelles Log Analytics n’est pas installé sont couvertes par des protections qui ne dépendent pas de l’agent Log Analytics.

Si un agent Log Analytics émet un rapport dans plusieurs espaces de travail, est-il facturé deux fois ?

Si des machines sont rattachées à plusieurs espaces de travail et que Defender pour les serveurs est activé pour tous ceux-ci, les machines sont facturées pour chaque espace de travail rattaché.

Si un agent Log Analytics émet un rapport dans plusieurs espaces de travail, l’ingestion de données gratuite de 500 Mo est-elle disponible sur chacun d’eux ?

Oui. Si vous configurez votre agent Log Analytics pour envoyer des données à deux espaces de travail Log Analytics différents ou plus (multihébergement), vous obtenez une ingestion de données gratuite de 500 Mo pour chaque espace de travail. Cela est calculé par nœud, par espace de travail signalé, par jour et disponible pour chaque espace de travail sur lequel la solution « Sécurité » ou « Logiciel anti-programme malveillant » est installée. Toutes les données ingérées au-delà de la limite de 500 Mo vous seront facturées.

L’ingestion de données gratuite de 500 Mo est-elle calculée pour un espace de travail entier ou strictement machine par machine ?

Vous recevez une allocation quotidienne de 500 Mo d’ingestion de données gratuite pour chaque machine virtuelle connectée à l’espace de travail. Cette allocation s’applique spécifiquement aux types de données de sécurité collectés directement par Defender pour le cloud.

L’allocation de données est un taux quotidien calculé sur toutes les machines connectées. Votre limite quotidienne totale gratuite est égale au [nombre de machines] x 500 Mo. Par conséquent, même si certaines machines envoient 100 Mo un jour et d’autres 800 Mo, si le total de toutes les machines ne dépasse pas la limite quotidienne totale gratuite, aucun supplément ne vous est facturé.

Quels sont les types de données inclus dans l’allocation quotidienne de données de 500 Mo ?

La facturation de Defender pour le cloud est étroitement liée à la facturation de Log Analytics. Microsoft Defender pour les serveurs alloue 500 Mo/nœud/jour pour les machines de chacun des sous-ensembles de types de données de sécurité suivants :

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- ProtectionStatus

- Update et UpdateSummary lorsque la solution Update Management n’est pas en cours d’exécution sur l’espace de travail ou lorsque le ciblage de solution est activé.

Si l’espace de travail est au niveau tarifaire hérité Par nœud, les allocations de Defender pour le cloud et de Log Analytics sont combinées et appliquées conjointement avec toutes les données ingérées facturables. Pour en savoir plus sur la façon dont les clients Microsoft Sentinel peuvent en bénéficier, consultez la page de la tarification Microsoft Sentinel.

Comment puis-je surveiller mon utilisation quotidienne ?

Vous pouvez afficher l’utilisation de vos données de deux façons différentes : à l’aide du Portail Azure ou en exécutant un script.

Pour afficher votre utilisation dans le Portail Azure :

Connectez-vous au portail Azure.

Accédez à Espaces de travail Log Analytics.

Sélectionnez votre espace de travail.

Sélectionnez Utilisation et estimation des coûts.

Vous pouvez également afficher l’estimation des coûts sous différents niveaux tarifaires en sélectionnant ![]() pour chaque niveau tarifaire.

pour chaque niveau tarifaire.

Pour afficher votre utilisation à l’aide d’un script :

Connectez-vous au portail Azure.

Accédez à Espaces de travail Log Analytics>Journaux.

Sélectionnez votre intervalle de temps. Découvrez les intervalles de temps.

Copiez et collez la requête suivante dans la section Taper votre requête ici.

let Unit= 'GB'; Usage | where IsBillable == 'TRUE' | where DataType in ('SecurityAlert', 'SecurityBaseline', 'SecurityBaselineSummary', 'SecurityDetection', 'SecurityEvent', 'WindowsFirewall', 'MaliciousIPCommunication', 'SysmonEvent', 'ProtectionStatus', 'Update', 'UpdateSummary') | project TimeGenerated, DataType, Solution, Quantity, QuantityUnit | summarize DataConsumedPerDataType = sum(Quantity)/1024 by DataType, DataUnit = Unit | sort by DataConsumedPerDataType descSélectionnez Exécuter.

Vous pouvez apprendre à Analyser l’utilisation dans l’espace de travail Log Analytics.

En fonction de votre utilisation, vous ne serez pas facturé tant que vous n’aurez pas utilisé votre allocation quotidienne. Si vous recevez une facture, elle ne correspond qu’aux données utilisées au-delà de la limite des 500 Mo ou pour d’autres services qui ne sont pas couverts par Defender pour le cloud.

Comment gérer mes coûts ?

Vous pouvez gérer vos coûts et limiter la quantité de données collectées pour une solution en limitant celle-ci à un ensemble spécifique d’agents. Utilisez le ciblage de solution pour appliquer une étendue à la solution et cibler un sous-ensemble d’ordinateurs dans l’espace de travail. Si vous utilisez le ciblage de solution, Defender pour le cloud indique que l’espace de travail n’a pas de solution.

Important

Le ciblage de solution a été déprécié, car l’agent Log Analytics est remplacé par l’agent Azure Monitor et les solutions dans Azure Monitor sont remplacées par des insights. Vous pouvez continuer à utiliser le ciblage de solution si vous l’avez déjà configuré, mais il n’est pas disponible dans les nouvelles régions. La fonctionnalité ne sera plus prise en charge après le 31 août 2024. Les régions qui prennent en charge le ciblage de solution jusqu’à la date de dépréciation sont les suivantes :

| Code de la région | Nom de la région |

|---|---|

| CCAN | canadacentral |

| CHN | switzerlandnorth |

| CID | centralindia |

| CQ | brazilsouth |

| CUS | centralus |

| DEWC | germanywestcentral |

| DXB | UAENorth |

| EA | eastasia |

| EAU | australiaeast |

| EJP | japaneast |

| EUS | eastus |

| EUS2 | eastus2 |

| NCUS | northcentralus |

| NEU | NorthEurope |

| NOE | norwayeast |

| PAR | FranceCentral |

| SCUS | southcentralus |

| SE | KoreaCentral |

| SEA | southeastasia |

| SEAU | australiasoutheast |

| SUK | uksouth |

| WCUS | westcentralus |

| WEU | westeurope |

| WUS | westus |

| WUS2 | westus2 |

| Clouds en air gap | Code de la région | Nom de la région |

|---|---|---|

| UsNat | EXE | usnateast |

| UsNat | EXW | usnatwest |

| UsGov | FF | usgovvirginia |

| Chine | MC | ChinaEast2 |

| UsGov | PHX | usgovarizona |

| UsSec | RXE | usseceast |

| UsSec | RXW | ussecwest |