Protections supplémentaires contre les menaces dans Microsoft Defender pour le cloud

En plus de ses plans de protection avancés intégrés, Microsoft Defender pour le cloud offre les fonctionnalités de protection contre les menaces suivantes.

Conseil

Si vous souhaitez activer les fonctionnalités de protection contre les menaces de Defender pour le cloud, vous devez activer les fonctionnalités de sécurité améliorée dans l’abonnement qui contient les charges de travail applicables.

Protection contre les menaces pour la couche réseau Azure

L’analytique de la couche réseau de Defender pour le cloud est basée sur des exemples de données IPFIX, qui sont des en-têtes de paquets collectés par des routeurs de base Azure. En fonction de ce flux de données, les modèles Machine Learning de Defender pour le cloud identifient et signalent les activités de trafic malveillantes. Defender pour le cloud utilise également la base de données Microsoft Threat Intelligence pour enrichir les adresses IP.

Certaines configurations réseau empêchent Defender pour le cloud de générer des alertes en cas d’activité réseau suspecte. Pour que Defender pour le cloud génère des alertes réseau, faites en sorte que :

- Votre machine virtuelle a une adresse IP publique (ou se trouve sur un équilibreur de charge avec une adresse IP publique).

- Le trafic de sortie réseau de votre machine virtuelle n’est pas bloqué par une solution IDS externe.

Pour obtenir la liste des alertes de la couche réseau Azure, consultez le Tableau de référence des alertes.

Envoyer en streaming des alertes de sécurité à partir d’autres services Microsoft

Afficher les alertes Azure WAF dans Defender pour le cloud

Important

Cette fonctionnalité sera mise hors service le 25 septembre 2024. Pour les clients Sentinel, vous pouvez configurer le connecteur Azure Web Application Firewall.

Azure Application Gateway propose un pare-feu d’applications web (WAF, Web Application Firewall) qui protège vos applications web de manière centralisée contre les vulnérabilités et exploitations courantes.

Les applications web sont de plus en plus visées par des attaques malveillantes qui exploitent des vulnérabilités connues. Le pare-feu d’applications web d’Application Gateway est basé sur suit l’ensemble des règles de base 3.2 ou 2.2.9 d’Open Web Application Security Project. La solution WAF est mise à jour automatiquement pour offrir une protection contre les nouvelles vulnérabilités.

Si vous avez créé une Solution de sécurité WAF, vos alertes WAF sont envoyées via le stream vers Defender pour le cloud sans aucune autre configuration. Pour plus d’informations sur les alertes générées par le pare-feu d’applications web, consultez Règles et groupes de règles CRS de pare-feu d’applications web.

Notes

Seul WAF v1 est pris en charge et fonctionne avec Microsoft Defender pour le cloud.

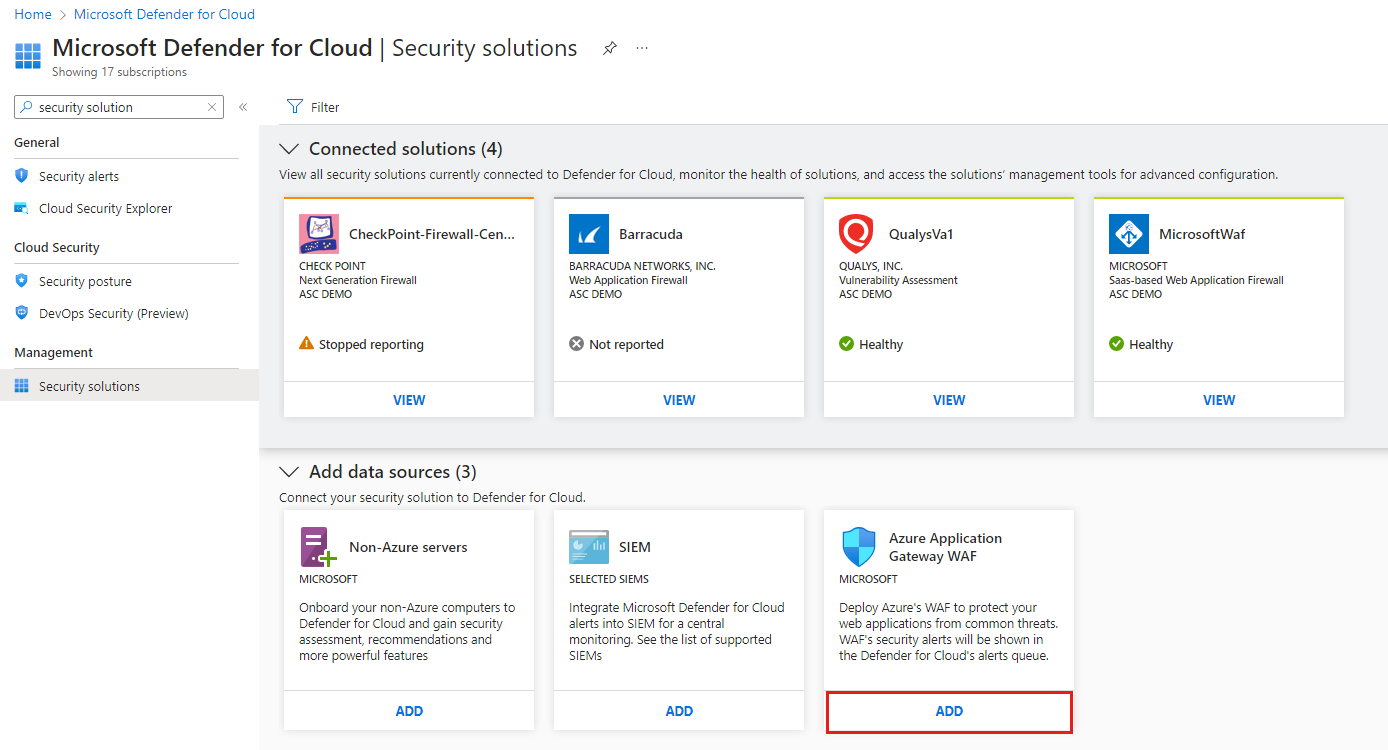

Pour déployer le pare-feu d’applications web Application Gateway d’Azure, effectuez les étapes suivantes :

Dans le Portail Azure, ouvrez Defender pour le cloud.

Dans le menu de Defender pour le cloud, sélectionnez Sécurités de sécurité.

Dans la section Ajouter des sources de données, sélectionnez Ajouter pour le pare-feu d’applications web Application Gateway d’Azure.

Afficher les alertes Azure DDoS Protection dans Defender pour le cloud

Les attaques DDoS (déni de service distribué) sont connues pour être faciles à exécuter. Elles sont devenues un problème de sécurité majeur, en particulier si vous déplacez vos applications vers le cloud. Une attaque DDoS tente d’épuiser les ressources d’une application afin de la rendre indisponible aux utilisateurs légitimes. Les attaques DDoS peuvent cibler n’importe quel point de terminaison accessible sur Internet.

Pour vous défendre contre les attaques DDoS, achetez une licence Azure DDoS Protection, puis veillez à suivre les bonnes pratiques de conception d’applications. DDoS Protection fournit différents niveaux de service. Pour plus d’informations, consultez Vue d’ensemble du service Azure DDoS Protection.

Si Azure DDoS Protection est activé, vos alertes DDoS seront envoyées en streaming vers Defender pour le cloud sans aucune configuration supplémentaire. Pour plus d’informations sur les alertes générées par le service Protection DDoS, consultez le Tableau de référence des alertes.

Gestion des autorisations Microsoft Entra (anciennement Cloudknox)

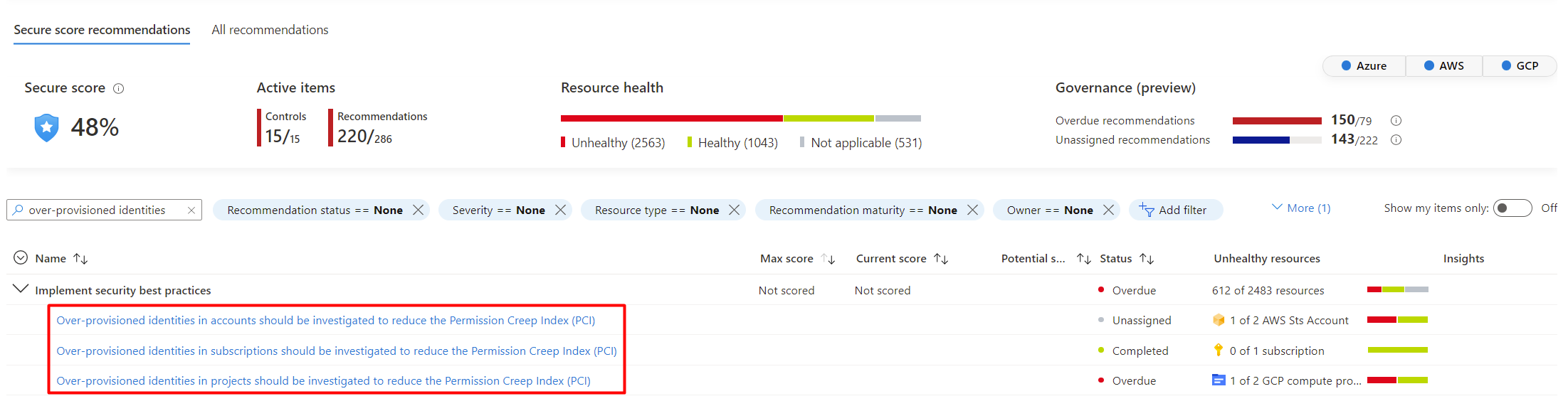

Gestion des autorisations Microsoft Entra est une solution de gestion des droits d’utilisation de l’infrastructure cloud (CIEM, Cloud Infrastructure Entitlement Management). Microsoft Entra Permission Management offre une visibilité et un contrôle complets des autorisations pour toutes les identités et toutes les ressources dans Azure, AWS et GCP.

Dans le cadre de l’intégration, chaque abonnement Azure intégré, compte AWS et projet GCP vous donne une vue de votre index PCI (Permission Creep Index). L’index PCI est une métrique agrégée qui évalue périodiquement le niveau de risque associé au nombre d’autorisations inutilisées ou excessives dans vos identités et ressources. L’index PCI mesure la façon dont les identités à risque peuvent potentiellement être basées sur les autorisations disponibles.

Étapes suivantes

Pour en savoir plus sur les alertes de sécurité provenant de ces fonctionnalités de protection contre les menaces, consultez les articles suivants :