Monitoring des menaces OT dans les équipes SOC de l’entreprise

Alors qu’un nombre croissant de secteurs vitaux pour l’entreprise transforment leurs systèmes OT en infrastructures IT numériques, les équipes des centres des opérations de sécurité (SOC) et les responsables de la sécurité des systèmes d’information (CISO) ont une responsabilité de plus en plus grande vis-à-vis des menaces provenant des réseaux OT.

En plus de ces nouvelles responsabilités, les équipes SOC doivent faire face à de nouveaux défis, notamment :

Absence d’expertise et de connaissances OT au sein des équipes SOC actuelles concernant les alertes, les équipements industriels, les protocoles et le comportement réseau. Cela se traduit souvent par une compréhension vague ou réduite des incidents OT et de leur impact sur l’activité.

Communication et processus en silo ou inefficaces entre les organisations OT et SOC.

Technologies et outils limités, comme un manque de visibilité ou de correction automatisée de la sécurité pour les réseaux OT. Vous devez évaluer et lier des informations entre les sources de données sur les réseaux OT, et les intégrations à des solutions SOC existantes peuvent s’avérer coûteuses.

Toutefois, sans données OT, sans contexte ni intégration aux outils et workflows SOC existants, la sécurité OT et les menaces opérationnelles pourraient être gérées de façon incorrecte voire même passer inaperçues.

Intégrer Defender pour IoT et Microsoft Sentinel

Microsoft Sentinel est un service cloud scalable de type SIEM (Security Information and Event Management) et SOAR (Security Orchestrated Automated Response). Les équipes du SOC peuvent utiliser l’intégration entre Microsoft Defender pour IoT et Microsoft Sentinel pour collecter des données sur les réseaux, détecter et investiguer les menaces, et répondre aux incidents.

Dans Microsoft Sentinel, la solution et le connecteur de données Defender pour IoT apportent du contenu de sécurité prêt à l’emploi aux équipes de SOC, les aidant à afficher et analyser les alertes de sécurité OT afin d’y répondre, ainsi qu’à comprendre les incidents générés dans le contenu plus large des menaces organisationnelles.

Installez le connecteur de données Defender pour IoT seul pour transmettre en streaming vos alertes réseau OT à Microsoft Sentinel. Ensuite, installez également la solution Microsoft Defender pour IoT pour obtenir la valeur supplémentaire des règles d’analytique spécifiques à IoT/OT, des classeurs et des playbooks SOAR, ainsi que des mappages d’incidents à MITRE ATT&CK pour les techniques ICS.

L’intégration de Defender pour IoT à Microsoft Sentinel vous permet également d’ingérer davantage de données des autres intégrations de partenaires de Microsoft Sentinel. Pour plus d’informations, consultez Intégrations à Microsoft et à des services partenaires.

Remarque

Certaines fonctionnalités de Microsoft Sentinel peuvent entraîner des frais. Pour plus d’informations, consultez Planifier les coûts et comprendre la tarification et la facturation de Microsoft Sentinel.

Détection et réponse intégrées

Le tableau suivant montre comment l’équipe OT, côté Defender pour IoT, et l’équipe SOC, côté Microsoft Sentinel, peuvent détecter et répondre rapidement aux menaces sur toute la chronologie de l’attaque.

| Microsoft Sentinel | Étape | Defender pour IoT |

|---|---|---|

| Alerte OT déclenchée | Les alertes OT à haut niveau de confiance, alimentées par le groupe de recherche sur la sécurité Section 52 de Defender pour IoT, sont déclenchées en fonction des données ingérées dans Defender pour IoT. | |

| Les règles d’analyse n’ouvrent automatiquement des incidents que pour les cas d’usage pertinents, ce qui évite la lassitude des alertes OT. | Incident OT créé | |

| Les équipes SOC cartographient l’impact sur l’entreprise, avec notamment les données relatives au site, à la ligne, aux ressources compromises et aux propriétaires OT. | Cartographie de l’impact des incidents OT sur l’entreprise | |

| Les équipes SOC font passer l’incident en mode Actif et commencent à enquêter, à l’aide des connexions et des événements réseau, des classeurs et de la page d’entité de l’appareil OT. | Enquête sur l’incident OT | Les alertes sont passées en mode Actif et les équipes OT enquêtent à l’aide des données PCAP, des rapports détaillés et d’autres détails sur l’appareil. |

| Les équipes SOC répondent avec des playbooks et des notebooks OT. | Réponse aux incidents OT | Les équipes OT suppriment l’alerte ou l’apprennent pour la prochaine fois, selon les besoins. |

| Une fois la menace atténuée, les équipes SOC clôturent l’incident. | Clôture de l’incident OT | Une fois la menace atténuée, les équipes OT clôturent l’alerte. |

Synchronisations de l’état des alertes

Les changements d’état des alertes sont synchronisés de Microsoft Sentinel vers Defender pour IoT uniquement, et non de Defender pour IoT vers Microsoft Sentinel.

Si vous intégrez Defender pour IoT à Microsoft Sentinel, nous vous recommandons de gérer vos états d’alerte avec les incidents associés dans Microsoft Sentinel.

Incidents Microsoft Sentinel pour Defender pour IoT

Une fois que vous avez configuré le connecteur de données Defender pour IoT et mis en place le streaming des données d’alerte IoT/OT vers Microsoft Sentinel, utilisez l’une des méthodes suivantes pour créer des incidents basés sur ces alertes :

| Méthode | Description |

|---|---|

| Utiliser la règle du connecteur de données par défaut | Utilisez la règle d’analyse par défaut, Créer des incidents en fonction de toutes les alertes générées dans Microsoft Defender pour IoT, fournie avec le connecteur de données. Cette règle crée un incident distinct dans Microsoft Sentinel pour chaque alerte transmise en streaming depuis Defender pour IoT. |

| Utiliser les règles de la solution prête à l’emploi | Activez une partie ou la totalité des règles d’analyse prêtes à l’emploi fournies avec la solution Microsoft Defender pour IoT. Ces règles d’analyse permettent de réduire la fatigue des alertes en créant des incidents uniquement dans des situations spécifiques. Par exemple, vous pouvez choisir de créer des incidents pour des tentatives de connexion excessives, mais aussi pour plusieurs analyses détectées dans le réseau. |

| Créer des règles personnalisées | Créez des règles d’analyse personnalisées pour créer des incidents uniquement en fonction de vos besoins spécifiques. Vous pouvez utiliser les règles d’analyse prêtes à l’emploi comme point de départ ou créer des règles ex nihilo. Ajoutez le filtre suivant pour éviter les incidents en double pour le même ID d’alerte : | where TimeGenerated <= ProcessingEndTime + 60m |

Quelle que soit la méthode que vous choisissez pour créer des alertes, un seul incident doit être créé pour chaque ID d’alerte Defender pour IoT.

Classeurs Microsoft Sentinel pour Defender pour IoT

Pour visualiser et surveiller vos données Defender pour IoT, utilisez les classeurs déployés dans votre espace de travail Microsoft Sentinel dans le cadre de la solution Microsoft Defender pour IoT.

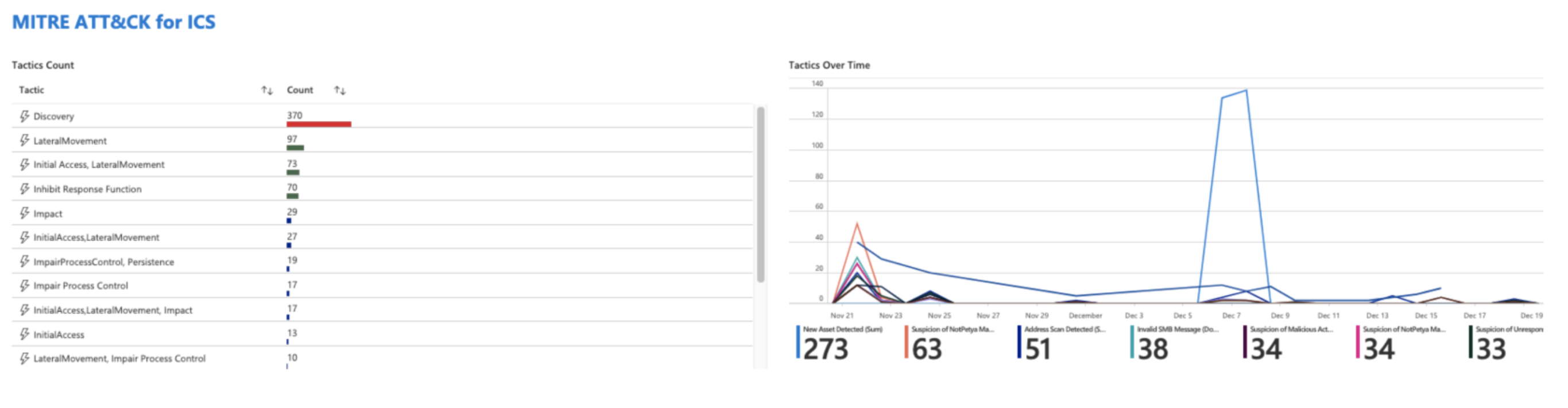

Les classeurs Defender pour IoT fournissent des investigations guidées pour des entités OT basées sur des incidents ouverts, des notifications d’alertes et des activités pour les ressources OT. Ils offrent également une expérience de chasse dans l’infrastructure MITRE ATT&CK® pour ICS et sont conçus pour permettre aux analystes, aux ingénieurs de sécurité et aux FOURNISSEURS de services de sécurité d’acquérir une connaissance situationnelle de la posture de sécurité ot.

Les classeurs permettent d’afficher les alertes par type, gravité, type ou fournisseur d’appareil OT, ou encore d’afficher les alertes au fil du temps. Les classeurs affichent également le résultat des alertes de mappage à MITRE ATT&CK pour les tactiques ICS, ainsi que la distribution des tactiques par nombre et période. Par exemple :

Playbooks SOAR pour Defender pour IoT

Un playbook est un ensemble d’actions de correction automatisées qui peuvent être exécutées à partir de Microsoft Sentinel en tant que routine. Un playbook peut vous aider à automatiser et orchestrer votre réponse aux menaces. Il peut être exécuté manuellement ou configuré pour s’exécuter automatiquement en réponse à des alertes ou des incidents spécifiques, lorsqu’il est déclenché par une règle analytique ou une règle d’automatisation, respectivement.

Par exemple, utilisez des playbooks SOAR pour :

Ouvrir un ticket de ressource dans ServiceNow lorsqu’une nouvelle ressource est détectée, comme une nouvelle station de travail d’ingénierie. Cette alerte peut concerner un appareil non autorisé qui pourrait être utilisé par des personnes mal intentionnées pour reprogrammer les PLC.

Envoyer un e-mail aux parties prenantes pertinentes lorsqu’une activité suspecte est détectée, par exemple une reprogrammation de PLC non planifiée. Le courrier peut être envoyé au personnel OT, par exemple un ingénieur de contrôle en charge de la ligne de production associée.

Comparaison des événements, alertes et incidents Defender pour IoT

Cette section clarifie les différences entre les événements, alertes et incidents Defender pour IoT dans Microsoft Sentinel. Utilisez les requêtes listées pour voir la liste complète des événements, alertes et incidents en cours pour vos réseaux OT.

En règle générale, vous voyez davantage d’événements Defender pour IoT dans Microsoft Sentinel que d’alertes, et davantage d’alertes Defender pour IoT que d’incidents.

Événements Defender pour IoT dans Microsoft Sentinel

Chaque journal d’alerte qui est transmis à Microsoft Sentinel depuis Defender pour IoT est un événement. Si le journal d’alerte reflète une alerte nouvelle ou mise à jour dans Defender pour IoT, un nouvel enregistrement est ajouté à la table SecurityAlert.

Pour afficher tous les événements Defender pour IoT dans Microsoft Sentinel, exécutez la requête suivante sur la table SecurityAlert :

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Alertes Defender pour IoT dans Microsoft Sentinel

Microsoft Sentinel crée des alertes en fonction de vos règles d’analyse actuelles et des journaux d’alerte listés dans la table SecurityAlert. Si vous n’avez pas de règles d’analyse actives pour Defender pour IoT, Microsoft Sentinel considère chaque journal d’alerte comme un événement.

Pour afficher les alertes dans Microsoft Sentinel, exécutez la requête suivante sur la table SecurityAlert :

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Une fois que vous avez installé la solution Microsoft Defender pour IoT et déployé le playbook AD4IoT-AutoAlertStatusSync, les changements d’état des alertes sont synchronisés entre Microsoft Sentinel et Defender pour IoT. Les changements d’état d’alerte ne sont pas synchronisés entre Defender pour IoT et Microsoft Sentinel.

Important

Nous vous recommandons de gérer vos états d’alerte avec les incidents associés dans Microsoft Sentinel. Pour plus d’informations, consultez Utiliser des tâches incidentes dans Microsoft Sentinel.

Incidents Defender pour IoT dans Microsoft Sentinel

Microsoft Sentinel crée des incidents en fonction de vos règles d’analyse. Vous pouvez avoir plusieurs alertes groupées dans le même incident, ou des règles analytique peuvent être configurées pour ne pas créer d’incidents pour des types d’alerte spécifiques.

Pour afficher les incidents dans Microsoft Sentinel, exécutez la requête suivante :

SecurityIncident

Étapes suivantes

Pour plus d'informations, consultez les pages suivantes :

- Intégrations à d’autres services Microsoft et partenaires

- Tutoriel : Connecter Microsoft Defender pour IoT avec Microsoft Sentinel

- Détecter les menaces prêtes à l’emploi avec les données Defender pour IoT

- Créer des règles d’analytique personnalisées pour détecter des menaces

- Didacticiel : utiliser des règles d’automatisation dans Microsoft Sentinel