Améliorer la posture de sécurité avec des recommandations de sécurité

Utilisez Microsoft Defender pour les recommandations de sécurité d’IoT afin d’améliorer votre posture de sécurité réseau sur les appareils défectueux de votre réseau. Réduisez votre surface d’attaque en créant des plans d’atténuation par ordre de priorité actionnables qui répondent aux défis uniques des réseaux OT/IoT.

Important

La page Recommandations est actuellement en PRÉVERSION. Consultez l’Avenant aux conditions d’utilisation pour les préversions de Microsoft Azure pour connaître les conditions juridiques supplémentaires s’appliquant aux fonctionnalités Azure sont en version bêta, en préversion ou non encore en disponibilité générale.

Afficher les recommandations de sécurité

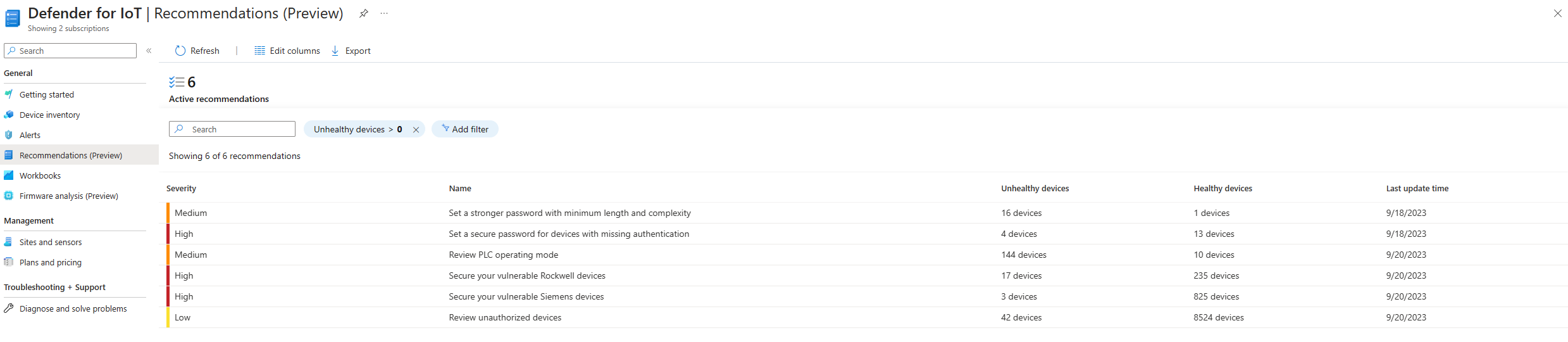

Affichez toutes les recommandations actuelles pour votre organisation sur la page Recommandations Defender pour IoT du Portail Azure. Par exemple :

Le widget Recommandations actives indique le nombre de recommandations qui représentent des étapes actionnables que vous pouvez effectuer actuellement sur des appareils défectueux. Nous vous recommandons d’examiner régulièrement les appareils défectueux, d’effectuer les actions recommandées et de maintenir le nombre de recommandations actives aussi bas que possible.

Remarque

Seules les recommandations pertinentes pour votre environnement sont affichées dans la grille, avec au moins un appareil sain ou défectueux trouvé. Vous ne verrez pas les recommandations qui ne sont liées à aucun appareil de votre réseau.

Les recommandations sont affichées dans une grille avec des détails dans les colonnes suivantes :

| Nom de la colonne | Description |

|---|---|

| Niveau de gravité | Indique l’urgence de l’étape d’atténuation suggérée. |

| Nom | Nom de la recommandation, qui indique un résumé de l’étape d’atténuation suggérée. |

| Appareils défectueux | Nombre d’appareils détectés pour lesquels l’étape recommandée est pertinente. |

| Appareils sains | Nombre d’appareils détectés pour lesquels l’étape recommandée est couverte et où aucune action n’est requise. |

| Heure de la dernière mise à jour | Dernière fois que la recommandation a été déclenchée sur un appareil détecté. |

Effectuez l’une des opérations suivantes pour modifier les données de recommandation répertoriées :

- Sélectionnez

Modifier les colonnes pour ajouter ou supprimer des colonnes de la grille.

Modifier les colonnes pour ajouter ou supprimer des colonnes de la grille. - Filtrez la liste en entrant un mot clé à partir du nom de recommandation dans la zone De recherche , ou sélectionnez Ajouter un filtre pour filtrer la grille en fonction de l’une des colonnes de recommandation.

Pour exporter un fichier CSV de toutes les recommandations pour votre réseau, sélectionnez  Exporter.

Exporter.

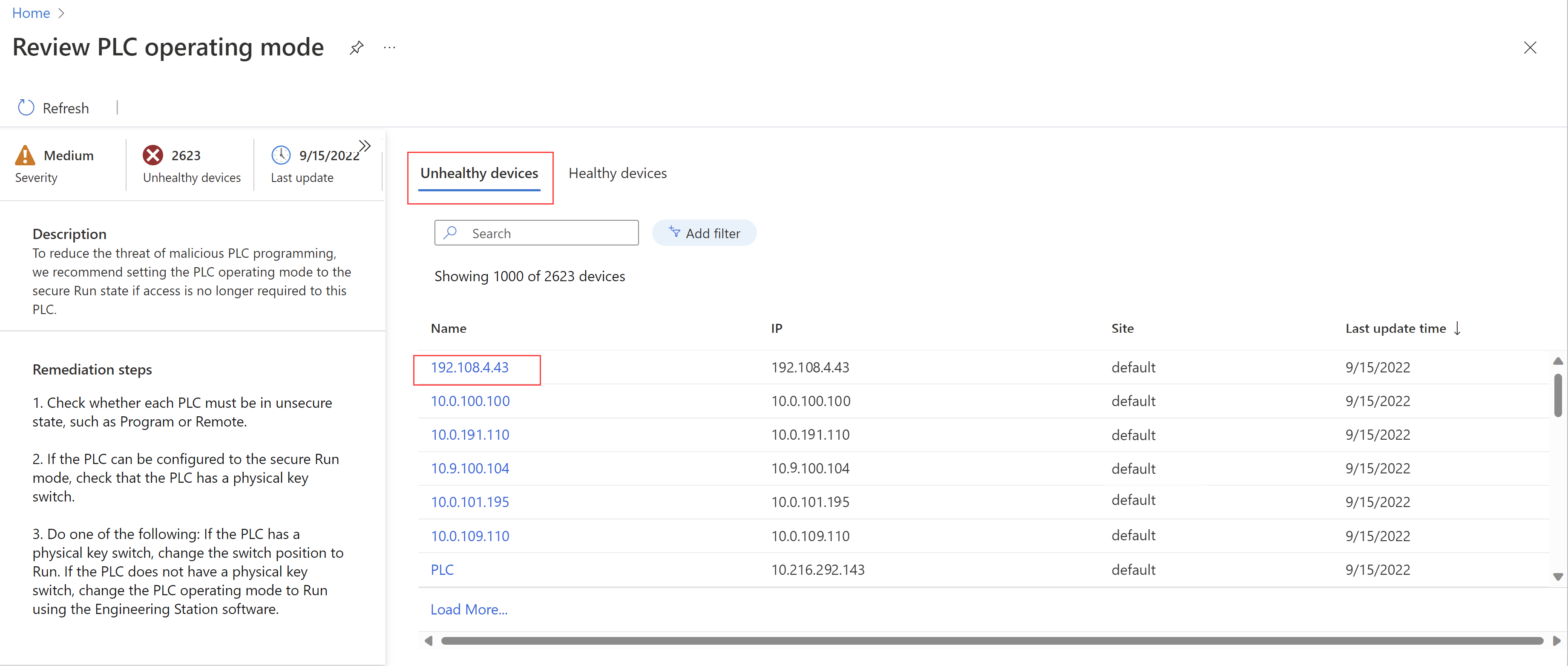

Afficher les détails de la recommandation

Sélectionnez une recommandation spécifique dans la grille pour plus de détails. Le nom de la recommandation s’affiche comme titre de la page. Détails avec la gravité de la recommandation, le nombre d’appareils non sains détectés et la date et l’heure de la dernière mise à jour dans les widgets à gauche.

Le volet gauche affiche également les informations suivantes :

- Description: Plus de contexte pour l’étape d’atténuation recommandée

- Étapes de correction: liste complète des étapes d’atténuation recommandées pour les appareils défectueux

Basculez entre les onglets Appareils défectueux et Appareils sains pour passer en revue les états des appareils détectés dans votre réseau pour la recommandation sélectionnée.

Par exemple :

Afficher les détails des recommandations par appareil

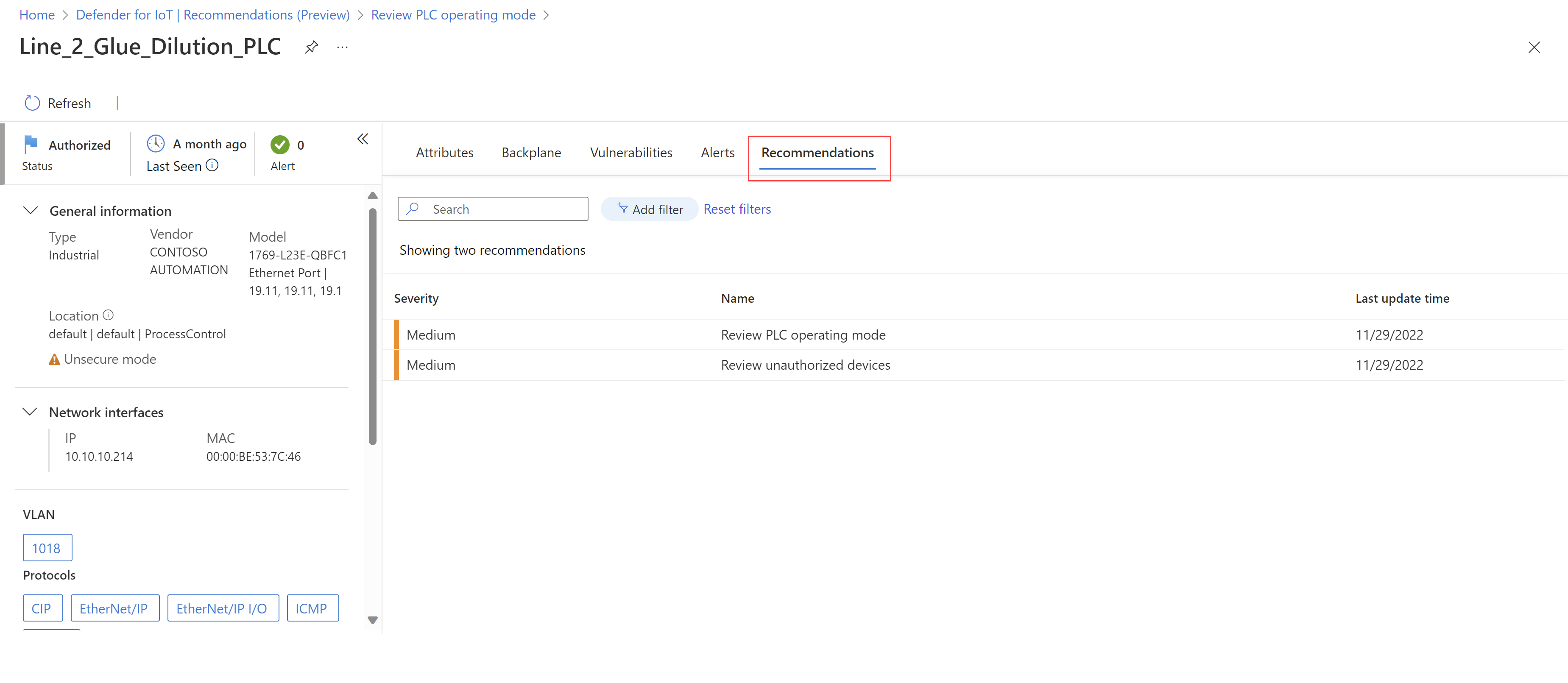

Vous pouvez passer en revue toutes les recommandations pour un appareil spécifique afin de les gérer ensemble.

Les recommandations sont également répertoriées dans la page Détails de l’appareil pour chaque appareil détecté, accessible à partir de la page d’inventaire des appareils ou de la liste des appareils sains ou défectueux sur une page de détails de recommandation.

Dans la page des détails d’un appareil, sélectionnez l’onglet Recommandations pour afficher la liste des recommandations de sécurité spécifiques à l’appareil sélectionné.

Par exemple :

Recommandations de sécurité prises en charge

Les recommandations suivantes s’affichent pour les appareils OT dans la Portail Azure :

| Nom | Description |

|---|---|

| Capteurs réseau OT | |

| Passer en revue le mode d’exploitation PLC | Les appareils concernés par cette recommandation ont des PCL définis sur des états de mode d’exploitation non sécurisés. Pour réduire la menace d’une programmation PLC malveillante, nous vous recommandons de définir le mode d’exploitation PLC sur l’état Exécution sécurisée si l’accès à ce PLC n’est plus nécessaire. |

| Examiner les appareils non autorisés | Les appareils concernés par cette recommandation doivent être identifiés et autorisés dans le cadre de la base de référence du réseau. Nous vous recommandons d’effectuer une action pour identifier tous les appareils indiqués. Déconnectez tous les appareils de votre réseau qui restent inconnus même après investigation, afin de réduire la menace des appareils non fiables ou potentiellement malveillants. |

| Sécuriser vos appareils fournisseurs> vulnérables < | Les appareils avec cette recommandation sont trouvés avec une ou plusieurs vulnérabilités avec une gravité critique et sont organisés par le fournisseur. Nous vous recommandons de suivre les étapes répertoriées par le fournisseur d’appareils ou CISA (Cybersécurité & Infrastructure Agency). Pour afficher les étapes de correction requises : 1. Choisissez un appareil dans la liste des appareils défectueux pour afficher la liste complète de ses vulnérabilités. 2. Sous l’onglet Vulnérabilités , choisissez le lien dans la colonne Nom de la CVE critique que vous atténuez. Les détails complets sont ouverts dans le NVD (National Vulnerability Database). 3. Faites défiler jusqu’à la section Références aux conseils, solutions et outils NVD et choisissez l’un des liens répertoriés pour obtenir plus d’informations. Une page de conseils s’ouvre, soit à partir du fournisseur, soit à partir de CISA. 4. Recherchez et effectuez les étapes de correction répertoriées pour votre scénario. Certaines vulnérabilités ne peuvent pas être corrigées avec un correctif. |

| Définir un mot de passe sécurisé pour des appareils dont l’authentification est manquante | Les appareils avec cette recommandation sont trouvés sans authentification en fonction des connexions réussies. Nous vous recommandons d’activer l’authentification et de définir un mot de passe plus fort avec une longueur et une complexité minimales. |

| Définir un mot de passe plus fort avec une longueur et une complexité minimales | Les appareils avec cette recommandation sont trouvés avec des mots de passe faibles en fonction des connexions réussies. Nous vous recommandons de remplacer le mot de passe de l’appareil par un mot de passe comportant huit caractères ou plus et qui contient des caractères de 3 des catégories suivantes : - Lettres majuscules - Lettres minuscules - Caractères spéciaux - Chiffres (0-9) |

| Désactiver le protocole d’administration non sécurisé | Les appareils concernés par cette recommandation sont exposés à des menaces malveillantes car ils utilisent Telnet, qui n’est pas un protocole de communication sécurisé et chiffré. Nous vous recommandons de passer à un protocole plus sécurisé, comme SSH, de désactiver complètement le serveur ou d’appliquer des restrictions d’accès réseau. |

Les autres recommandations que vous pouvez voir dans la page Recommandations s’appliquent au micro-agent Defender pour IoT.

Les recommandations de Defender pour point de terminaison suivantes sont pertinentes pour les clients IoT d’entreprise et sont disponibles uniquement dans Microsoft 365 Defender :

- Exiger l’authentification pour l’interface de gestion VNC

- Désactiver le protocole d’administration non sécurisé – Telnet

- Supprimer les protocoles d’administration non sécurisés SNMP V1 et SNMP V2

- Exiger l’authentification pour l’interface de gestion VNC

Pour plus d’informations, consultez recommandations en matière de sécurité.