Configurer le mode de transport IPsec pour le peering privé ExpressRoute

Cet article vous aide à créer des tunnels IPsec en mode de transport via le Peering privé ExpressRoute. Le tunnel est créé entre des machines virtuelles Azure sous Windows et des hôtes Windows locaux. Les étapes décrites dans cet article utilisent des objets de stratégie de groupe pour cette configuration. Bien qu’il soit possible de créer cette configuration sans utiliser d’unités d’organisation (UO) ni d’objets de stratégie de groupe (GPO), La combinaison d’UO et de GPO vous aide à simplifier le contrôle de vos stratégies de sécurité et vous permet d’effectuer un scale-up rapidement. Les étapes de cet article supposent que vous disposez déjà d’une configuration Active Directory et que vous êtes familiarisé avec l’utilisation des UO et des GPO.

À propos de cette configuration

Dans les étapes suivantes, la configuration utilise un réseau virtuel (VNet) Azure avec un Peering privé ExpressRoute. Toutefois, cette configuration peut s’étendre sur d’autres VNet Azure et réseaux locaux. Cet article vous aide à définir une stratégie de chiffrement IPsec que vous pouvez appliquer à un groupe de machines virtuelles Azure ou d’hôtes locaux. Ces machines virtuelles Azure ou hôtes locaux font partie de la même UO. Vous ne devez configurer le chiffrement entre les machines virtuelles Azure (vm1 et vm2) et l’hôte local host1 que pour le trafic HTTP avec le port de destination 8080. Différents types de stratégies IPsec peuvent être créés selon vos besoins.

Utilisation des unités d’organisation

La stratégie de sécurité qui est associée à une unité d’organisation est envoyée (push) aux ordinateurs via un objet de stratégie de groupe. Voici certains des avantages que présente l’utilisation d’unités d’organisation, par rapport à l’application de stratégies à un seul hôte :

- Lorsque vous associez une stratégie à une unité d’organisation, vous avez la garantie que les ordinateurs qui appartiennent à une même unité d’organisation obtiendront les mêmes stratégies.

- Les modifications de la stratégie de sécurité, associée à l’unité d’organisation, s’appliquent à tous les hôtes dans l’unité d’organisation.

Diagrammes

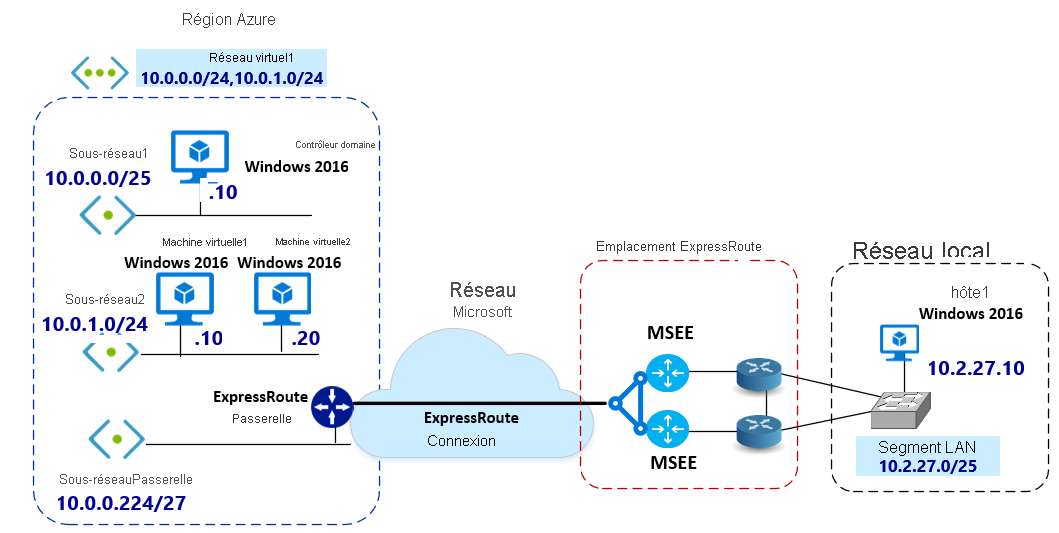

Le diagramme suivant montre l’interconnexion et l’espace d’adressage IP attribué. Les machines virtuelles Azure et l’hôte local exécutent Windows 2016. Les machines virtuelles Azure et l’hôte local host1 appartiennent au même domaine. Les machines virtuelles Azure et les hôtes locaux peuvent résoudre des noms correctement à l’aide du DNS.

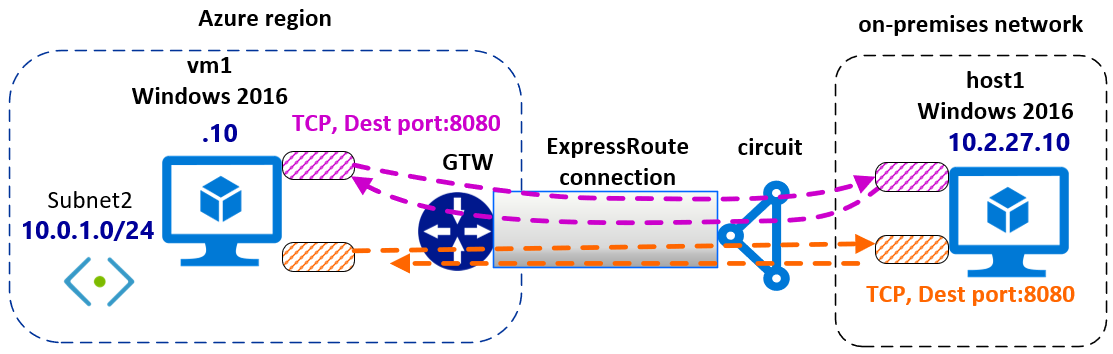

Ce diagramme montre les tunnels IPsec en transit dans le peering privé ExpressRoute.

Utilisation de la stratégie IPsec

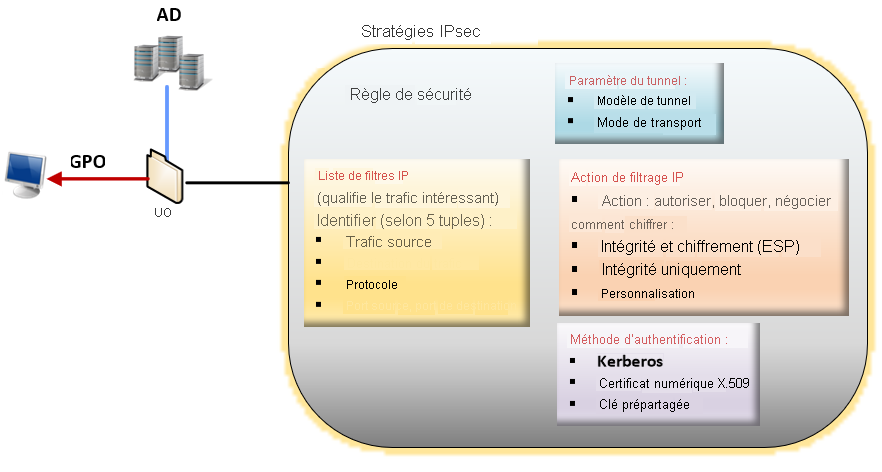

Dans Windows, le chiffrement est associé à la stratégie IPsec. Une stratégie IPsec détermine quel trafic IP est sécurisé, et quel mécanisme de sécurité est appliqué aux paquets IP. Les stratégies IPSec sont composées des éléments suivants : Listes de filtres, Actions de filtrage et Règles de sécurité.

Lorsque vous configurez une stratégie IPsec, il est important de comprendre sa terminologie :

Stratégie IPsec : collection de règles. Vous ne pouvez activer (« attribuer ») qu’une seule stratégie à la fois. Cependant, chaque stratégie peut avoir une ou plusieurs règles, qui peuvent être actives simultanément. Vous ne pouvez attribuer qu’une seule stratégie IPsec à la fois à un ordinateur. Toutefois, dans cette stratégie IPsec, vous pouvez définir plusieurs actions à exécuter selon la situation. Chaque ensemble de règles IPsec est associé à une liste de filtres qui affecte le type de trafic réseau auquel la règle s’applique.

Listes de filtres : les listes de filtres comprennent un ou plusieurs filtres. Une même liste peut contenir plusieurs filtres. Un filtre définit si la communication est bloquée, autorisée ou sécurisée en fonction des critères suivants : des plages d’adresses IP, des protocoles ou même des ports spécifiques. Chaque filtre correspond à un ensemble de conditions, par exemple, des paquets envoyés à partir d’un sous-réseau donné vers un ordinateur donné via un port de destination donné. Lorsque les conditions réseau correspondent à un ou plusieurs de ces filtres, la liste de filtres est activée. Chaque filtre est défini au sein d’une liste de filtres. Les filtres ne peuvent pas être partagés par plusieurs listes. Cependant, une liste de filtres donnée peut être intégrée à plusieurs stratégies IPsec.

Actions de filtrage : une méthode de sécurité définit un ensemble regroupant des algorithmes de sécurité, des protocoles et une clé que l’ordinateur propose pendant les négociations IKE. Les actions de filtrage sont des listes de méthodes de sécurité, classées par ordre de préférence. Lorsqu’un ordinateur négocie une session IPsec, il accepte ou envoie des propositions en fonction du paramètre de sécurité qui est stocké dans la liste des actions de filtrage.

Règles de sécurité : les règles déterminent quand et comment une stratégie IPsec doit protéger les communications. Les listes de filtres et les actions de filtrage sont utilisées pour créer une règle IPsec dans le but d’établir la connexion IPsec. Cependant, chaque stratégie peut avoir une ou plusieurs règles, qui peuvent être actives simultanément. Chaque règle contient une liste de filtres IP et un groupe d’actions de sécurité qui sont exécutées lorsqu’une correspondance est établie avec la liste de filtres :

- Actions de filtrage IP

- Méthodes d’authentification

- Paramètres de tunnel IP

- Types de connexion

Avant de commencer

Assurez-vous de satisfaire les prérequis suivants :

Vous devez disposer d’une configuration Active Directory fonctionnelle que vous pouvez utiliser pour implémenter les paramètres de stratégie de groupe. Pour plus d’informations sur les objets de stratégie de groupe, consultez Objets de stratégie de groupe.

Vous devez disposer d’un circuit ExpressRoute actif.

- Pour plus d’informations sur la création d’un circuit ExpressRoute, consultez Créer un circuit ExpressRoute.

- Vérifiez l’activation du circuit par votre fournisseur de connectivité.

- Vérifiez que le peering privé Azure a été configuré pour votre circuit. Pour obtenir des instructions de routage, consultez l'article sur la configuration du routage .

- Vérifiez qu’un réseau virtuel et une passerelle de réseau virtuel ont été créés et entièrement provisionnés. Suivez les instructions pour créer une passerelle de réseau virtuel pour ExpressRoute. Une passerelle de réseau virtuel pour ExpressRoute utilise le type de passerelle ExpressRoute, pas VPN.

La passerelle de réseau virtuel ExpressRoute doit être connectée au circuit ExpressRoute. Pour plus d’informations, consultez Connecter un réseau virtuel à un circuit ExpressRoute.

Vérifiez que les machines virtuelles Azure exécutant Windows ont été déployées sur le réseau virtuel.

Vérifiez qu’une connexion a été établie entre les hôtes locaux et les machines virtuelles Azure.

Vérifiez que les machines virtuelles Azure sous Windows et les hôtes locaux peuvent utiliser le DNS pour résoudre les noms correctement.

Workflow

- Créez un objet de stratégie de groupe et associez-le à l’unité d’organisation.

- Définissez une action de filtrage IPsec.

- Définissez une liste de filtres IPsec.

- Créez une stratégie IPsec avec des règles de sécurité.

- Attribuez l’objet de stratégie de groupe IPsec à l’unité d’organisation.

Exemples de valeurs

Nom de domaine : ipsectest.com

Unité d’organisation : IPSecOU

Ordinateur Windows local : host1

Machines virtuelles Azure exécutant Windows : vm1, vm2

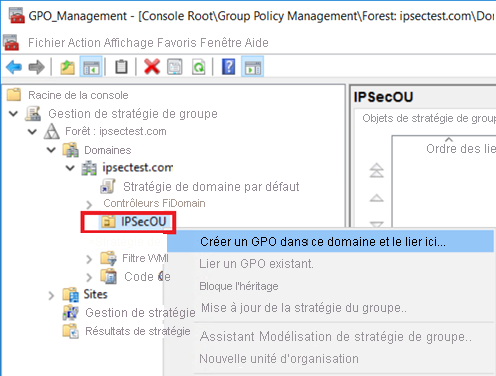

1. Créer un objet de stratégie de groupe

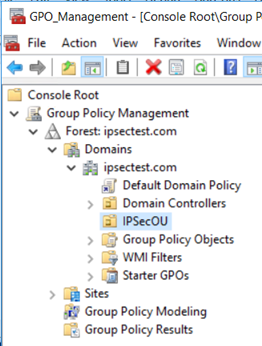

Créez un nouveau GPO lié à une UO en ouvrant le composant logiciel enfichable Gestion des stratégies de groupe. Localisez ensuite l’UO à laquelle le GPO est lié. Dans l’exemple, l’unité d’organisation se nomme IPSecOU.

Dans le composant logiciel enfichable Gestion des stratégies de groupe, sélectionnez l’unité d’organisation, puis cliquez dessus avec le bouton droit. Dans la liste déroulante, sélectionnez « Créer un GPO dans ce domaine, et le lier ici… ».

Attribuez un nom explicite à l’objet de stratégie de groupe de manière à pouvoir le localiser facilement quand vous en aurez besoin. Sélectionnez OK pour créer et lier le GPO.

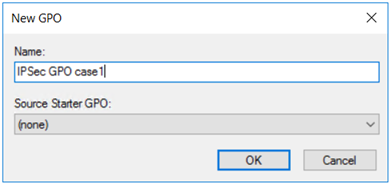

2. Activer la liaison avec l’objet de stratégie de groupe

Pour appliquer l’objet de stratégie de groupe à l’unité d’organisation, vous devez non seulement le lier à l’unité d’organisation, mais également activer cette liaison.

Recherchez l’objet de stratégie de groupe que vous venez de créer, cliquez dessus avec le bouton droit, puis sélectionnez Modifier dans la liste déroulante.

Pour appliquer l’objet de stratégie de groupe à l’unité d’organisation, sélectionnez Lien activé.

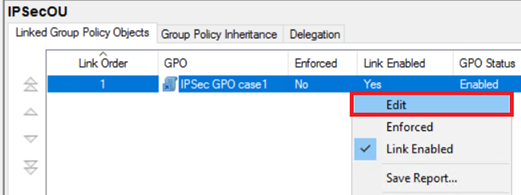

3. Définir l’action de filtrage IP

Dans la liste déroulante, cliquez avec le bouton droit sur Stratégies de sécurité IP sur Active Directory, puis sélectionnez Gérer les listes de filtres IP et les actions de filtrage… .

Sous l’onglet « Gérer les actions de filtrage », sélectionnez Ajouter.

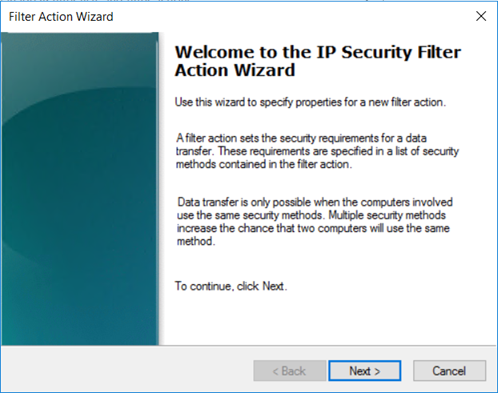

Dansl’Assistant Action de filtrage de sécurité IP, sélectionnez Suivant.

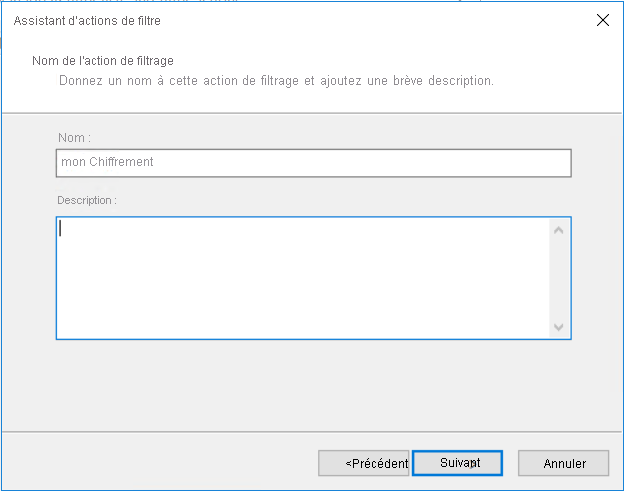

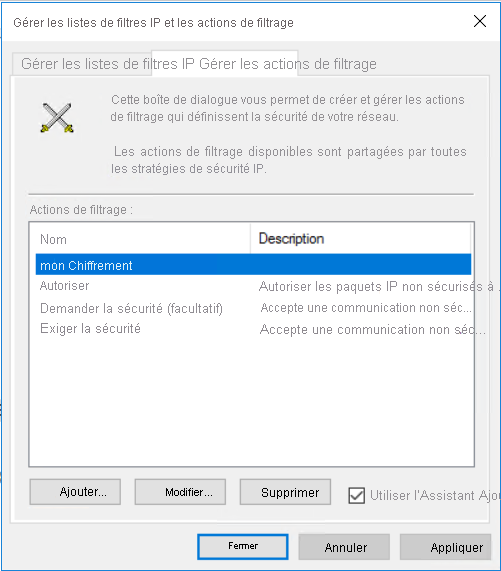

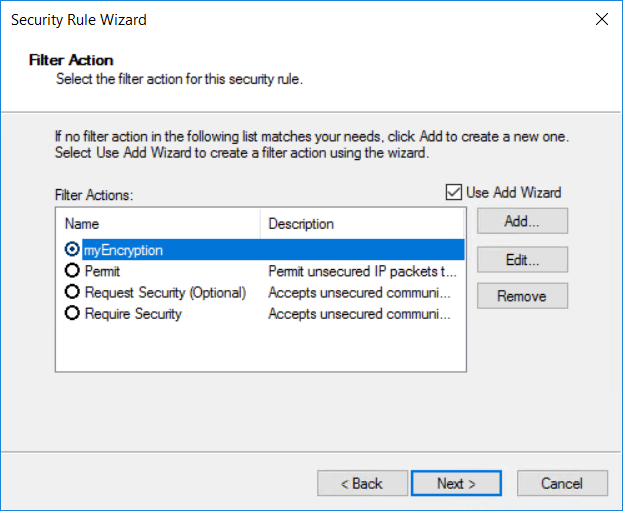

Attribuez un nom explicite à l’action de filtrage de manière à pouvoir la localiser facilement quand vous en aurez besoin. Dans cet exemple, l’action de filtrage se nomme myEncryption. Vous pouvez également ajouter une description. Ensuite, sélectionnez Suivant.

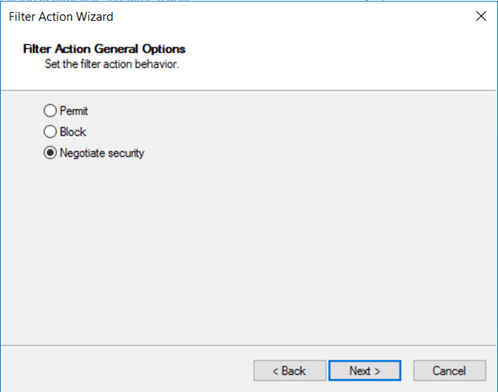

L’option Négocier la sécurité vous permet de définir le comportement si la connexion IPsec ne peut pas être établie avec un autre ordinateur. Sélectionnez Négocier la sécurité, puis Suivant.

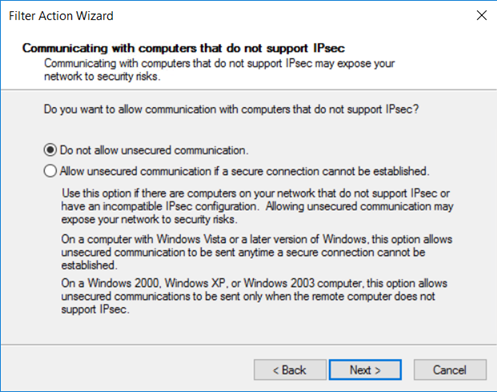

Dans la page Communiquer avec des ordinateurs qui ne prennent pas en charge IPSec, sélectionnez Ne pas autoriser les communications non sécurisées, puis sélectionnez Suivant.

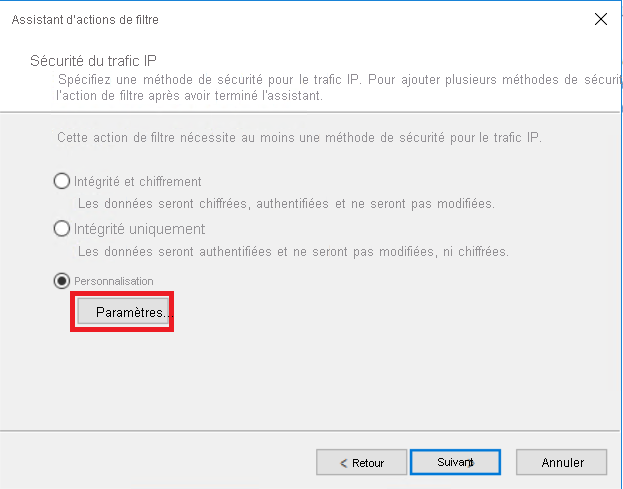

Dans la page Trafic IP et sécurité, sélectionnez Personnalisé, puis Paramètres… .

Dans la page Paramètres personnalisés de la méthode de sécurité, sélectionnez Chiffrement et intégrité des données (ESP) : SHA1, 3DES. Ensuite, sélectionnez OK.

Dans la page Gérer les actions de filtrage, vous pouvez voir que le filtre myEncryption a bien été ajouté. Sélectionnez Fermer.

4. Définir une liste de filtres IP

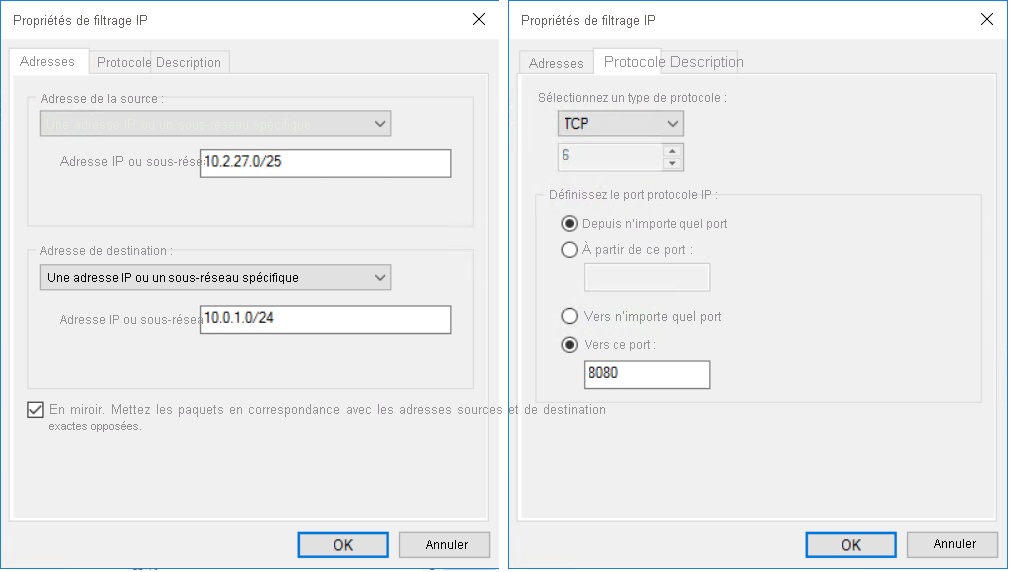

Créez une liste de filtres qui spécifie le trafic HTTP chiffré avec le port de destination 8080.

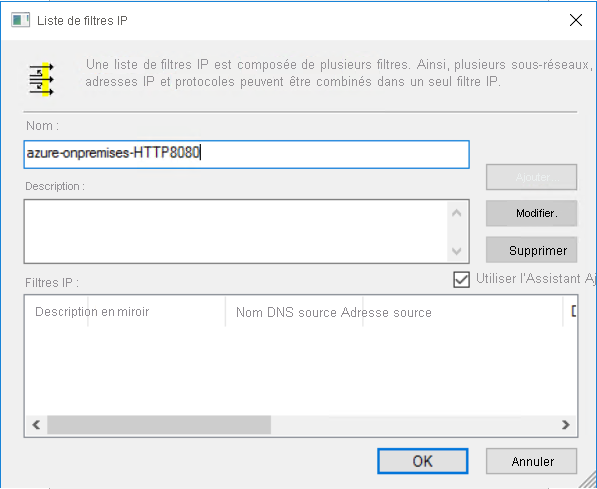

Pour qualifier les types de trafic qui doivent être chiffrés, utilisez une liste de filtres IP. Sous l’onglet Gestion de listes de filtres IP, sélectionnez Ajouter pour ajouter une liste de filtres IP.

Dans le champ Nom, tapez un nom pour votre liste de filtres IP. Par exemple, azure-onpremises-HTTP8080. Sélectionnez ensuite Ajouter.

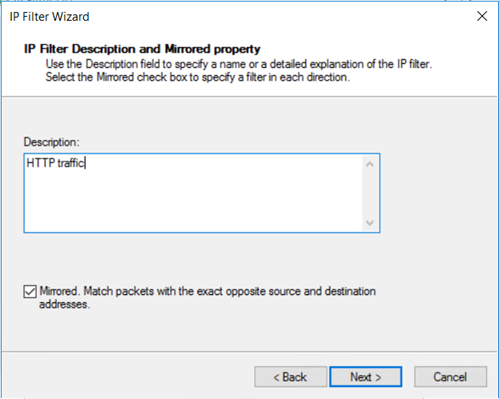

Dans la page Description du filtre IP et propriété mise en miroir, sélectionnez En miroir. Le paramètre En miroir recherche les paquets entrants et sortants, ce qui permet une communication bidirectionnelle. Sélectionnez ensuite Suivant.

Dans la page Source du trafic IP, dans la liste déroulante Adresse source, choisissez Une adresse IP ou un sous-réseau spécifique.

Spécifiez l’adresse source du trafic IP dans Adresse IP ou sous-réseau, puis sélectionnez Suivant.

Spécifiez l’adresse de destination : adresse IP ou sous-réseau. Ensuite, sélectionnez Suivant.

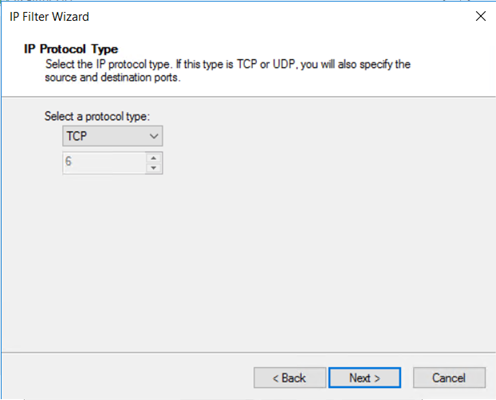

Dans la page Type de protocole IP, sélectionnez TCP. Ensuite, sélectionnez Suivant.

Dans la page Type de protocole IP, sélectionnez Depuis n’importe quel port et Vers ce port. Tapez 8080 dans la zone de texte. Ces paramètres spécifient que seul le trafic HTTP passant par le port de destination 8080 est chiffré. Ensuite, sélectionnez Suivant.

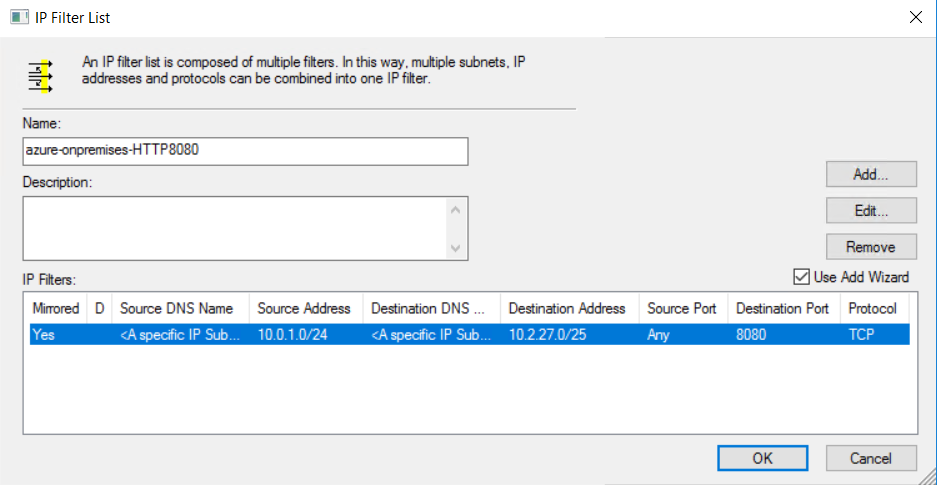

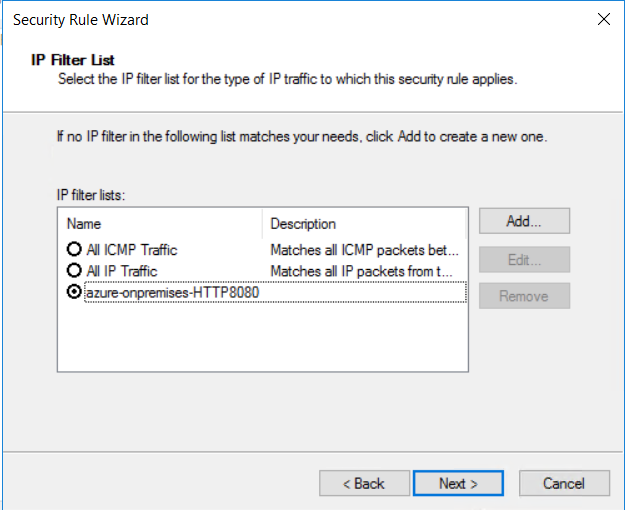

Affichez la liste de filtres IP. La configuration de la liste de filtres IP azure-onpremises-HTTP8080 déclenche le chiffrement pour tout le trafic qui répond aux critères suivants :

- N’importe quelle adresse source appartenant à la plage 10.0.1.0/24 (sous-réseau2 Azure)

- N’importe quelle adresse de destination appartenant à la plage 10.2.27.0/25 (sous-réseau local)

- Protocole TCP

- Port de destination 8080

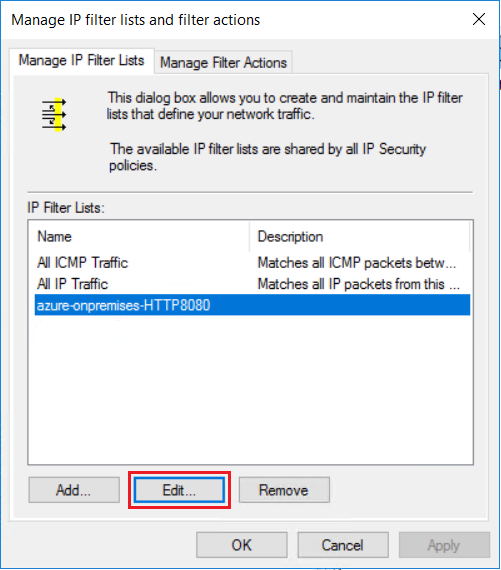

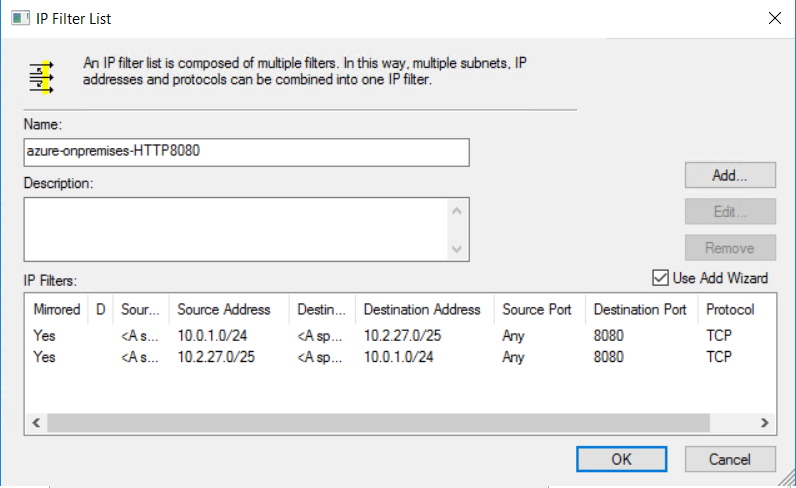

5. Modifier la liste de filtres IP

Pour chiffrer le même type de trafic de l’hôte local vers la machine virtuelle Azure, vous avez besoin d’un deuxième filtre IP. Suivez les mêmes étapes que celles que vous avez utilisées pour configurer le premier filtre IP et créer un nouveau filtre IP. Les seules différences se situent au niveau des sous-réseaux source et de destination.

Pour ajouter un nouveau filtre IP à la liste de filtres IP, sélectionnez Modifier.

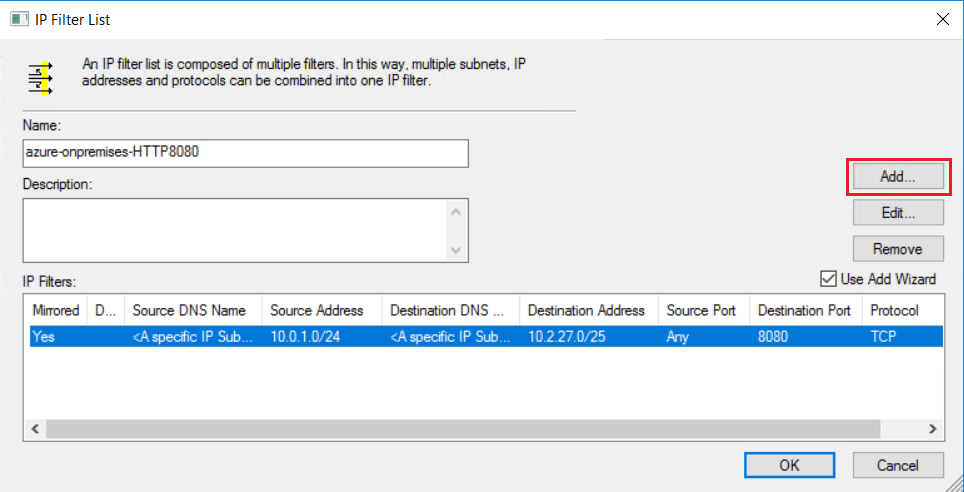

Dans la page Liste de filtres IP, sélectionnez Ajouter.

Créez un deuxième filtre IP en utilisant les paramètres de l’exemple suivant :

Une fois le deuxième filtre IP créé, la liste de filtres IP ressemble à ceci :

Si le chiffrement est requis entre un emplacement local et un sous-réseau Azure pour protéger une application, au lieu de modifier la liste de filtres IP existante, vous pouvez ajouter une nouvelle liste de filtres IP. L’association de plusieurs listes de filtres IP à la même stratégie IPsec peut offrir une plus grande flexibilité. Vous pouvez modifier ou supprimer une liste de filtres IP sans répercussion sur les autres listes de filtres IP.

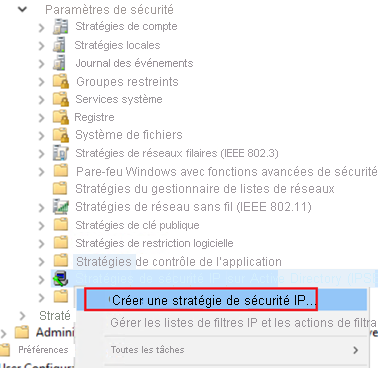

6. Créer une stratégie de sécurité IPsec

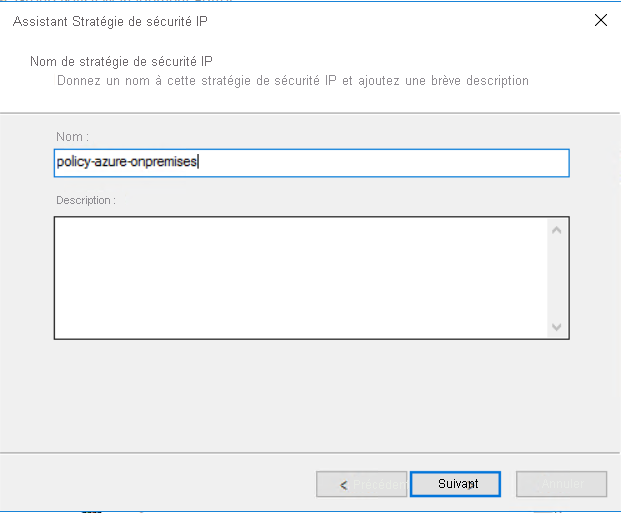

Créez une stratégie IPsec avec des règles de sécurité.

Sélectionnez les Stratégies de sécurité IP sur Active Directory qui sont associées à l’unité d’organisation. Cliquez dessus avec le bouton droit, puis sélectionnez Créer une stratégie de sécurité IP.

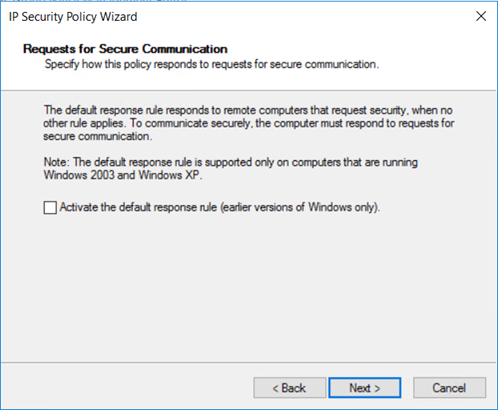

Nommez la stratégie de sécurité. Par exemple, policy-azure-onpremises. Ensuite, sélectionnez Suivant.

Sélectionnez Suivant sans cocher la case.

Vérifiez que la case Modifier les propriétés est cochée, puis sélectionnez Terminer.

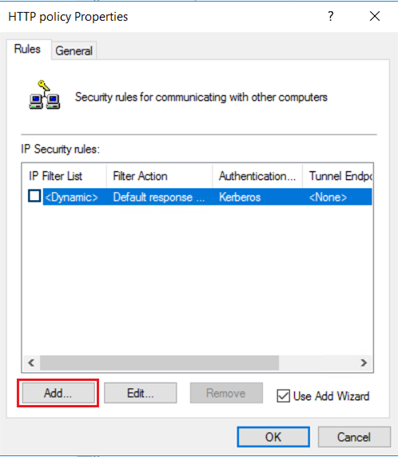

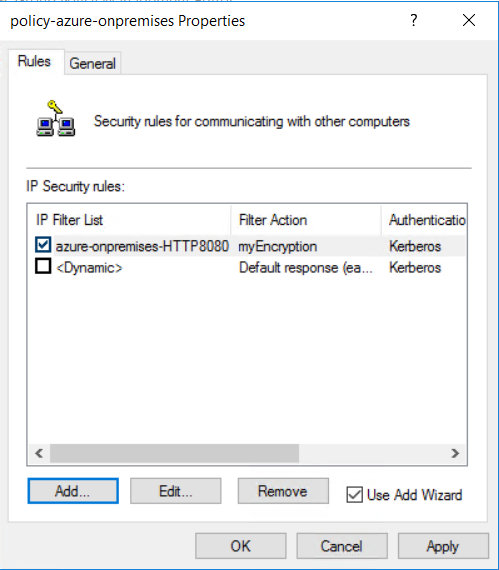

7. Modifier la stratégie de sécurité IPsec

Ajoutez à la stratégie IPsec la liste de filtres IP et l’action de filtrage que vous avez configurées précédemment.

Sous l’onglet Règles des propriétés de la stratégie HTTP, sélectionnez Ajouter.

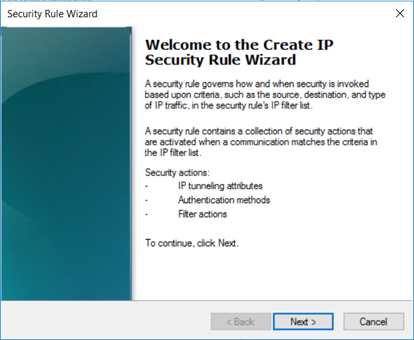

Sur la page d’accueil, sélectionnez Suivant.

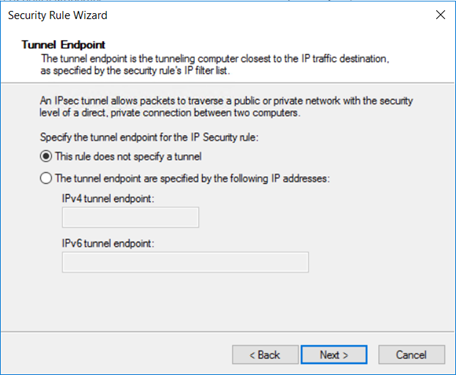

Une règle offre la possibilité de définir le mode IPsec : le mode Tunnel ou le mode Transport.

En mode Tunnel, le paquet d’origine est encapsulé avec un ensemble d’en-têtes d’adresses IP. Le mode Tunnel protège les informations de routage internes en chiffrant l’en-tête IP du paquet d’origine. Le mode Tunnel est largement implémenté sur les passerelles, dans les scénarios VPN de site à site. Dans la plupart des cas, le mode Tunnel est utilisé pour le chiffrement des données de bout en bout entre les hôtes.

Le mode Transport chiffre uniquement la charge utile et le code de fin ESP. L’en-tête IP du paquet d’origine n’est pas chiffré. En mode Transport, la source et la destination des adresses IP des paquets restent inchangées.

Sélectionnez Cette règle ne spécifie aucun tunnel, puis Suivant.

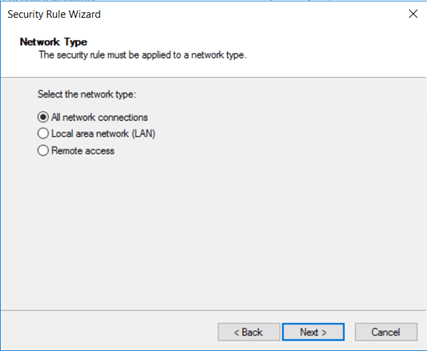

L’option Type de réseau permet de choisir la connexion réseau à associer à la stratégie de sécurité. Sélectionnez Toutes les connexions réseau, puis Suivant.

Sélectionnez la liste de filtres IP que vous avez créée précédemment (azure-onpremises-HTTP8080), puis sélectionnez Suivant.

Sélectionnez l’action de filtrage que vous avez créée précédemment (myEncryption).

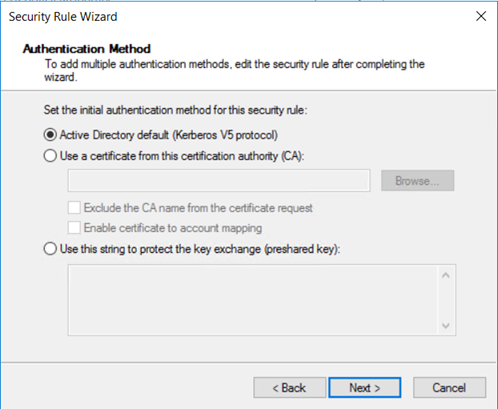

Windows prend en charge quatre types d’authentification : Kerberos, par certificat, NTLMv2 et par clé pré-partagée. Étant donné que nous utilisons des hôtes joints à un domaine, sélectionnez Authentification Active Directory par défaut (protocole Kerberos v5) , puis sélectionnez Suivant.

La nouvelle stratégie crée la règle de sécurité azure-onpremises-HTTP8080. Sélectionnez OK.

La stratégie IPsec nécessite que toutes les connexions HTTP passant par le port de destination 8080 utilisent le mode de transport IPsec. Étant donné que le protocole HTTP est non chiffré, le fait d’activer la stratégie de sécurité garantit le chiffrement des données lors de leur transfert via le Peering privé ExpressRoute. La stratégie IPsec pour Active Directory est plus complexe à configurer que Pare-feu Windows avec fonctions avancées de sécurité. Toutefois, elle permet une plus grande personnalisation de la connexion IPsec.

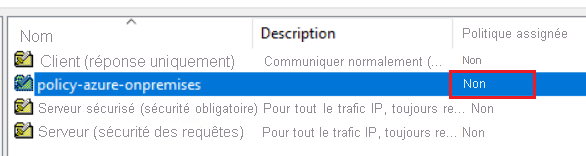

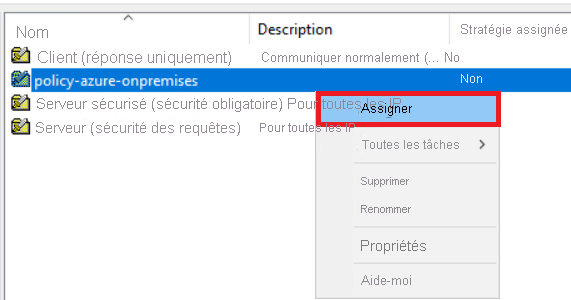

8. Attribuer l’objet de stratégie de groupe IPsec à l’unité d’organisation

Affichez la stratégie. La stratégie de groupe de sécurité est définie, mais pas encore attribuée.

Pour attribuer la stratégie de groupe de sécurité à l’unité d’organisation IPSecOU, cliquez avec le bouton droit sur la stratégie de sécurité, puis choisissez Attribuer. Chaque ordinateur appartenant à l’unité d’organisation se voit attribuer la stratégie du groupe de sécurité.

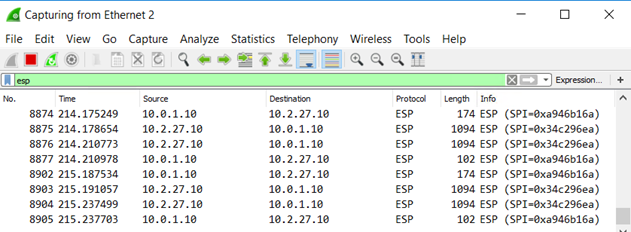

Vérifier le chiffrement du trafic

Pour tester l’objet de stratégie de groupe qui est appliqué à l’unité d’organisation de chiffrement, installez IIS sur toutes les machines virtuelles Azure et sur l’hôte host1. Chaque IIS est personnalisé pour répondre aux requêtes HTTP sur le port 8080. Pour vérifier le chiffrement, vous pouvez installer un renifleur de réseau (comme Wireshark) sur tous les ordinateurs de l’unité d’organisation. Un script PowerShell agit comme un client HTTP afin de générer des requêtes HTTP sur le port 8080 :

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

La capture réseau suivante montre les résultats de l’hôte local host1, avec du code ESP de filtrage qui affiche uniquement le trafic chiffré :

Si vous exécutez le script PowerShell localement (sur un client HTTP), la capture réseau de la machine virtuelle Azure montrera une trace similaire.

Étapes suivantes

Pour plus d'informations sur ExpressRoute, consultez la FAQ sur ExpressRoute.