Configurer Network Performance Monitor pour ExpressRoute (déprécié)

Cet article vous permet de configurer une extension Network Performance Monitor pour superviser ExpressRoute. Network Performance Monitor (NPM) est une solution de supervision réseau basée sur le cloud, qui surveille la connectivité entre les déploiements cloud Azure et les déploiements locaux (succursales, etc.). NPM fait partie des journaux d’Azure Monitor. NPM offre une extension pour ExpressRoute, qui vous permet de surveiller les performances réseau sur des circuits ExpressRoute configurés pour utiliser le peering privé ou le peering Microsoft. Lorsque vous configurez NPM pour ExpressRoute, vous pouvez détecter les problèmes de réseau pour les identifier et les éliminer. Ce service est également disponible pour le cloud Azure Government.

Important

À compter du 1er juillet 2021, vous ne pourrez plus ajouter de nouveaux tests dans un espace de travail existant ni activer un nouvel espace de travail dans Network Performance Monitor. Vous ne pourrez pas non plus ajouter de nouveaux moniteurs de connexion dans le moniteur de connexion (classique). Vous pouvez continuer d’utiliser les tests et moniteurs de connexion créés avant le 1er juillet 2021. Pour réduire l’interruption de service de vos charges de travail actuelles, migrez vos tests depuis Network Performance Monitor, ou effectuez une migration depuis le Moniteur de connexion (classique) vers le nouveau Moniteur de connexion dans Azure Network Watcher avant le 29 février 2024.

Notes

Cet article a récemment été mis à jour pour utiliser le terme journaux d’activité Azure Monitor au lieu de Log Analytics. Les données de journal sont toujours stockées dans un espace de travail Log Analytics, et elles sont toujours collectées et analysées par le même service Log Analytics. Nous mettons la terminologie à jour pour mieux refléter le rôle des journaux d’activité dans Azure Monitor. Pour plus d'informations, consultez Modifications de la terminologie d'Azure Monitor.

Vous pouvez :

Surveiller les pertes et la latence entre différents réseaux virtuels et définir des alertes

Surveiller tous les chemins d’accès (y compris les chemins d’accès redondants) sur le réseau

Résoudre les problèmes réseau temporaires et dans le temps qui sont difficiles à répliquer

Aider à déterminer un segment spécifique sur le réseau qui est responsable de la dégradation des performances

Obtenir le débit par réseau virtuel (si vous avez des agents installés dans chaque réseau virtuel)

Vérifier l’état système ExpressRoute à partir d’un point antérieur dans le temps

Workflow

Des agents de surveillance sont installés sur plusieurs serveurs, en local et sur Azure. Les agents communiquent entre eux mais n’envoient pas de données. Ils envoient des paquets d’établissement d’une liaison TCP. La communication entre les agents permet à Azure de mapper la topologie réseau et le chemin d’accès que le trafic peut prendre.

- Créez un espace de travail NPM. Cette espace de travail est identique à un espace de travail Log Analytics.

- Installez et configurez les agents logiciels (Si vous voulez superviser uniquement par le biais du peering Microsoft, cette étape est inutile.) :

- Installez des agents de surveillance sur les serveurs locaux et les machines virtuelles Azure (pour le peering privé).

- Configurez les paramètres sur les serveurs de l’agent de surveillance pour autoriser les agents de surveillance à communiquer. (Ouvrez les ports du pare-feu, etc.)

- Configurez des règles de groupe de sécurité réseau pour permettre à l’agent de surveillance installé sur des machines virtuelles Azure de communiquer avec des agents de surveillance locaux.

- Configurez la supervision : Lancez une détection automatique et gérez les réseaux visibles dans NPM.

Si vous utilisez déjà Network Performance Monitor pour monitorer d’autres objets ou services, et si vous avez déjà un espace de travail dans une des régions prises en charge, vous pouvez ignorer les étapes 1 et 2 et commencer votre configuration à l’étape 3.

Étape 1 : Créer un espace de travail

Créez un espace de travail dans l’abonnement où les réseaux virtuels sont liés aux circuits ExpressRoute.

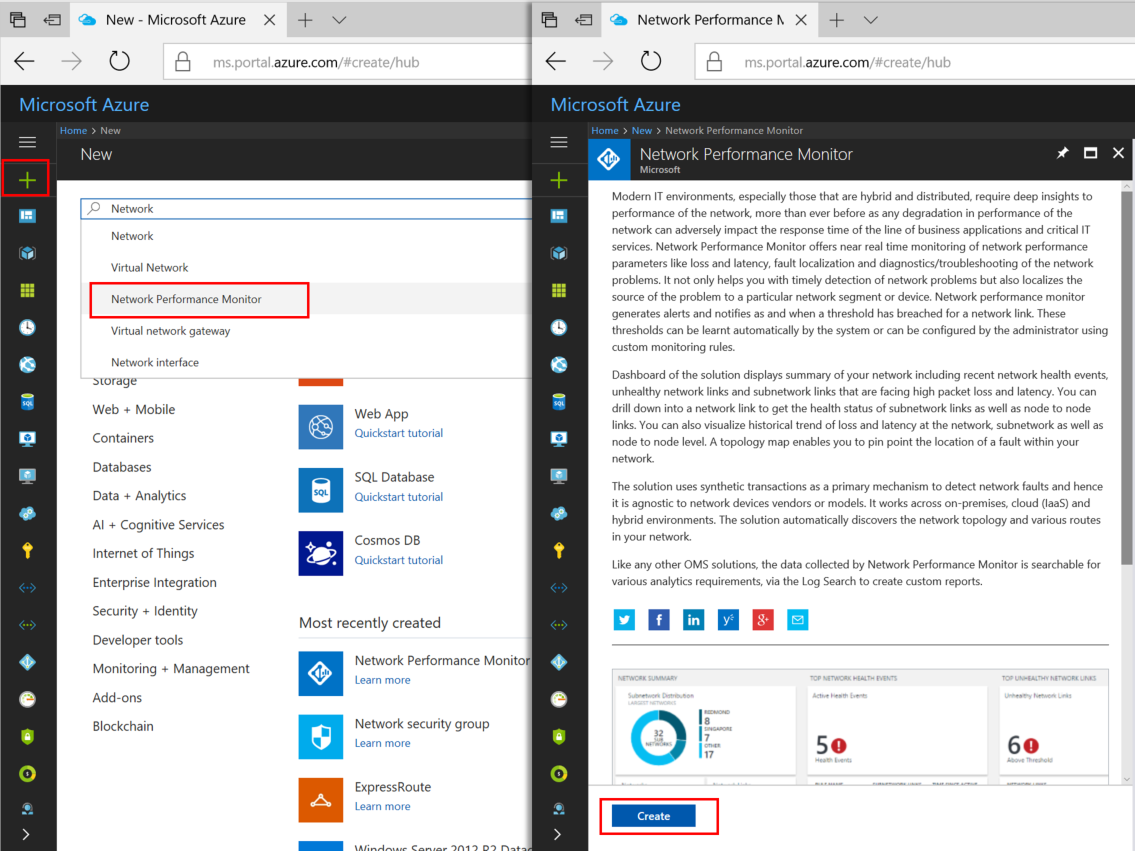

Dans le portail Azure, sélectionnez l’abonnement avec les réseaux virtuels associés à votre circuit ExpressRoute. Ensuite, recherchez « Network Performance Monitor » dans la liste des services de la Place de marché. Dans les résultats, sélectionnez pour ouvrir la page Network Performance Monitor.

Remarque

Vous pouvez créer un espace de travail ou utiliser un espace de travail existant. Si vous souhaitez utiliser un espace de travail existant, vous devez vérifier qu’il a été migré vers le nouveau langage de requête. Plus d’informations...

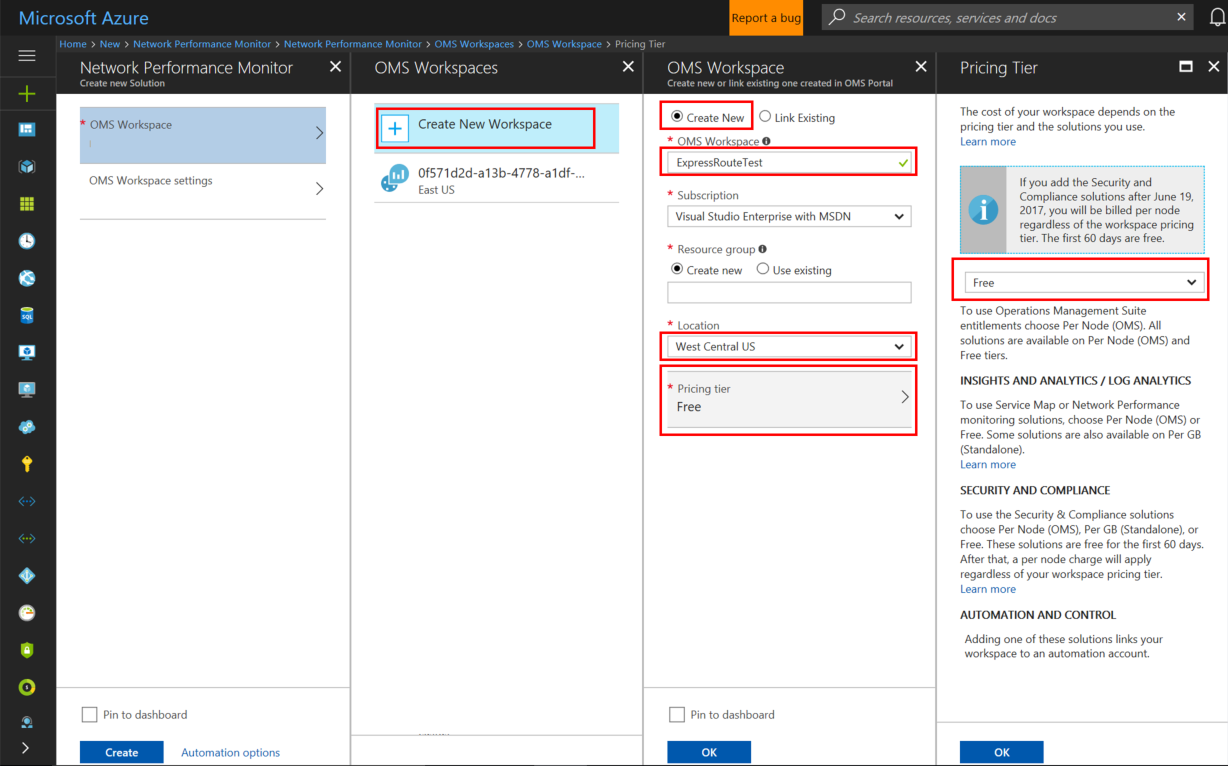

En bas de la page principale de Network Performance Monitor, sélectionnez Créer pour ouvrir la page Network Performance Monitor : Créer une nouvelle solution. Sélectionnez Espace de travail Log Analytics : Sélectionner un espace de travail pour ouvrir la page Espaces de travail. Sélectionnez + Créer un espace de travail pour ouvrir la page Espaces de travail.

Dans la page Espace de travail Log Analytics, sélectionnez Créer, puis configurez les paramètres suivants :

Espace de travail Log Analytics : entrez un nom pour votre espace de travail.

Abonnement : si vous possédez plusieurs abonnements, choisissez celui que vous souhaitez associer au nouvel espace de travail.

Groupe de ressources : créez un groupe de ressources ou utilisez un groupe existant.

Emplacement : cet emplacement est utilisé pour spécifier l’emplacement du compte de stockage qui est utilisé pour les journaux d’activité de connexion de l’agent.

Niveau tarifaire : sélectionnez le niveau tarifaire.

Notes

Le circuit ExpressRoute peut être n’importe où dans le monde. Il ne doit pas nécessairement se trouver dans la même région que l’espace de travail.

Sélectionnez OK pour enregistrer et déployer le modèle de paramètres. Une fois le modèle validé, sélectionnez Créer pour déployer l’espace de travail.

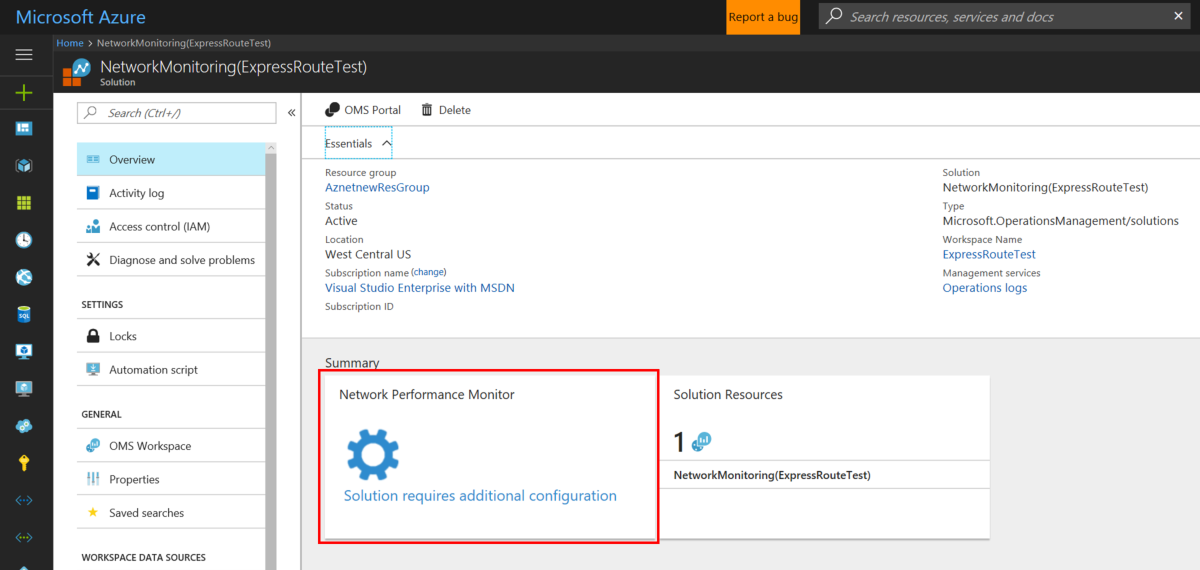

Une fois l’espace de travail déployé, accédez à la ressource NetworkMonitoring(name) que vous avez créée. Validez les paramètres, puis sélectionnez La solution nécessite une configuration supplémentaire.

Étape 2 : Installer et configurer des agents

2.1 : Télécharger le fichier de configuration de l’agent

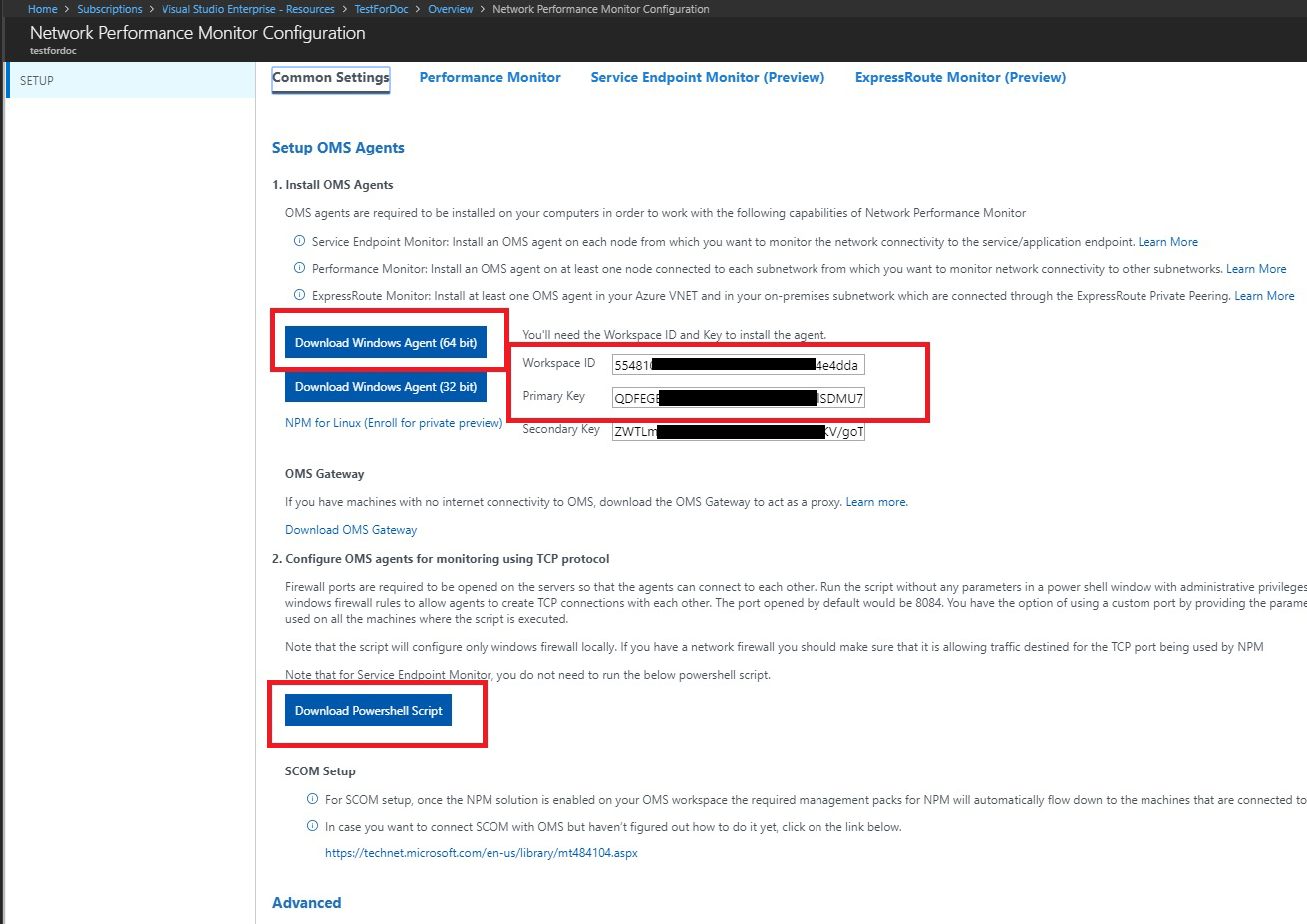

Accédez à l’onglet Paramètres communs de la page Configuration de Network Performance Monitor de votre ressource. Sélectionnez l’agent qui correspond au processeur de votre serveur dans la section Installer les agents Log Analytics, puis téléchargez le fichier d’installation.

Ensuite, copiez et collez l’ID d’espace de travail et la clé primaire dans le bloc-notes.

Dans la section Configurer les agents Log Analytics pour la supervision à l’aide du protocole TCP, téléchargez le script PowerShell. Le script PowerShell vous permet d’ouvrir le port de pare-feu approprié pour les transactions TCP.

2.2 : Installer un agent de supervision sur chaque serveur de supervision (sur chaque réseau virtuel que vous voulez superviser)

Nous vous recommandons d’installer au moins deux agents de chaque côté de la connexion ExpressRoute à des fins de redondance (par exemple, localement, réseaux virtuels Azure). L’agent doit être installé sur Windows Server 2008 SP1 ou version ultérieure. Le monitoring des circuits ExpressRoute à l’aide du système d’exploitation Windows Desktop et du système d’exploitation Linux n’est pas prise en charge. Pour installer les agents, procédez comme suit :

Notes

Les agents envoyés (push) par SCOM (notamment MMA) risquent de ne pas parvenir à détecter de manière cohérente leur emplacement, s’ils sont hébergés dans Azure. Nous vous recommandons de ne pas utiliser ces agents dans des réseaux virtuels Azure pour surveiller ExpressRoute.

Exécutez Installation pour installer l’agent sur chaque serveur que vous souhaitez utiliser pour la surveillance ExpressRoute. Le serveur que vous utilisez pour la surveillance peut être une machine virtuelle ou locale et doit avoir accès à Internet. Vous devez installer au moins un agent localement, et un agent sur chaque segment de réseau que vous souhaitez surveiller dans Azure.

Sur la page d’accueil, sélectionnez Suivant.

Sur la page Termes du contrat de licence, lisez la licence, puis sélectionnez J’accepte.

Sur la page Dossier de destination, modifiez ou conservez le dossier d’installation par défaut, puis sélectionnez Suivant.

Dans la page Options d’installation de l’agent, vous pouvez choisir de connecter l’agent aux journaux Azure Monitor ou à Operations Manager. Ou bien, vous pouvez ne rien choisir si vous souhaitez configurer l’agent ultérieurement. Une fois votre ou vos sélections effectuées, sélectionnez Suivant.

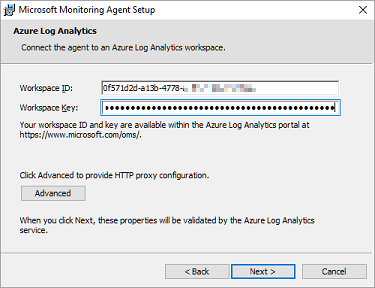

Si vous choisissez de vous connecter à Azure Log Analytics, collez l’ID de l’espace de travail et la Clé de l’espace de travail (clé primaire) que vous avez copiés dans le bloc-notes de la section précédente. Sélectionnez ensuite Suivant.

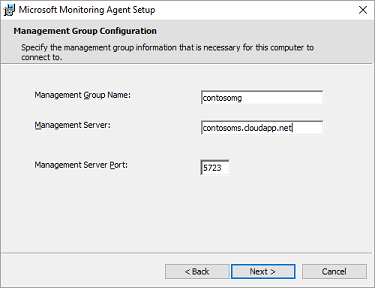

Si vous choisissez de vous connecter à Operations Manager, sur la page Configuration du groupe d’administration, saisissez le nom du groupe d’administration, le serveur d’administration et le port du serveur d’administration. Sélectionnez ensuite Suivant.

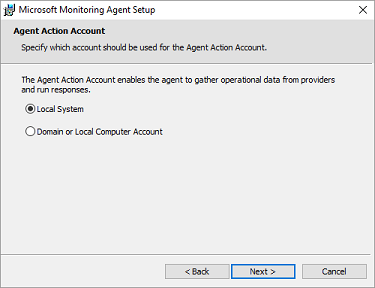

Dans la page Compte d’action d’agent, choisissez le compte système local ou un compte d’ordinateur de domaine ou local. Sélectionnez ensuite Suivant.

Dans la page Prêt pour l’installation, vérifiez vos choix, puis sélectionnez Installer.

Sur la page Configuration effectuée, sélectionnez Terminer.

Lorsque vous avez terminé, Microsoft Monitoring Agent apparaît dans le Panneau de configuration. Vous pouvez y contrôler votre configuration et vérifier que l’agent est bien connecté aux journaux Azure Monitor. Quand il est connecté, l’agent affiche un message indiquant : Microsoft Monitoring Agent s’est connecté au service Microsoft Operations Management Suite.

Répétez cette procédure pour chaque réseau virtuel dont vous voulez effectuer la surveillance.

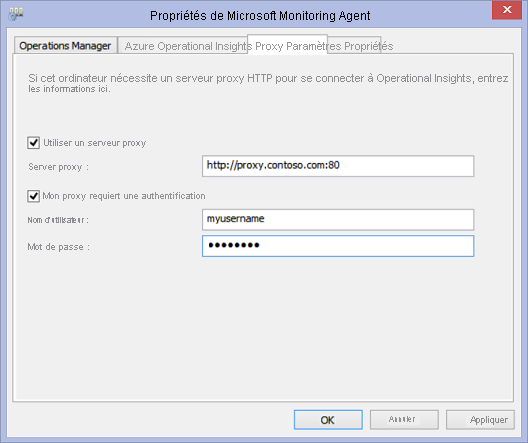

2.3 : Configurer des paramètres de proxy (facultatif)

Si vous utilisez un proxy web pour accéder à Internet, procédez comme suit afin de configurer les paramètres de proxy pour Microsoft Monitoring Agent. Effectuez ces étapes pour chaque serveur. Si vous devez configurer plusieurs serveurs, utilisez un script pour automatiser ce processus. Si c’est le cas, consultez Pour configurer les paramètres de proxy de Microsoft Monitoring Agent à l’aide d’un script.

Pour configurer les paramètres de proxy de Microsoft Monitoring Agent dans le Panneau de configuration :

Ouvrir le Panneau de configuration.

Ouvrez Microsoft Monitoring Agent.

Sélectionnez l’onglet Paramètres de proxy.

Sélectionnez Utiliser un serveur proxy et tapez l’URL et le numéro de port, si nécessaire. Si votre serveur proxy requiert une authentification, tapez le nom d'utilisateur et le mot de passe pour accéder au serveur proxy.

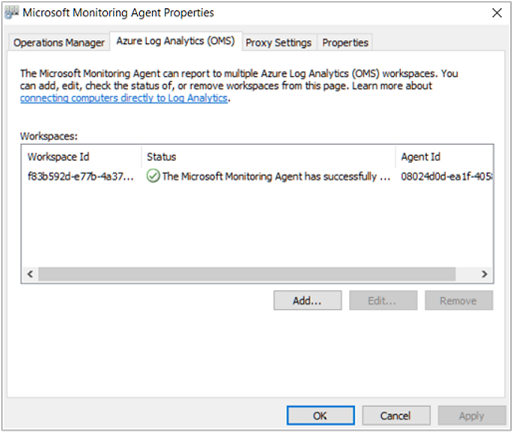

2.4 : Vérifier la connectivité de l’agent

Vous pouvez facilement vérifier si vos agents communiquent.

Sur un serveur avec l’agent de surveillance, ouvrez le Panneau de configuration.

Ouvrez Microsoft Monitoring Agent.

Sélectionnez l’onglet Azure Log Analytics.

Dans la colonne État, vous devez voir que l’agent est correctement connecté aux journaux Azure Monitor.

2.5 : Ouvrir les ports de pare-feu sur les serveurs de l’agent de supervision

Pour utiliser le protocole TCP, vous devez ouvrir des ports de pare-feu pour veiller à ce que les agents de surveillance puissent communiquer.

Vous pouvez exécuter un script PowerShell pour créer les clés de Registre requises par Network Performance Monitor. Ce script crée également des règles de pare-feu Windows pour autoriser les agents de surveillance à créer des connexions TCP entre eux. Les clés de Registre créées par le script spécifient également s’il faut enregistrer les journaux d’activité de débogage et le chemin d’accès des fichiers journaux. Le script définit également le port TCP de l’agent utilisé pour la communication. Le script définit automatiquement les valeurs pour ces clés. Vous ne devez pas changer manuellement ces clés.

Le port 8084 est ouvert par défaut. Vous pouvez utiliser un port personnalisé en ajoutant le paramètre « portNumber » au script. Toutefois, si vous le faites, vous devez spécifier le même port pour tous les serveurs sur lesquels vous exécutez le script.

Notes

Le script PowerShell « EnableRules » configure des règles de pare-feu Windows uniquement sur le serveur exécutant le script. Si vous avez un pare-feu réseau, vous devez vous assurer qu’il autorise le trafic destiné au port TCP que l’Analyseur de performances réseau utilise.

Sur les serveurs d’agent, ouvrez une fenêtre PowerShell avec des privilèges administratifs. Exécutez le script PowerShell EnableRules (que vous avez téléchargé précédemment). N’utilisez pas de paramètres.

Étape 3 : Configurer les règles du groupe de sécurité réseau

Pour surveiller les serveurs d’agent se trouvant dans Azure, vous devez configurer les règles du groupe de sécurité réseau (NSG) pour autoriser le trafic TCP sur un port utilisé par NPM pour les transactions synthétiques. Le port par défaut est 8084, ce qui permet à l’agent de monitoring installé sur la machine virtuelle Azure de communiquer avec un agent de monitoring local.

Pour plus d’informations concernant le groupe de sécurité réseau, consultez Créer des groupes de sécurité réseau à l’aide du portail Azure.

Notes

Vérifiez que vous avez installé les agents (l’agent de serveur local et l’agent de serveur Azure) et que vous avez exécuté le script PowerShell avant de continuer avec cette étape.

Étape 4 : Découvrir les connexions de peering

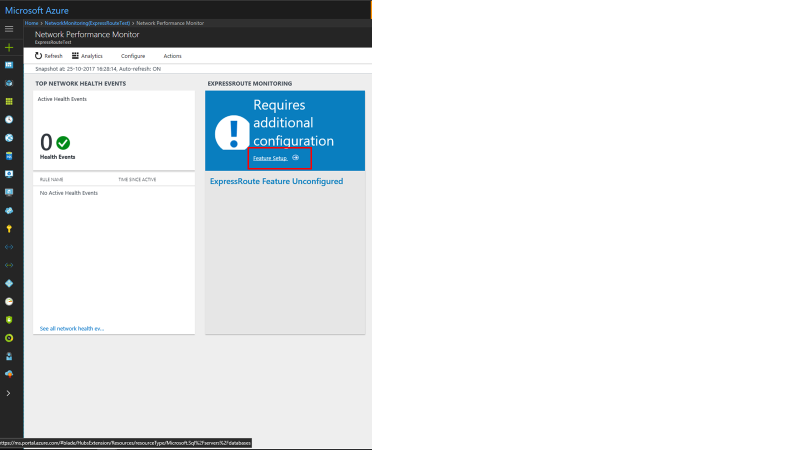

Accédez à la vignette de vue d’ensemble de Network Performance Monitor en vous rendant sur la page Toutes les ressources, puis sélectionnez l’espace de travail NPM de la liste d’autorisation.

Sélectionnez la vignette de vue d’ensemble de Network Performance Monitor pour afficher le tableau de bord. Le tableau de bord contient une page ExpressRoute qui montre qu’ExpressRoute est dans un état non configuré. Sélectionnez Installation de la fonctionnalité pour ouvrir la page de configuration de Network Performance Monitor.

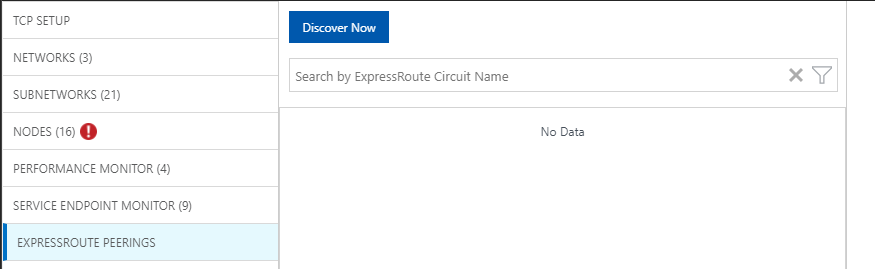

Sur la page de configuration, accédez à l’onglet « Peerings ExpressRoute » situé dans le panneau de gauche. Sélectionnez ensuite Découvrir maintenant.

Une fois la détection terminée, vous verrez une liste contenant les éléments suivants :

- Toutes les connexions de peering Microsoft dans le ou les circuits ExpressRoute associés à cet abonnement.

- Toutes les connexions de peering privé qui se connectent aux réseaux virtuels associés à cet abonnement.

Étape 5 : Configurer les moniteurs

Dans cette section, vous configurez les analyses. Suivez les étapes pour le type de peering que vous souhaitez surveiller : peering privé ou peering Microsoft.

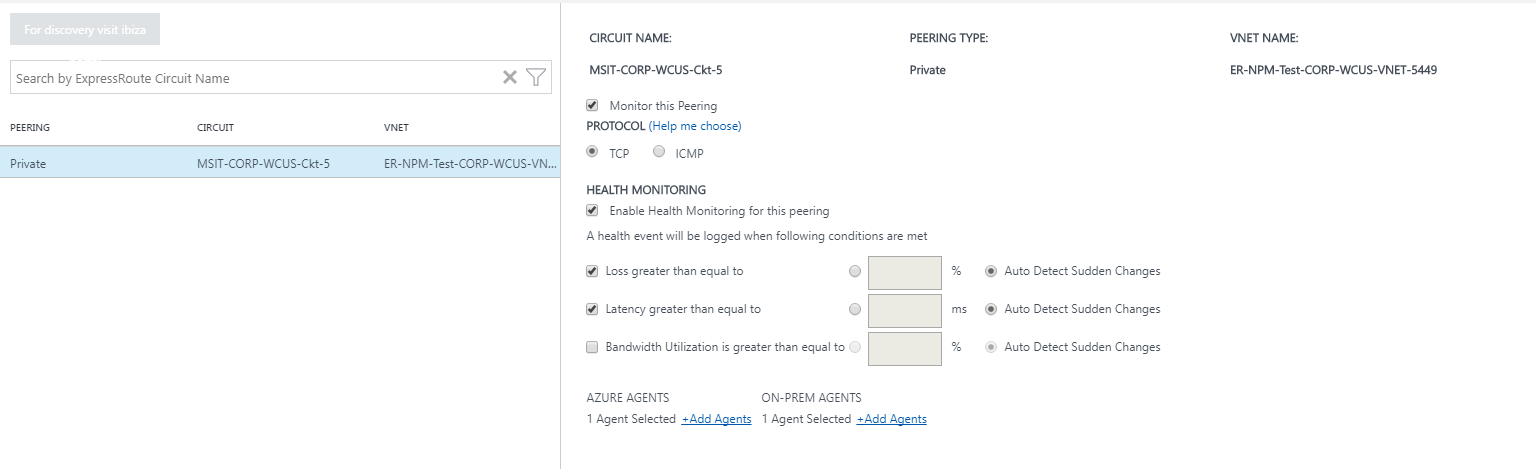

Peering privé

Pour le Peering privé, une fois la détection terminée, vous voyez des règles pour un Nom de circuit et un Nom de réseau virtuel uniques. Au départ, ces règles sont désactivées.

- Cochez la case Surveiller ce peering.

- Cochez la case Activer le monitoring d’intégrité pour ce peering.

- Choisissez les conditions de surveillance. Vous pouvez définir des seuils personnalisés pour la génération d’événements d’intégrité en tapant des valeurs de seuil. Chaque fois que la valeur d’une condition dépasse son seuil sélectionné pour la paire de réseaux/sous-réseaux sélectionnée, un événement d’intégrité est généré.

- Sélectionnez le bouton AGENTS LOCAUX Ajouter des agents pour ajouter les serveurs locaux à partir desquels vous souhaitez monitorer la connexion de Peering privé. Assurez-vous de choisir uniquement des agents qui disposent d’une connectivité au point de terminaison de service Microsoft que vous avez spécifié dans la section pour l’étape 2. Les agents locaux doivent être en mesure d’atteindre le point de terminaison à l’aide de la connexion ExpressRoute.

- Enregistrez les paramètres.

- Après l’activation des règles et la sélection des valeurs et des agents que vous souhaitez monitorer, vous devez attendre entre 30 et 60 minutes pour que les valeurs commencent à s’ajouter et que les vignettes de Monitoring ExpressRoute deviennent disponibles.

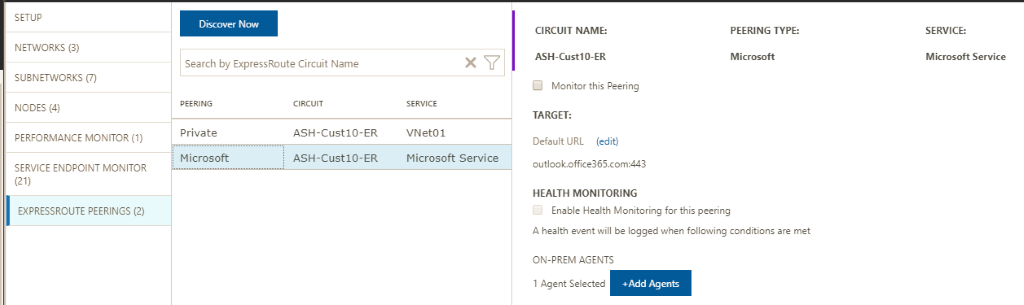

Peering Microsoft

Pour le Peering Microsoft, sélectionnez la ou les connexions de Peering Microsoft que vous souhaitez monitorer et configurez les paramètres.

- Cochez la case Surveiller ce peering.

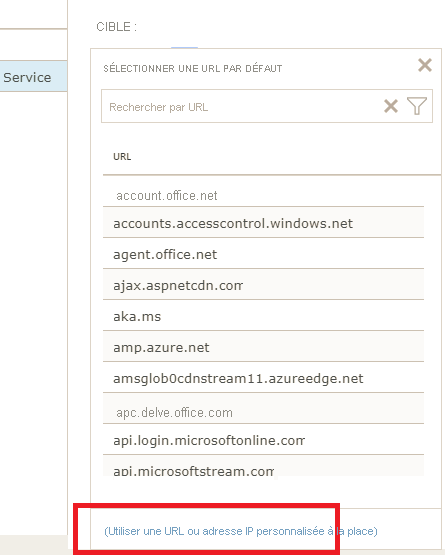

- (Facultatif) Vous pouvez modifier le point de terminaison de service Microsoft cible. Par défaut, NPM choisit un point de terminaison de service Microsoft comme cible. NPM surveille la connectivité entre vos serveurs locaux et ce point de terminaison cible via ExpressRoute.

Pour modifier ce point de terminaison cible, sélectionnez le lien (modifier) sous Cible :, puis un autre point de terminaison de service Microsoft cible dans la liste des URL.

Vous pouvez utiliser une URL ou une adresse IP personnalisée. Cette option est particulièrement utile si vous utilisez le Peering Microsoft pour établir une connexion aux services Azure PaaS, par exemple Stockage Azure, les bases de données SQL et les sites web proposés sur des adresses IP publiques. Sélectionnez lien (Utiliser une URL ou adresse IP personnalisée à la place) en bas de la liste d’URL, puis entrez le point de terminaison public de votre service PaaS Azure qui est connecté via le Peering Microsoft ExpressRoute.

Si vous utilisez ces paramètres facultatifs, vérifiez que seul le point de terminaison de service Microsoft est sélectionné ici. Le point de terminaison doit être connecté à ExpressRoute et accessible par les agents locaux.

- Cochez la case Activer le monitoring d’intégrité pour ce peering.

- Choisissez les conditions de surveillance. Vous pouvez définir des seuils personnalisés pour la génération d’événements d’intégrité en tapant des valeurs de seuil. Chaque fois que la valeur d’une condition dépasse son seuil sélectionné pour la paire de réseaux/sous-réseaux sélectionnée, un événement d’intégrité est généré.

- Sélectionnez le bouton AGENTS LOCAUX Ajouter des agents pour ajouter les serveurs locaux à partir desquels vous souhaitez monitorer la connexion de Peering Microsoft. Assurez-vous de choisir uniquement des agents qui disposent d’une connectivité aux points de terminaison de service Microsoft que vous avez spécifiés dans la section pour l’étape 2. Les agents locaux doivent être en mesure d’atteindre le point de terminaison à l’aide de la connexion ExpressRoute.

- Enregistrez les paramètres.

- Après l’activation des règles et la sélection des valeurs et des agents que vous souhaitez monitorer, vous devez attendre entre 30 et 60 minutes pour que les valeurs commencent à s’ajouter et que les vignettes de Monitoring ExpressRoute deviennent disponibles.

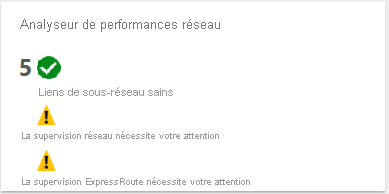

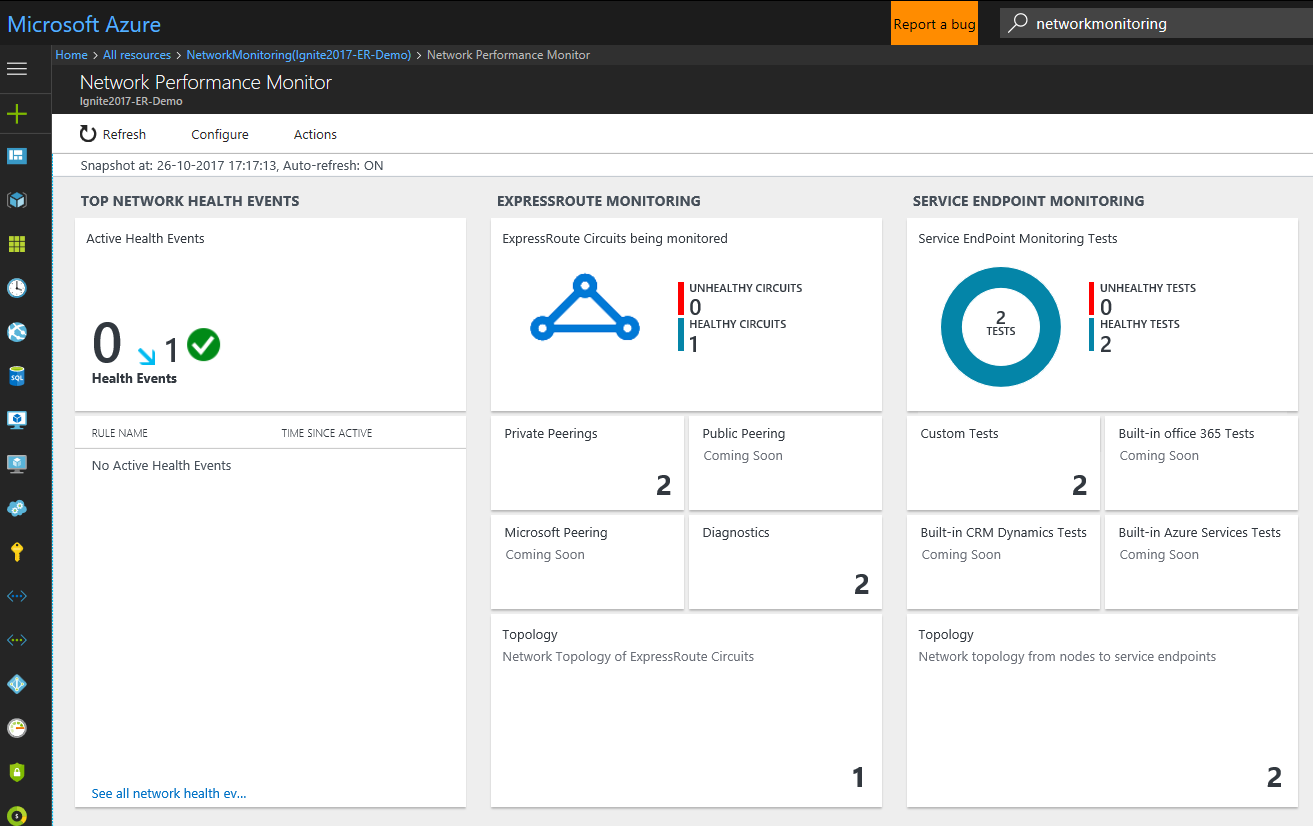

Étape 6 : Voir les vignettes de supervision

Une fois que vous voyez les vignettes de monitoring, vos circuits ExpressRoute et ressources de connexion sont monitorés par NPM. Vous pouvez sélectionner la vignette Peering Microsoft pour explorer en détail l’intégrité des connexions de Peering Microsoft.

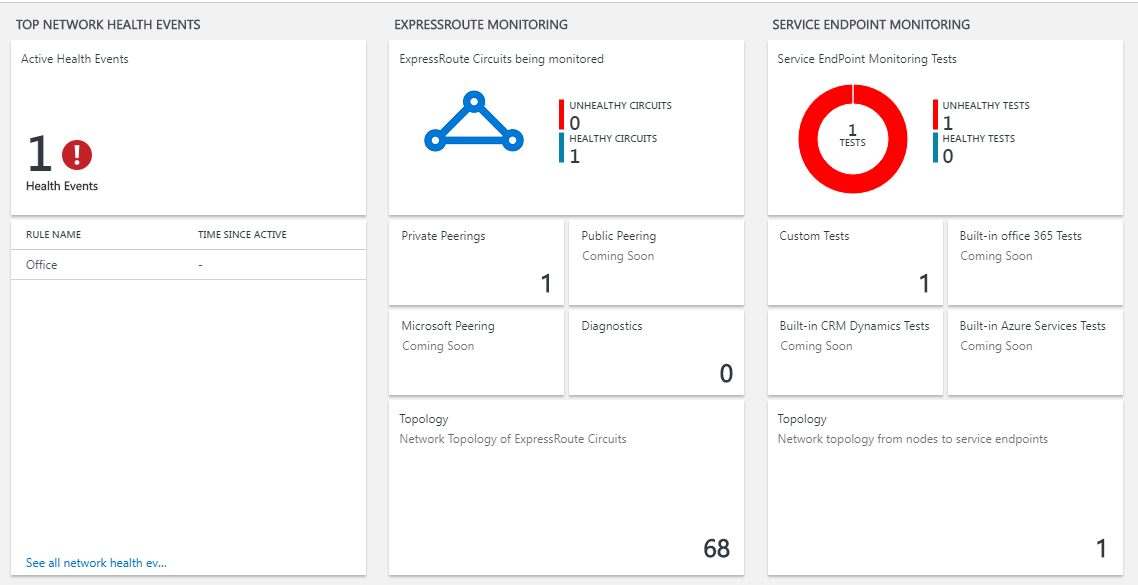

Page Network Performance Monitor

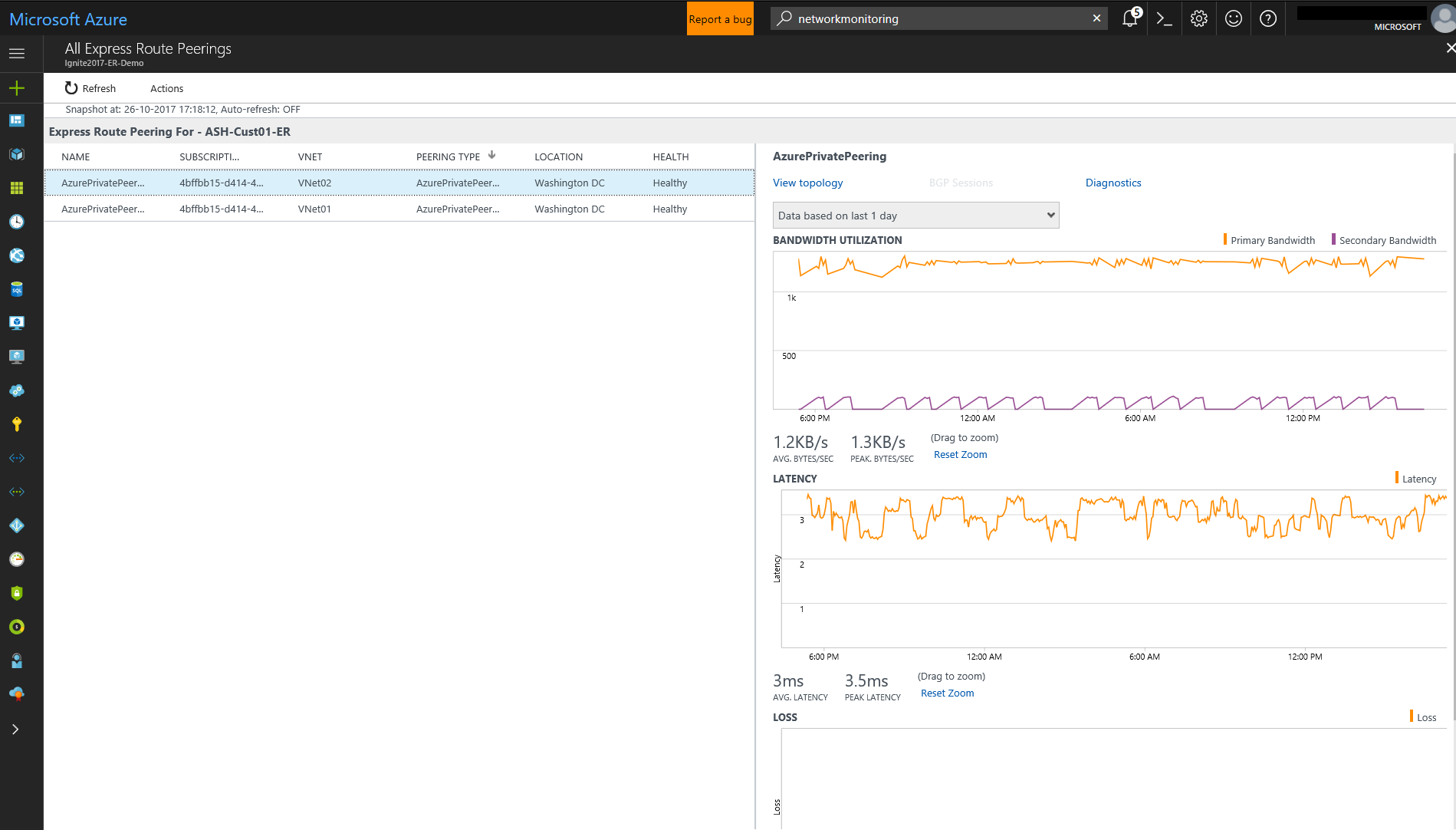

La page NPM contient une page pour ExpressRoute qui présente une vue d’ensemble de l’intégrité des circuits et des peerings ExpressRoute.

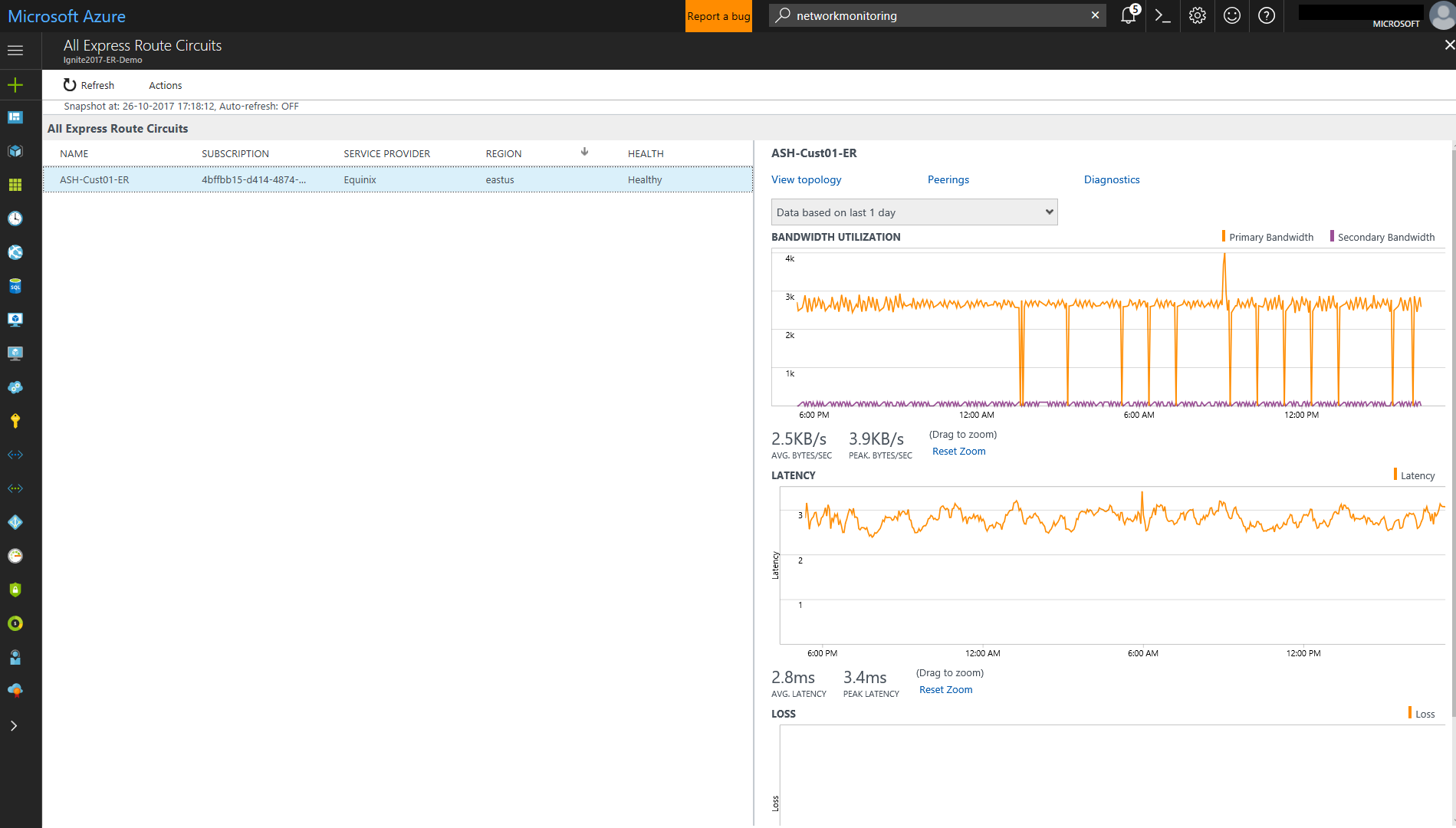

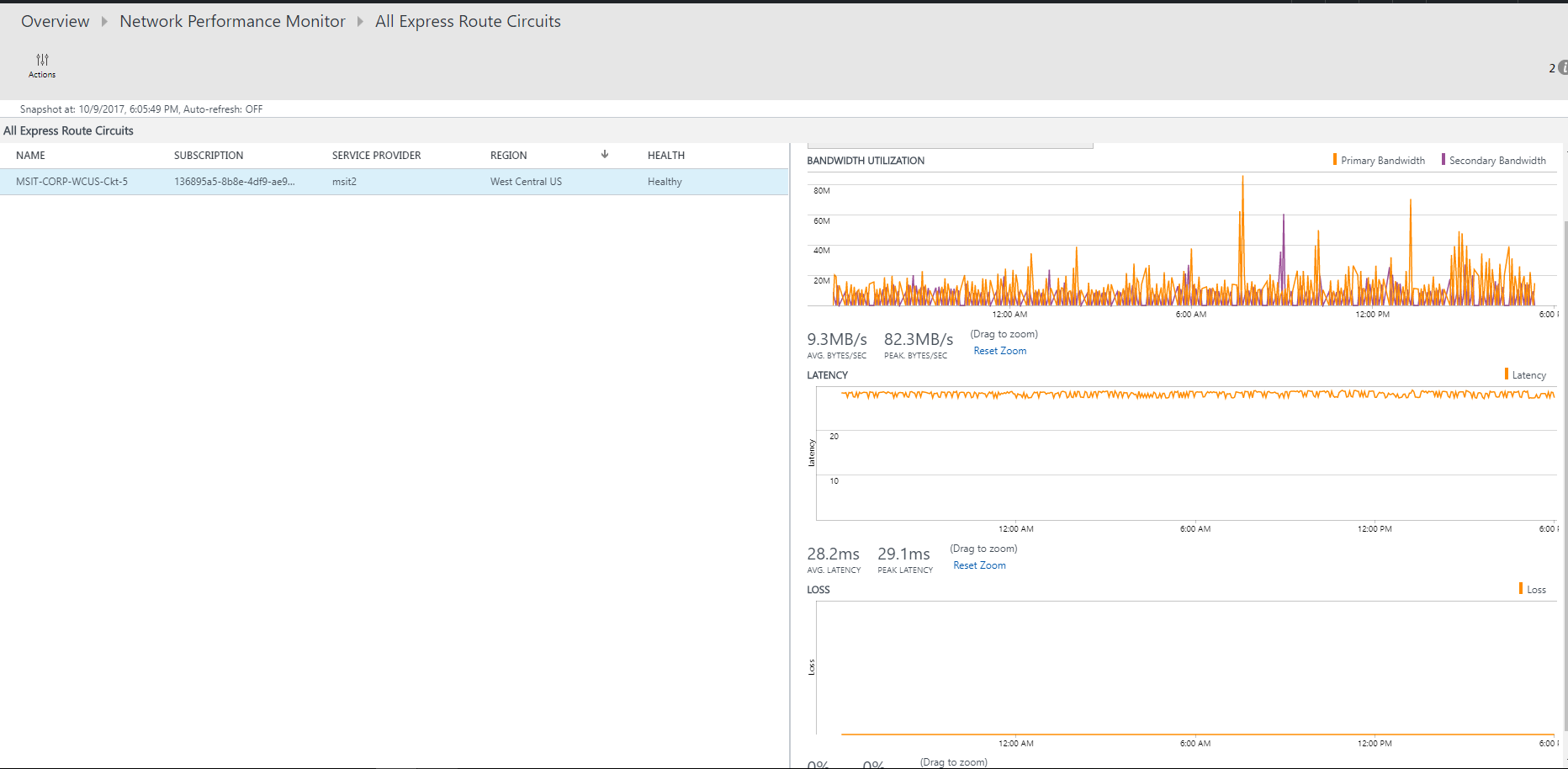

Liste des circuits

Pour afficher une liste de tous les circuits ExpressRoute monitorés, sélectionnez la vignette Circuits ExpressRoute. Vous pouvez sélectionner un circuit et afficher son état d’intégrité, des graphiques de tendances pour la perte de paquets, l’utilisation de la bande passante et la latence. Les graphiques sont interactifs. Vous pouvez sélectionner une fenêtre de temps personnalisée pour tracer les graphiques. Vous pouvez faire glisser la souris sur une zone sur le graphique pour zoomer et voir des points de données précis.

Tendances concernant les pertes, la latence et le débit

Les graphiques représentant la bande passante, la latence et la perte sont interactifs. Vous pouvez zoomer sur n’importe quelle section de ces graphiques, à l’aide de contrôles de la souris. Vous pouvez également voir des données de bande passante, de latence et de perte pour d’autres intervalles en cliquant sur l’option Date/Heure, située sous le bouton Actions, à gauche.

Liste des peerings

Sélectionnez la vignette Peerings privés du tableau de bord pour afficher une liste de toutes les connexions à des réseaux virtuels sur le Peering privé. Ici, vous pouvez sélectionner une connexion de réseau virtuel et afficher son état d’intégrité, des graphiques de tendances pour la perte de paquets, l’utilisation de la bande passante et la latence.

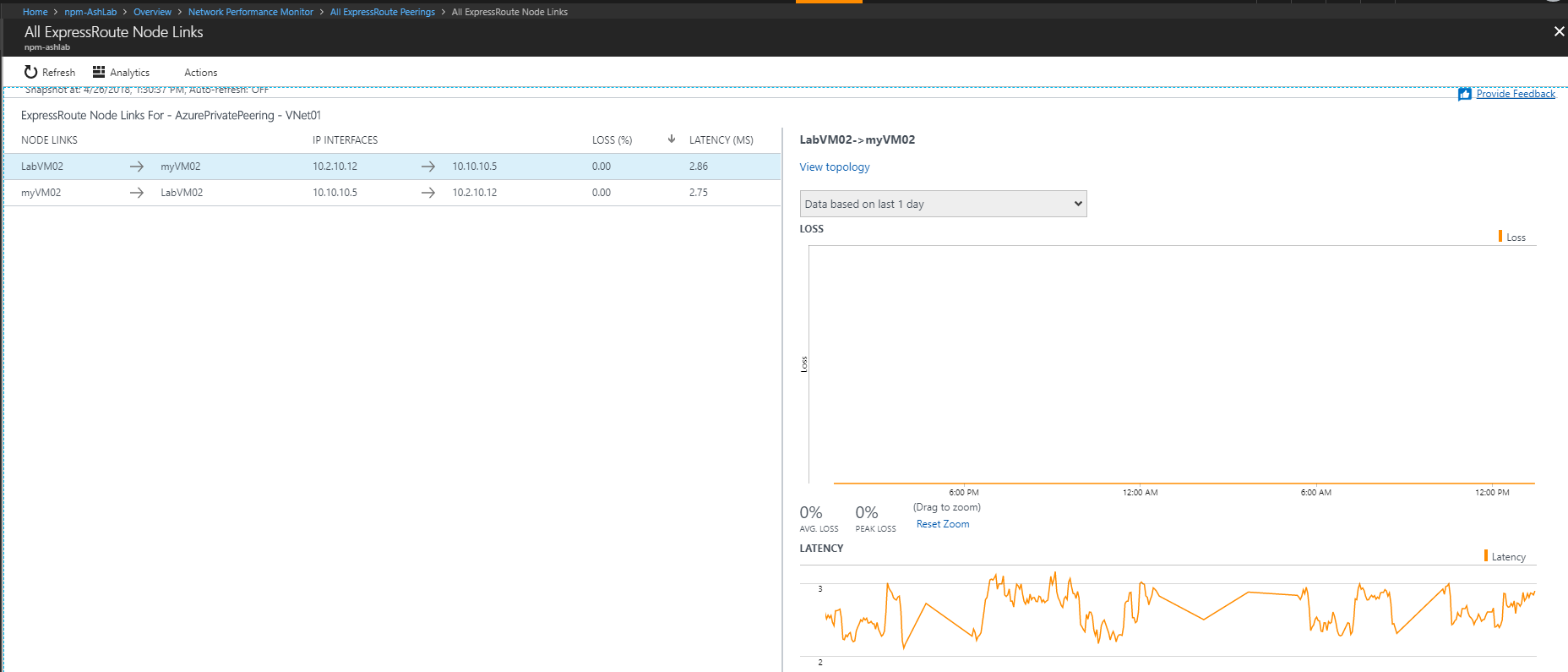

Affichage des nœuds

Pour afficher une liste de tous les liens entre les nœuds locaux et les points de terminaison de service des machines virtuelles Azure/Microsoft pour la connexion de Peering ExpressRoute choisie, sélectionnez Afficher les liens de nœud. Vous pouvez consulter l’état d’intégrité de chaque lien, ainsi que la tendance des pertes et de la latence associée.

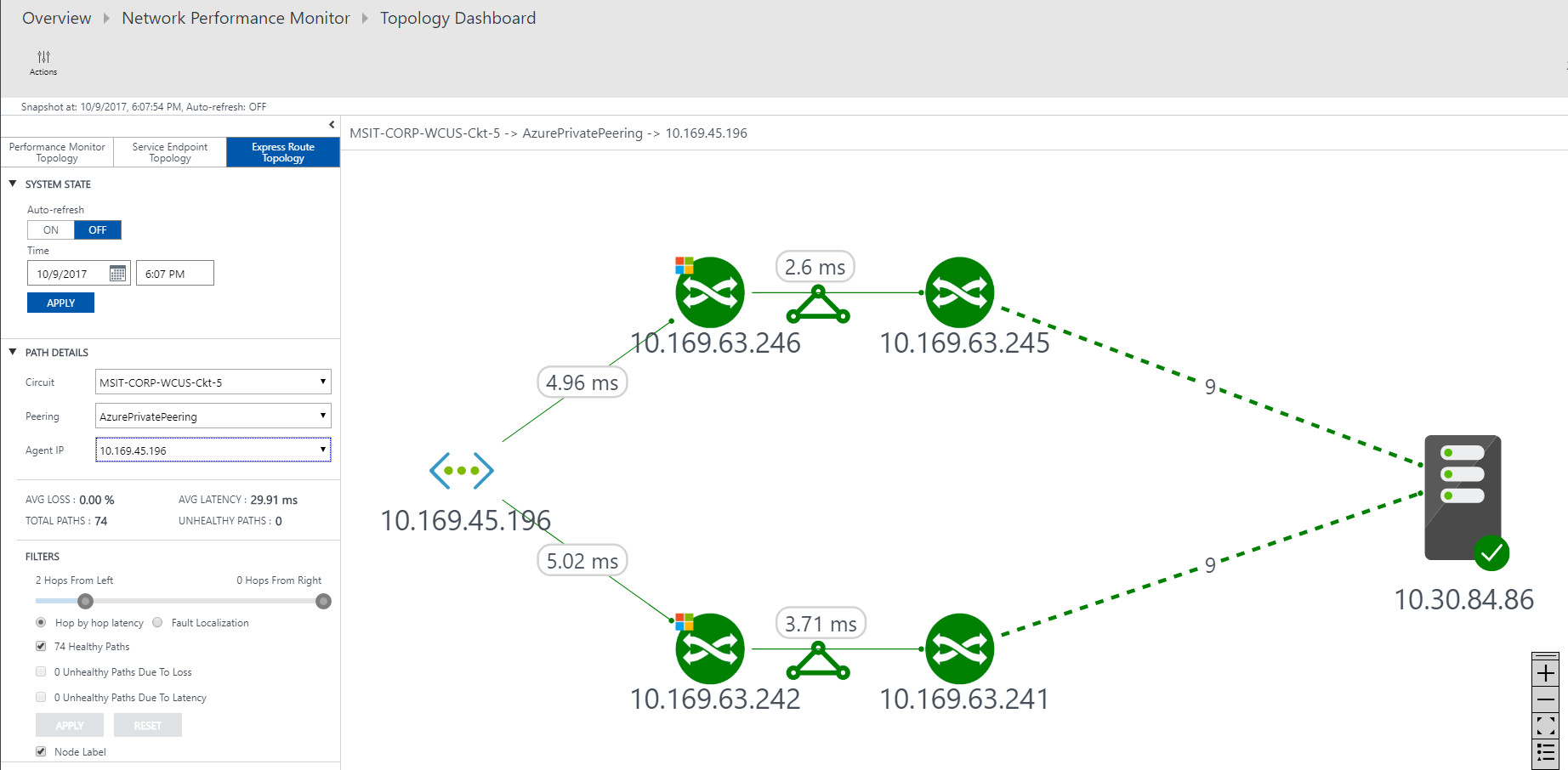

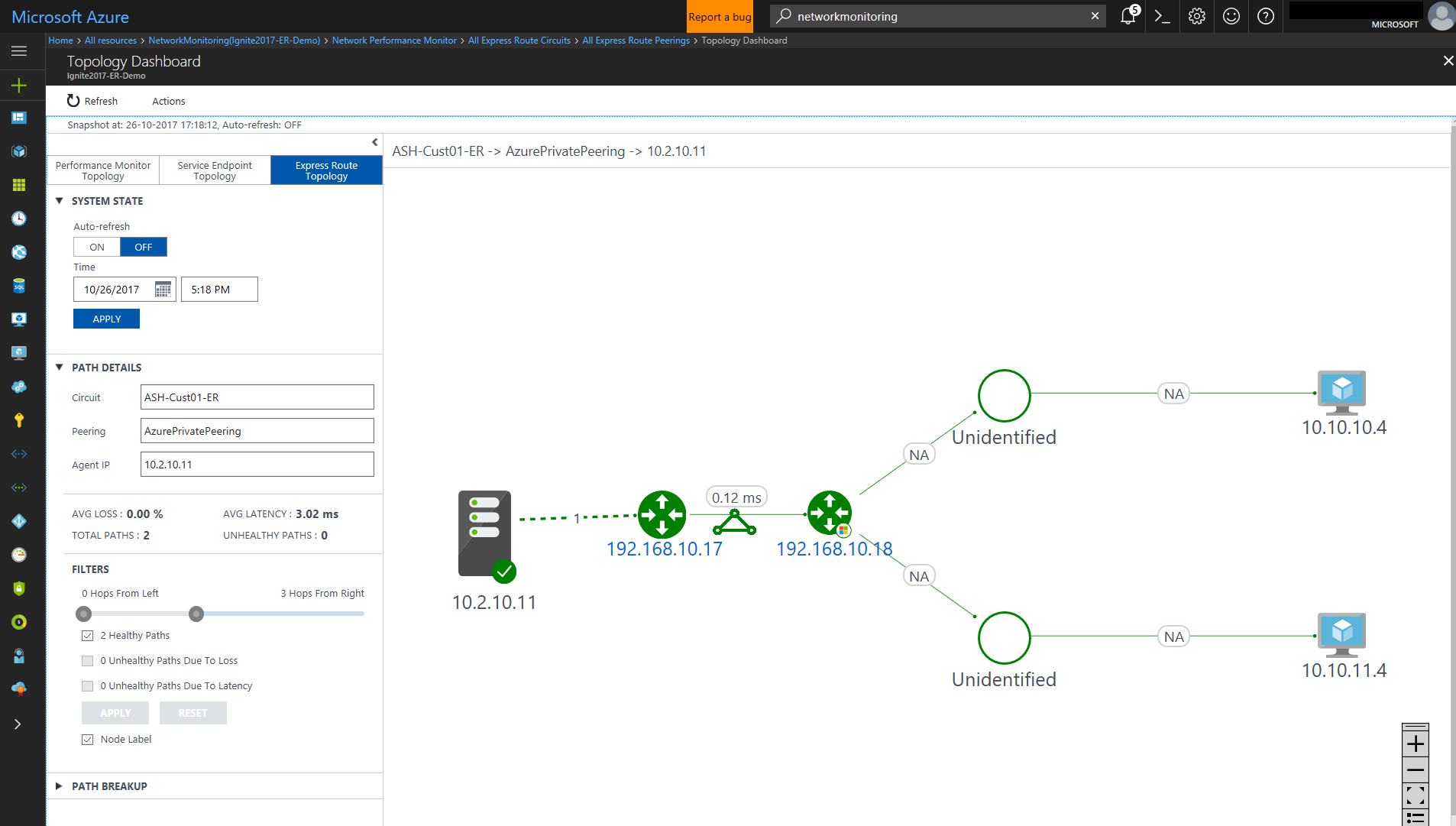

Topologie de circuit

Pour afficher la topologie de circuit, sélectionnez la vignette Topologie. Le diagramme de topologie fournit la latence pour chaque segment du réseau. Chaque tronçon de couche 3 est représenté par un nœud du diagramme. En cliquant sur un tronçon, vous pouvez obtenir plus de détails sur le tronçon.

Vous pouvez augmenter le niveau de visibilité pour inclure des sauts locaux en déplaçant le curseur sous Filtres. Déplacez la barre de curseur vers la gauche ou vers la droite pour augmenter ou diminuer le nombre de tronçons dans le graphique de la topologie. La latence pour chaque segment est visible, ce qui permet une isolation plus rapide des segments à latence élevée sur votre réseau.

Vue détaillée de la topologie d’un circuit

Cette vue affiche les connexions de réseau virtuel.