Comprendre les détails de la ressource

Microsoft Defender External Attack Surface Management (Defender EASM) analyse fréquemment toutes les ressources d’inventaire et collecte des métadonnées contextuelles robustes qui alimentent Attack Surface Insights. Ces données peuvent également être consultées de manière plus granulaire sur la page de détails de la ressource. Les données fournies varient en fonction du type de ressource. Par exemple, la plateforme fournit des données Whois uniques pour les domaines, les hôtes et les adresses IP. Elle fournit des données d’algorithme de signature pour les certificats SSL (Secure Sockets Layer).

Cet article décrit la manière d’afficher et d’interpréter les données étendues collectées par Microsoft pour chacune de vos ressources d’inventaire. Il définit ces métadonnées pour chaque type de ressource et explique comment les insights dérivés de celui-ci peuvent vous aider à gérer la posture de sécurité de votre infrastructure en ligne.

Pour plus d’informations, consultez Présentation des ressources d’inventaire pour vous familiariser avec les concepts clés mentionnés dans cet article.

Vue récapitulative des détails de la ressource

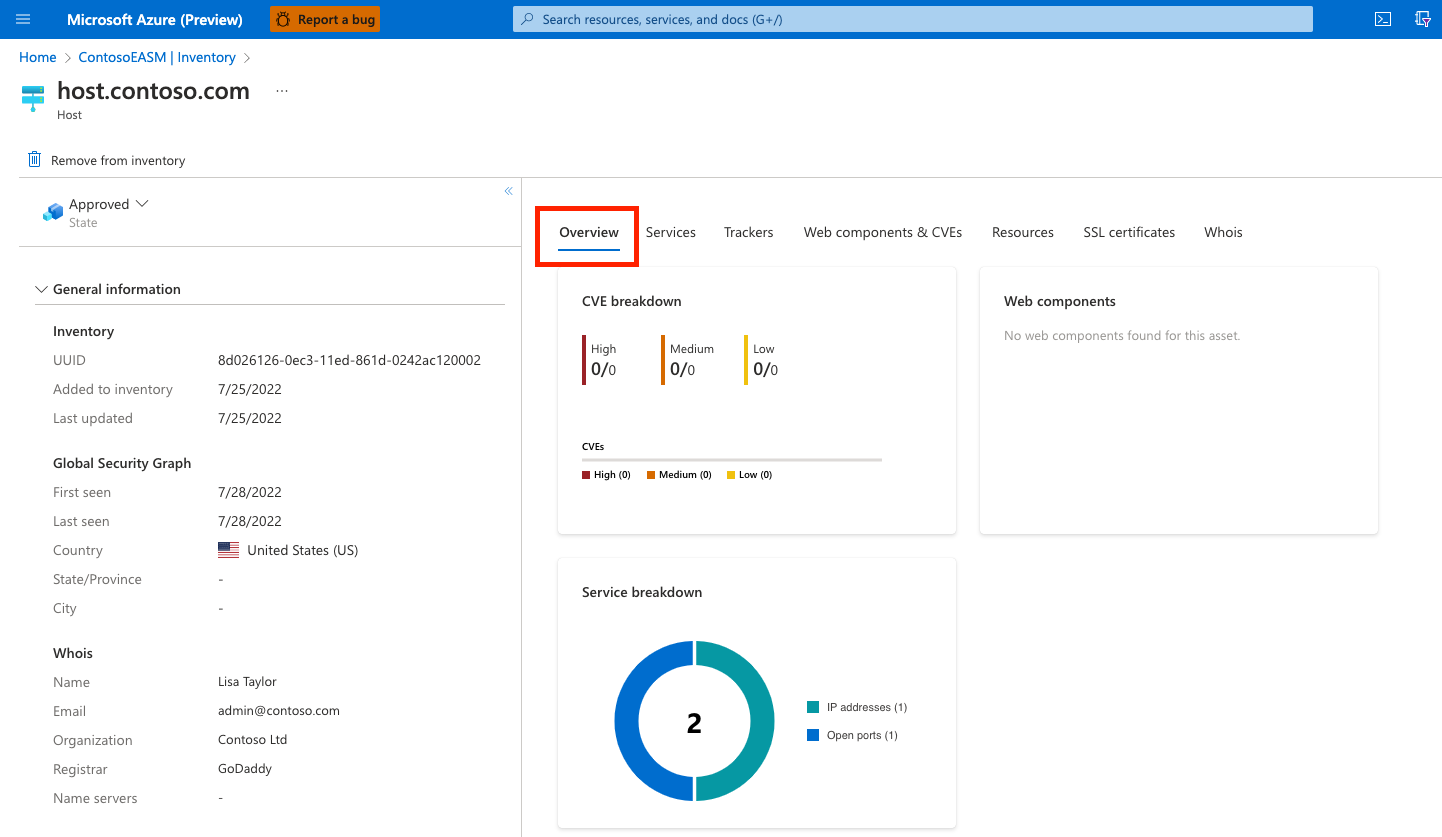

Vous pouvez afficher la page de détails de la ressource pour n’importe quelle ressource en sélectionnant sur son nom dans votre liste d’inventaire. Dans le volet gauche de cette page, vous pouvez afficher un résumé des ressources qui fournit des informations clés sur cette ressource en particulier. Cette section inclut principalement les données qui s’appliquent à tous les types de ressources, bien que d’autres champs soient disponibles dans certains cas. Consultez le graphique ci-dessous pour plus d’informations sur les métadonnées fournies pour chaque type de ressource dans la section de résumé.

Informations générales

Cette section comprend des informations générales qui sont essentielles pour comprendre vos ressources en un coup d’œil. La plupart de ces champs s’appliquent à toutes les ressources. Cette section peut également inclure des informations spécifiques à un ou plusieurs types de ressources.

| Nom | Définition | Types d’actif |

|---|---|---|

| Nom de l’actif | Nom d’une ressource. | Tous |

| UUID | Cette étiquette 128 bits représente l’identificateur unique universel (GUID) pour la ressource. | Tous |

| Ajouté à l’inventaire | La date à laquelle une ressource a été ajoutée à l’inventaire, qu’elle ait été automatiquement ajoutée à l’état Inventaire approuvé ou qu’elle se trouve dans un autre état comme Candidat. | Tous |

| Dernière mise à jour | La dernière date à laquelle un utilisateur manuel a mis à jour la ressource (par exemple, en effectuant une modification d’état ou une suppression de ressource). | Tous |

| ID externe | Une valeur d’ID externe ajoutée manuellement. | Tous |

| État | État de la ressource dans le système RiskIQ. Les options incluent Inventaire approuvé, Candidat, Dépendances ou Investigation requise. | Tous |

| Première vue (Global Security Graph) | La date à laquelle Microsoft a analysé la ressource pour la première fois et l’a ajoutée au graphique de sécurité globale complet. | Tous |

| Dernière vue (Global Security Graph) | Date à laquelle Microsoft a récemment analysé la ressource. | Tous |

| Date de découverte | Indique la date de création du groupe de découverte qui a détecté la ressource. | Tous |

| Pays ou région | Pays d’origine détecté pour cette ressource. | Tous |

| Département/Province | État ou province d’origine détecté pour cette ressource. | Tous |

| City | Ville d’origine détectée pour cette ressource. | Tous |

| Nom Whois | Nom associé à un enregistrement Whois. | Hôte |

| E-mail Whois | E-mail de contact principal dans un enregistrement Whois. | Hôte |

| Organisation Whois | Organisation répertoriée dans un enregistrement Whois. | Hôte |

| Bureau d’enregistrement Whois | Bureau d’enregistrement répertorié dans un enregistrement Whois. | Hôte |

| Serveurs de noms Whois | Serveurs de noms répertoriés dans un enregistrement Whois. | Hôte |

| Certificat émis | Date d’émission d’un certificat. | Certificat SSL |

| Expiration du certificat | La date d’expiration d’un certificat. | Certificat SSL |

| Numéro de série | Numéro de série associé à un certificat SSL. | Certificat SSL |

| Version SSL | La version SSL dans laquelle le certificat a été enregistré. | Certificat SSL |

| Algorithme de clé de certificat | Algorithme de clé utilisé pour chiffrer le certificat SSL. | Certificat SSL |

| Taille de clé de certificat | Le nombre de bits dans une clé de certificat SSL. | Certificat SSL |

| OID de l’algorithme de signature | L’OID qui identifie l’algorithme de hachage utilisé pour signer la demande de certificat. | Certificat SSL |

| Auto-signé | Indique si le certificat SSL a été auto-signé. | Certificat SSL |

Network (Réseau)

Les informations d’adresse IP suivantes fournissent plus de contexte sur l’utilisation de l’adresse IP.

| Nom | Définition | Types d’actif |

|---|---|---|

| Enregistrement de serveur de noms | Tous les serveurs de noms détectés sur la ressource. | Adresse IP |

| Enregistrement de serveur de messagerie | Tous les serveurs de messagerie détectés sur la ressource. | Adresse IP |

| Blocs IP | Bloc d’adresse IP qui contient la ressource d’adresse IP. | Adresse IP |

| ASN | ASN associé à une ressource. | Adresse IP |

Informations de bloc

Les données suivantes sont spécifiques aux blocs d’adresses IP et fournissent des informations contextuelles sur leur utilisation.

| Nom | Définition | Types d’actif |

|---|---|---|

| CIDR | Le CIDR (Classless Inter-Domain Routing) pour un bloc d’adresses IP. | Bloc d'adresses IP |

| Nom du réseau | Nom réseau associé au bloc d’adresses IP. | Bloc d'adresses IP |

| Nom de l’organisation | Nom de l’organisation trouvé dans les informations d’inscription du bloc d’adresses IP. | Bloc d'adresses IP |

| Org ID | ID de l’organisation trouvé dans les informations d’inscription du bloc d’adresses IP. | Bloc d'adresses IP |

| ASN | ASN associé au bloc d’adresses IP. | Bloc d'adresses IP |

| Pays ou région | Le pays d’origine détecté dans les informations d’inscription Whois pour le bloc d’adresses IP. | Bloc d'adresses IP |

Objet

Les données suivantes sont spécifiques à l’objet (autrement dit, l’entité protégée) associé à un certificat SSL.

| Nom | Définition | Types d’actif |

|---|---|---|

| Nom courant | Nom commun de l’émetteur de l’objet du certificat SSL. | Certificat SSL |

| Autres noms | Tout autre nom commun pour l’objet du certificat SSL. | Certificat SSL |

| Nom de l’organisation | Organisation liée à l’objet du certificat SSL. | Certificat SSL |

| Unité d’organisation | Métadonnées facultatives qui indiquent le service responsable du certificat au sein d’une organisation. | Certificat SSL |

| Localité | Indique la ville où se trouve l’organisation. | Certificat SSL |

| Pays ou région | Indique le pays où se trouve l’organisation. | Certificat SSL |

| Département/Province | Indique l’état ou la province où se trouve l’organisation. | Certificat SSL |

Émetteur

Les données suivantes sont spécifiques à l’émetteur d’un certificat SSL.

| Nom | Définition | Types d’actif |

|---|---|---|

| Nom courant | Nom commun de l’émetteur du certificat. | Certificat SSL |

| Autres noms | Tous autres noms de l’émetteur. | Certificat SSL |

| Nom de l’organisation | Nom de l’organisation qui a orchestré l’émission d’un certificat. | Certificat SSL |

| Unité d’organisation | Autres informations sur l’organisation qui a émis le certificat. | Certificat SSL |

Onglets Données

Dans le volet le plus à droite de la page de détails de la ressource, les utilisateurs peuvent accéder à des données plus complètes sur la ressource sélectionnée. Ces données sont organisées selon une série d’onglets classés. Les onglets de métadonnées disponibles varient en fonction du type de ressource que vous consultez.

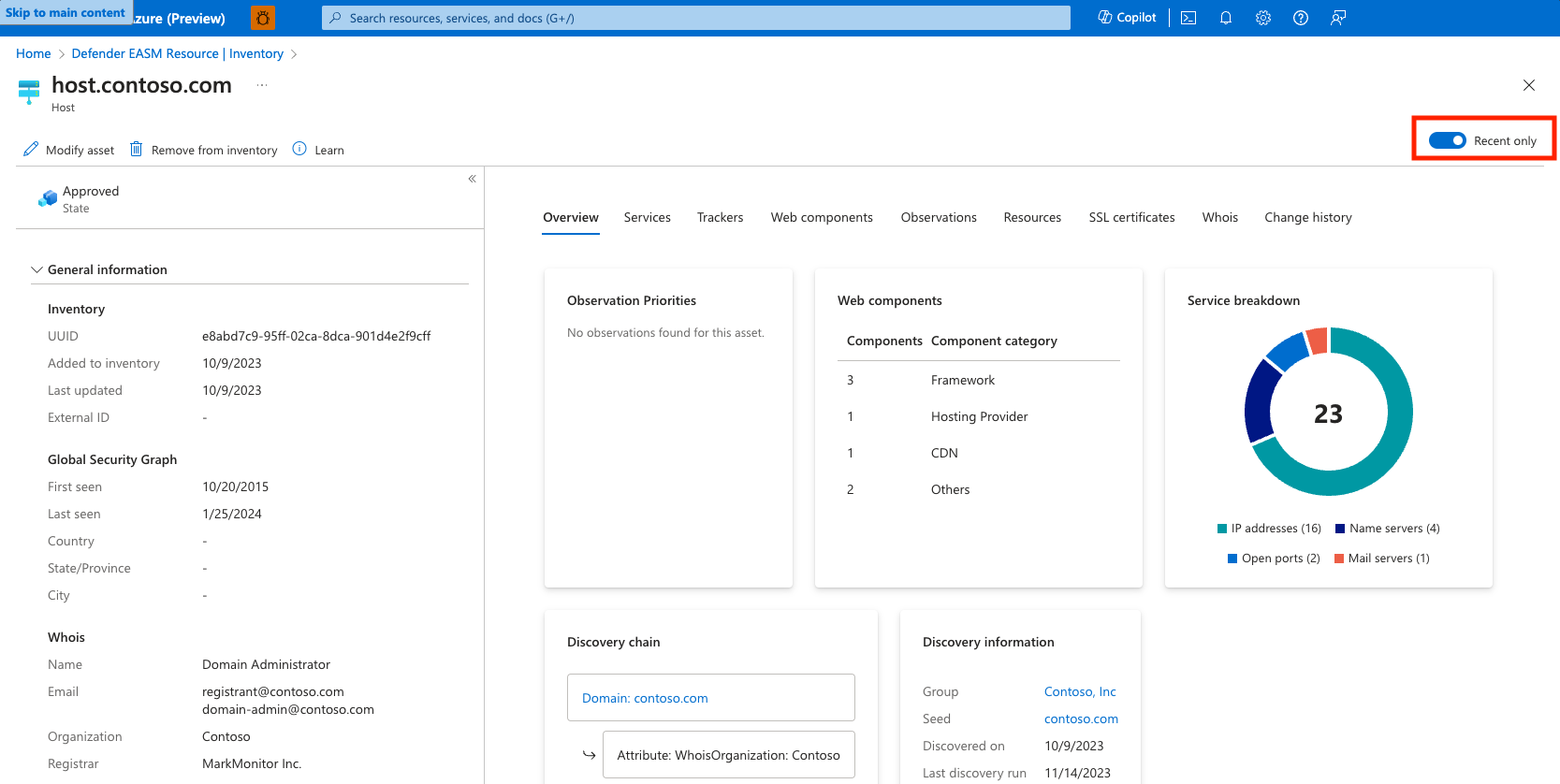

Certains onglets affichent un bouton bascule « Récent uniquement » dans le coin supérieur droit. Par défaut, Defender EASM affiche toutes les données que nous avons collectées pour chaque ressource, y compris les observations historiques qui peuvent ne pas s’exécuter activement sur votre surface d’attaque actuelle. Bien que ce contexte historique soit très utile pour certains cas d’usage, le bouton bascule « Récent uniquement » limite tous les résultats de la page de détails de la ressource à ceux observés récemment sur la ressource. Il est recommandé d’utiliser le bouton bascule « Récent uniquement » lorsque vous souhaitez uniquement afficher les données qui représentent l’état actuel de la ressource à des fins de correction.

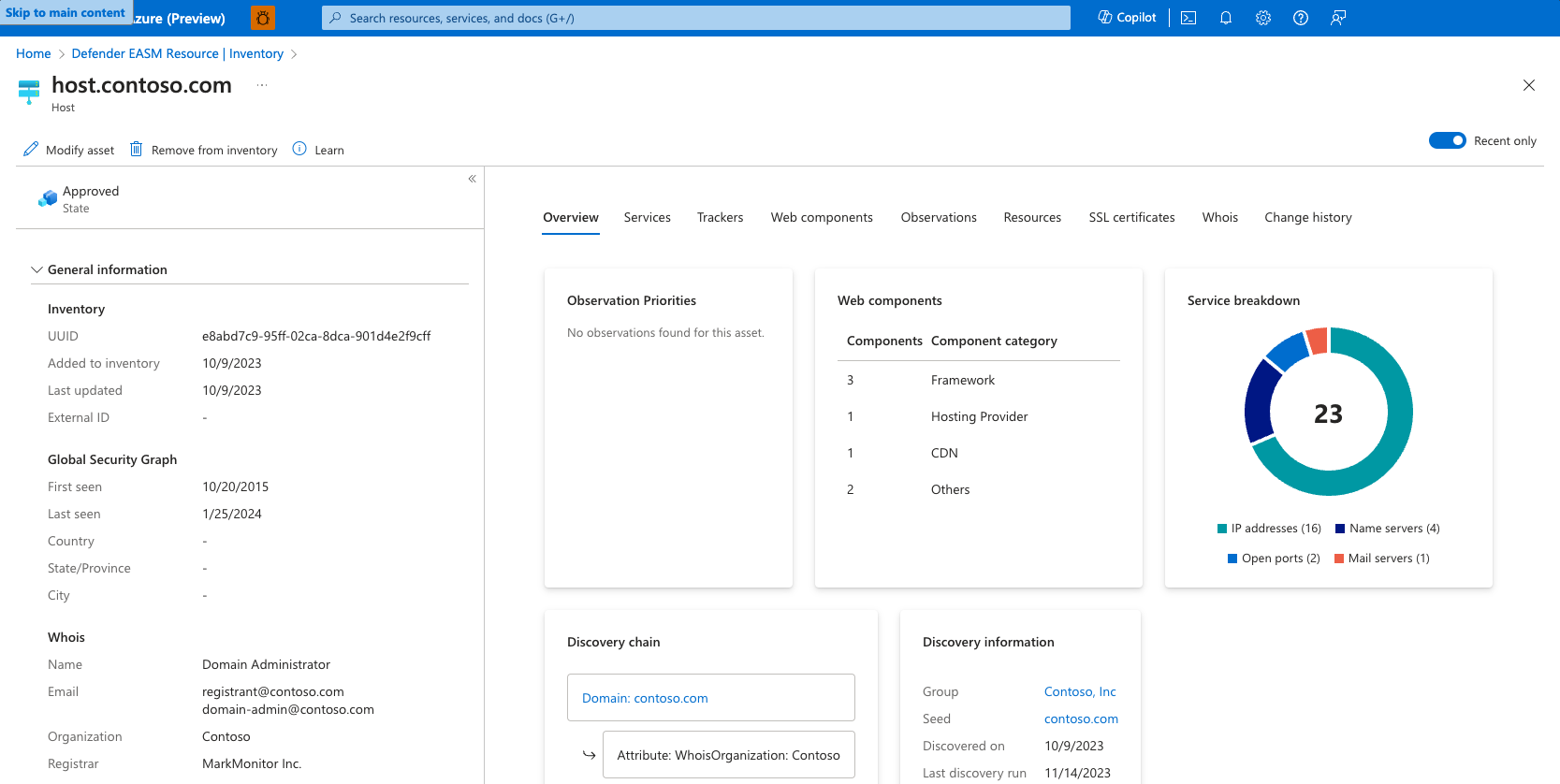

Vue d’ensemble

L’onglet Vue d’ensemble fournit davantage de contexte pour garantir l’identification rapide des insights significatifs lorsque vous affichez les détails d’une ressource. Cette section inclut les données de découverte clés pour tous les types de ressources. Elle fournit des informations sur la façon dont Microsoft mappe la ressource à votre infrastructure connue.

Cette section peut également inclure des widgets de tableau de bord qui visualisent des insights particulièrement pertinents au type de ressource concerné.

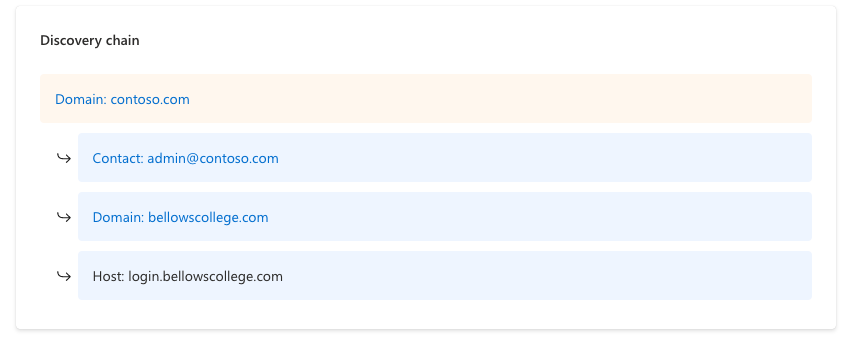

Chaîne de découverte

La chaîne de découverte décrit les connexions observées entre une valeur initiale de découverte et la ressource. Ces informations aident les utilisateurs à visualiser ces connexions et à mieux comprendre pourquoi une ressource a été déterminée comme appartenant à leur organisation.

Dans l’exemple, vous voyez que le domaine initial est lié à cette ressource via l’e-mail de contact de son enregistrement Whois. Ce même e-mail de contact a été utilisé pour inscrire le bloc d’adresses IP qui inclut cette ressource d’adresse IP.

Informations de la découverte

Cette section fournit des informations sur le processus utilisé pour détecter la ressource. Elle inclut des informations sur la valeur initiale de découverte qui se connecte à la ressource, ainsi que sur le processus d’approbation.

Options disponibles :

- Inventaire approuvé : cette option indique que la relation entre la valeur initiale et la ressource découverte était suffisamment forte pour justifier une approbation automatique par le système Defender EASM.

- Candidat : cette option indique que la ressource nécessitait une approbation manuelle pour être incorporée dans votre inventaire.

- Dernière exécution de la découverte : la dernière date à laquelle le groupe de découverte qui a détecté initialement la ressource a été utilisé pour une analyse de découverte.

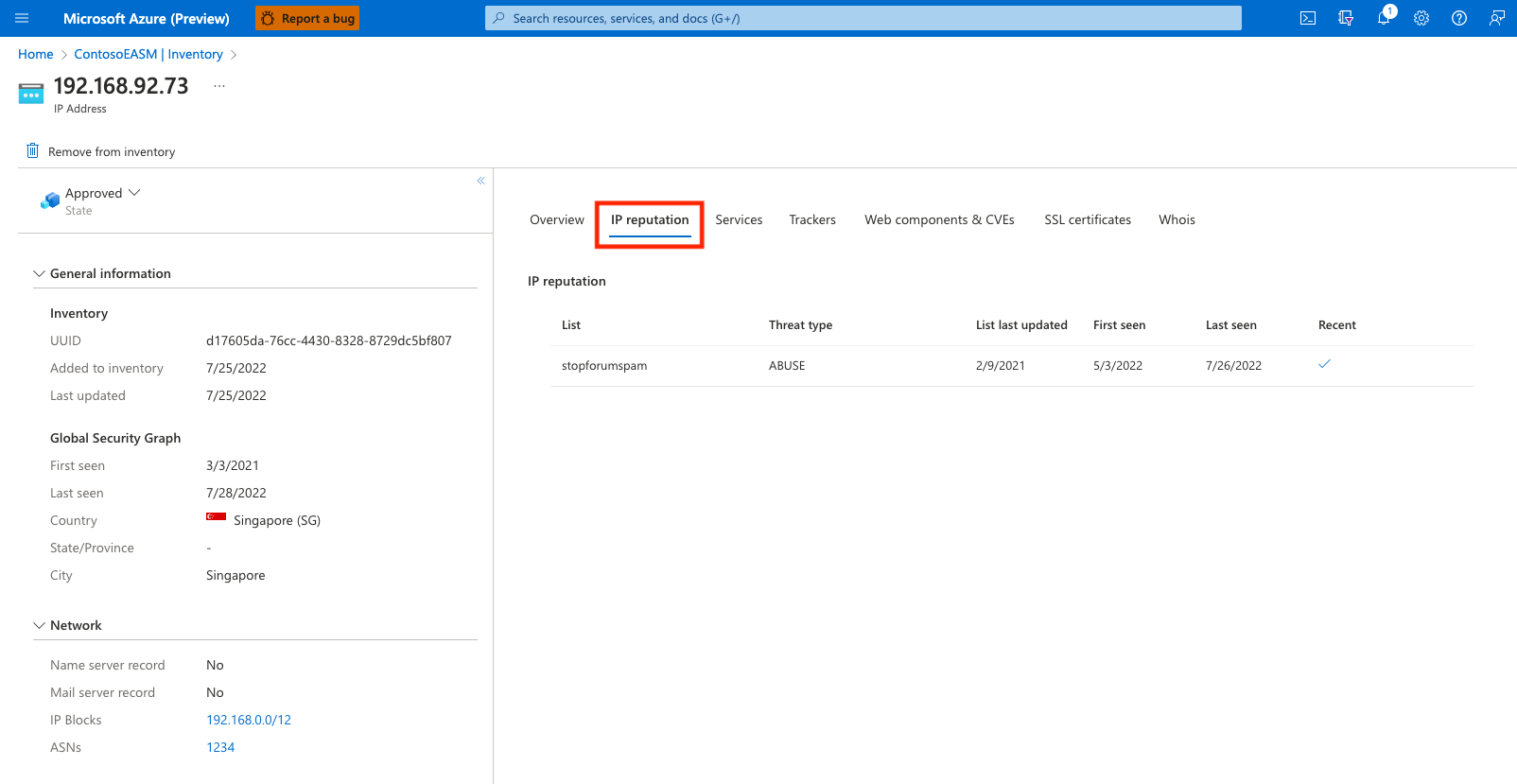

Réputation d’adresse IP

L’onglet Réputation IP affiche une liste des menaces potentielles liées à une adresse IP donnée. Cette section décrit toute activité malveillante ou suspecte détectée liée à l’adresse IP. Ces informations sont essentielles pour comprendre la fiabilité de votre propre surface d’attaque. Ces menaces peuvent aider les organisations à découvrir les vulnérabilités passées ou présentes dans leur infrastructure.

Les données de réputation IP de Defender EASM affichent les instances où l’adresse IP a été détectée dans une liste de menaces. Par exemple, la détection récente dans l’exemple suivant montre que l’adresse IP est liée à un hôte connu pour exécuter un mineur de cryptomonnaie. Ces données ont été dérivées d’une liste d’hôtes suspects fournie par CoinBlockers. Les résultats sont organisés par la date de Dernière vue et montre d’abord les détections les plus pertinentes.

Dans cet exemple, l’adresse IP est présente sur un nombre anormalement élevé de flux de menaces. Ces informations indiquent que la ressource doit être soigneusement examinée pour empêcher des activités malveillantes à l’avenir.

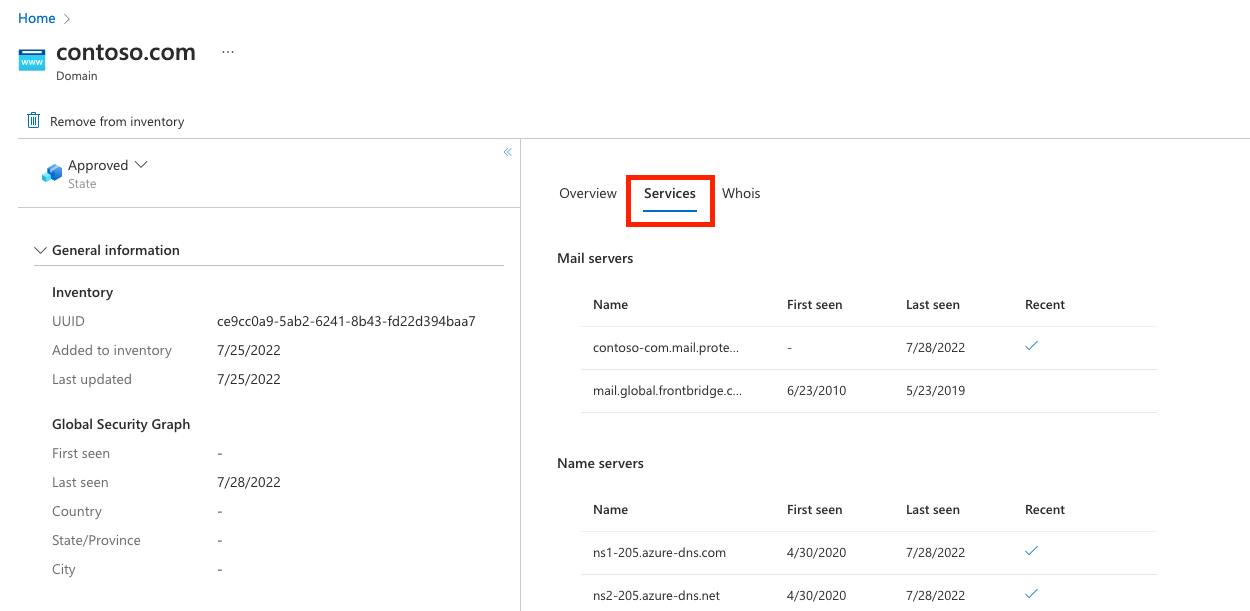

Services

L’onglet Services est disponible pour les ressources d’adresse IP, de domaine et d’hôte. Cette section fournit des informations sur les services observés comme s’exécutant sur la ressource. Ils incluent des adresses IP, des serveurs de noms et de messagerie, ainsi que des ports ouverts qui correspondent à d’autres types d’infrastructure (par exemple, les services d’accès à distance).

Les données des services de Defender EASM sont essentielles pour comprendre l’infrastructure qui alimente votre ressource. Elles peuvent également vous avertir des ressources exposées sur l’Internet ouvert et qui doivent être protégées.

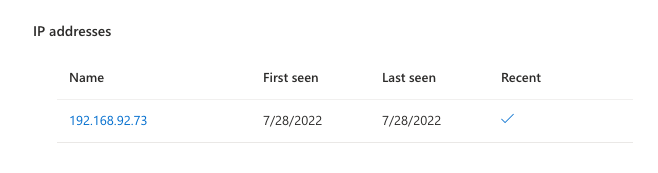

Adresses IP

Cette section fournit des informations sur les adresses IP qui s’exécutent sur l’infrastructure de la ressource. Sous l’onglet Services, Defender EASM fournit le nom de l’adresse IP et les dates de Première vue et de Dernière vue. La colonne Récente indique si l’adresse IP a été observée lors de l’analyse la plus récente de la ressource. S’il n’y a pas de case à cocher dans cette colonne, l’adresse IP a été observée dans les analyses précédentes, mais ne s’exécute pas actuellement sur la ressource.

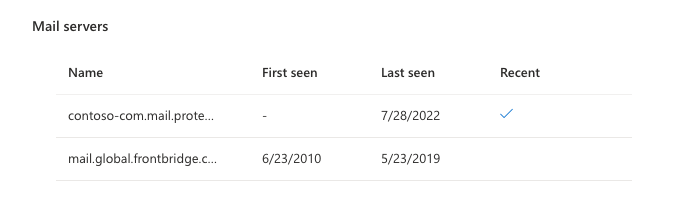

Serveurs de courrier

Cette section fournit la liste des serveurs de courrier qui s’exécutent sur la ressource. Ces informations indiquent que la ressource est capable d’envoyer des e-mails. Dans cette section, Defender EASM fournit le nom du serveur de courrier et les dates de Première vue et de Dernière vue. La colonne Récente indique si le serveur de courrier a été détecté lors de l’analyse la plus récente de la ressource.

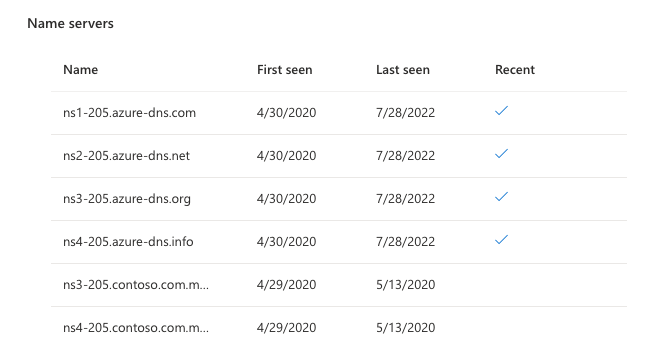

Serveurs de noms

Cette section affiche tous les serveurs de noms qui s’exécutent sur la ressource pour fournir la résolution d’un hôte. Dans cette section, Defender EASM fournit le nom du serveur de courrier et les dates de Première vue et de Dernière vue. La colonne Récente indique si le serveur de noms a été détecté pendant l’analyse la plus récente de la ressource.

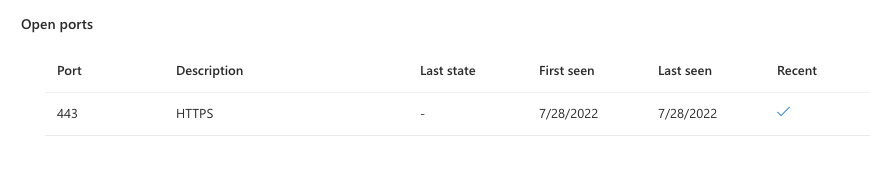

Ouvrir les ports

Cette section répertorie tous les ports ouverts détectés sur la ressource. Microsoft analyse régulièrement environ 230 ports distincts. Ces données sont utiles pour identifier les services non sécurisés qui ne doivent pas être accessibles à partir de l’Internet ouvert. Ces services incluent des bases de données, des appareils IoT et des services réseau tels que des routeurs et des commutateurs. Elles sont également utiles pour identifier l’infrastructure informatique fantôme ou les services d’accès à distance non sécurisés.

Dans cette section, Defender EASM fournit le numéro du port ouvert, une description du port, le dernier état dans lequel il a été observé et les dates de Première vue et de Dernière vue. La colonne Récente indique si le port a été observé comme ouvert pendant l’analyse la plus récente.

Trackers

Les trackers sont des codes ou des valeurs uniques trouvés dans les pages web et sont souvent utilisés pour suivre l’interaction utilisateur. Ces codes peuvent être utilisés pour mettre en corrélation un groupe disparate de sites web et une entité centrale. Le jeu de données de trackers de Microsoft comprend des ID de fournisseurs tels que Google, Yandex, Mixpanel, New Relic et Clicky, et continue de s’étendre régulièrement.

Dans cette section, Defender EASM fournit le type de tracker (par exemple, GoogleAnalyticsID), la valeur d’identificateur unique et les dates de Première vue et de Dernière vue.

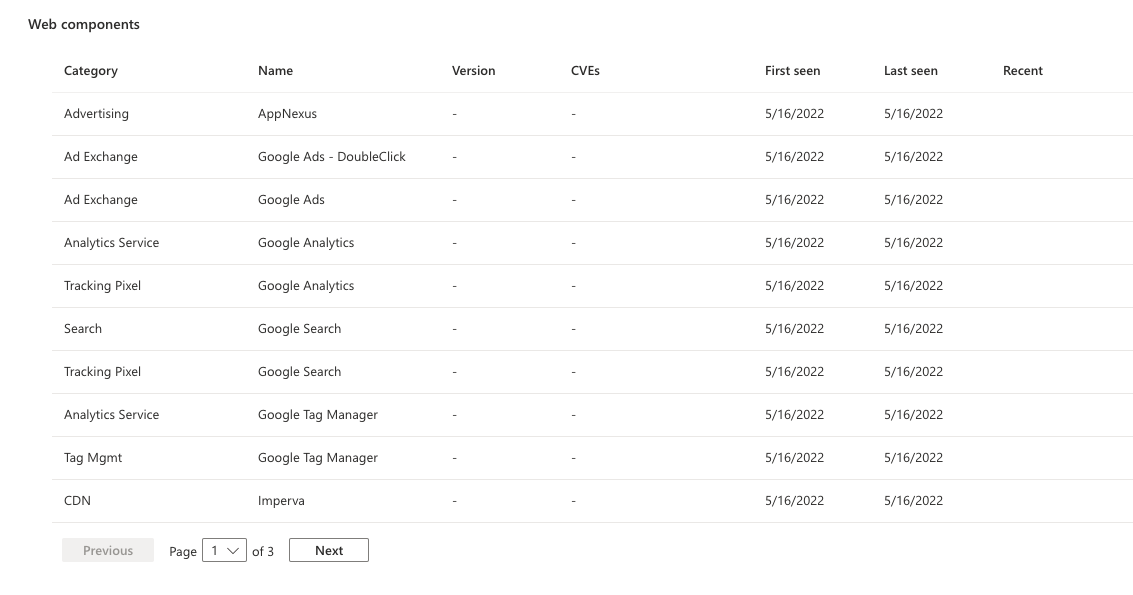

Composants Web

Les composants web sont des détails décrivant l’infrastructure d’une ressource tel qu’observée par le biais d’une analyse Microsoft. Ces composants fournissent une compréhension générale des technologies utilisées sur la ressource. Microsoft classe les composants spécifiques et inclut si possible les numéros de version.

La section Composants web fournit la catégorie, le nom et la version du composant, ainsi qu’une liste de l’ensemble des vulnérabilités et risques courants (CVE) applicables qui doivent être corrigés. Defender EASM fournit également des colonnes de date de Première vue et de Dernière vue et une colonne Récente. Une case cochée indique que cette infrastructure a été observée lors de l’analyse la plus récente de la ressource.

Les composants web sont classés selon leur fonction.

| Composant web | Exemples |

|---|---|

| Fournisseur d'hébergement | hostingprovider.com |

| Serveur | Apache |

| Serveur DNS | ISC BIND |

| Magasins de données | MySQL, ElasticSearch, MongoDB |

| Accès à distance | OpenSSH, Microsoft Administration Center, Netscaler Gateway |

| Échange de données | Pure-FTPd |

| Internet des objets (IoT) | HP Deskjet, Linksys Camera, Sonos |

| Serveur de courrier | ArmorX, Lotus Domino, Symantec Messaging Gateway |

| Appareil réseau | Cisco Router, Motorola WAP, ZyXEL Modem |

| Contrôle de construction | Linear eMerge, ASI Controls Weblink, Optergy |

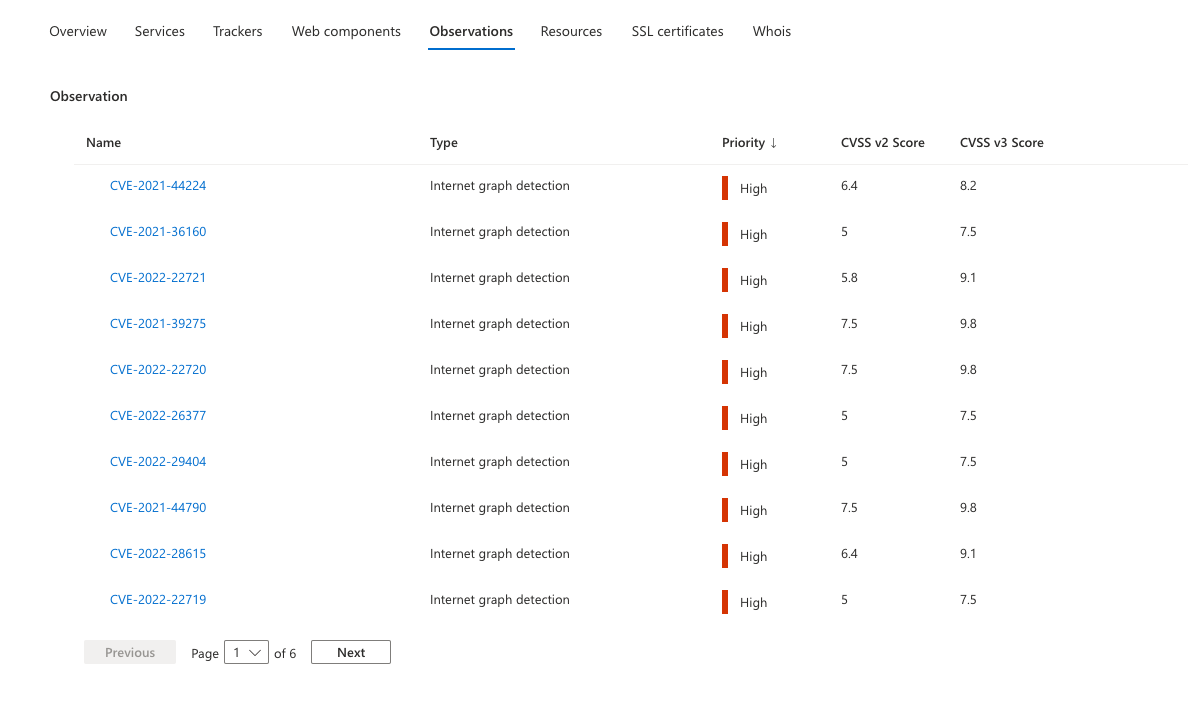

Observations

L’onglet Observation affiche les insights du tableau de bord Priorités de la surface d’attaque qui se rapportent à la ressource. Ces priorités peuvent inclure :

- Les CVE critiques.

- Les associations connues à l’infrastructure compromise.

- L’utilisation d’une technologie déconseillée.

- Des violations des meilleures pratiques de l’infrastructure.

- Des problèmes de conformité.

Pour plus d’informations sur les observations, consultez Présentation des tableaux de bord. Pour chaque observation, Defender EASM fournit le nom de l’observation, la catégorise par type, affecte une priorité et répertorie les scores CVSS v2 et v3 le cas échéant.

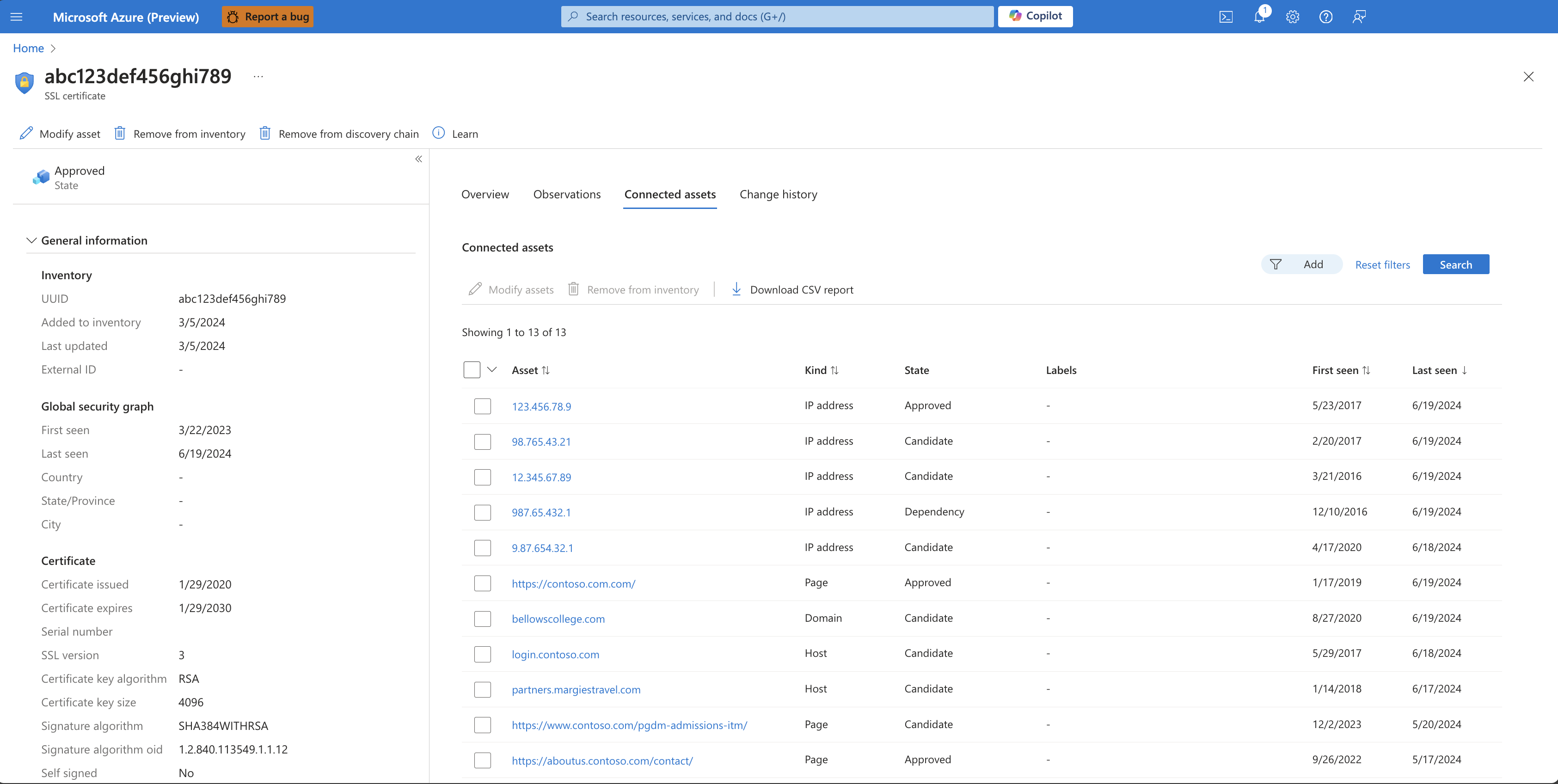

Ressources connectées

Les ressources connectées permettent aux utilisateurs de lier graphiquement et de collecter des informations sur les ressources pour l’analyse d’investigation. Vous pouvez explorer votre environnement et ses relations complexes par le biais de mappages de relations, qui offrent des vues claires et concises. Cela vous aide à identifier les connexions masquées et les chemins d’attaque potentiels. En mappant visuellement les relations entre les ressources et les vulnérabilités, vous pouvez comprendre la complexité de votre environnement et prendre des décisions bien informées pour améliorer votre posture de sécurité et appliquer efficacement des points d’étranglement.

Dans cette page, toutes les ressources connectées à la ressource spécifiée sont identifiées dans une liste. La liste fournit des informations clés sur chaque stratégie, notamment :

- Ressource : la ressource connectée identifiée.

- Type : le type de ressource.

- État : l’état de la ressource.

- Étiquettes : toutes les étiquettes associées à la ressource.

- Première vue : lorsque l’élément multimédia a été découvert pour la première fois.

- Dernière vue : lorsque la ressource a été identifiée pour la dernière fois.

À partir de cette page, vous pouvez modifier ou supprimer des ressources connectées. Vous pouvez également trier ou filtrer la liste des ressources pour catégoriser davantage la liste de ressources connectées. Vous pouvez également télécharger un rapport CSV des ressources répertoriées. Tous les filtres appliqués sont reflétés sur l’exportation CSV.

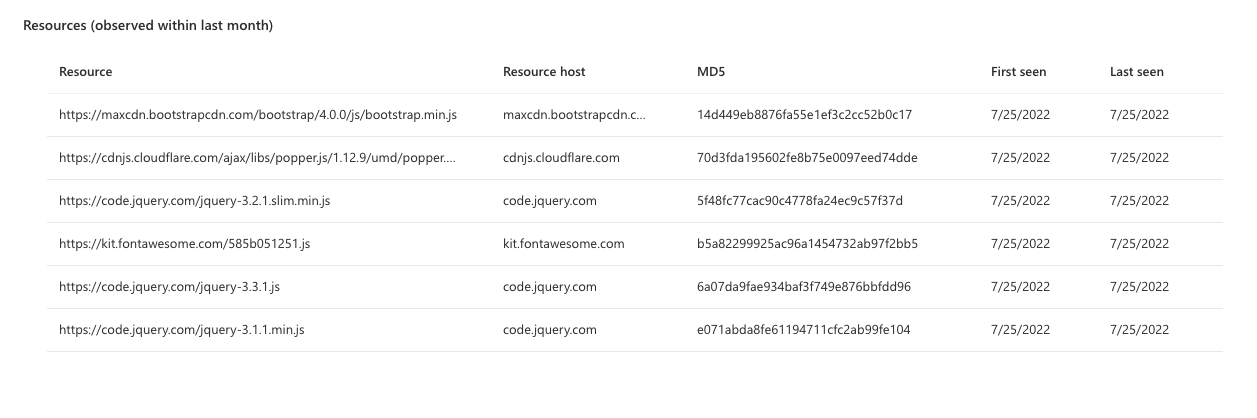

Ressources

L’onglet Ressources fournit des insights sur toutes les ressources JavaScript qui s’exécutent sur n’importe quelle ressource de page ou d’hôte. Si elles s’appliquent à un hôte, ces ressources sont agrégées pour représenter le code JavaScript en cours d’exécution sur toutes les pages de cet hôte. Cette section fournit un inventaire du code JavaScript détecté sur chaque ressource afin que votre organisation dispose d’une visibilité totale sur ces ressources et puisse détecter les modifications éventuelles.

Defender EASM fournit l’URL de la ressource, l’hôte de la ressource, la valeur MD5 et les dates auxquelles elle a été vue pour la première et la dernière fois, afin d’aider les organisations à surveiller efficacement l’utilisation des ressources JavaScript dans leur inventaire.

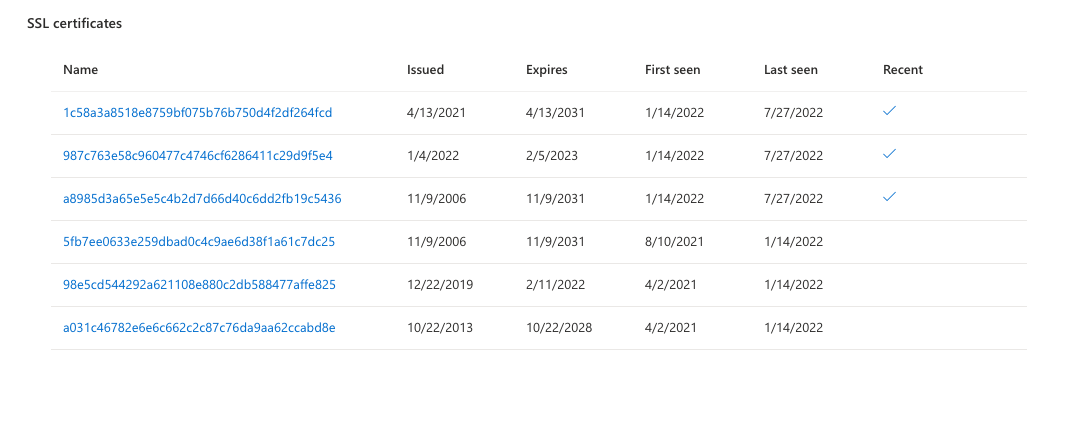

Certificats SSL

Les certificats sont utilisés pour sécuriser les communications entre un navigateur et un serveur web via SSL. l’utilisation de certificats garantit que les données sensibles en transit ne peuvent pas être lues, modifiées ou falsifiées. Cette section de Defender EASM répertorie tous les certificats SSL détectés sur la ressource, y compris les données clés telles que les dates d’émission et d’expiration.

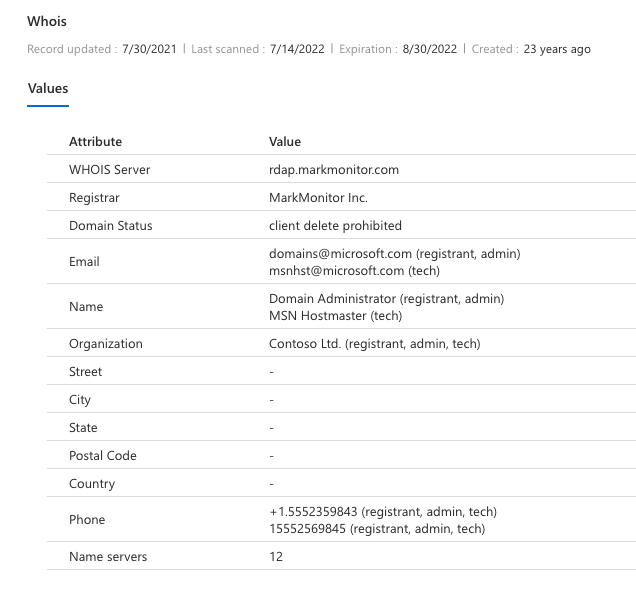

Whois

Le protocole Whois est utilisé pour interroger et répondre aux bases de données qui stockent les données liées à l’inscription et à la propriété des ressources Internet. Whois contient des données d’inscription clés qui peuvent s’appliquer aux domaines, hôtes, adresses IP et blocs d’adresses IP dans Defender EASM. Dans l’onglet de données Whois, Microsoft fournit une quantité robuste d’informations associées au registre de la ressource.

Les champs suivants sont inclus dans le tableau de la section Valeurs de l’onglet Whois.

| Champ | Description |

|---|---|

| Serveur Whois | Serveur configuré par un bureau d’enregistrement agréé par l’ICANN pour acquérir des informations à jour sur les entités inscrites. |

| Inscription | Société dont le service a été utilisé pour inscrire une ressource. Parmi les bureaux d’enregistrement populaires figurent GoDaddy, Namecheap et HostGator. |

| État du domaine | Tout état d’un domaine défini par le registre. Ces états peuvent indiquer qu’un domaine est en attente de suppression ou de transfert par le bureau d’enregistrement ou est actif sur Internet. Ce champ peut également indiquer les limitations d’une ressource. Par exemple, Suppression du client interdite indique que le bureau d’enregistrement ne peut pas supprimer la ressource. |

| Toutes les adresses e-mail de contact fournies par l’inscrit. Whois permet aux registrants de spécifier le type de contact. Les options incluent les contacts administratifs, techniques, du registrant et du bureau d’enregistrement. | |

| Nom | Nom d’un inscrit, le cas échéant. |

| Organisation | Organisation responsable de l’entité inscrite. |

| Rue | L’adresse postale du registrant, le cas échéant. |

| City | La ville indiquée dans l’adresse postale du registrant, le cas échéant. |

| State | L’État indiqué dans l’adresse postale du registrant, le cas échéant. |

| Postal code | Le code postal indiqué dans l’adresse postale du registrant, le cas échéant. |

| Pays ou région | Le pays indiqué dans l’adresse postale du registrant, le cas échéant. |

| Téléphone | Le numéro de téléphone associé aux coordonnées d’un registrant, le cas échéant. |

| Serveurs de noms | Tous les serveurs de noms associés à l’entité inscrite. |

De nombreuses organisations choisissent de masquer leurs informations d’inscription Parfois, les adresses e-mail de contact se terminent par @anonymised.email. Cet espace réservé est utilisé au lieu d’une adresse de contact réelle. De nombreux champs sont facultatifs lors de la configuration de l’inscription. Par conséquent, tout champ avec une valeur vide n’a pas été rempli par le registrant.

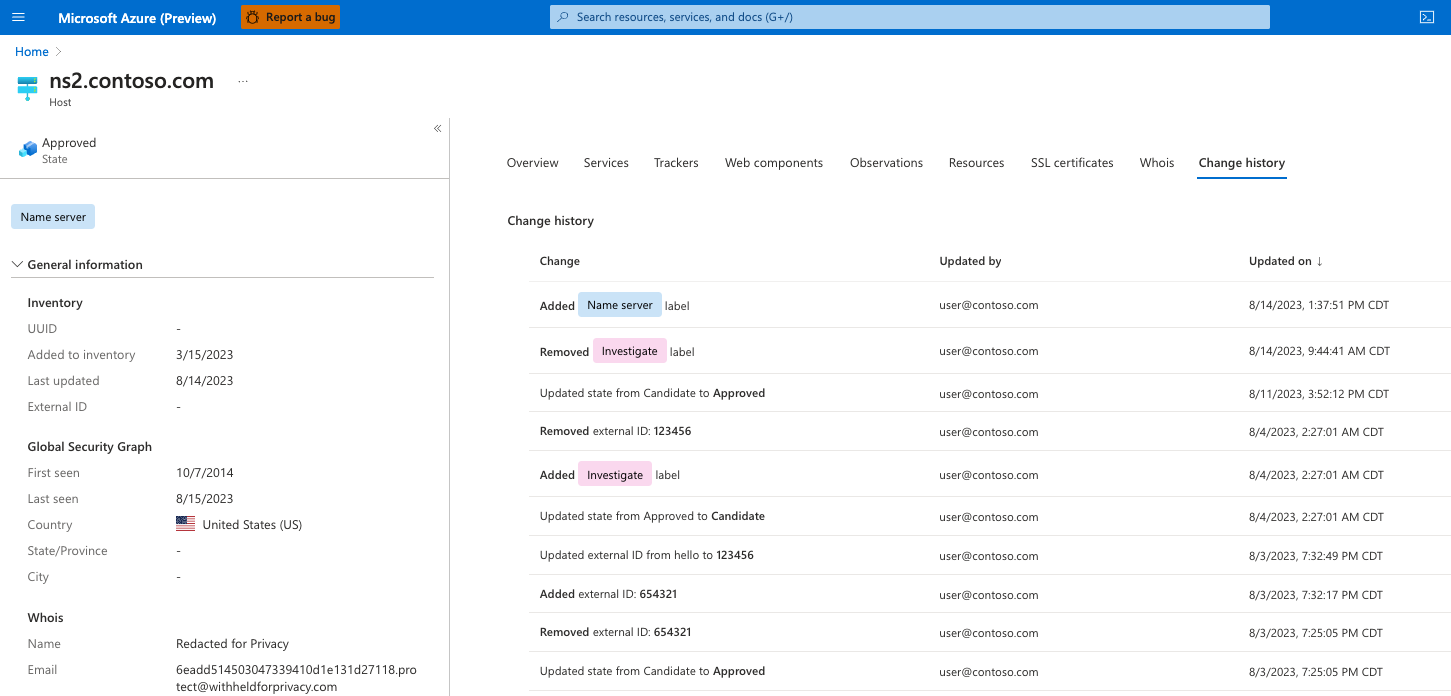

Historique des modifications

L’onglet « Historique des modifications » affiche la liste des modifications qui ont été appliquées à une ressource au fil du temps. Ces informations vous aident à suivre ces modifications au fil du temps et à mieux comprendre le cycle de vie de la ressource. Cet onglet affiche diverses modifications, notamment les états, les étiquettes et les ID externes des ressources. Pour chaque modification, nous listons l’utilisateur qui a implémenté la modification et un timestamp.

Étapes suivantes

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour