Gérer les secrets pour votre déploiement d’Opérations Azure IoT (préversion)

Important

Opérations Azure IoT Préversion avec Azure Arc est actuellement en préversion. Vous ne devez pas utiliser ce logiciel en préversion dans des environnements de production.

Lorsqu’une version en disponibilité générale sera publiée, vous devrez déployer une nouvelle installation d’Opérations Azure IoT. Vous ne pourrez pas mettre à niveau une installation en préversion.

Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Opérations Azure IoT utilise Azure Key Vault comme solution de coffre managée sur le cloud et utilise l’extension Magasin des secrets Azure Key Vault pour Kubernetes pour synchroniser les secrets à partir du cloud et les stocker à la périphérie en tant que secrets Kubernetes.

Prérequis

Une instance Opérations Azure IoT déployée avec des paramètres sécurisés. Si vous avez déployé Opérations Azure IoT avec des paramètres de test et que vous souhaitez maintenant utiliser des secrets, vous devez d’abord activer les paramètres sécurisés.

La création de secrets dans le coffre de clés nécessite des autorisations Agent des secrets au niveau de la ressource. Pour plus d’informations sur l’attribution de rôles aux utilisateurs, consultez Étapes pour attribuer un rôle Azure.

Ajouter et utiliser des secrets

La gestion des secrets pour Opérations Azure IoT utilise l’extension Magasin des secrets pour synchroniser les secrets d’un coffre de clés Azure et les stocker à la périphérie en tant que secrets Kubernetes. Quand vous avez activé les paramètres sécurisés pendant le déploiement, vous avez sélectionné un coffre de clés Azure pour la gestion des secrets. C’est dans ce coffre de clés que tous les secrets à utiliser dans Opérations Azure IoT sont stockés.

Remarque

Les instances Opérations Azure IoT fonctionnent avec un seul coffre de clés Azure. L’utilisation de plusieurs coffres de clés par instance n’est pas prise en charge.

Une fois les étapes de gestion des secrets de configuration terminées, vous pouvez commencer à ajouter des secrets à Azure Key Vault et les synchroniser avec la périphérie à utiliser dans Points de terminaison de ressources ou Points de terminaison de flux de données à l’aide de l’interface utilisateur web de l’expérience des opérations.

Les secrets sont utilisés dans les points de terminaison de ressources et les points de terminaison de flux de données pour l’authentification. Dans cette section, nous utilisons des points de terminaison de ressources comme exemple, mais les mêmes principes s’appliquent aux points de terminaison de flux de données. Vous pouvez soit créer directement le secret dans Azure Key Vault et le synchroniser automatiquement jusqu’à la périphérie, soit utiliser une référence de secret existante à partir du coffre de clés :

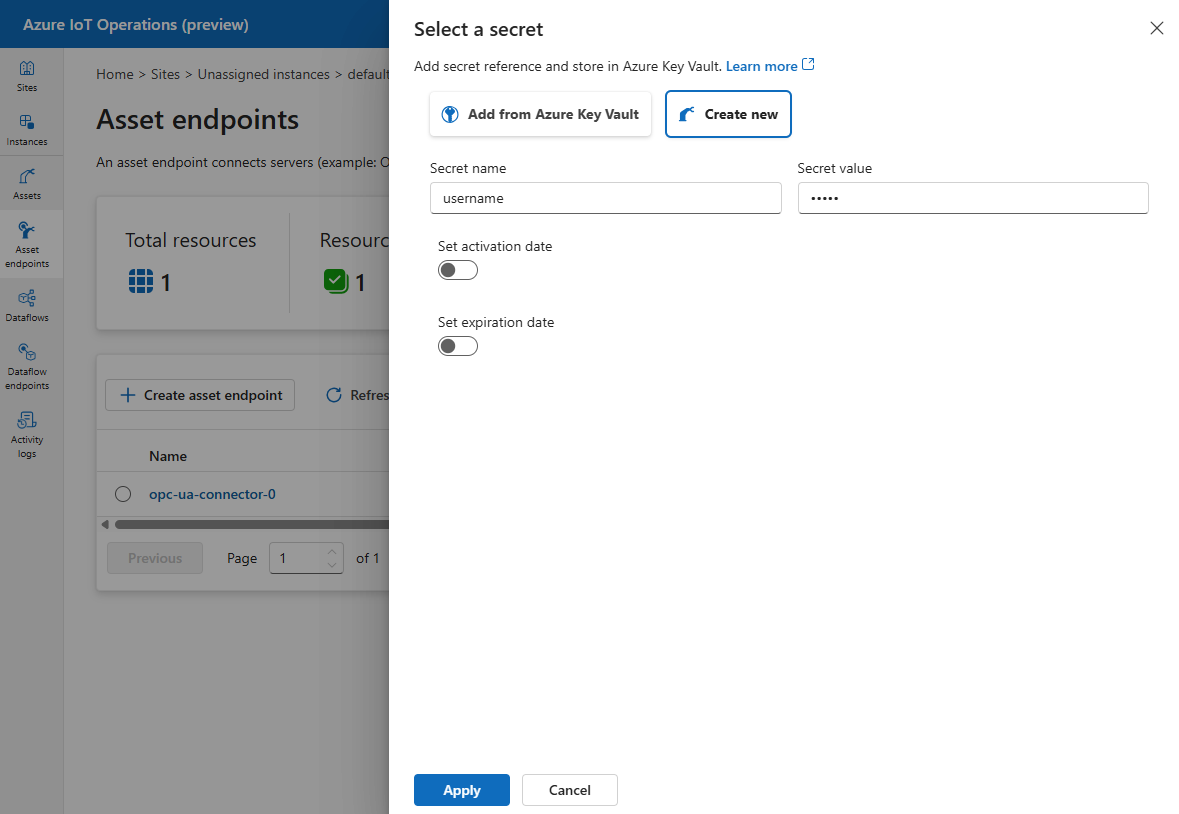

Créer un secret : crée une référence de secret dans le coffre de clés Azure et synchronise automatiquement le secret jusqu’à la périphérie à l’aide de l’extension Magasin des secrets. Utilisez cette option si vous n’avez pas créé au préalable le secret dont vous avez besoin pour ce scénario dans le coffre de clés.

Ajouter à partir d’Azure Key Vault : synchronise un secret existant dans le coffre de clés jusqu’à la périphérie s’il n’a pas été synchronisé auparavant. En sélectionnant cette option, vous voyez la liste des références de secret dans le coffre de clés sélectionné. Utilisez cette option si vous avez créé le secret dans le coffre de clés au préalable.

Quand vous ajoutez les références de nom d’utilisateur et de mot de passe aux points de terminaison de ressources ou aux points de terminaison de flux de données, vous devez ensuite donner un nom au secret synchronisé. Les références de secret seront enregistrées dans la périphérie avec ce nom donné en tant que ressource unique. Dans l’exemple de la capture d’écran ci-dessous, les références de nom d’utilisateur et de mot de passe sont enregistrées dans la périphérie sous le nom edp1secrets.

Gérer les secrets synchronisés

Vous pouvez utiliser Gérer les secrets pour les points de terminaison de ressources et les points de terminaison de flux de données afin de gérer les secrets synchronisés. En sélectionnant Gérer les secrets, vous voyez la liste de tous les secrets synchronisés actuels à la périphérie de la ressource que vous examinez. Un secret synchronisé représente une ou plusieurs références de secret selon la ressource qui l’utilise. Toute opération appliquée à un secret synchronisé est appliquée à toutes les références de secret contenues dans le secret synchronisé.

Vous pouvez également supprimer des secrets synchronisés dans la gestion des secrets. Quand vous supprimez un secret synchronisé, il est seulement supprimé de la périphérie. La référence de secret contenue dans le secret n’est pas supprimée du coffre de clés.

Remarque

Avant de supprimer un secret synchronisé, vérifiez que toutes les références au secret des composants Opérations Azure IoT sont supprimées.