Comment fonctionne Opérations Azure IoT (préversion) dans un réseau en couches ?

Important

Opérations Azure IoT (préversion) – activé parc Azure Arc est actuellement en PRÉVERSION. Vous ne devez pas utiliser ce logiciel en préversion dans des environnements de production.

Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Scénario industriel pour Opérations Azure IoT (préversion)

Dans l’architecture de base décrite dans Vue d’ensemble de l’architecture d’Opérations Azure IoT (préversion), tous les composants d’Opérations Azure IoT (préversion) sont déployés sur un seul cluster connecté à Internet. Dans ce type d’environnement, les connexions composant à composant et composant à Azure sont activées par défaut.

Cependant, dans de nombreux scénarios industriels, les unités de calcul ayant des objectifs différents se trouvent dans des réseaux distincts. Par exemple :

- Ressources et serveurs au niveau de l’usine

- Solutions de collecte et de traitement des données dans le centre de données

- Applications de logique métier avec des travailleurs de l’information

Dans certains cas, la conception du réseau comprend un seul réseau isolé situé derrière le pare-feu ou qui est physiquement déconnecté d’Internet. Dans d’autres cas, une topologie de réseau en couches plus complexe est configurée, par exemple l’architecture réseau ISA-95/Purdue.

Gestion du réseau en couches Azure IoT (préversion) est conçu pour faciliter les connexions entre Azure et des clusters dans différents types d’environnements réseau isolés. Permettre à Opérations Azure IoT de fonctionner dans des couches isolées de plus haut niveau et des couches isolées imbriquées selon les besoins.

Comment fonctionne Gestion du réseau en couches Azure IoT (préversion) ?

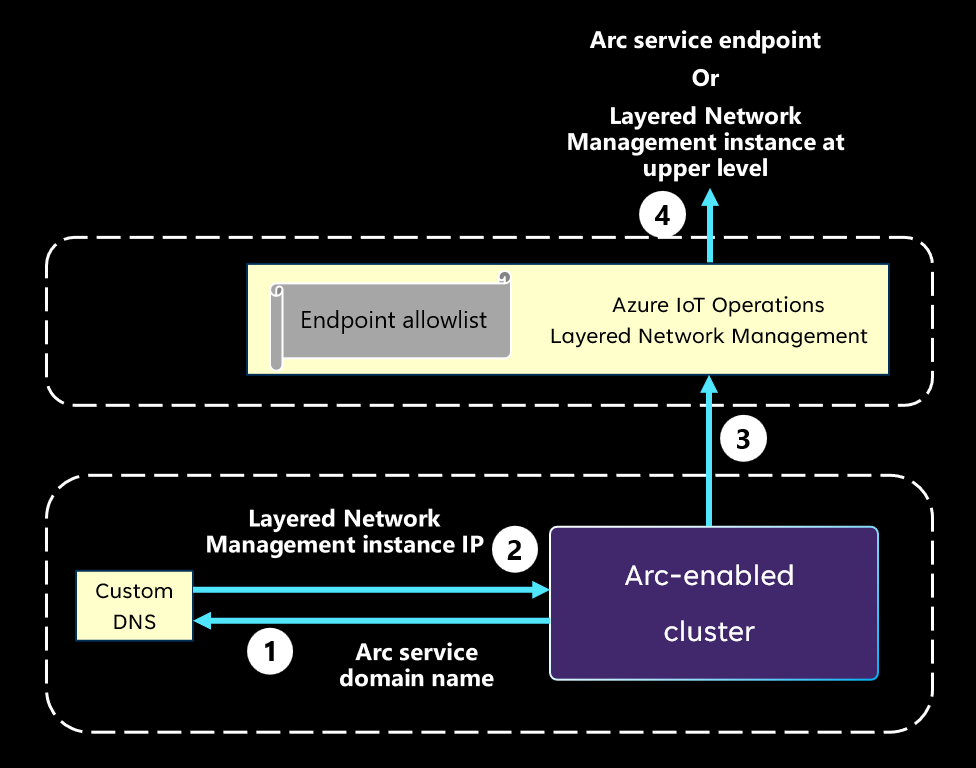

Le diagramme suivant décrit le mécanisme de redirection du trafic provenant d’un réseau isolé vers Azure Arc. Il explique la logique sous-jacente. Pour plus d’informations sur les étapes spécifiques à suivre pour mettre en œuvre ce mécanisme, consultez Configurer Gestion du réseau en couches Azure IoT (préversion).

Quand un agent ou une extension Arc tente de se connecter à son service côté cloud correspondant, il utilise le DNS pour résoudre le nom de domaine du point de terminaison de service cible.

Le DNS personnalisé retourne l’adresse IP de l’instance Gestion de réseau en couches au niveau supérieur au lieu de l’adresse IP réelle du point de terminaison de service.

L’extension Arc lance une connexion à l’instance Gestion de réseau en couches avec son adresse IP.

Si l’instance Gestion de réseau en couches se trouve au niveau d’Internet, elle transfère le trafic au point de terminaison de service Arc cible. Si l’instance Gestion de réseau en couches n’est pas au plus haut niveau, elle transfère le trafic à l’instance Gestion de réseau en couche suivante, et ainsi de suite.

Remarque

Gestion de réseau en couches transfère le trafic Internet seulement quand la destination se trouve sur la liste verte.

Exemple d’Opérations Azure IoT (préversion) dans un réseau en couches

Le diagramme suivant est un exemple d’Opérations Azure IoT déployé sur plusieurs clusters dans plusieurs couches réseau. En fonction du paradigme du réseau Purdue, le niveau 4 est le réseau d’entreprise, le niveau 3 est la couche des opérations et du contrôle, et le niveau 2 est la couche système du contrôleur. De plus, dans notre réseau prototypique, seul le niveau 4 a un accès direct à Internet.

Dans l’exemple illustré, Opérations Azure IoT est déployé au niveau 2 à 4. Au niveau 3 et 4, les services de gestion de réseau en couches sont configurés pour recevoir et transférer le trafic réseau provenant de la couche qui est un niveau en dessous. Avec ce mécanisme de transfert, tous les clusters illustrés dans ce déploiement sont en mesure de se connecter à Azure et de devenir compatibles avec Arc. La connexion à Arc permet aux utilisateurs de gérer n’importe quel point de terminaison avec Arc, comme les serveurs, le cluster et les charges de travail de service avec Arc à partir du cloud.

Avec des configurations supplémentaires, le service Gestion de réseau en couches peut également diriger le trafic est-ouest. Cette route permet aux composants d’Opérations Azure IoT d’envoyer des données à d’autres composants au niveau supérieur et de former des pipelines de données depuis la couche inférieure vers le cloud. Dans un réseau multicouche, les composants d’Opérations Azure IoT peuvent être déployés sur plusieurs couches en fonction de vos besoins en matière d’architecture et de flux de données. Cet exemple fournit des idées générales sur l’emplacement où seront placés des composants individuels.

- Le répartiteur OPC UA peut être placé au niveau de la couche inférieure la plus proche de vos ressources et de vos serveurs OPC UA. Ceci est également vrai pour l’agent Akri.

- Les données sont transférées vers le côté cloud via les composants MQ de chaque couche.

- Le processeur de données est généralement placé au niveau de la couche la plus haute, qui est la plus susceptible d’avoir une capacité de calcul importante et qui va servir d’étape finale pour la préparation des données avant leur envoi vers le cloud.

Étapes suivantes

- Pour comprendre comment configurer un cluster dans un environnement isolé pour des scénarios Opérations Azure IoT, consultez Configurer le service Gestion de réseau en couches pour activer Opérations Azure IoT (préversion) dans un réseau isolé.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour