Règles de trafic sortant Azure Load Balancer

Les règles de trafic sortant vous permettent de définir explicitement la traduction d’adresses réseau sources (source network address translation, SNAT) pour un équilibreur de charge standard public. Cette configuration vous permet d’utiliser les adresses IP publiques de votre équilibreur de charge pour fournir une connectivité Internet sortante pour vos instances de serveur principal.

Cette configuration permet :

- L’usurpation d’adresse IP

- La simplification de vos listes d’autorisation.

- La réduction du nombre de ressources IP publiques pour le déploiement.

Avec les règles de trafic sortant, vous disposez d’un contrôle déclaratif complet sur la connectivité Internet sortante. Les règles de trafic sortant vous permettent de mettre à l’échelle et de régler cette capacité en fonction de vos besoins spécifiques.

Les règles de trafic sortant sont uniquement suivies si la machine virtuelle principale n’a pas d’adresse IP publique au niveau de l’instance (ILPIP).

Avec les règle de trafic sortant, vous pouvez définir explicitement le comportement SNAT sortant.

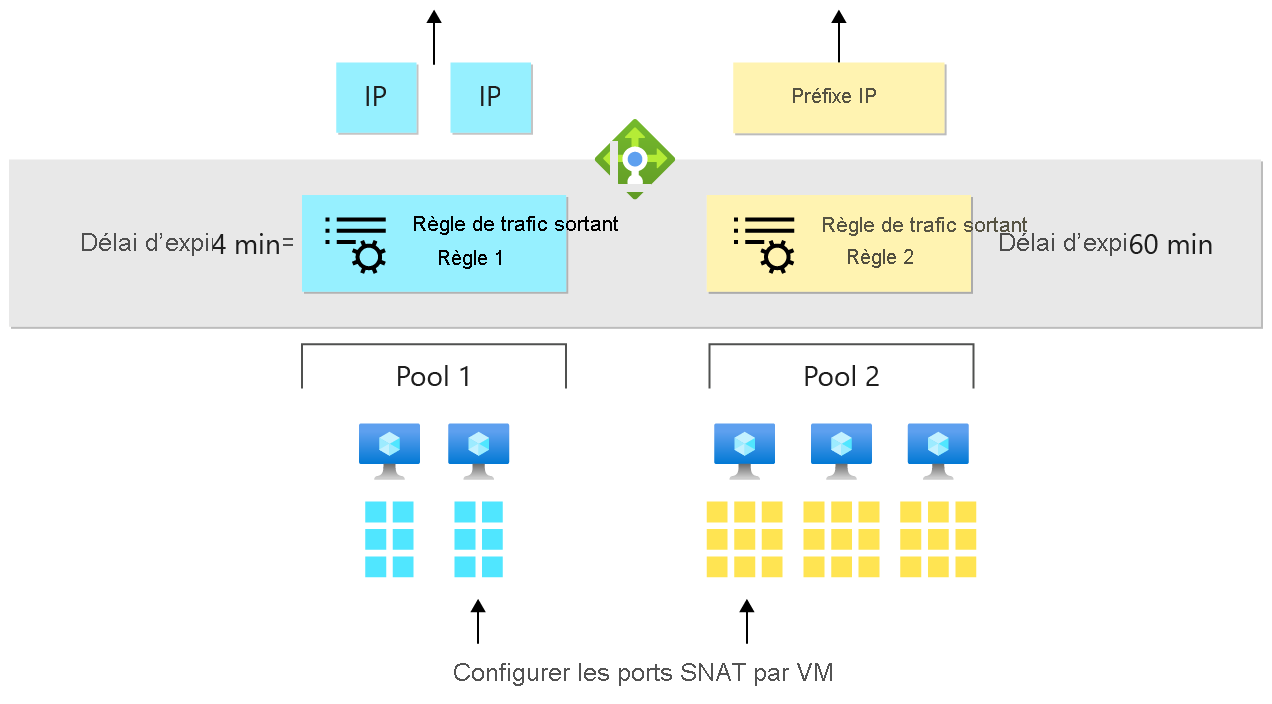

Les règles de trafic sortant vous permettent de déterminer :

- Quelles machines virtuelles doivent être traduites vers quelles adresses IP publiques.

- Deux règles où le pool principal 1 utilise les deux adresses IP bleues, et le pool principal 2 utilise le préfixe d’adresse IP jaune.

- Comment les ports SNAT de trafic sortant sont alloués.

- Si le pool principal 2 est le seul pool effectuant des connexions sortantes, attribuez au pool principal 2 tous les ports SNAT et aucun au pool principal 1.

- Les protocoles qui fournissent la traduction sortante.

- Si le pool principal 2 a besoin de ports UDP pour le trafic sortant et que le pool principal 1 a besoin du protocole TCP, attribuez des ports TCP au pool 1 et des ports UDP au pool 2.

- La durée à utiliser comme délai d’inactivité des connexions sortantes ( 4 à 120 minutes).

- S’il existe des connexions de longue durée avec les KeepAlive, réservez les ports inactifs pour les connexions de longue durée pendant jusqu’à 120 minutes. Supposer que les connexions obsolètes sont abandonnées et les mettre en production les ports en 4 minutes pour les nouvelles connexions

- La réinitialisation TCP au terme du délai d’inactivité.

- Lors de l’expiration des connexions inactives, est-ce que nous envoyons un RST TCP au client et au serveur afin qu’ils sachent que le flux est abandonné ?

Important

Lorsqu’un pool principal est configuré par adresse IP, il se comporte comme un équilibreur de charge de base avec l’option sortant par défaut activée. Pour une configuration et des applications sécurisées par défaut avec des besoins sortants exigeants, configurez le pool principal par carte réseau.

Définition de règle de trafic sortant

Les règles de trafic sortant suivent la syntaxe habituelle des règles d’équilibrage de charge et des règles NAT de trafic entrant : serveur frontal + paramètres + pool principal.

Une règle de trafic sortant configure la NAT de trafic sortant pour que toutes les machines virtuelles identifiées par le pool backend soient traduites sur le frontend.

Les paramètres permettent de contrôler avec précision l’algorithme de la NAT de trafic sortant.

Mettre à l’échelle la NAT de trafic sortant avec plusieurs adresses IP

Chaque adresse IP supplémentaire fournie par un front-end met à disposition 64 000 ports éphémères supplémentaires que l’équilibreur de charge pourra utiliser en tant que ports SNAT. L’équilibreur de charge utilise des adresses IP au besoin en fonction des ports disponibles. L’équilibreur de charge utilise l’adresse IP suivante une fois que les connexions ne peuvent plus être établies avec l’adresse IP actuelle en cours d’utilisation.

Utilisez plusieurs adresses IP pour planifier des scénarios à grande échelle. Utilisez des règles de trafic sortant pour atténuer l’épuisement SNAT.

Vous pouvez utiliser un préfixe d’IP publique directement avec une règle de trafic sortant.

Un préfixe d’adresse IP publique augmente la mise à l’échelle de votre déploiement. Le préfixe peut être ajouté à la liste d’autorisation des flux provenant de vos ressources Azure. Vous pouvez configurer une configuration IP front-end au sein de l’équilibreur de charge pour référencer un préfixe d’adresse IP publique.

L’équilibreur de charge contrôle le préfixe d’adresse IP publique. La règle de trafic sortant utilise automatiquement d’autres adresses IP publiques contenues dans le préfixe d’adresse IP publique lorsqu’aucune autre connexion sortante ne peut être établie avec l’adresse IP actuelle utilisée à partir du préfixe.

Chacune des adresses IP du préfixe d’IP publique fournit 64 000 ports éphémères supplémentaires par adresse IP que l’équilibreur de charge peut utiliser en tant que ports SNAT.

Délai d’inactivité des flux sortants et réinitialisation TCP

Les règles de trafic sortant ont un paramètre de configuration qui permet de contrôler le délai d’inactivité des flux sortants et de l’ajuster en fonction des besoins de votre application. Le délai d’inactivité des flux sortants est de 4 minutes par défaut. Pour plus d’informations, consultez Configurer les délais d’inactivité.

Le comportement par défaut de l’équilibreur de charge consiste à supprimer silencieusement des flux quand le délai d’inactivité d’un flux sortant est atteint. Le paramètre enableTCPReset active un comportement et un contrôle prévisibles de l’application. Le paramètre détermine s’il faut envoyer une réinitialisation TCP bidirectionnelle (RST TCP) au délai d’expiration du délai d’inactivité sortant.

Pour plus d’informations, y compris sur la disponibilité dans les régions, consultez Réinitialisation TCP au terme du délai d’inactivité.

Sécurisation et contrôle explicites de la connectivité sortante

Les règles d’équilibrage de charge fournissent une programmation automatique de la NAT de trafic sortant. Dans certains scénarios, il est préférable, ou obligatoire, de désactiver la programmation automatique de la NAT de trafic sortant par la règle d’équilibrage de charge. La désactivation via la règle vous permet de contrôler ou d’adapter vous-même le comportement.

Vous pouvez utiliser ce paramètre de deux manières :

Prévention de l’adresse IP entrante pour la SNAT de trafic sortant. Désactivez la NAT de trafic sortant dans la règle d’équilibrage de charge.

Paramétrage de la SNAT de trafic sortant d’une adresse IP utilisée à la fois pour le trafic entrant et le trafic sortant. La NAT automatique de trafic sortant doit être désactivée pour permettre le contrôle par une règle de trafic sortant. Pour changer l’allocation de ports SNAT d’une adresse qui est également utilisée pour le trafic entrant, le paramètre

disableOutboundSnatdoit être défini sur true.

L’opération de configuration d’une règle de trafic sortant échoue si vous tentez de redéfinir une adresse IP utilisée pour le trafic entrant. Désactivez d’abord la NAT de trafic sortant de la règle d’équilibrage de charge.

Important

Votre machine virtuelle n’aura pas de connectivité sortante si vous définissez ce paramètre sur true et que vous n’avez pas créé de règle de trafic sortant pour définir la connectivité sortante. Certaines opérations de votre machine virtuelle ou application peuvent avoir besoin d’une connectivité sortante. Assurez-vous de bien comprendre toutes les dépendances de votre scénario, ainsi que les conséquences d’un tel changement.

Dans certains cas, il est préférable pour une machine virtuelle de ne pas créer de flux sortant. Il peut exister une condition qui détermine les destinations qui peuvent recevoir des flux sortants ou celles qui lancent des flux entrants. Utilisez des groupes de sécurité réseau pour déterminer les destinations que la machine virtuelle atteint. Utilisez des groupes de sécurité réseau pour déterminer les destinations publiques qui lancent des flux entrants.

Quand vous appliquez un groupe de sécurité réseau à une machine virtuelle à charge équilibrée, vérifiez les balises de service et les règles de sécurité par défaut.

Assurez-vous que la machine virtuelle peut recevoir des demandes de sonde d’intégrité d’Azure Load Balancer.

Si un groupe de sécurité réseau bloque les demandes de sonde d’intégrité depuis la balise par défaut AZURE_LOADBALANCER, votre sonde d’intégrité de la machine virtuelle échoue et la machine virtuelle est marquée comme non disponible. L’équilibreur de charge arrête l’envoi de nouveaux flux vers cette machine virtuelle.

Scénarios de règles de trafic sortant

- Configurer des connexions sortantes pour un ensemble spécifique d’adresses IP publiques ou un préfixe d’adresse IP publique

- Modifier l’allocation des ports SNAT.

- Activer le trafic sortant uniquement

- NAT du trafic sortant pour les machines virtuelles uniquement (pas pour le trafic entrant)

- NAT du trafic sortant pour équilibreur de charge standard interne

- Activer les protocoles TCP et UDP pour la NAT du trafic sortant avec un équilibreur de charge standard public.

Scénario 1 : Configurer des connexions sortantes pour un ensemble spécifique d’adresses IP publiques ou un préfixe d’adresse IP publique

Détails

Utilisez ce scénario pour adapter les connexions sortantes à l’origine d’un ensemble d’adresses IP publiques. Ajoutez des adresses IP publiques ou des préfixes à une liste d’autorisation ou de refus en fonction de l’origine.

Cette adresse IP publique ou ce préfixe d’adresse IP publique peuvent être les mêmes que ceux utilisés par une règle d’équilibrage de charge.

Pour utiliser une adresse IP publique ou un préfixe différents de ceux utilisés par une règle d’équilibrage de charge :

- Créez un préfixe d’adresse IP publique ou une adresse IP publique.

- Créez un équilibreur de charge standard public.

- Créez un serveur frontal référençant le préfixe d’adresse IP publique ou l’adresse IP publique que vous souhaitez utiliser.

- Réutilisez ou créez un pool principal, et placez les machines virtuelles dans un pool principal de l’équilibreur de charge public.

- Configurez une règle de trafic sortant sur l’équilibreur de charge public pour permettre à la NAT de trafic sortant pour les machines virtuelles d’utiliser le serveur frontal. Il n’est pas recommandé d’utiliser une règle d’équilibrage de charge pour le trafic sortant. Désactivez la SNAT de trafic sortant sur la règle d’équilibrage de charge.

Scénario 2 : Modifier l’allocation de ports de la SNAT

Détails

Vous pouvez utiliser des règles de trafic sortant pour paramétrer l’allocation de ports SNAT automatique en fonction de la taille du pool backend.

Si la SNAT est insuffisante, augmentez le nombre de ports SNAT par rapport à leur nombre par défaut de 1 024.

Chaque adresse IP publique offre jusqu’à 64 000 ports éphémères. Le nombre de machines virtuelles dans le pool principal détermine le nombre de ports distribués à chaque machine virtuelle. Une machine virtuelle du pool principal a accès au nombre maximal de 64 000 ports. Pour deux machines virtuelles, un maximum de 32 000 ports SNAT peuvent être alloués avec une règle de trafic sortant (2 x 32 000 = 64 000).

Vous pouvez utiliser des règles de trafic sortant pour paramétrer les ports SNAT alloués par défaut. Vous allouez plus ou moins de ports SNAT que l’allocation par défaut. Chaque adresse IP publique de serveur frontal d’une règle de trafic sortant offre jusqu’à 64 000 ports éphémères utilisables en tant que ports SNAT.

L’équilibreur de charge alloue des ports SNAT par multiples de 8. Si vous indiquez une valeur non divisible par huit, l’opération de configuration est rejetée. Chaque règle d’équilibrage de charge et chaque règle NAT de trafic entrant consomme une plage de huit ports. Si une règle d’équilibrage de charge ou une règle NAT de trafic entrant partagent la plage de 8 ports avec une autre, aucun port supplémentaire n’est pas consommé.

Si vous essayez d’allouer plus de ports SNAT qu’il n’en est de disponibles compte tenu du nombre d’adresses IP publiques, l’opération de configuration sera rejetée. Par exemple, si vous allouez 10 000 ports par machine virtuelle et que sept machines virtuelles d’un pool principal partagent une même adresse IP publique, la configuration est rejetée. Le produit de sept fois 10 000 dépasse la limite de 64 000 ports. Pour permettre le scénario, ajoutez des adresses IP publiques au serveur frontal de la règle de trafic sortant.

Rétablissez l’allocation de ports par défaut en spécifiant 0 comme nombre de ports. Pour plus d’informations sur l’allocation de ports SNAT par défaut, consultez Table d’allocation de ports SNAT.

Scénario 3 : Activer pour le trafic sortant uniquement

Détails

Utilisez un équilibreur de charge standard public afin de fournir la NAT de trafic sortant pour un groupe de machines virtuelles. Dans ce scénario, utilisez une seule règle de trafic sortant, sans configurer d’autres règles.

Remarque

Azyre NAT Gateway peut offrir une connectivité sortante pour des machines virtuelles sans nécessiter d’équilibreur de charge. Pour obtenir plus d’informations, consultez Qu’est-ce qu’Azure NAT Gateway ?.

Scénario 4 : NAT de trafic sortant pour les machines virtuelles uniquement (pas en entrée)

Remarque

Azyre NAT Gateway peut offrir une connectivité sortante pour des machines virtuelles sans nécessiter d’équilibreur de charge. Pour obtenir plus d’informations, consultez Qu’est-ce qu’Azure NAT Gateway ?.

Détails

Pour ce scénario : Les règles de trafic sortant de l’équilibreur de charge Azure et le service NAT de réseau virtuel sont des options disponibles pour la sortie à partir d’un réseau virtuel.

- Créez une adresse IP publique ou un préfixe d’adresse IP publique.

- Créez un équilibreur de charge standard public.

- Créez un serveur frontal associé à l’adresse IP publique ou au préfixe d’adresse IP publique dédié pour le trafic sortant.

- Créez un pool principal pour les machines virtuelles.

- Placez les machines virtuelles dans le pool principal.

- Configurez une règle de trafic sortant pour activer la NAT de trafic sortant.

Utilisez un préfixe ou une adresse IP publique pour mettre à l’échelle les ports SNAT. Ajoutez la source des connexions sortantes à une liste d’autorisation ou de refus.

Scénario 5 : NAT de trafic sortant pour équilibreur de charge standard interne

Remarque

Azure NAT Gateway peut offrir une connectivité sortante pour des machines virtuelles utilisant un équilibreur de charge standard interne. Pour obtenir plus d’informations, consultez Qu’est-ce qu’Azure NAT Gateway ?.

Détails

Aucune connectivité sortante n’est disponible pour un équilibreur de charge standard interne tant que celui-ci n’a pas été explicitement déclaré via des adresses IP publiques au niveau de l’instance ou une NAT de réseau virtuel, ou en associant les membres du pool principal à une configuration d’équilibreur de charge en sortie uniquement.

Pour plus d’informations, consultez Configuration de l’équilibreur de charge en sortie uniquement.

Scénario 6 : Activer les protocoles TCP et UDP pour la NAT du trafic sortant avec un équilibreur de charge standard public

Détails

Quand vous utilisez un équilibreur de charge standard public, la NAT de trafic sortant automatique fournie correspond au protocole de transport de la règle d’équilibrage de charge.

- Désactivez la SNAT de trafic sortant sur la règle d’équilibrage de charge.

- Configurez une règle de trafic sortant sur le même équilibreur de charge.

- Réutilisez le pool backend de vos machines virtuelles.

- Spécifiez "protocol": "All" dans la définition de la règle de trafic sortant.

Si vous utilisez uniquement des règles de NAT de trafic entrant, aucune NAT de trafic sortant n’est fournie.

- Placez les machines virtuelles dans un pool backend.

- Définissez une ou plusieurs configurations d’adresse IP frontale avec une ou plusieurs adresses IP publiques ou un préfixe d’adresse IP publique.

- Configurez une règle de trafic sortant sur le même équilibreur de charge.

- Spécifiez "protocol": "All" dans la définition de la règle de trafic sortant

Limites

- Le nombre maximal de ports éphémères utilisables par adresse IP frontend est de 64 000.

- Le délai d’inactivité défini pour un flux sortant doit être compris entre 4 et 120 minutes (240 à 7 200 secondes).

- L’équilibreur de charge ne prend pas en charge l’ICMP pour la NAT sortante, les seuls protocoles pris en charge étant TCP et UDP.

- Les règles de trafic sortant peuvent uniquement être appliquées à la configuration IPv4 principale d’une carte réseau. Vous ne pouvez pas créer de règle de trafic sortant pour les configurations IPv4 secondaires d’une machine virtuelle ou d’une appliance virtuelle réseau. La présence de plusieurs cartes réseau est prise en charge.

- Les règles de trafic sortant pour la configuration IP secondaire ne sont prises en charge que pour IPv6.

- Toutes les machines virtuelles d’un groupe à haute disponibilité doivent être ajoutées au pool principal pour la connectivité sortante.

- Toutes les machines virtuelles d’un groupe de machines virtuelles identiques doivent être ajoutées au pool principal pour la connectivité sortante.

Étapes suivantes

- En savoir plus sur Azure Standard Load Balancer

- Consultez notre foire aux questions relative à Azure Load Balancer