Guide pratique pour partager l’accès à Azure Managed Grafana

Une équipe DevOps peut créer des tableaux de bord pour surveiller et diagnostiquer une application ou une infrastructure qu’elle gère. De même, une équipe de support technique peut utiliser une solution de supervision Grafana pour résoudre les problèmes des clients. Dans ces scénarios, plusieurs utilisateurs accèdent à une instance Grafana.

Azure Managed Grafana active cette collaboration en vous permettant de définir des autorisations personnalisées sur une de vos instances. Cet article explique les autorisations prises en charge et comment accorder des autorisations afin de partager une instance Azure Managed Grafana avec vos parties prenantes.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Une instance Azure Managed Grafana. Si vous n’en avez pas, créez une instance Managed Grafana.

- Vous devez disposer des autorisations d’Administrateur Grafana sur l’instance.

Rôles Grafana pris en charge

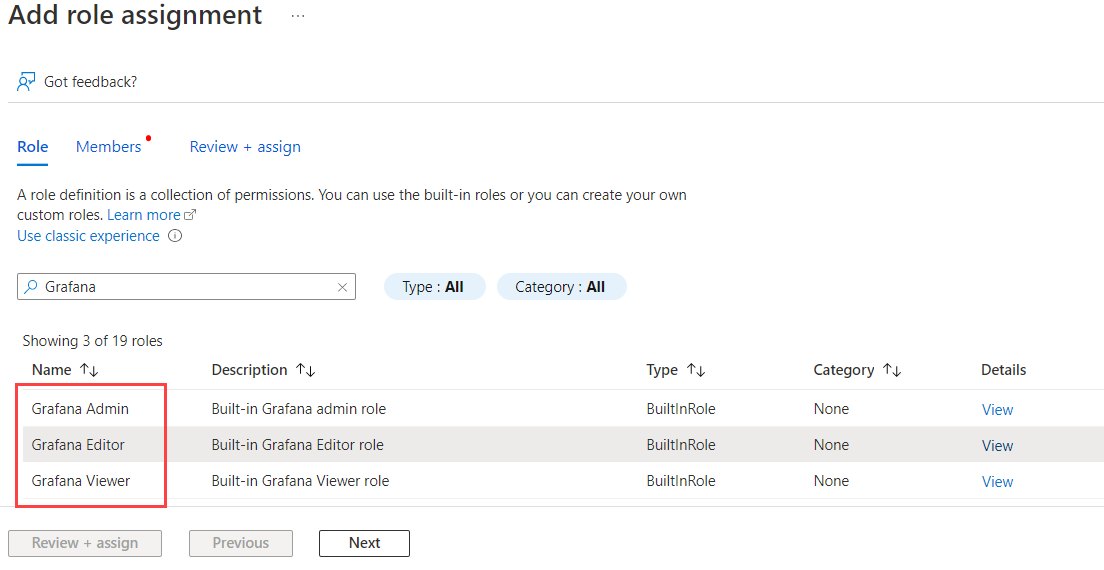

Azure Managed Grafana prend en charge les rôles Grafana suivants :

- Administrateur Grafana : fournit un contrôle total de l’instance, notamment la gestion des affectations de rôles, l’affichage, la modification et la configuration des sources de données.

- Éditeur Grafana : fournit un accès en lecture-écriture aux tableaux de bord de l’instance.

- Visionneur Grafana limité : fournit un accès en lecture seule à la page d’accueil de Grafana. Ce rôle ne contient aucune autorisation attribuée par défaut et n’est pas disponible pour les espaces de travail Grafana v9.

- Visionneur Grafana : fournit un accès en lecture seule aux tableaux de bord de l’instance.

Accédez au contrôle d’accès en fonction du rôle Azure dans Azure Managed Grafana pour obtenir plus d’informations sur ces rôles dans Azure, et aux Rôles d’organisation pour en savoir plus sur les rôles Grafana à partir du site web Grafana. Le rôle Visionneur Grafana limité dans Azure est mappé à la section « Aucun rôle de base » dans la documentation Grafana.

Ajouter une attribution de rôle Grafana

Les rôles d’utilisateurs et les attributions Grafana sont entièrement intégrés à Microsoft Entra ID. Vous pouvez attribuer un rôle Grafana à n’importe quel utilisateur, groupe, principal de service ou identité managée Microsoft Entra et leur accorder des autorisations d’accès associées audit rôle. Vous pouvez gérer ces autorisations à partir du portail ou de la ligne de commande Azure. Cette section explique comment attribuer des rôles Grafana aux utilisateurs dans le Portail Azure.

Ouvrez votre instance Azure Managed Grafana.

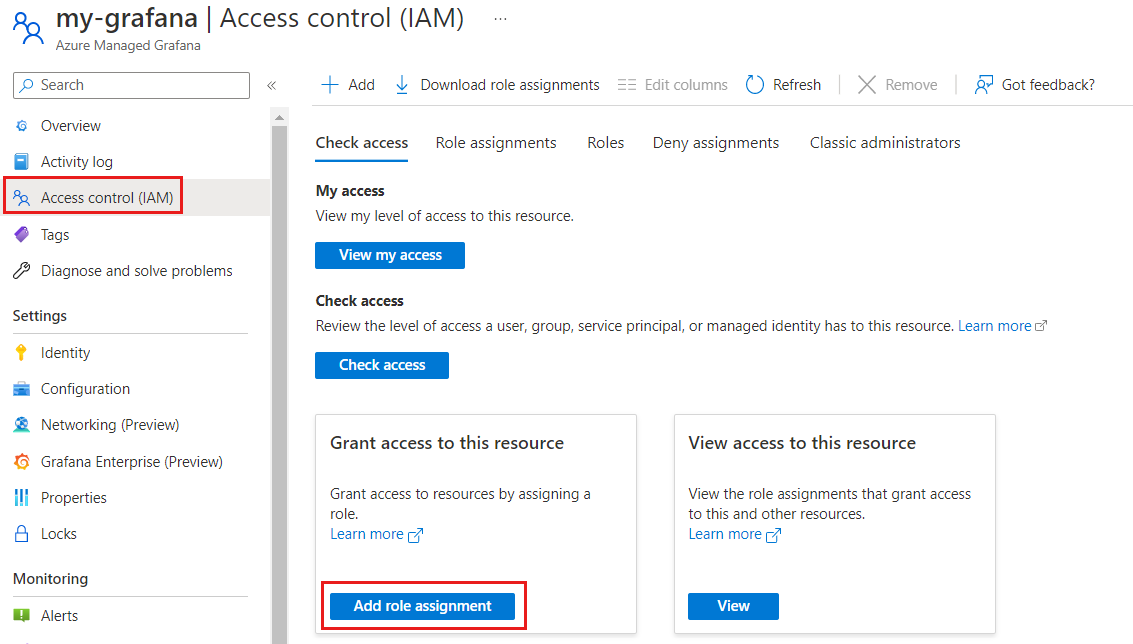

Dans le menu de gauche, sélectionnez Contrôle d’accès (IAM).

Sélectionnez Ajouter une attribution de rôle.

Sélectionnez un rôle Grafana à attribuer parmi les rôles Administrateur Grafana, Éditeur Grafana ou Visionneur Grafana limité ou Visionneur Grafana, puis sélectionnez Suivant.

Optez pour l’attribution de l’accès à un Utilisateur, groupe ou principal de service ou à une identité managée.

Cliquez sur Sélectionner des membres, sélectionnez les membres auxquels affecter le rôle Grafana, puis confirmez avec Sélectionner.

Sélectionnez Suivant , puis Vérifier + attribuer pour finaliser l’opération d’attribution de rôle.

Remarque

Le partage du tableau de bord et des données au niveau de la source est effectué à partir de l’application Grafana. Pour plus d’informations, consultez Partager un tableau de bord ou un panneau Grafana et Autorisations de la source de données.