Accès au réseau privé à l'aide de l'intégration du réseau virtuel pour Azure Database pour MySQL - Serveur flexible

S’APPLIQUE À :  Azure Database pour MySQL – Serveur flexible

Azure Database pour MySQL – Serveur flexible

Cet article décrit l’option de connectivité privée d’un serveur flexible Azure Database pour MySQL. Vous allez découvrir en détail les concepts de réseau virtuel d’un serveur flexible Azure Database pour MySQL afin de créer un serveur de manière sécurisée dans Azure.

Accès privé (intégration de réseau virtuel)

Le Réseau virtuel Azure est le composant fondamental de votre réseau privé dans Azure. L’intégration d’un réseau virtuel avec Azure Database pour MySQL - Serveur flexible permet de tirer parti des avantages d’Azure en ce qui concerne la sécurité et l’isolement réseau.

L’intégration d’un réseau virtuel pour une instance d’Azure Database pour MySQL - Serveur flexible vous permet de restreindre l’accès au serveur uniquement à votre infrastructure de réseau virtuel. Votre réseau virtuel peut inclure toutes vos ressources d’application et de base de données dans un seul réseau virtuel, ou peut s’étendre sur différents réseaux virtuels de la même région ou d’une autre région. Une connectivité fluide entre les divers réseaux virtuels peut être établie via un appairage, qui utilise l’infrastructure principale à faible latence et à bande passante élevée de Microsoft. Les réseaux virtuels apparaissent comme un seul réseau à des fins de connectivité.

Un serveur flexible Azure Database pour MySQL prend en charge la connectivité des clients à partir de :

- Réseaux virtuels au sein de la même région Azure (réseaux virtuels appairés localement)

- Réseaux virtuels entre différentes régions Azure (réseaux virtuels appairés à l’échelle mondiale)

Les sous-réseaux vous permettent de segmenter le réseau virtuel en un ou plusieurs sous-réseaux, et d’allouer une partie de l’espace d’adressage du réseau virtuel sur lequel vous pouvez ensuite déployer des ressources Azure. Un serveur flexible Azure Database pour MySQL nécessite un sous-réseau délégué. Un sous-réseau délégué est un identificateur explicite qui indique qu’un sous-réseau peut héberger uniquement des instances de serveur flexible Azure Database pour MySQL. En déléguant le sous-réseau, le service obtient des autorisations directes pour créer des ressources spécifiques au service afin de gérer de manière fluide votre instance de serveur flexible Azure Database pour MySQL.

Remarque

La plus petite plage CIDR que vous pouvez spécifier pour le sous-réseau hébergeant Azure Database pour MySQL - Serveur flexible est /29, qui fournit huit adresses IP. Toutefois, la première et la dernière adresse d’un réseau ou d’un sous-réseau ne peuvent pas être affectées à un hôte individuel. Azure réserve cinq adresses IP pour un usage interne par Azure Networking, dont deux adresses IP qui ne peuvent pas être affectées à un hôte. Il reste donc trois adresses IP disponibles pour une plage CIDR /29. Pour Azure Database pour MySQL - Serveur flexible, il est nécessaire d’allouer une adresse IP par nœud à partir du sous-réseau délégué quand l’accès privé est activé. Les serveurs à haute disponibilité (HA) nécessitent deux adresses IP, et un serveur non HA nécessite une seule adresse IP. Il est recommandé de réserver au moins deux adresses IP par instance d’Azure Database pour MySQL - Serveur flexible, car les options de haute disponibilité peuvent être activées plus tard. Le serveur flexible Azure Database pour MySQL s’intègre aux zones DNS privées Azure pour fournir un service DNS fiable et sécurisé permettant de gérer et de résoudre les noms de domaine dans un réseau virtuel sans qu’il soit nécessaire d’ajouter une solution DNS personnalisée. Vous pouvez lier une zone DNS privée à un ou plusieurs réseaux virtuels en créant des liaisons de réseau virtuel

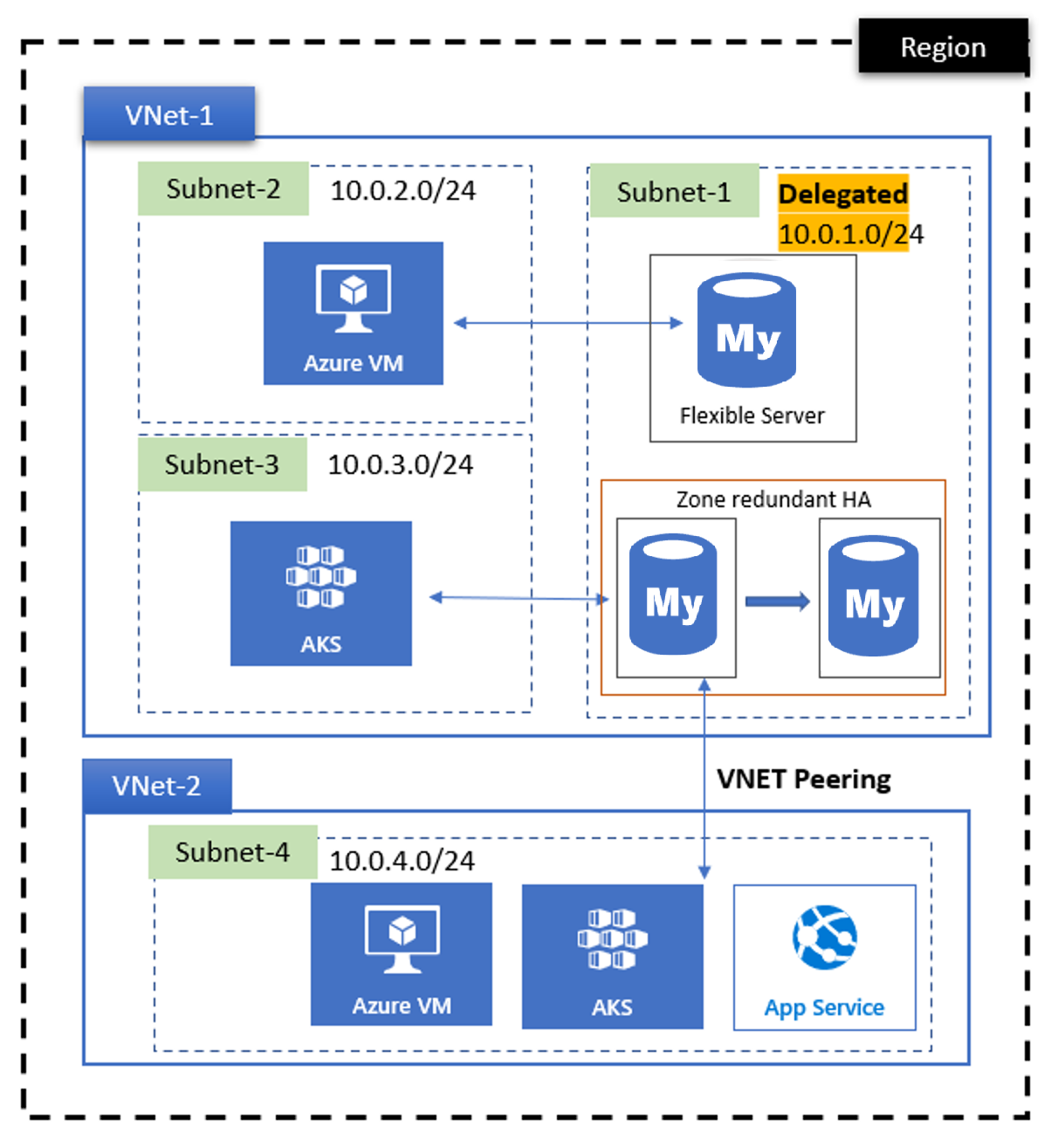

Dans le diagramme ci-dessus :

- Les instances d’Azure Database pour MySQL - Serveur flexible sont injectées dans un sous-réseau délégué (10.0.1.0/24 du réseau virtuel VNet-1).

- Les applications déployées sur différents sous-réseaux au sein du même réseau virtuel peuvent accéder directement aux instances d’Azure Database pour MySQL - Serveur flexible.

- Les applications déployées sur un autre réseau virtuel (VNet-2) n’ont pas d’accès direct aux instances d’Azure Database pour MySQL - Serveur flexible. Pour permettre l’accès à une instance, vous devez effectuer un appairage de réseaux virtuels de zone DNS privée.

Concepts de réseau virtuel

Voici quelques concepts à connaître quand vous utilisez des réseaux virtuels avec des instances d’Azure Database pour MySQL - Serveur flexible.

Réseau virtuel -

Un réseau virtuel Azure contient un espace d’adressage IP privé configuré pour votre utilisation. Pour plus d’informations sur les réseaux virtuels Azure, consultez Vue d’ensemble de Réseau virtuel Azure.

Votre réseau virtuel doit se trouver dans la même région Azure que votre instance de serveur flexible Azure Database pour MySQL.

Sous-réseau délégué -

Un réseau virtuel contient des sous-réseaux. Les sous-réseaux vous permettent de segmenter votre réseau virtuel en espaces d’adressage plus petits. Les ressources Azure sont déployées sur des sous-réseaux spécifiques au sein d’un réseau virtuel.

Votre instance de serveur flexible Azure Database pour MySQL doit se trouver dans un sous-réseau délégué, destiné uniquement au serveur flexible Azure Database pour MySQL. Cette délégation signifie que seules les instances de serveur flexible Azure Database pour MySQL peuvent utiliser ce sous-réseau. Aucun autre type de ressource Azure ne peut se trouver dans le sous-réseau délégué. Pour déléguer un sous-réseau, affectez à sa propriété de délégation la valeur Microsoft.DBforMySQL/flexibleServers.

Groupes de sécurité réseau (NSG)

Les règles de sécurité dans les groupes de sécurité réseau permettent de filtrer le type de trafic réseau qui peut circuler vers et depuis les interfaces réseau et les sous-réseaux de réseau virtuel. Pour plus d’informations, consultez Vue d’ensemble des groupes de sécurité réseau.

Intégration d’une zone DNS privée

L’intégration d’une zone DNS privée Azure vous permet de résoudre le DNS privé au sein du réseau virtuel actuel, ou de tout réseau virtuel appairé dans la région où la zone DNS privée est liée.

Peering de réseau virtuel

Un appairage de réseaux virtuels vous permet de connecter deux ou plusieurs réseaux virtuels dans Azure de manière transparente. Les réseaux virtuels appairés apparaissent comme un seul réseau à des fins de connectivité. Le trafic entre les machines virtuelles des réseaux virtuels appairés utilise l'infrastructure principale de Microsoft. Le trafic entre l’application cliente et l’instance d’Azure Database pour MySQL - Serveur flexible dans les réseaux virtuels appairés est routé uniquement via le réseau privé de Microsoft, et est isolé sur ce réseau.

Utiliser une Zone DNS privée

Si vous utilisez le portail Azure ou l’interface Azure CLI afin de créer des instances d’Azure Database pour MySQL - Serveur flexible avec un réseau virtuel, une nouvelle zone DNS privée finissant par

mysql.database.azure.comest approvisionnée automatiquement pour chaque serveur de votre abonnement à l’aide du nom de serveur fourni. Sinon, si vous souhaitez configurer votre propre zone DNS privée avec l’instance de serveur flexible Azure Database pour MySQL, consultez la documentation de vue d’ensemble du DNS privé.Si vous utilisez des API Azure, un modèle Azure Resource Manager (modèle ARM) ou Terraform, créez des zones DNS privées qui finissent par

mysql.database.azure.com, puis utilisez-les pendant la configuration des instances de serveur flexible Azure Database pour MySQL avec un accès privé. Pour plus d’informations, consultez la Vue d’ensemble des zones DNS privées.Important

Les noms des zones DNS privées doivent se terminer par

mysql.database.azure.com. Si vous vous connectez à une instance de serveur flexible Azure Database pour MySQL avec SSL, et si vous utilisez une option pour effectuer une vérification complète (sslmode=VERIFY_IDENTITY) avec le nom de sujet du certificat, utilisez <servername>.mysql.database.azure.com dans votre chaîne de connexion.

Découvrez comment créer une instance d’Azure Database pour MySQL - Serveur flexible avec accès privé (intégration de réseau virtuel) dans le portail Azure ou l’interface Azure CLI.

Intégration avec un serveur DNS personnalisé

Si vous utilisez le serveur DNS personnalisé, vous devez utiliser un redirecteur DNS pour résoudre le FQDN de l’instance de serveur flexible Azure Database pour MySQL. L’adresse IP du redirecteur doit être 168.63.129.16. Le serveur DNS personnalisé doit se trouver dans le réseau virtuel ou être accessible via le paramètre Serveur DNS du réseau virtuel. Consultez Résolution de noms utilisant votre serveur DNS pour en savoir plus.

Important

Pour un provisionnement réussi de l’instance de serveur flexible Azure Database pour MySQL, même si vous utilisez un serveur DNS personnalisé, vous ne devez pas bloquer le trafic DNS vers AzurePlatformDNS à l’aide d’un groupe NSG.

Zone DNS privée et appairage de réseaux virtuels

Les paramètres de zone DNS privée et l’appairage de réseaux virtuels sont indépendants les uns des autres. Pour plus d’informations sur la création et l’utilisation de zones DNS privé, consultez la section Utiliser zone DNS privé.

Si vous souhaitez vous connecter à l’instance d’Azure Database pour MySQL - Serveur flexible à partir d’un client approvisionné dans un autre réseau virtuel de la même région ou d’une autre région, vous devez lier la zone DNS privée au réseau virtuel. Consultez la documentation Lier le réseau virtuel.

Remarque

Seules les zones DNS privées dont le nom se termine par mysql.database.azure.com peuvent être liées.

Se connecter à partir d’un serveur local à une instance d’Azure Database pour MySQL - Serveur flexible dans un réseau virtuel à l’aide d’ExpressRoute ou d’un VPN

Pour les charges de travail nécessitant l’accès à une instance de serveur flexible Azure Database pour MySQL dans un réseau virtuel à partir d’un réseau local, vous avez besoin d’ExpressRoute ou d’un VPN, et d’un VNet connecté à votre réseau local. Une fois cette configuration en place, vous avez besoin d’un redirecteur DNS pour résoudre le nom de serveur du serveur flexible Azure Database pour MySQL, si vous souhaitez vous connecter à partir d’applications clientes (par exemple MySQL Workbench) s’exécutant sur des réseaux virtuels locaux. Ce redirecteur DNS est chargé de résoudre toutes les requêtes DNS via un redirecteur au niveau du serveur vers le service DNS fourni par Azure 168.63.129.16.

Pour la configurer correctement, vous avez besoin des ressources suivantes :

- Un réseau local.

- Une instance d’Azure Database pour MySQL - Serveur flexible approvisionnée avec un accès privé (intégration de réseau virtuel).

- Un réseau virtuel connecté aux environnements locaux.

- Un redirecteur DNS 168.63.129.16 déployé dans Azure.

Vous pouvez ensuite utiliser le nom de serveur (FQDN) du serveur flexible Azure Database pour MySQL pour vous connecter à partir de l’application cliente du réseau virtuel appairé ou du réseau local à l’instance de serveur flexible Azure Database pour MySQL.

Remarque

Nous vous recommandons d’utiliser le nom de domaine complet (FQDN) <servername>.mysql.database.azure.com dans les chaînes de connexion quand vous vous connectez à votre instance de serveur flexible Azure Database pour MySQL. Il n’est pas garanti que l’adresse IP du serveur reste statique. L’utilisation du nom de domaine complet vous permet d’éviter d’apporter des modifications à votre chaîne de connexion.

Scénarios de réseau virtuel non pris en charge

- Point de terminaison public (ou IP publique ou DNS public) - Une instance de serveur flexible Azure Database pour MySQL déployée sur un réseau virtuel ne peut pas avoir de point de terminaison public.

- Une fois l’instance de serveur flexible Azure Database pour MySQL déployée sur un réseau virtuel et un sous-réseau virtuel, vous ne pouvez plus la déplacer vers un autre réseau ou sous-réseau virtuel. Vous ne pouvez pas déplacer le réseau virtuel vers un autre groupe de ressources ou un autre abonnement.

- La configuration de l’intégration d’un DNS privé ne peut pas être changée après le déploiement.

- Il est impossible d’augmenter la taille d’un sous-réseau (espaces d’adressage) une fois que des ressources existent dans ce sous-réseau.

Passer d’un réseau d’accès privé (réseau virtuel intégré) à un réseau d’accès public ou Private Link

Azure Database pour MySQL - Serveur flexible peut passer d’un accès privé (réseau virtuel intégré) à un accès public, avec la possibilité d’utiliser Private Link. Cette fonctionnalité permet aux serveurs de passer d’un réseau virtuel intégré à une infrastructure avec liaison Private Link/accès public de manière transparente, sans qu’il soit nécessaire de modifier le nom du serveur ou de migrer les données, ce qui simplifie le processus pour les clients.

Remarque

Une fois la transition effectuée, elle ne peut pas être inversée. La transition implique un temps d’arrêt d’environ 5 à 10 minutes pour les serveurs non HA (haute disponibilité), et d’environ 20 minutes pour les serveurs HA (haute disponibilité).

Le processus est mené en mode hors connexion et se compose de deux étapes :

- Détachement du serveur de l’infrastructure de réseau virtuel.

- Établissement d’une liaison Private Link ou activation de l’accès public.

- Pour obtenir des conseils d’aide sur le passage d’un réseau d’accès privé à un réseau d’accès public ou à Private Link, consultez Passer de l’accès privé (réseau virtuel intégré) à l’accès public ou à Private Link avec le portail Azure. Cette ressource fournit des instructions pas à pas pour faciliter le processus.

Contenu connexe

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour