Gérer l’analyse du trafic avec Azure Policy

Azure Policy vous aide à appliquer les normes organisationnelles et à évaluer la conformité à grande échelle. Les cas d’usage courants pour Azure Policy incluent la mise en œuvre de la gouvernance pour la cohérence des ressources, la conformité réglementaire, la sécurité, le coût et la gestion. Pour plus d’informations sur Azure Policy, consultez Qu’est-ce qu’Azure Policy ? et Démarrage rapide : Créer une attribution de stratégie pour identifier les ressources non conformes.

Dans cet article, vous apprenez à utiliser trois stratégies intégrées disponibles pour l’analyse du trafic par Azure Network Watcher afin de gérer votre configuration.

Auditer les journaux de flux avec une stratégie intégrée

La stratégie Les journaux de flux Network Watcher doivent avoir l’analyse du trafic activée audite tous les journaux de flux existants en auditant des objets Azure Resource Manager de type Microsoft.Network/networkWatchers/flowLogs et vérifie si l’analyse du trafic est activée via la propriété networkWatcherFlowAnalyticsConfiguration.enabled de la ressource des journaux de flux. Cette stratégie signale alors la ressource de journaux de flux dont la propriété a la valeur False.

Pour auditer vos journaux de flux à l’aide de la stratégie intégrée :

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut du portail, entrez stratégie. Sélectionnez Stratégie à partir des résultats de la recherche.

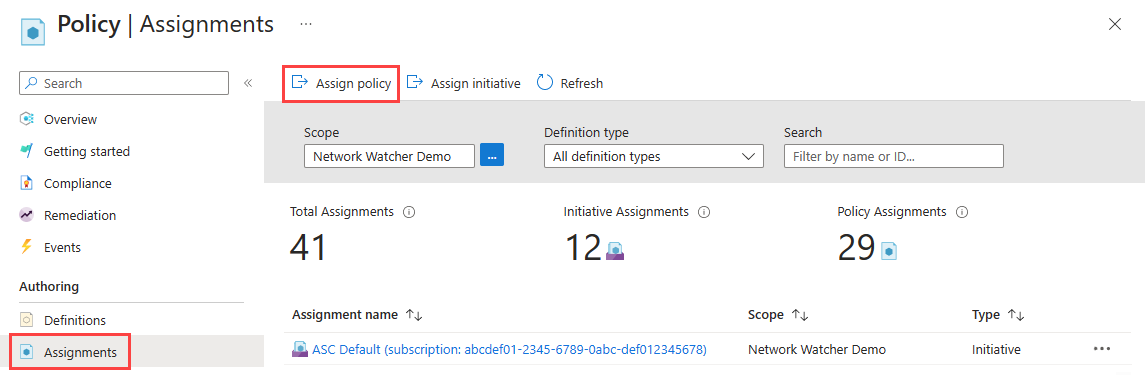

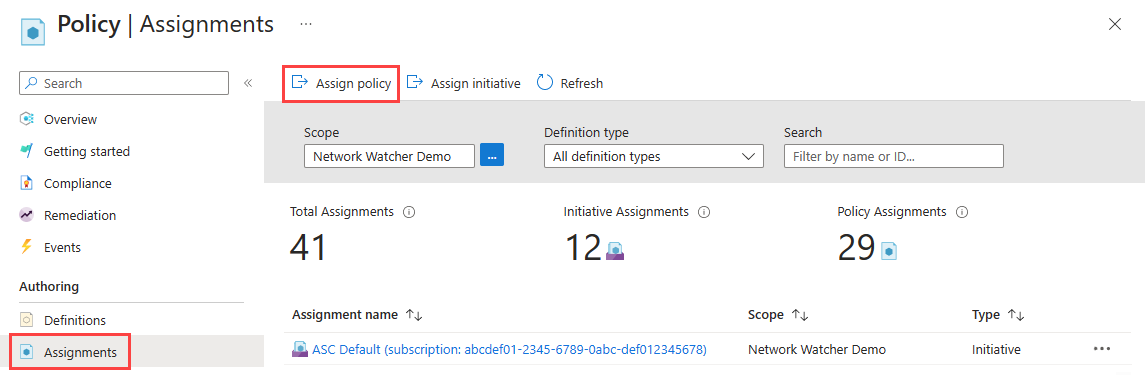

Sélectionnez Attributions, puis Attribuer une stratégie.

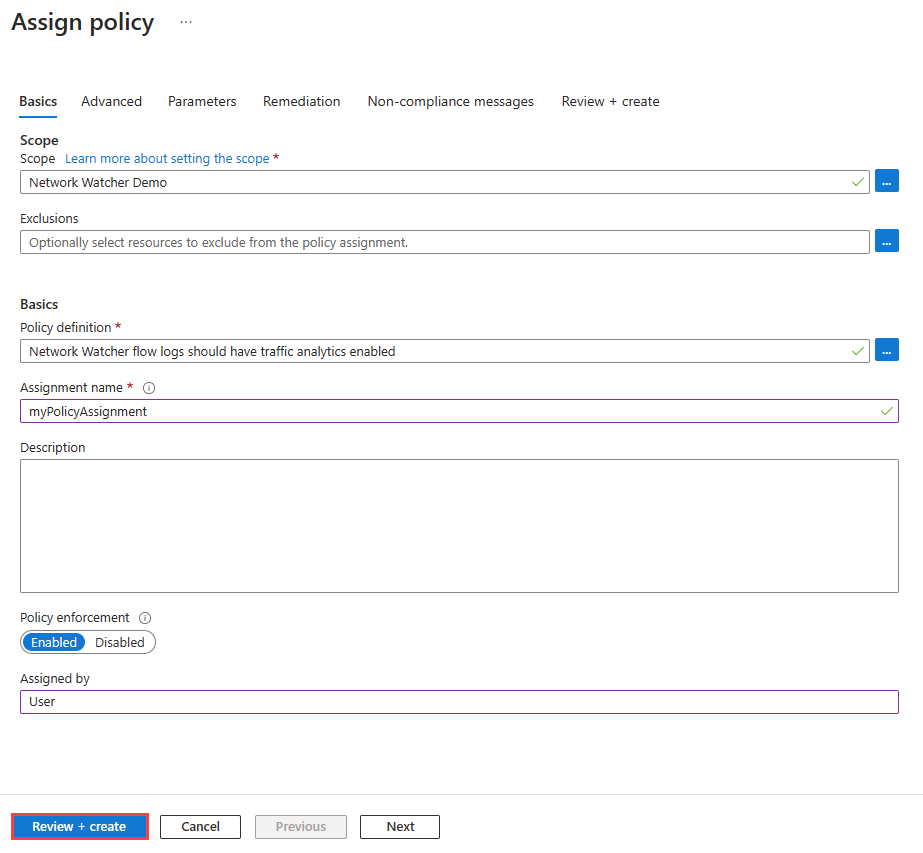

Sélectionnez les points de suspension ... à côté de Étendue pour choisir votre abonnement Azure qui contient les journaux de flux que doit auditer la stratégie. Vous pouvez également choisir le groupe de ressources qui contient les journaux de flux. Une fois que vous avez effectué vos sélections, sélectionnez le bouton Sélectionner.

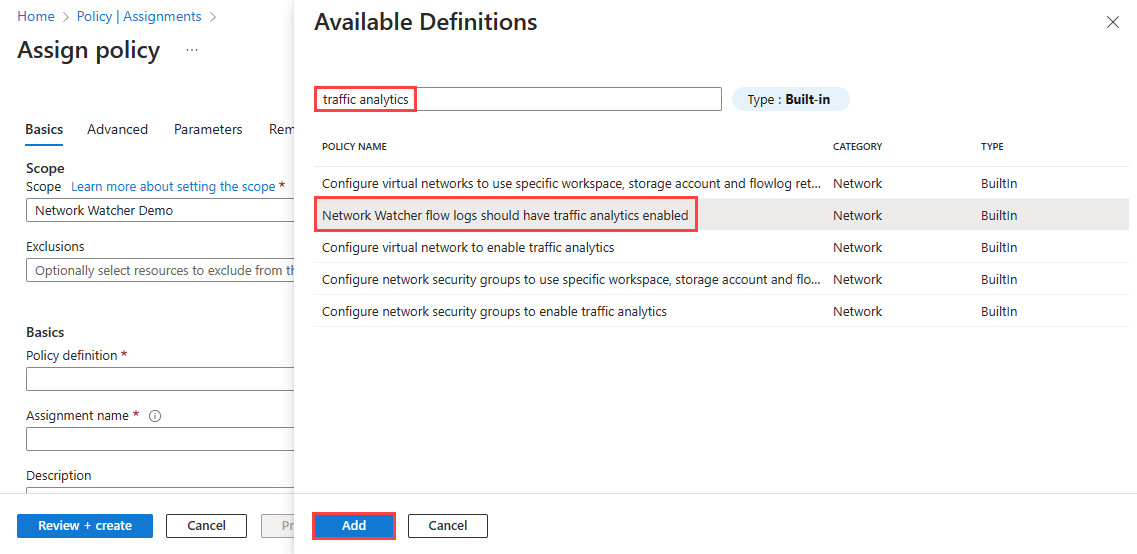

Sélectionnez les points de suspension ... à côté de Définition de stratégie pour choisir la stratégie intégrée que vous souhaitez attribuer. Entrez Analyse du trafic dans la zone de recherche, puis sélectionnez le filtre Intégré. Dans les résultats de la recherche, sélectionnez Les journaux de flux Network Watcher doivent avoir l’analyse du trafic activée, puis sélectionnez Ajouter.

Entrez un nom dans Nom de l’attribution et votre nom dans Attribué par. La stratégie ne nécessite aucun paramètre.

Sélectionnez Vérifier + créer, puis Créer.

Notes

La stratégie ne nécessite aucun paramètre. Elle ne contient pas non plus de définitions de rôle, vous n’avez donc pas besoin de créer des attributions de rôle pour l’identité managée sous l’onglet Correction.

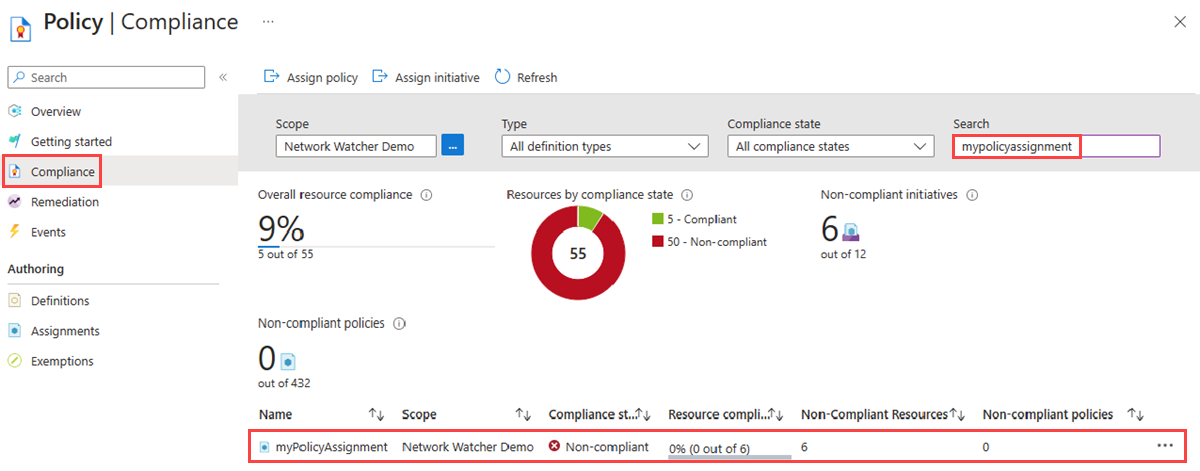

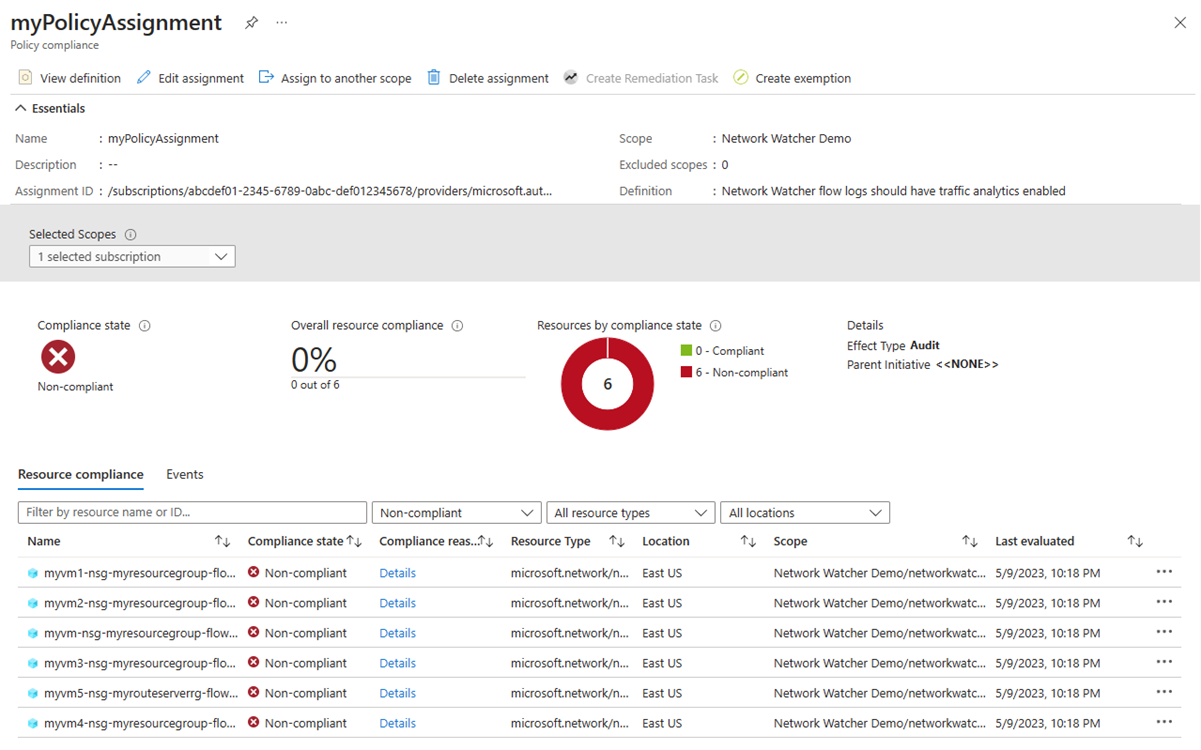

Sélectionnez Conformité. Recherchez le nom de votre attribution, puis sélectionnez-la.

La section Conformité des ressources répertorie tous les journaux de flux non conformes.

Déployer et configurer l’analyse du trafic avec des stratégies deployIfNotExists

Deux stratégies deployIfNotExists sont disponibles pour configurer les journaux de flux NSG :

Configurer des groupes de sécurité réseau pour utiliser un espace de travail, un compte de stockage et une stratégie de conservation de journal de flux spécifiques pour l’analyse du trafic : cette stratégie marque le groupe de sécurité réseau qui n’a pas l’analyse du trafic activée. Pour un groupe de sécurité réseau marqué, la ressource de journaux de flux NSG correspondante n’existe pas ou la ressource de journaux de flux NSG existe, mais n’a pas l’analyse du trafic activée. Vous pouvez créer une tâche de correction si vous voulez que la stratégie affecte les ressources existantes.

La correction peut être attribuée lors de l’attribution de la stratégie ou une fois que la stratégie a été attribuée et évaluée. La correction active l’analyse du trafic avec les paramètres fournis sur toutes les ressources marquées. Si un groupe de sécurité réseau a déjà les journaux de flux activés dans un ID de stockage particulier, mais qu’il n’a pas l’analyse du trafic activée, la correction active l’analyse du trafic sur ce groupe de sécurité réseau avec les paramètres fournis. Si l’ID de stockage fourni dans les paramètres est différent de celui activé pour les journaux de flux, ce dernier est remplacé par l’ID de stockage fourni dans la tâche de correction. Si vous ne voulez pas le remplacer, utilisez la stratégie Configurer des groupes de sécurité réseau pour activer l’analyse du trafic.

Configurer des groupes de sécurité réseau pour activer l’analyse du trafic : cette stratégie est similaire à la stratégie précédente, sauf que pendant la correction, elle ne remplace pas les paramètres des journaux de flux sur les groupes de sécurité réseau marqués qui ont les journaux de flux activés et l’analyse du trafic désactivée avec le paramètre fourni dans l’attribution de stratégie.

Notes

Network Watcher étant un service régional, les deux stratégies deployIfNotExists s’appliquent aux groupes de sécurité réseau qui existent dans une région particulière. Pour les groupes de sécurité réseau d’une autre région, créez une autre attribution de stratégie dans cette région.

Pour attribuer l’une des deux stratégies deployIfNotExists, procédez comme suit :

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut du portail, entrez stratégie. Sélectionnez Stratégie à partir des résultats de la recherche.

Sélectionnez Affectations, puis Affecter une stratégie.

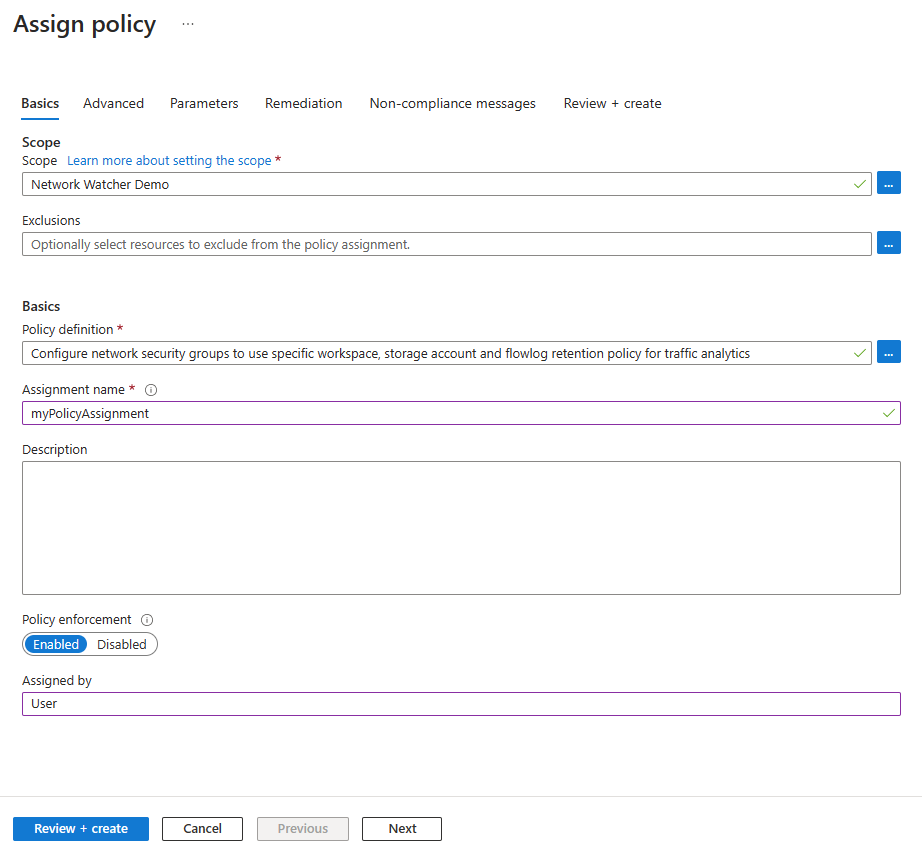

Sélectionnez les points de suspension ... à côté de Étendue pour choisir votre abonnement Azure qui contient les journaux de flux que doit auditer la stratégie. Vous pouvez également choisir le groupe de ressources qui contient les journaux de flux. Une fois que vous avez fait vos sélections, choisissez le bouton Sélectionner.

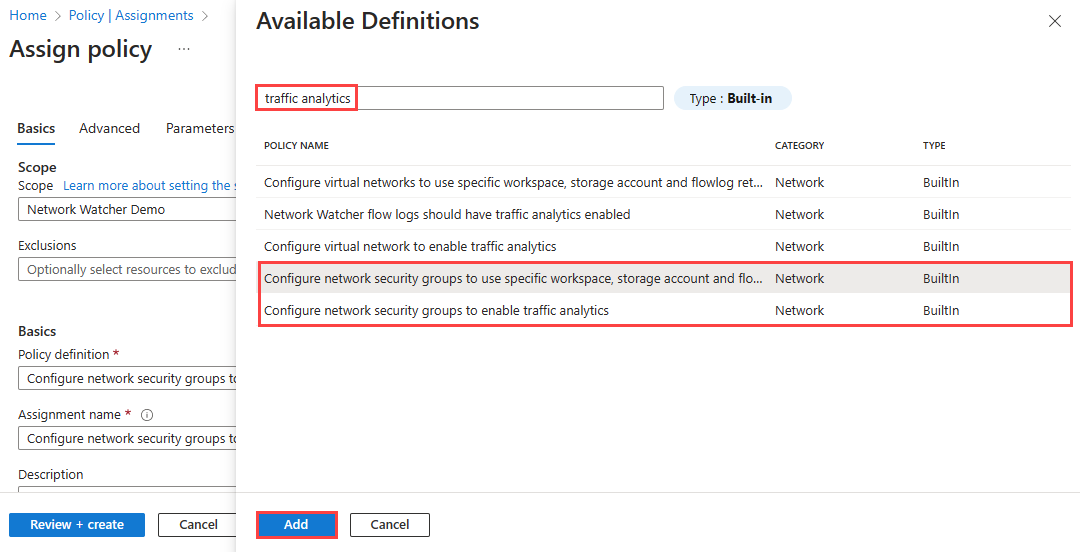

Sélectionnez les points de suspension ... à côté de Définition de stratégie pour choisir la stratégie intégrée que vous souhaitez attribuer. Entrez Analyse du trafic dans la zone de recherche, puis sélectionnez le filtre Intégré. Dans les résultats de la recherche, sélectionnez Configurer des groupes de sécurité réseau pour utiliser un espace de travail, un compte de stockage et une stratégie de conservation de flux spécifiques pour l’analyse du trafic, puis sélectionnez Ajouter.

Entrez un nom dans Nom de l’attribution et votre nom dans Attribué par.

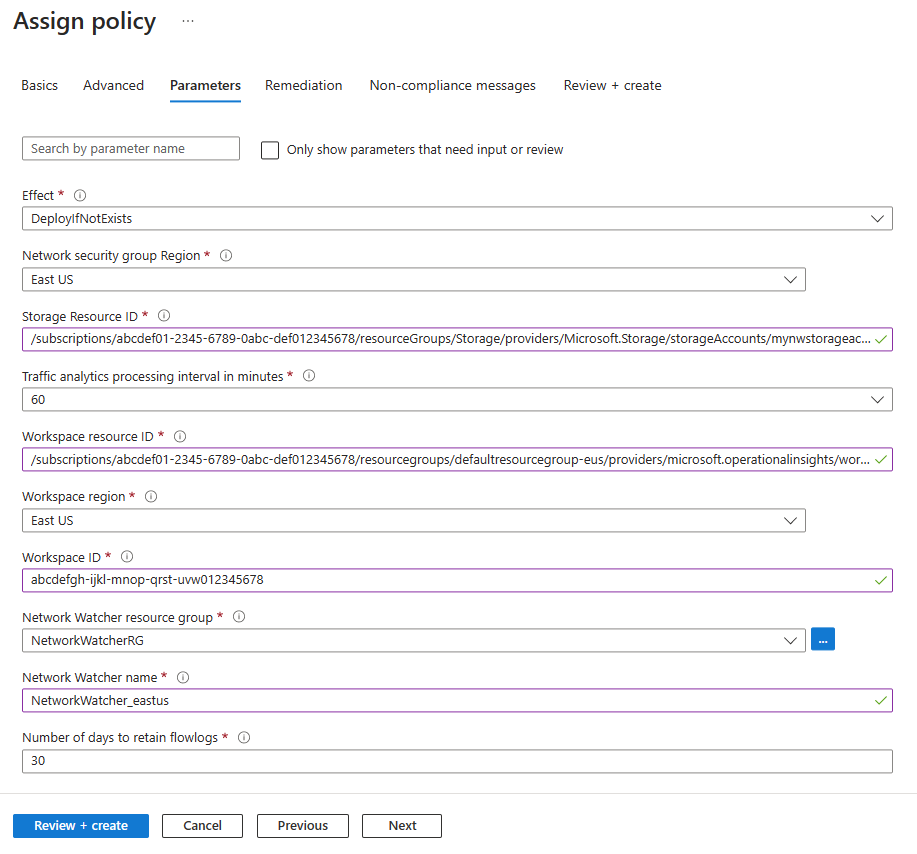

Sélectionnez deux fois le bouton Suivant ou sélectionnez l’onglet Paramètres, puis entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Effet Sélectionnez DeployIfNotExists. Région du groupe de sécurité réseau Sélectionnez la région du groupe de sécurité réseau que vous ciblez avec la stratégie. ID de ressource de stockage Entrez l’ID de ressource complet du compte de stockage. Le compte de stockage doit se trouver dans la même région que le groupe de sécurité réseau. Le format de l’ID de ressource de stockage est : /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Intervalle de traitement de l’analyse du trafic en minutes Sélectionnez la fréquence à laquelle les journaux traités sont poussés dans l’espace de travail. Les valeurs actuellement disponibles sont 10 et 60 minutes. La valeur par défaut est 60 minutes. ID de la ressource d’espace de travail Entrez l’ID de ressource complet de l’espace de travail où l’analyse du trafic doit être activée. Le format de l’ID de ressource d’espace de travail est : /subscriptions/<SubscriptionID>/resourcegroups/<ResourceGroupName>/providers/microsoft.operationalinsights/workspaces/<WorkspaceName>.Région de l’espace de travail Sélectionnez la région de votre espace de travail d’analyse du trafic. ID de l’espace de travail Entrez votre ID d’espace de travail d’analyse du trafic. Groupe de ressources Network Watcher Sélectionnez le groupe de ressources de votre Network Watcher. Nom Network Watcher Entrez le nom de votre Network Watcher. Nombre de jours de conservation des journaux de flux Entrez le nombre de jours pendant lesquels vous voulez conserver les données des journaux de flux dans le compte de stockage. Si vous souhaitez conserver les données indéfiniment, entrez 0. Notes

La région de l’espace de travail d’analyse du trafic n’a pas besoin d’être la même que la région du groupe de sécurité réseau ciblé.

Sélectionnez Suivant ou l’onglet Correction. Entrez ou sélectionnez les valeurs suivantes :

Paramètre Valeur Créer une tâche de correction Cochez la case si vous souhaitez que la stratégie affecte les ressources existantes. Créer une identité managée Activez la case. Type d’identité managée Sélectionnez le type d’identité managée que vous souhaitez utiliser. Localisation de l’identité affectée par le système Sélectionnez la région de votre identité affectée par le système. Étendue Sélectionnez l’étendue de votre identité affectée par l’utilisateur. Identités affectées par l’utilisateur existantes Sélectionnez votre identité affectée par l’utilisateur. Notes

Vous avez besoin de l’autorisation Contributeur ou Propriétaire pour utiliser cette stratégie.

Sélectionnez Vérifier + créer, puis Créer.

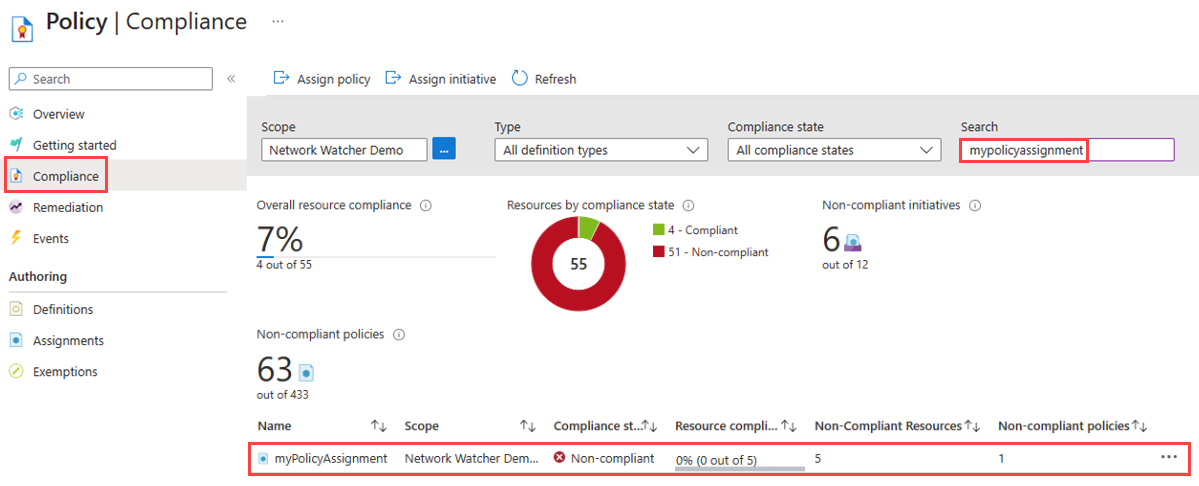

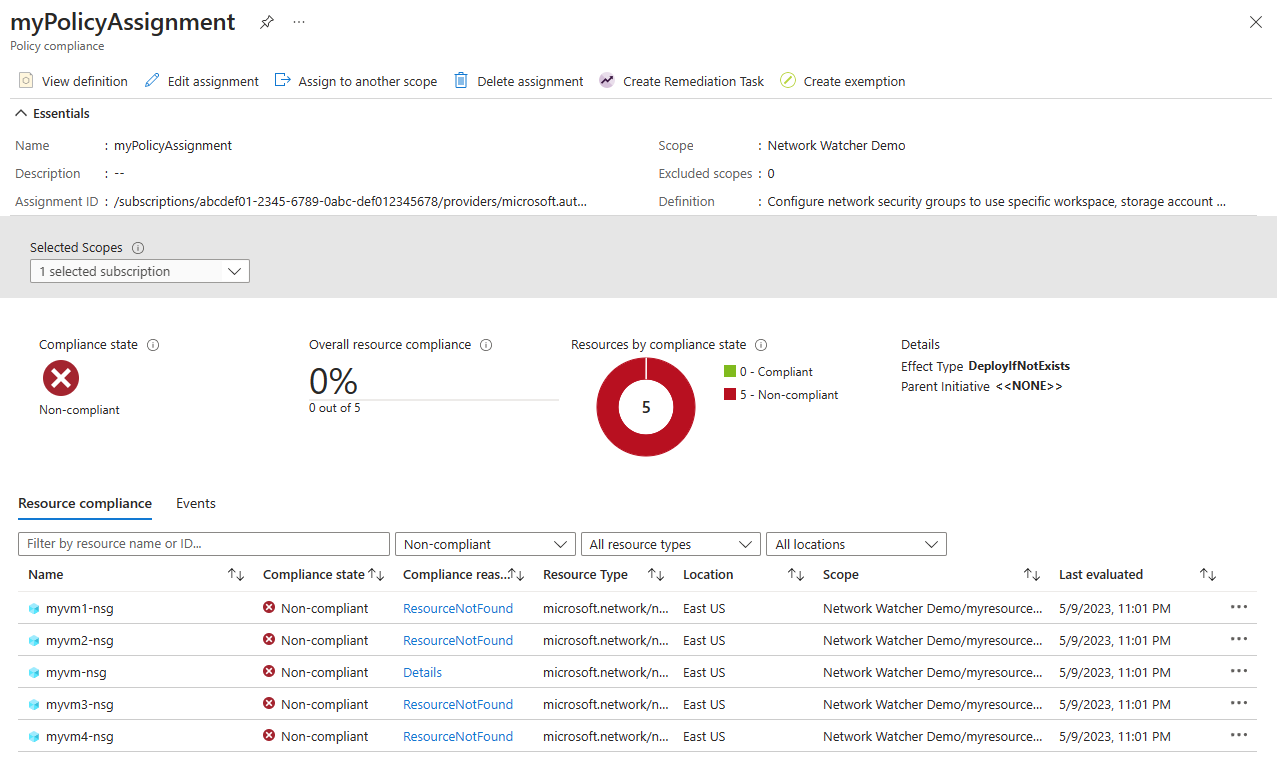

Sélectionnez Conformité. Recherchez le nom de votre attribution, puis sélectionnez-la.

Sélectionnez Conformité des ressources pour obtenir la liste de tous les journaux de flux non conformes.

Dépannage

La tâche de correction échoue avec le code d’erreur PolicyAuthorizationFailed : exemple d’erreur L’identité de ressource /subscriptions/abcdef01-2345-6789-0abc-def012345678/resourceGroups/DummyRG/providers/Microsoft.Authorization/policyAssignments/b67334e8770a4afc92e7a929/ de l’attribution de stratégie n’a pas les autorisations nécessaires pour créer un déploiement.

Dans ce type de scénarios, l’identité managée doit recevoir manuellement l’accès. Accédez au groupe de ressources/à l’abonnement approprié (contenant les ressources fournies dans les paramètres de la stratégie) et accordez l’accès Contributeur à l’identité managée créée par la stratégie.

Contenu connexe

- Découvrez-en davantage sur les Stratégies intégrées des journaux de flux NSG.

- En savoir plus sur l’analyse du trafic.

- Pour savoir comment utiliser un modèle Azure Resource Manager (ARM) pour le déploiement des journaux de flux et l’analyse du trafic, consultez Configurer les journaux de flux NSG en utilisant un modèle Azure Resource Manager.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour