Configurer les domaines d’isolation L2 et L3 à l’aide de services de structure réseau managés

Les domaines d’isolation permettent la communication entre les charges de travail hébergées dans un même rack (communication intra-rack) ou entre différents racks (communication inter-rack). Cette procédure explique comment gérer vos domaines d’isolation de couche 2 et 3 à l’aide de l’interface de ligne de commande Azure (AzureCLI). Vous pouvez créer, mettre à jour, supprimer et vérifier l’état des domaines d’isolation de couche 2 et de couche 3.

Prérequis

Vérifiez que Network Fabric Controller (NFC) et Network Fabric ont été créés.

Installez la dernière version des extensions CLI nécessaires.

Utilisez la commande suivante pour vous connecter à votre compte Azure et établir l’abonnement sur votre ID d’abonnement Azure. Votre ID d’abonnement doit correspondre à celui que vous utilisez pour toutes les ressources d’une instance Azure Operator Nexus.

az login

az account set --subscription ********-****-****-****-*********

- Inscrire des fournisseurs pour une infrastructure réseau managée :

Dans Azure CLI, entrez la commande

az provider register --namespace Microsoft.ManagedNetworkFabric.Suivez le processus d’inscription à l’aide de la commande

az provider show -n Microsoft.ManagedNetworkFabric -o table.L’inscription peut prendre jusqu’à 10 minutes. Quand elle est terminée, l’état à la sortie passe

RegistrationStateàRegistered.

Les domaines d’isolation sont utilisés pour activer la connectivité de couche 2 ou 3 entre les charges de travail hébergées sur l’instance Azure Operator Nexus et les réseaux externes.

Remarque

L’opérateur Nexus réserve des VLAN <=500 pour l’utilisation de la plateforme. Par conséquent, les VLAN de cette plage ne peuvent pas être utilisés pour vos réseaux de charge de travail (locataire). Vous devez utiliser des valeurs VLAN comprises entre 501 et 4095.

Paramètres de gestion de domaine d’isolation

| Paramètre | Description | Exemple | Requis |

|---|---|---|---|

resource-group |

Utilisez un nom de groupe de ressources approprié, en particulier pour l’ISD de votre choix | ResourceGroupName | True |

resource-name |

Nom de la ressource de l2isolationDomain | example-l2domain | True |

location |

Région Azure de l’opérateur Nexus utilisée lors de la création NFC | eastus | True |

nf-Id |

ID de l’infrastructure réseau | « /subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname » | True |

Vlan-id |

Valeur d’identificateur du VLAN. Les VLAN 1 à 500 sont réservés et ne peuvent pas être utilisés. La valeur de l’identificateur VLAN ne peut plus être modifiée après avoir été spécifiée. Le domaine d’isolation doit être supprimé et recréé si la valeur de l’identificateur VLAN doit être modifiée. La plage est comprise entre 501 et 4095 | 501 | True |

mtu |

l’unité de transmission maximale est de 1500 par défaut, si elle n’est pas spécifiée | 1 500 | |

administrativeState |

Activer/Désactiver indique l’état d’administration du domaine d’isolation | Activer | |

subscriptionId |

Votre ID d’abonnement Azure pour votre instance Operator Nexus. | ||

provisioningState |

Indique l’état d’approvisionnement |

Domaine d’isolation L2

Vous utilisez un domaine d’isolation L2 pour établir une connectivité de couche 2 entre les charges de travail exécutées sur les nœuds de calcul de Operator Nexus.

Créer un domaine d’isolation L2

Créer un domaine d’isolation L2 :

az networkfabric l2domain create \

--resource-group "ResourceGroupName" \

--resource-name "example-l2domain" \

--location "eastus" \

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname" \

--vlan-id 750\

--mtu 1501

Sortie attendue :

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Afficher le domaine d’isolation L2

Cette commande affiche des détails sur les domaines d’isolation L2, y compris leurs états d’administration :

az networkfabric l2domain show --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Résultat attendu

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e1078890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Répertorier tous les domaines d’isolation L2

Cette commande répertorie tous les domaines d’isolation L2 disponibles dans le groupe de ressources.

az networkfabric l2domain list --resource-group "ResourceGroupName"

Résultat attendu

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxxxxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT22:26:33.065672+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT14:46:45.753165+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Modifier l’état d’administration d’un domaine d’isolation L2

Vous devez activer un domaine d’isolation pour envoyer (push) la configuration aux appareils de l’infrastructure réseau. Utilisez la commande suivante pour modifier l’état d’administration d’un domaine d’isolation :

az networkfabric l2domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l2domain" --state Enable/Disable

Résultat attendu

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 501

}

Supprimer un domaine d’isolation L2

Utilisez cette commande pour supprimer un domaine d’isolation L2 :

az networkfabric l2domain delete --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Sortie attendue :

Please use show or list command to validate that isolation-domain is deleted. Deleted resources will not appear in result

Configurer un domaine d’isolation L3

Un domaine d’isolation de couche 3 permet une connectivité de couche 3 entre les charges de travail exécutées sur les nœuds de calcul de Operator Nexus. Le domaine d’isolation L3 permet aux charges de travail d’échanger des informations de couche 3 avec des appareils de l’infrastructure réseau.

Le domaine d’isolation de couche 3 comporte deux composants :

- Un réseau interne définit la connectivité de couche 3 entre les structures réseau exécutées sur des nœuds de calcul Azure Operator Nexus et un réseau externe facultatif. Vous devez créer au moins un réseau interne.

- Un réseau externe fournit une connectivité entre Internet et des réseaux internes via vos PE.

Le domaine d’isolation L3 permet de déployer des charges de travail qui publient des adresses IP de service sur l’infrastructure via BGP.

Un domaine d’isolation L3 comporte deux ASN :

- L’ASN Fabric fait référence à l’ASN des appareils réseau au sein de l’infrastructure. L’ASN Fabric a été spécifié lors de la création de l’infrastructure réseau.

- L’ASN Peer fait référence à l’ASN des fonctions réseau dans Operator Nexus, et il ne peut pas être identique à l’ASN Fabric.

Le flux de travail pour une configuration réussie d’un domaine d’isolation L3 est le suivant :

- Créer un domaine d’isolation L3

- Créer un ou plusieurs réseaux internes

- Activer un domaine d’isolation L3

Pour apporter des modifications au domaine d’isolation L3, commencez par désactiver le domaine d’isolation L3 (état administrateur). Réactivez le domaine d’isolation L3 (état AdministrativeState) une fois les modifications terminées :

- Désactiver le domaine d’isolation L3

- Apporter des modifications au domaine d’isolation L3

- Réactiver le domaine d’isolation L3

La procédure pour afficher, activer/désactiver et supprimer des domaines d’isolation basés sur IPv6 est identique à celle utilisée pour IPv4. Plage des VLAN pour la création du domaine d’isolation : 501 à 4095

Les paramètres suivants sont disponibles pour la configuration des domaines d’isolation L3.

| Paramètre | Description | Exemple | Requis |

|---|---|---|---|

resource-group |

Utilisez un nom de groupe de ressources approprié, en particulier pour l’ISD de votre choix | ResourceGroupName | True |

resource-name |

Nom de la ressource de l3isolationDomain | example-l3domain | True |

location |

Région Azure de l’opérateur Nexus utilisée lors de la création NFC | eastus | True |

nf-Id |

ID d’abonnement Azure utilisé lors de la création NFC | « /subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname » | True |

Les paramètres suivants pour les domaines d’isolation sont facultatifs.

| Paramètre | Description | Exemple | Requis |

|---|---|---|---|

redistributeConnectedSubnet |

Publier des sous-réseaux connectés. La valeur par défaut est True (vrai) | True | |

redistributeStaticRoutes |

Publier des itinéraires statiques. La valeur peut être True (vrai) ou False (Faux). La valeur par défaut est False (Faux) | False | |

aggregateRouteConfiguration |

Liste des configurations d’itinéraire Ipv4 et Ipv6 | ||

connectedSubnetRoutePolicy |

Configuration de la stratégie d’itinéraire pour les sous-réseaux ISD connectés IPv4 ou Ipv6 L3. Reportez-vous au fichier d’aide pour utiliser une syntaxe correcte |

Créer un domaine d’isolation L3

Utilisez cette commande pour créer un domaine d’isolation L3 :

az networkfabric l3domain create

--resource-group "ResourceGroupName"

--resource-name "example-l3domain"

--location "eastus"

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName"

Remarque

Pour la connectivité MPLS Option 10 (B) aux réseaux externes via des appareils PE, vous pouvez spécifier des paramètres d’option (B) lors de la création d’un domaine d’isolation.

Résultat attendu

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:38.815959+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787367",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Créer un domaine d’isolation L3 non approuvé

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3untrust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Créer un domaine d’isolation L3 approuvé

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3trust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Créer un domaine d’isolation L3 d’administration

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3mgmt" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Afficher des domaines d’isolation L3

Vous pouvez obtenir les détails des domaines d’isolation L3 et leur état d’administration.

az networkfabric l3domain show --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Résultat attendu

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "2023-XX-XXT09:40:38.815959+00:00",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787456",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Répertorier tous les domaines d’isolation L3

Utilisez cette commande pour obtenir la liste de tous les domaines d’isolation L3 disponibles dans un groupe de ressources :

az networkfabric l3domain list --resource-group "ResourceGroupName"

Résultat attendu

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Modifier l’état d’administration d’un domaine d’isolation L3

Utilisez la commande suivante pour activer ou désactiver l’état d’administration d’un domaine d’isolation L3 :

##Remarque : au moins un réseau interne doit être disponible pour modifier l’état administrateur d’un domaine d’isolation L3.

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l3domain" --state Enable/Disable

Résultat attendu

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/ResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/NFresourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "NFResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT06:25:53.240975+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Utilisez la commande az show pour vérifier si l’état d’administration est passé en Enabled.

Supprimer des domaines d’isolation L3

Utilisez cette commande pour supprimer un domaine d’isolation L3 :

az networkfabric l3domain delete --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Utilisez les commandes show ou list pour vérifier que le domaine d’isolation a été supprimé.

Créer un réseau interne

Une fois que vous avez créé un domaine d’isolation L3, l’étape suivante consiste à créer un réseau interne. Les réseaux internes permettent la communication inter-rack et intra-rack de couche 3 entre les charges de travail en échangeant des itinéraires avec l’infrastructure. Un domaine d’isolation L3 peut prendre en charge plusieurs réseaux internes, chacun sur un réseau VLAN distinct.

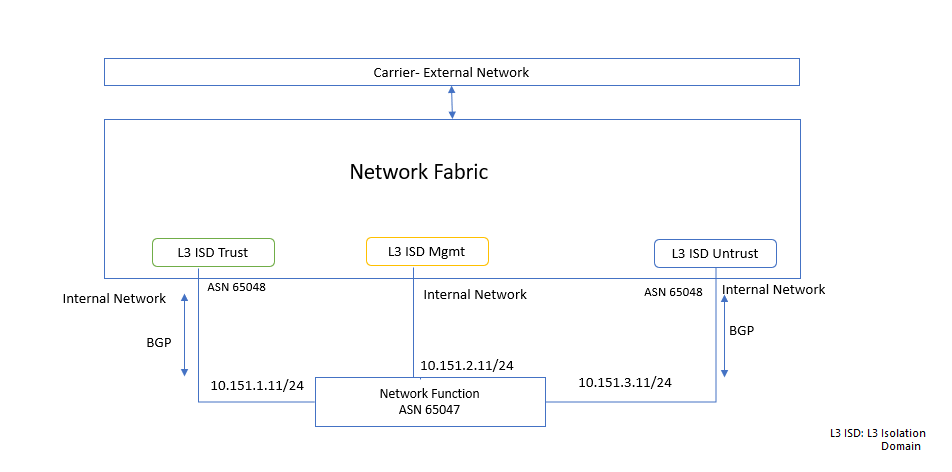

Le diagramme suivant représente un exemple de fonction réseau avec trois réseaux internes : approuvé, non approuvé et administration. Chacun des réseaux internes est créé dans son propre domaine d’isolation L3.

Les préfixes IPv4 pour ces réseaux sont les suivants :

- Réseau approuvé : 10.151.1.11/24

- Réseau d’administration : 10.151.2.11/24

- Réseau non approuvé : 10.151.3.11/24

Les paramètres suivants sont disponibles pour la création de réseaux internes.

| Paramètre | Description | Exemple | Requis |

|---|---|---|---|

vlan-Id |

Identificateur VLAN dont la plage est comprise entre 501 et 4095 | 1001 | True |

resource-group |

Utiliser le nom de groupe de ressources NFC correspondant | NFCresourcegroupname | True |

l3-isolation-domain-name |

Nom de la ressource de l3isolationDomain | example-l3domain | True |

location |

Région Azure de l’opérateur Nexus utilisée lors de la création NFC | eastus | True |

Les paramètres suivants sont facultatifs pour la création de réseaux internes.

| Paramètre | Description | Exemple | Requis |

|---|---|---|---|

connectedIPv4Subnets |

Sous-réseau IPv4 utilisé par les charges de travail du cluster HAKS | 10.0.0.0/24 | |

connectedIPv6Subnets |

Sous-réseau IPv6 utilisé par les charges de travail du cluster HAKS | 10:101:1::1/64 | |

staticRouteConfiguration |

Préfixe IPv4/IPv6 de l’itinéraire statique | IPv4 10.0.0.0/24 et Ipv6 10:101:1::1/64 | |

staticRouteConfiguration->extension |

indicateur d’extension pour l’itinéraire statique de réseau interne | NoExtension/NPB | |

bgpConfiguration |

Adresse IPv4 du tronçon suivant | 10.0.0.0/24 | |

defaultRouteOriginate |

True/False (Vrai/Faux) : « active l’origine de l’itinéraire par défaut lors de la publication par le biais du protocole BGP » | True | |

peerASN |

ASN pair de la fonction réseau | 65047 | |

allowAS |

Permet de recevoir et de traiter des itinéraires même si le routeur détecte son propre ASN dans le chemin d’accès AS-Path. L’entrée est désactivée lorsqu’elle est sur 0, les valeurs possibles vont de 1 à 10, la valeur par défaut est 2. | 2 | |

allowASOverride |

Activer ou désactiver allowAS | Activer | |

extension |

indicateur d’extension pour le réseau interne | NoExtension/NPB | |

ipv4ListenRangePrefixes |

Plage d’écoute IPv4 BGP, plage maximale autorisée dans /28 | 10.1.0.0/26 | |

ipv6ListenRangePrefixes |

Plage d’écoute IPv6 BGP, plage maximale autorisée dans /127 | 3FFE:FFFF:0:CD30::/127 | |

ipv4ListenRangePrefixes |

Plage d’écoute IPv4 BGP, plage maximale autorisée dans /28 | 10.1.0.0/26 | |

ipv4NeighborAddress |

Adresse du voisin IPv4 | 10.0.0.11 | |

ipv6NeighborAddress |

Adresse du voisin IPv6 | 10:101:1::11 | |

isMonitoringEnabled |

Pour activer ou désactiver la surveillance sur un réseau interne | False |

Vous devez créer un réseau interne avant d’activer un domaine d’isolation L3. Cette commande crée un réseau interne avec la configuration BGP et une adresse de peering spécifiée :

az networkfabric internalnetwork create

--resource-group "ResourceGroupName"

--l3-isolation-domain-name "example-l3domain"

--resource-name "example-internalnetwork"

--vlan-id 805

--connected-ipv4-subnets '[{"prefix":"10.1.2.0/24"}]'

--mtu 1500

--bgp-configuration '{"defaultRouteOriginate": "True", "allowAS": 2, "allowASOverride": "Enable", "PeerASN": 65535, "ipv4ListenRangePrefixes": ["10.1.2.0/28"]}'

Résultat attendu

{

"administrativeState": "Enabled",

"bgpConfiguration": {

"allowAS": 2,

"allowASOverride": "Enable",

"defaultRouteOriginate": "True",

"fabricASN": 65050,

"ipv4ListenRangePrefixes": [

"10.1.2.0/28"

],

"peerASN": 65535

},

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.1.2.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT04:32:00.8159767Z",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT04:32:00.8159767Z",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 805

}

Créer un réseau interne non approuvé pour un domaine d’isolation L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3untrust --resource-name untrustnetwork --location "eastus" --vlan-id 502 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.3.11/24" --mtu 1500

Créer un réseau interne approuvé pour un domaine d’isolation L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3trust --resource-name trustnetwork --location "eastus" --vlan-id 503 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.1.11/24" --mtu 1500

Créer un réseau interne d’administration pour un domaine d’isolation L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3mgmt --resource-name mgmtnetwork --location "eastus" --vlan-id 504 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.2.11/24" --mtu 1500

Créer plusieurs itinéraires statiques avec un tronçon suivant unique

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalNetwork" --vlan-id 2600 --mtu 1500 --connected-ipv4-subnets "[{prefix:'10.2.0.0/24'}]" --static-route-configuration '{extension:NPB,bfdConfiguration:{multiplier:5,intervalInMilliSeconds:300},ipv4Routes:[{prefix:'10.3.0.0/24',nextHop:['10.5.0.1']},{prefix:'10.4.0.0/24',nextHop:['10.6.0.1']}]}'

Résultat attendu

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.2.0.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalNetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"staticRouteConfiguration": {

"bfdConfiguration": {

"administrativeState": "Disabled",

"intervalInMilliSeconds": 300,

"multiplier": 5

},

"extension": "NoExtension",

"ipv4Routes": [

{

"nextHop": [

"10.5.0.1"

],

"prefix": "10.3.0.0/24"

},

{

"nextHop": [

"10.6.0.1"

],

"prefix": "10.4.0.0/24"

}

]

},

"systemData": {

"createdAt": "2023-XX-XXT13:46:26.394343+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT13:46:26.394343+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2600

}

Créer un réseau interne à l’aide d’IPv6

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalnetwork" --vlan-id 2800 --connected-ipv6-subnets '[{"prefix":"10:101:1::0/64"}]' --mtu 1500

Résultat attendu

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv6Subnets": [

{

"prefix": "10:101:1::0/64"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/l3domain2/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT10:34:33.933814+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT10:34:33.933814+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2800

}

Créer des réseaux externes

Les réseaux externes permettent aux charges de travail d’avoir une connectivité de couche 3 avec la périphérie de votre fournisseur. Ils permettent également aux charges de travail d’interagir avec des services externes tels que des pare-feu et des DNS. Vous avez besoin de l’ASN d’infrastructure (créé lors de la création de l’infrastructure réseau) pour créer des réseaux externes.

Les commandes permettant de créer un réseau externe à l’aide d’Azure CLI incluent les paramètres suivants.

| Paramètre | Description | Exemple | Requis |

|---|---|---|---|

| peeringOption | Peering à l’aide de l’option A ou B. Valeurs possibles OptionA et OptionB | OptionB | True |

| optionBProperties | Configuration des propriétés de l’option B. Pour spécifier l’utilisation d’exportIPv4/IPv6RouteTargets ou importIpv4/Ipv6RouteTargets | « exportIpv4/Ipv6RouteTargets » : ["1234 :1234"]}} | |

| optionAProperties | Configuration des propriétés de l’option A. Reportez-vous à l’exemple OptionA dans la section ci-dessous | ||

| external | Il s’agit d’un paramètre facultatif permettant d’entrer la connectivité MPLS Option 10 (B) aux réseaux externes via des périphériques du fournisseur. À l’aide de cette option, un utilisateur peut entrer des cibles d’itinéraires d’importation et d’exportation, comme illustré dans l’exemple |

Pour l’option A, vous devez créer un réseau externe avant d’activer le domaine d’isolation L3. Un réseau externe dépend du réseau interne. Par conséquent, un réseau externe ne peut pas être activé sans réseau interne. La valeur vlan-id doit être comprise entre 501 et 4095.

Créer un réseau externe avec l’option B

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "examplel3-externalnetwork" --resource-name "examplel3-externalnetwork" --peering-option "OptionB" --option-b-properties "{routeTargets:{exportIpv4RouteTargets:['65045:2001'],importIpv4RouteTargets:['65045:2001']}}"

Résultat attendu

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/examplel3-externalnetwork",

"name": "examplel3-externalnetwork",

"optionBProperties": {

"exportRouteTargets": [

"65045:2001"

],

"importRouteTargets": [

"65045:2001"

],

"routeTargets": {

"exportIpv4RouteTargets": [

"65045:2001"

],

"importIpv4RouteTargets": [

"65045:2001"

]

}

},

"peeringOption": "OptionB",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT15:45:31.938216+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT15:45:31.938216+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Créer un réseau externe avec l’option A

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv4network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv4Prefix": "10.18.0.148/30", "secondaryIpv4Prefix": "10.18.0.152/30"}'

Résultat attendu

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv4network",

"name": "example-externalipv4network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv4Prefix": "10.21.0.148/30",

"secondaryIpv4Prefix": "10.21.0.152/30",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-07-19T09:54:00.4244793Z",

"createdAt": "2023-XX-XXT07:23:54.396679+00:00",

"createdBy": "email@address.com",

"lastModifiedAt": "2023-XX-XX1T07:23:54.396679+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Créer une création de réseau externe avec Ipv6

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv6network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv6Prefix": "fda0:d59c:da16::/127", "secondaryIpv6Prefix": "fda0:d59c:da17::/127"}'

La taille prise en charge du préfixe IPv6 principal et secondaire est /127.

Résultat attendu

{

"administrativeState": "Enabled",

"id": "/subscriptions//xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv6network",

"name": "example-externalipv6network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv6Prefix": "fda0:d59c:da16::/127",

"secondaryIpv6Prefix": "fda0:d59c:da17::/127",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT07:52:26.366069+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT07:52:26.366069+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Activer un domaine d’isolation L2

az networkfabric l2domain update-administrative-state --resource-group "ResourceGroupName" --resource-name "l2HAnetwork" --state Enable

Activer un domaine d’isolation L3

Utilisez cette commande pour activer un domaine d’isolation L3 non approuvé :

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3untrust" --state Enable

Utilisez cette commande pour activer un domaine d’isolation L3 approuvé :

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3trust" --state Enable

Utilisez cette commande pour activer un domaine d’isolation L3 d’administration :

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3mgmt" --state Enable