Authentification Microsoft Entra avec Azure Database pour PostgreSQL - Serveur flexible

S’APPLIQUE À :  Azure Database pour PostgreSQL - Serveur flexible

Azure Database pour PostgreSQL - Serveur flexible

L’authentification Microsoft Entra est un mécanisme de connexion au serveur flexible Azure Database pour PostgreSQL à l’aide d’identités définies dans Microsoft Entra ID. Avec l’authentification Microsoft Entra, vous pouvez gérer les identités des utilisateurs de base de données et d’autres services Microsoft dans un emplacement centralisé, ce qui simplifie la gestion des autorisations.

Les avantages de l’utilisation de Microsoft Entra ID sont les suivants :

- Authentification uniforme des utilisateurs dans les services Azure.

- Gestion des stratégies de mot de passe et de la rotation de mot de passe dans un emplacement unique.

- Prise en charge de plusieurs formes d’authentification, ce qui peut éliminer la nécessité de stocker des mots de passe.

- Capacité des clients à gérer les autorisations de base de données à l’aide de groupes externes (Microsoft Entra ID).

- Utilisation de rôles de base de données PostgreSQL pour authentifier les identités au niveau de la base de données.

- Prise en charge de l’authentification basée sur des jetons pour les applications qui se connectent à Azure Database pour PostgreSQL – Serveur flexible.

Comparaison des fonctionnalités et capacités Microsoft Entra ID offertes par les différentes options de déploiement

L’authentification Microsoft Entra pour Azure Database pour PostgreSQL – Serveur flexible intègre notre expérience et les commentaires collectés à partir d’Azure Database pour PostgreSQL – Serveur unique.

Le tableau suivant fournit une comparaison générale des fonctionnalités et capacités Microsoft Entra dans Azure Database pour PostgreSQL – Serveur flexible et Azure Database pour PostgreSQL – Serveur unique.

| Fonctionnalité/capacité | Serveur unique Azure Database pour PostgreSQL | Azure Database pour PostgreSQL - Serveur flexible |

|---|---|---|

| Plusieurs administrateurs Microsoft Entra | Non | Oui |

| Identités managées (affectées par le système et par l’utilisateur) | Partiel | Complète |

| Prise en charge des utilisateurs invités | Non | Oui |

| Capacité à désactiver l’authentification par mot de passe | Non disponible | Disponible |

| Capacité d’un principal de service à agir en tant que membre de groupe | Non | Oui |

| Audits des connexions Microsoft Entra | Non | Oui |

| Prise en charge de PgBouncer | Non | Oui |

Fonctionnement de Microsoft Entra ID dans Azure Database pour PostgreSQL – Serveur flexible

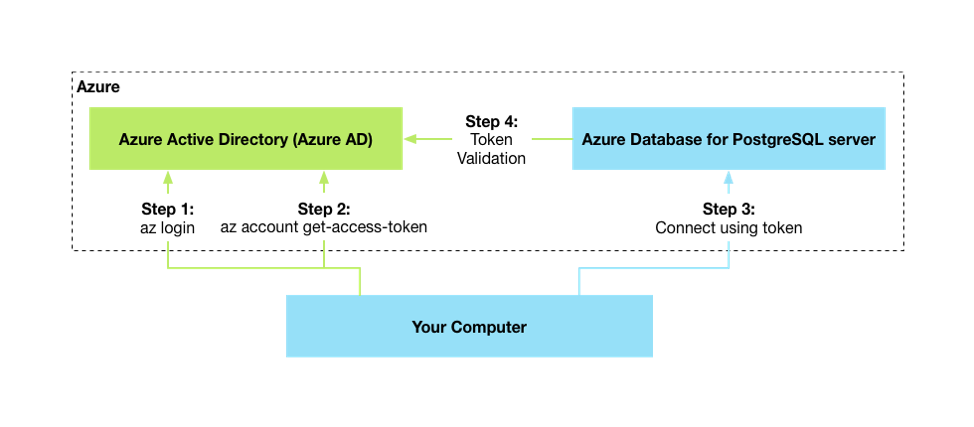

Le diagramme général suivant résume le fonctionnement de l’authentification lorsque vous utilisez Microsoft Entra avec Azure Database pour PostgreSQL – Serveur flexible. Les flèches indiquent les voies de communication.

Pour découvrir les étapes permettant de configurer Microsoft Entra ID avec Azure Database pour PostgreSQL – Serveur flexible, consultez Configurer et se connecter avec Microsoft Entra ID pour Azure Database pour PostgreSQL – Serveur flexible.

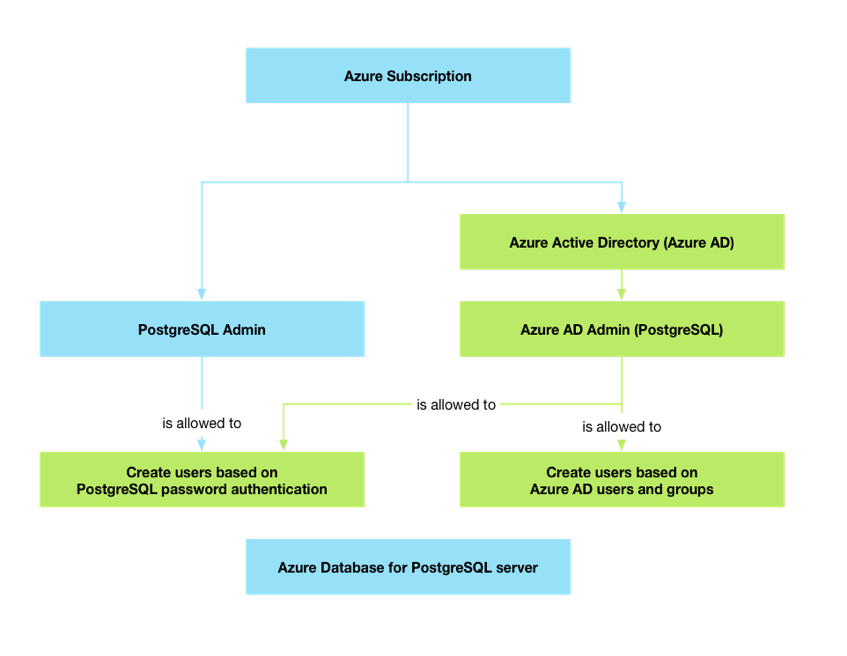

Différences entre l’administrateur PostgreSQL et l’administrateur Microsoft Entra

Lorsque vous activez l’authentification Microsoft Entra pour votre serveur flexible et ajoutez un principal Microsoft Entra en tant qu’administrateur Microsoft Entra, le compte :

- Obtient les mêmes privilèges que l’administrateur PostgreSQL d’origine.

- Peut gérer d’autres rôles Microsoft Entra sur le serveur.

L’administrateur PostgreSQL peut créer uniquement des utilisateurs locaux basés sur un mot de passe. En revanche, l’administrateur Microsoft Entra a l’autorité de gérer à la fois les utilisateurs Microsoft Entra et les utilisateurs locaux basés sur un mot de passe.

L’administrateur Microsoft Entra peut être un utilisateur Microsoft Entra, un groupe Microsoft Entra, un principal de service ou une identité managée. L’utilisation d’un compte de groupe en tant qu’administrateur simplifie la gestion. Elle permet l’ajout et la suppression centralisés de membres du groupe dans Microsoft Entra ID sans modifier les utilisateurs ou les autorisations dans l’instance de serveur flexible Azure Database pour PostgreSQL.

Vous pouvez configurer simultanément plusieurs administrateurs Microsoft Entra. Vous avez la possibilité de désactiver l’authentification par mot de passe sur une instance de serveur flexible Azure Database pour PostgreSQL pour des exigences d’audit et de conformité améliorées.

Remarque

Un principal de service ou une identité managée peut agir en tant qu’administrateur Microsoft Entra entièrement fonctionnel dans Azure Database pour PostgreSQL – Serveur flexible. C’était une limitation dans Azure Database pour PostgreSQL – Serveur unique.

Les administrateurs Microsoft Entra que vous créez via le portail, l’API ou SQL ont les mêmes autorisations que l’utilisateur administrateur normal que vous avez créé lors de l’approvisionnement du serveur. Les autorisations de base de données pour les rôles Microsoft Entra non administrateurs sont gérées de la même façon que les rôles standard.

Connexion par le biais d’identités Microsoft Entra

L’authentification Microsoft Entra prend en charge les méthodes suivantes de connexion à une base de données à l’aide d’identités Microsoft Entra :

- Authentification par mot de passe Microsoft Entra

- Authentification intégrée Microsoft Entra

- Authentification universelle Microsoft Entra avec authentification multifacteur

- Certificats ou clés secrètes client d’application Active Directory

- Identité gérée

Une fois authentifié auprès d’Active Directory, vous récupérez un jeton. Ce jeton est votre mot de passe de connexion.

Pour configurer Microsoft Entra ID avec Azure Database pour PostgreSQL – Serveur flexible, effectuez les étapes décrites dans Configurer et se connecter avec Microsoft Entra ID pour Azure Database pour PostgreSQL – Serveur flexible.

Autres considérations

Si vous souhaitez que les principaux Microsoft Entra assument la propriété des bases de données utilisateur dans une procédure de déploiement, ajoutez des dépendances explicites à votre module de déploiement (Terraform ou Azure Resource Manager) pour vous assurer de l’activation de l’authentification Microsoft Entra avant de créer des bases de données utilisateur.

Plusieurs principaux Microsoft Entra (un utilisateur, un groupe, un principal de service ou une identité managée) peuvent être configurés en tant qu’administrateur Microsoft Entra pour une instance de serveur flexible Azure Database pour PostgreSQL à tout moment.

Seul un administrateur Microsoft Entra pour PostgreSQL peut se connecter initialement à l’instance de serveur flexible Azure Database pour PostgreSQL à l’aide d’un compte Microsoft Entra. L’administrateur Active Directory peut configurer les utilisateurs de base de données Microsoft Entra suivants.

Si un principal Microsoft Entra est supprimé de Microsoft Entra ID, il est conservé en tant que rôle PostgreSQL, mais il ne peut plus acquérir de nouveau jeton d’accès. Dans ce cas, même si le rôle correspondant existe toujours dans la base de données, il ne peut pas s’authentifier auprès du serveur. Les administrateurs de base de données doivent transférer la propriété et supprimer les rôles manuellement.

Remarque

L’utilisateur Microsoft Entra supprimé peut toujours se connecter jusqu’à l’expiration du jeton (60 minutes maximum après l’émission du jeton). Si vous supprimez également l’utilisateur du serveur flexible Azure Database pour PostgreSQL, cet accès est immédiatement révoqué.

Azure Database pour PostgreSQL – Serveur flexible associe les jetons d’accès au rôle de base de données en utilisant l’identifiant unique de l’utilisateur Microsoft Entra, plutôt que le nom d’utilisateur. Si un utilisateur Microsoft Entra est supprimé et qu’un nouvel utilisateur est créé avec le même nom, le serveur flexible Azure Database pour PostgreSQL considère qu’il s’agit d’un utilisateur différent. Par conséquent, si un utilisateur est supprimé de Microsoft Entra ID et qu’un nouvel utilisateur est ajouté avec le même nom, le nouvel utilisateur ne peut pas se connecter avec le rôle existant.

Forum aux questions

Quels sont les modes d’authentification disponibles dans Azure Database pour PostgreSQL – Serveur flexible ?

Azure Database pour PostgreSQL – Serveur flexible prend en charge trois modes d’authentification : l’authentification PostgreSQL uniquement, l’authentification Microsoft Entra uniquement, et l’authentification PostgreSQL et Microsoft Entra.

Puis-je configurer plusieurs administrateurs Microsoft Entra sur mon serveur flexible ?

Oui. Vous pouvez configurer plusieurs administrateurs Microsoft Entra sur votre serveur flexible. Lors de l’approvisionnement, vous ne pouvez définir qu’un seul administrateur Microsoft Entra. Mais une fois le serveur créé, vous pouvez définir autant d’administrateurs Microsoft Entra que vous le souhaitez en accédant au volet Authentification.

Un administrateur Microsoft Entra est-il simplement un utilisateur Microsoft Entra ?

Non. Un administrateur Microsoft Entra peut être un utilisateur, un groupe, un principal de service ou une identité managée.

Un administrateur Microsoft Entra peut-il créer des utilisateurs locaux basés sur un mot de passe ?

Un administrateur Microsoft Entra a l’autorité de gérer à la fois les utilisateurs Microsoft Entra et les utilisateurs locaux basés sur un mot de passe.

Que se passe-t-il quand j’active l’authentification Microsoft Entra sur mon serveur flexible ?

Lorsque vous définissez l’authentification Microsoft Entra au niveau du serveur, l’extension PGAadAuth est activée et le serveur redémarre.

Comment puis-je me connecter à l’aide de l’authentification Microsoft Entra ?

Vous pouvez utiliser des outils clients tels que psql ou pgAdmin pour vous connecter à votre serveur flexible. Utilisez votre ID d’utilisateur Microsoft Entra comme nom d’utilisateur, et votre jeton Microsoft Entra comme mot de passe.

Comment puis-je générer mon jeton ?

Vous générez le jeton à l’aide de

az login. Pour plus d’informations, consultez Récupérer le jeton d’accès Microsoft Entra.Quelle est la différence entre la connexion de groupe et la connexion individuelle ?

La seule différence entre la connexion en tant que membre de groupe Microsoft Entra et la connexion en tant qu’utilisateur Microsoft Entra individuel réside dans le nom d’utilisateur. La connexion en tant qu’utilisateur individuel nécessite un ID d’utilisateur Microsoft Entra individuel. La connexion en tant que membre de groupe nécessite le nom du groupe. Dans les deux scénarios, vous utilisez un jeton Microsoft Entra individuel identique au mot de passe.

Qu’est-ce que la durée de vie du jeton ?

Les jetons utilisateur sont valides jusqu’à une heure. Les jetons pour les identités managées affectées par le système sont valides jusqu’à 24 heures.

Étapes suivantes

- Pour savoir comment créer et remplir une instance Microsoft Entra ID, puis configurer Microsoft Entra ID avec Azure Database pour PostgreSQL – Serveur flexible, consultez Configurer et se connecter avec Microsoft Entra ID pour Azure Database pour PostgreSQL – Serveur flexible.

- Pour savoir comment gérer les utilisateurs Microsoft Entra pour Azure Database pour PostgreSQL – Serveur flexible, consultez Gérer les rôles Microsoft Entra dans Azure Database pour PostgreSQL – Serveur flexible.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour