Configurer l’UE sur le transfert interne UE pour Azure Private 5G Core - Portail Azure

Azure Private 5G Core permet au trafic entre l’équipement utilisateur attaché au même réseau de données de rester au sein de ce réseau. C’est ce que l’on appelle le transfert interne entre les UEs. Le transfert interne entre les UEs réduit la latence et optimise la sécurité et la confidentialité du trafic UE-UE. Vous pouvez activer ou désactiver ce comportement à l’aide de stratégies SIM.

Si vous utilisez le service par défaut et que vous autorisez la stratégie SIM, le transfert interne est activé. Si vous utilisez une stratégie plus restrictive, vous devrez peut-être activer le transfert interne.

Si vous utilisez le service par défaut et que vous autorisez la stratégie SIM et souhaitez désactiver le transfert interne, soit parce que vous utilisez une passerelle externe, soit parce que vous ne souhaitez pas que les UE communiquent entre elles, vous pouvez créer un service pour le faire, puis l’appliquer à votre stratégie SIM d’autorisation.

Prérequis

- Assurez-vous que vous pouvez vous connecter au portail Azure à l’aide d’un compte ayant accès à l’abonnement actif que vous avez identifié dans Effectuer les tâches préalables pour le déploiement d’un réseau mobile privé. Ce compte doit avoir le rôle de Contributeur ou de Propriétaire intégré au niveau de l’étendue de l’abonnement.

- Identifiez le nom de la ressource de réseau mobile correspondant à votre réseau mobile privé.

- Collectez toutes les valeurs de configuration dans Collecter les informations requises pour un service pour le service choisi.

Créer un service pour autoriser le transfert interne

Dans cette étape, nous allons créer un service qui permet au trafic étiqueté avec l’adresse distante dans la plage configurée pour les UEs (10.20.0.0.0/16, dans cet exemple) de circuler dans les deux sens.

Pour créer le service :

Connectez-vous au portail Azure.

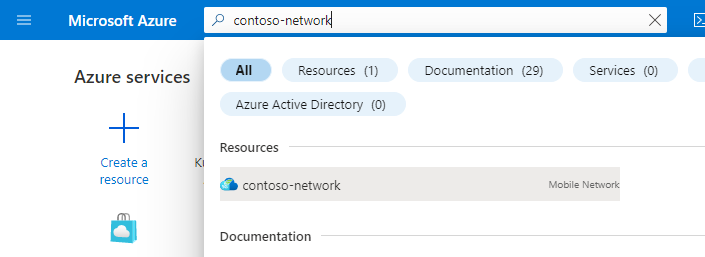

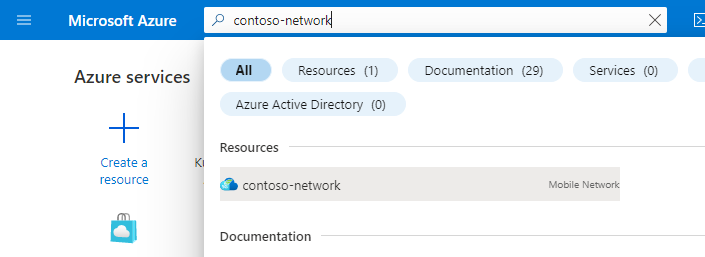

Recherchez et sélectionnez la ressource réseau mobile représentant votre réseau mobile privé.

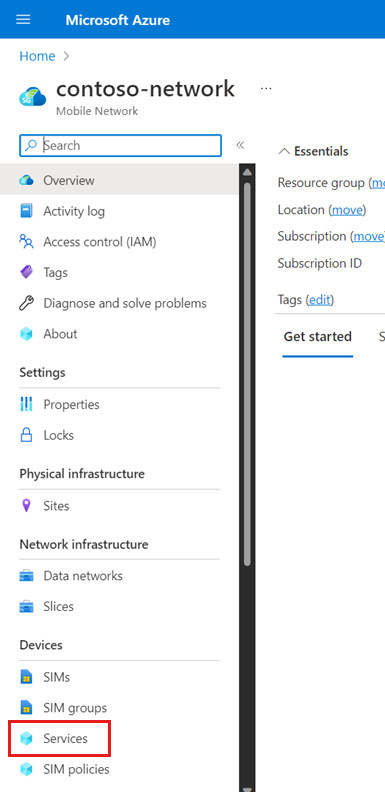

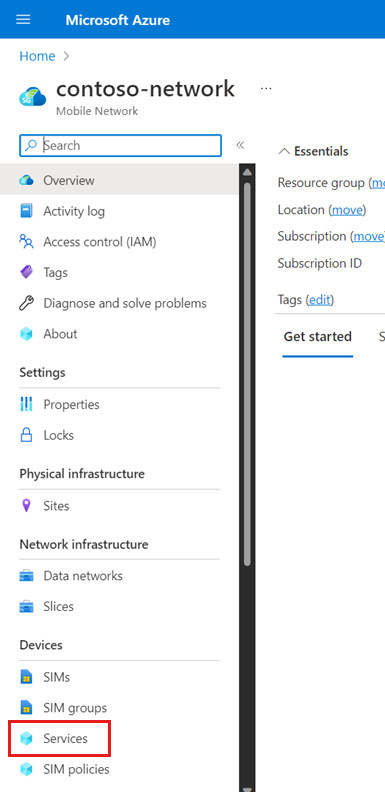

Dans le menu Ressource, sélectionnez Services.

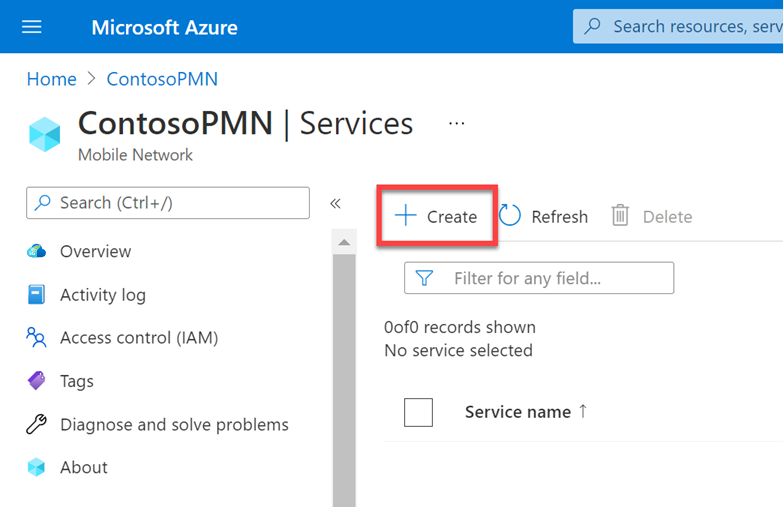

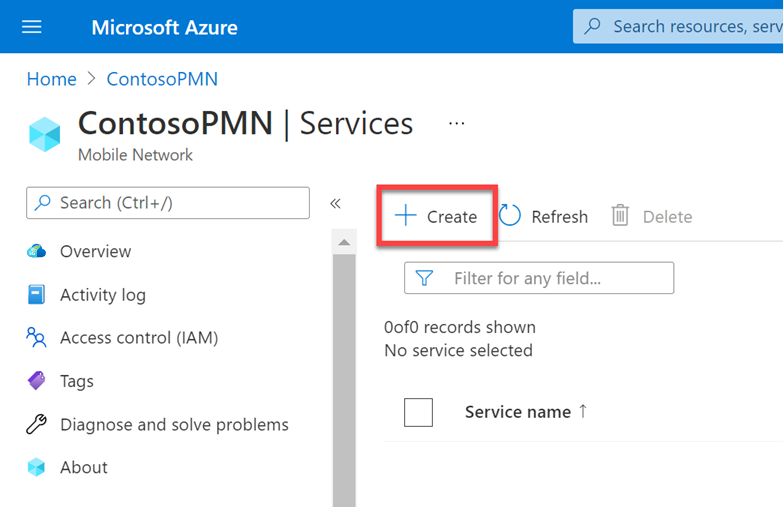

Dans la barre Commandes, sélectionnez Créer.

Nous allons maintenant entrer des valeurs pour définir les caractéristiques de QoS qui seront appliquées aux flux de données de service qui correspondent à ce service. Sous l’onglet Bases, remplissez les champs comme suit.

Champ Valeur Nom du service service_allow_internal_forwardingPrécédence du service 200Débit binaire maximum (MBR) - Liaison montante 2 GbpsDébit binaire maximum (MBR) - Liaison descendante 2 GbpsNiveau de priorité d’allocation et de conservation 25QI/QCI 9Capacité de préemption Sélectionnez Ne peut pas préempter. Vulnérabilité de préemption Sélectionnez Ne peut pas être préempté. Sous Règles de stratégie de flux de données, sélectionnez Ajouter une règle de stratégie.

Nous allons maintenant créer une règle de stratégie de flux de données qui autorise tous les paquets qui correspondent au modèle de flux de données que nous allons configurer à l’étape suivante. Sous Ajouter une règle de stratégie à droite, renseignez les champs comme suit.

Champ Valeur Nom de la règle rule_allow_internal_forwardingPrécédence de la règle de stratégie Sélectionnez 200. Autoriser le trafic Sélectionnez Enabled. Nous allons maintenant créer un modèle de flux de données qui correspond aux paquets qui circulent vers ou loin des UEs dans la version 10.20.0.0/16, afin qu’ils puissent être autorisés par

rule_allow_internal_forwarding. Sous Modèles de flux de données, sélectionnez Ajouter un modèle de flux de données. Dans la fenêtre contextuelle Ajouter un modèle de flux de données, renseignez les champs comme suit.Champ Valeur Nom du modèle internal_forwardingProtocoles Sélectionnez Tout. Sens Sélectionnez Bidirectionnel. Adresses IP distantes 10.20.0.0/16Ports Laisser vide. Sélectionnez Ajouter.

Dans l’onglet Général, sélectionnez Vérifier + créer.

Sélectionnez Créer pour créer le service.

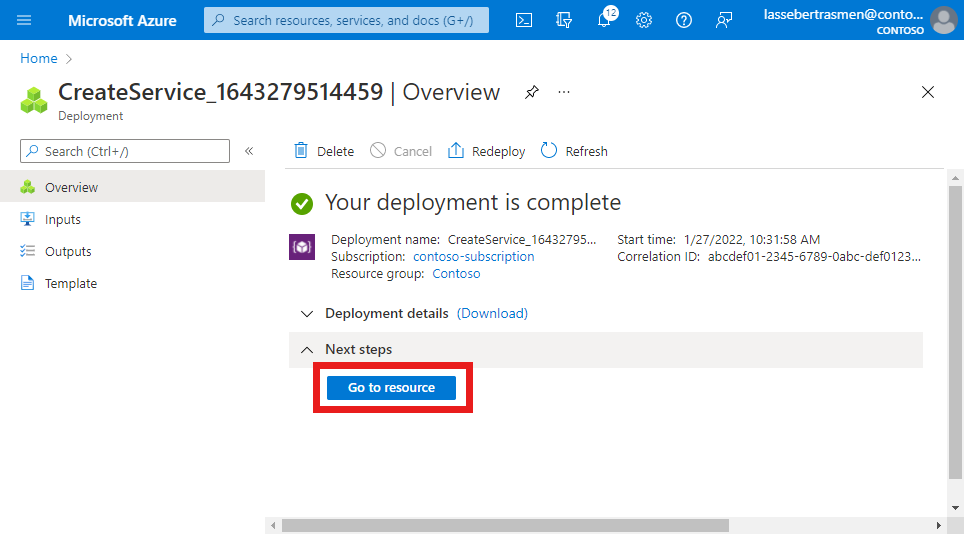

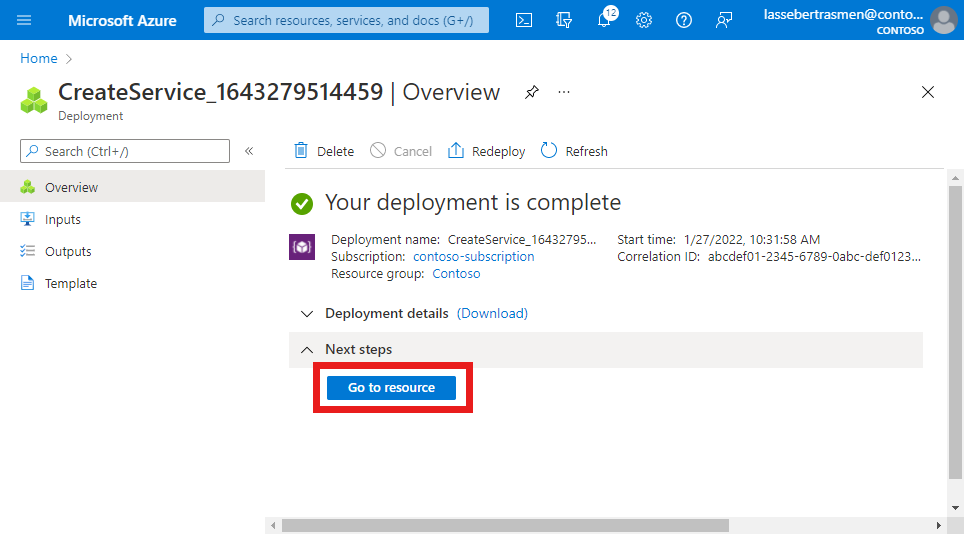

Le portail Azure affiche l’écran de confirmation suivant lors de la création du service. Sélectionnez Atteindre la ressource pour afficher la nouvelle ressource de service.

Vérifiez que les caractéristiques de QoS, les règles de stratégie de flux de données et les modèles de flux de données de service listés en bas de l’écran sont configurés comme prévu.

Créer un service pour bloquer le transfert interne

Dans cette étape, nous allons créer un service qui bloque le trafic étiqueté avec l’adresse distante dans la plage configurée pour les UEs (10.20.0.0/16, dans cet exemple) dans les deux sens.

Pour créer le service :

Connectez-vous au portail Azure.

Recherchez et sélectionnez la ressource réseau mobile représentant votre réseau mobile privé.

Dans le menu Ressource, sélectionnez Services.

Dans la barre Commandes, sélectionnez Créer.

Entrez des valeurs pour définir les caractéristiques qoS qui seront appliquées aux flux de données de service (SDFs) qui correspondent à ce service. Sous l’onglet Bases, remplissez les champs comme suit.

Champ Valeur Nom du service service_block_internal_forwardingPrécédence du service 200Débit binaire maximum (MBR) - Liaison montante 2 GbpsDébit binaire maximum (MBR) - Liaison descendante 2 GbpsNiveau de priorité d’allocation et de conservation 25QI/QCI 9Capacité de préemption Sélectionnez Ne peut pas préempter. Vulnérabilité de préemption Sélectionnez Ne peut pas être préempté. Important

La priorité du service doit être une valeur inférieure à n’importe quel service en conflit (par exemple, un service « autoriser tout »). Les services sont mis en correspondance avec le trafic par ordre de priorité.

Sous Règles de stratégie de flux de données, sélectionnez Ajouter une règle de stratégie.

Nous allons maintenant créer une règle de stratégie de flux de données qui bloque tous les paquets qui correspondent au modèle de flux de données que nous allons configurer à l’étape suivante. Sous Ajouter une règle de stratégie à droite, renseignez les champs comme suit.

Champ Valeur Nom de la règle rule_block_internal_forwardingPrécédence de la règle de stratégie Sélectionnez 200. Autoriser le trafic Sélectionnez Bloqué. Nous allons maintenant créer un modèle de flux de données qui correspond aux paquets qui circulent vers ou loin des UEs dans la version 10.20.0.0/16, afin qu’ils puissent être bloqués par

rule_block_internal_forwarding. Sous Modèles de flux de données, sélectionnez Ajouter un modèle de flux de données. Dans la fenêtre contextuelle Ajouter un modèle de flux de données, renseignez les champs comme suit.Champ Valeur Nom du modèle internal_forwardingProtocoles Sélectionnez Tout. Sens Sélectionnez Bidirectionnel. Adresses IP distantes 10.20.0.0/16Ports Laisser vide. Sélectionnez Ajouter.

Dans l’onglet Général, sélectionnez Vérifier + créer.

Sélectionnez Créer pour créer le service.

Le portail Azure affiche l’écran de confirmation suivant lors de la création du service. Sélectionnez Atteindre la ressource pour afficher la nouvelle ressource de service.

Vérifiez que les caractéristiques de QoS, les règles de stratégie de flux de données et les modèles de flux de données de service listés en bas de l’écran sont configurés comme prévu.

Modifier une stratégie SIM existante pour affecter le nouveau service

Dans cette étape, nous allons affecter le nouveau service (service_allow_internal_forwarding ou service_block_internal_forwarding) à une stratégie SIM existante.

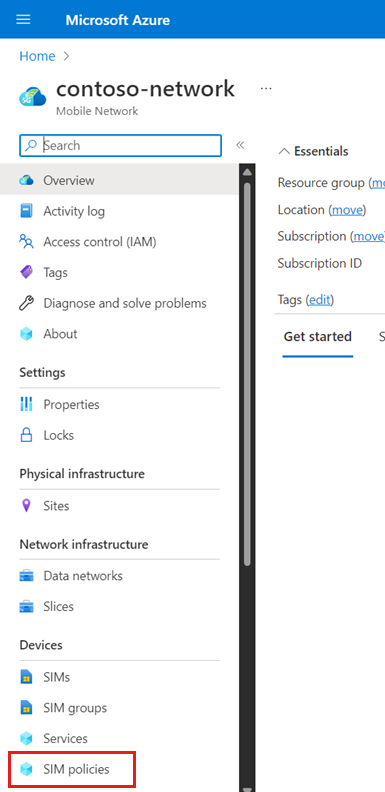

Recherchez la stratégie SIM configurée pour vos UEs.

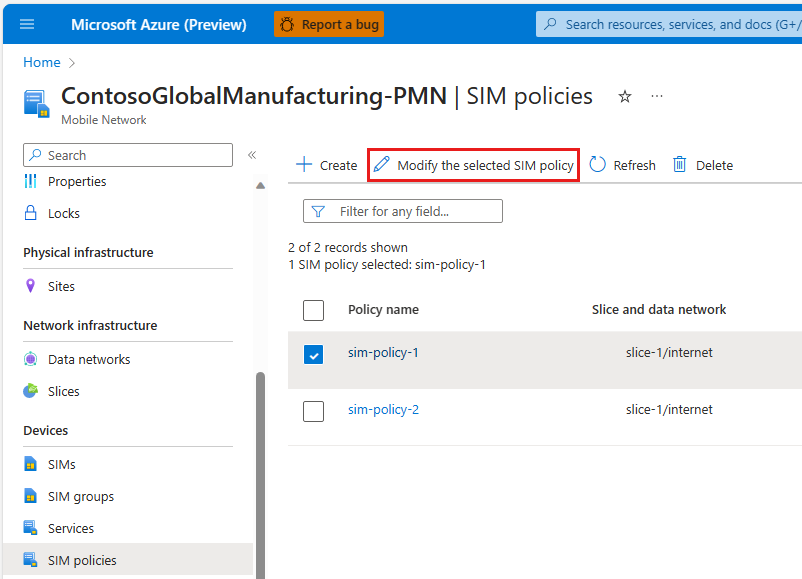

Sélectionnez la stratégie SIM que vous souhaitez modifier, puis sélectionnez Modifier la stratégie SIM sélectionnée.

Sélectionnez Modifier l’étendue du réseau pour le réseau de données et de tranche existant configuré pour vos UEs.

Sous Configuration du service, ajoutez le nouveau service.

Sélectionnez Modifier.

Sélectionnez Affecter aux sims.

Sélectionnez Vérifier + modifier.

Passez en revue votre stratégie SIM mise à jour et case activée que la configuration est comme prévu.

- Les paramètres de niveau supérieur pour la stratégie SIM sont affichés sous l’en-tête Informations de base.

- Vous pouvez voir la configuration de l’étendue réseau sous l’en-tête Étendue réseau, notamment les services configurés sous Configuration du service et la configuration de la qualité de service sous Qualité de service (QoS).