Démarrage rapide : Vérifier l’accès d’un utilisateur à une ressource Azure unique

Parfois, vous devez vérifier l’accès dont dispose un utilisateur à une ressource Azure. Vous vérifiez son accès en listant ses affectations. Un moyen rapide de vérifier l’accès d’un seul utilisateur consiste à utiliser la fonctionnalité Vérifier l’accès dans la page Contrôle d’accès (IAM) .

Étape 1 : Ouvrir la ressource Azure

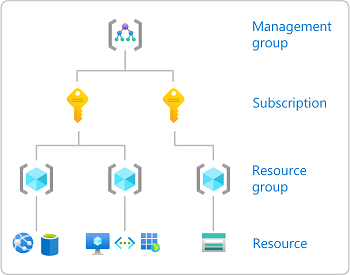

Pour vérifier l’accès d’un utilisateur, vous devez d’abord ouvrir la ressource Azure pour laquelle vous souhaitez vérifier l’accès. Les ressources Azure sont organisées en niveaux, qui sont généralement appelés l’étendue. Dans Azure, vous pouvez spécifier une étendue à quatre niveaux, allant du plus large au plus petit : groupe d’administration, abonnement, groupe de ressources et ressource.

Suivez ces étapes pour ouvrir la ressource Azure pour laquelle vous souhaitez vérifier l’accès.

Ouvrez le portail Azure.

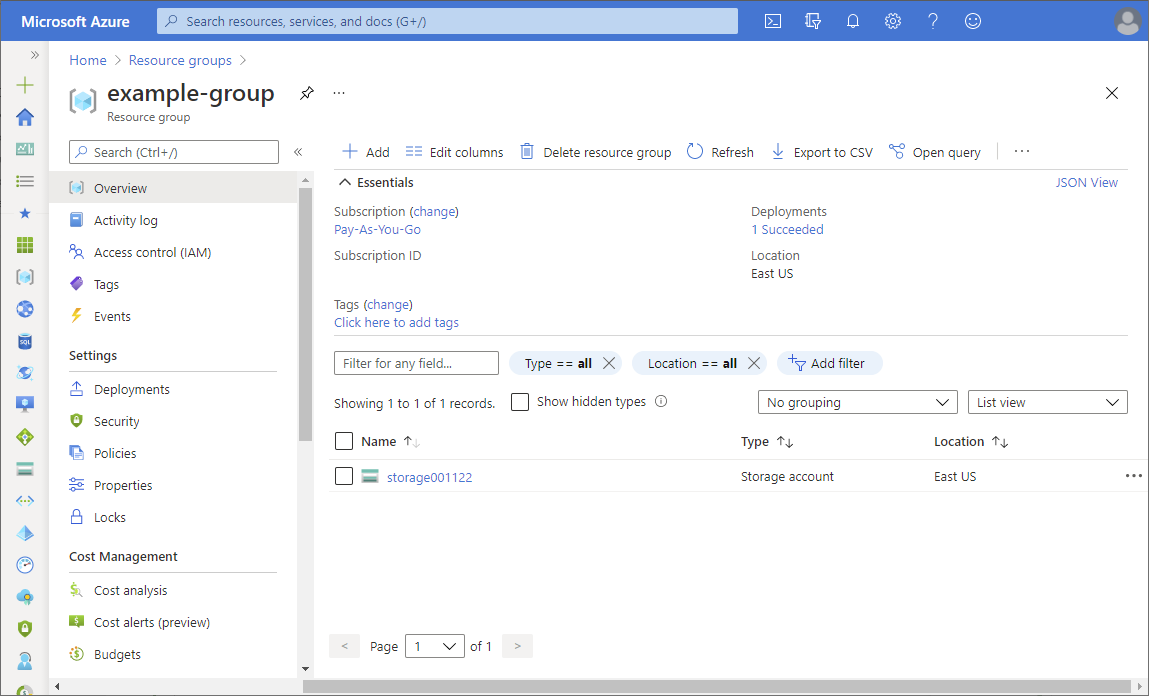

Ouvrez la ressource Azure pour laquelle vous souhaitez vérifier l’accès, comme Groupes d’administration, Abonnements, Groupes de ressources ou une ressource particulière.

Cliquez sur la ressource spécifique dans cette étendue.

Voici l’illustration d’un exemple de groupe de ressources.

Étape 2 : Vérifier l’accès pour un utilisateur

Suivez ces étapes pour vérifier l’accès d’un utilisateur, d’un groupe, d’un principal de service ou d’une identité managée à la ressource Azure précédemment sélectionnée.

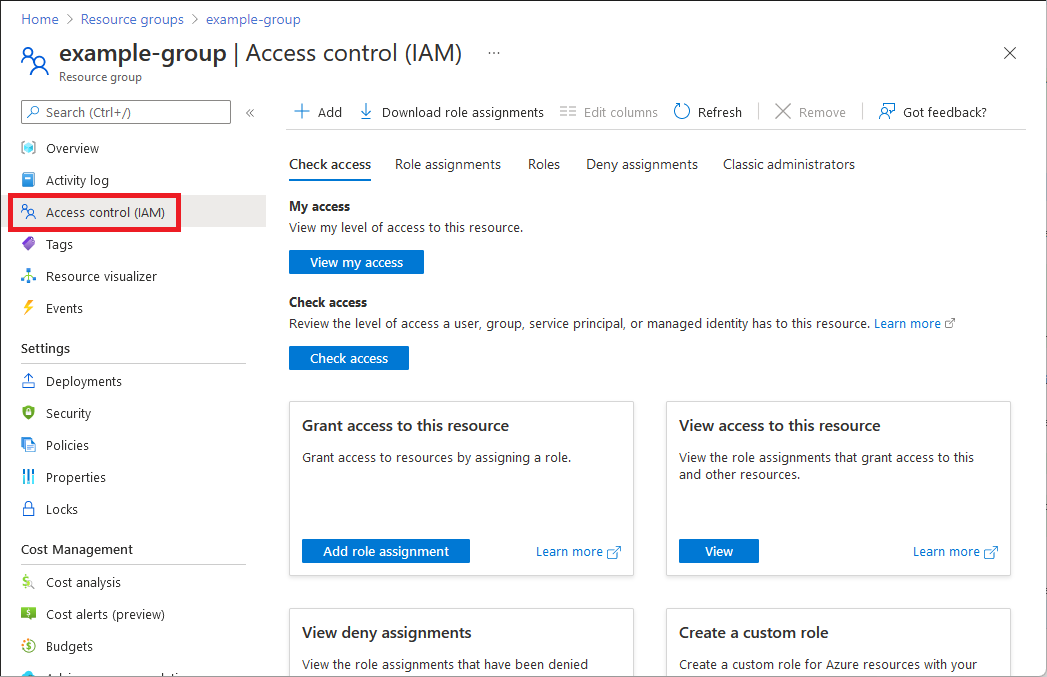

Cliquez sur Contrôle d’accès (IAM) .

Voici un exemple de la page Contrôle d’accès (IAM) pour un groupe de ressources.

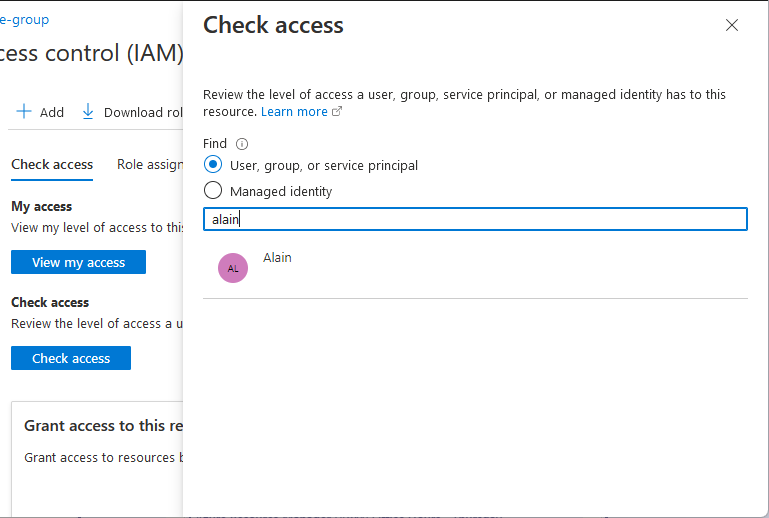

Sous l’onglet Vérifier l’accès, cliquez sur le bouton Vérifier l’accès.

Dans le volet Vérifier l’accès, cliquez sur Utilisateur, groupe ou principal de service.

Dans la zone de recherche, entrez une chaîne afin de rechercher, dans le répertoire, des noms d’affichage, des adresses e-mail ou des identificateurs d’objet.

Cliquez sur l’utilisateur pour ouvrir le volet Affectations.

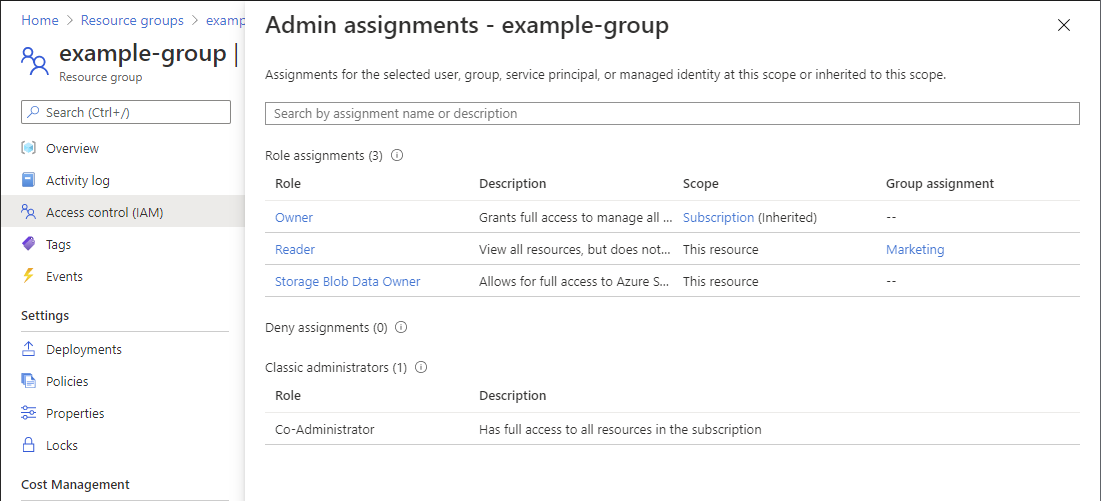

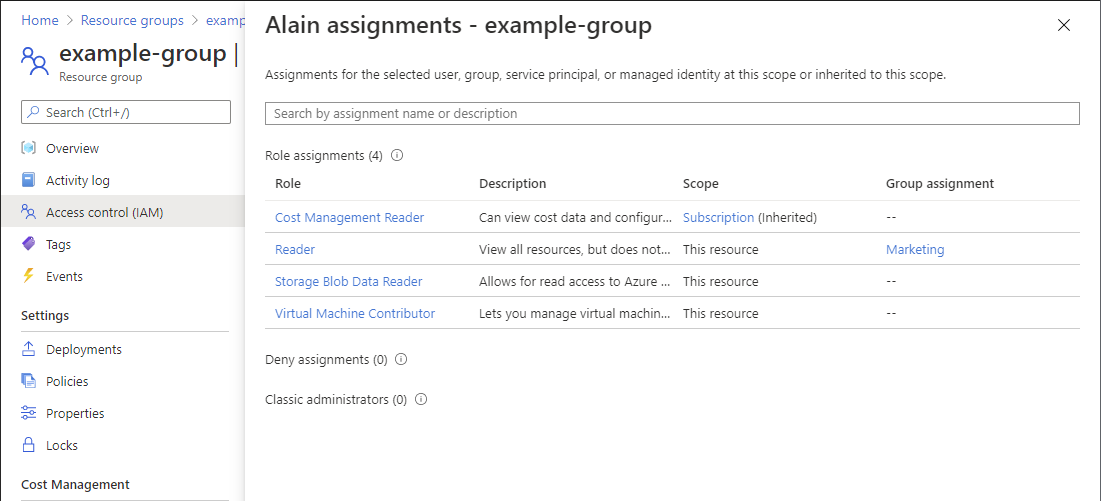

Dans ce volet, vous pouvez voir l’accès de l’utilisateur sélectionné pour cette étendue et celui hérité de cette étendue. Les affectations pour les étendues enfants ne sont pas listées. Les affectations suivantes s'affichent :

- Attributions de rôle ajoutées avec RBAC Azure.

- Affectations de refus ajoutées à l’aide d’Azure Blueprints ou des applications managées Azure.

- Affectations de l’administrateur de service classique ou de coadministrateurs pour les déploiements classiques.

Étape 3 : Vérifier votre accès

Suivez ces étapes pour vérifier votre accès à la ressource Azure précédemment sélectionnée.

Cliquez sur Contrôle d’accès (IAM).

Sous l’onglet Vérifier l’accès, cliquez sur le bouton Afficher mon accès.

Un volet des affectations s’affiche, dans lequel est listé votre accès pour cette étendue et celui hérité de cette étendue. Les affectations pour les étendues enfants ne sont pas listées.