Le contrôle d’accès en fonction du rôle Azure (Azure RBAC) est le système d’autorisation que vous utilisez pour gérer l’accès aux ressources Azure. Supprimez une attribution de rôle pour supprimer l’accès à une ressource Azure. Cet article explique la procédure de suppression des attributions de rôles à l’aide du portail Azure, d’Azure PowerShell, d’Azure CLI et de l’API REST.

Supprimer des attributions de rôles Azure

Prérequis

Pour ajouter des attributions de rôles, vous devez disposer :

- Autorisations

Microsoft.Authorization/roleAssignments/delete, comme celles de l’Administrateur de contrôle d’accès en fonction du rôle

Pour l’API REST, vous devez utiliser la version suivante :

2015-07-01ou ultérieur

Pour plus d’informations, consultez Versions des API REST Azure RBAC.

Portail Azure

Effectuez les étapes suivantes :

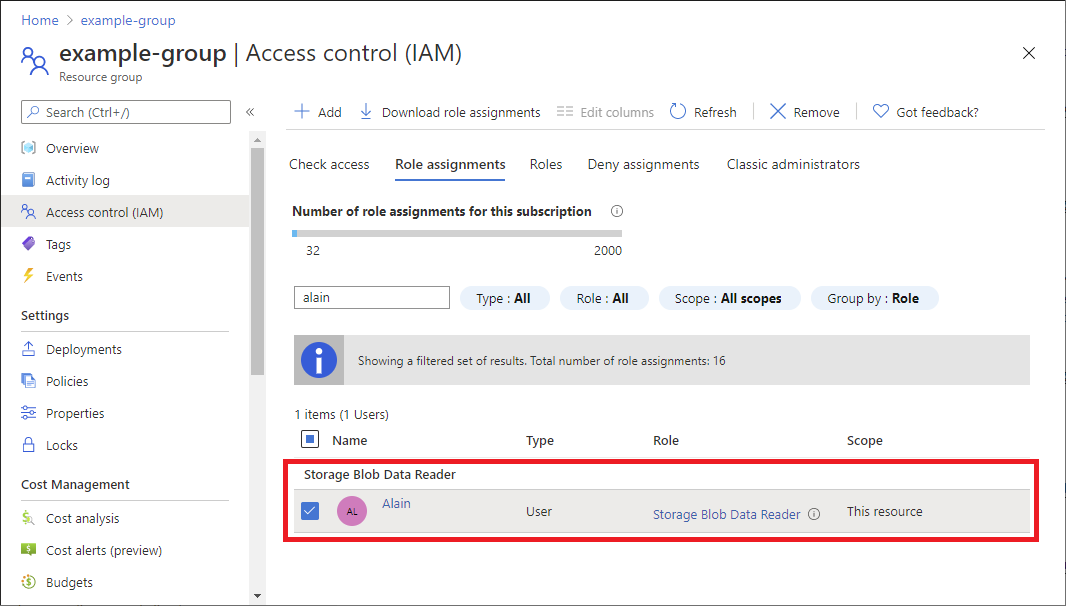

Ouvrez Contrôle d’accès (IAM) dans une étendue, par exemple un groupe d’administration, un abonnement, un groupe de ressources ou une ressource pour lesquels vous souhaitez supprimer l’accès.

Cliquez sur l’onglet Attributions de rôles afin d’afficher toutes les attributions de rôles pour cette étendue.

Dans la liste des attributions de rôle, ajoutez une coche à côté du principal de sécurité comportant l’attribution de rôle que vous souhaitez supprimer.

Cliquez sur Supprimer.

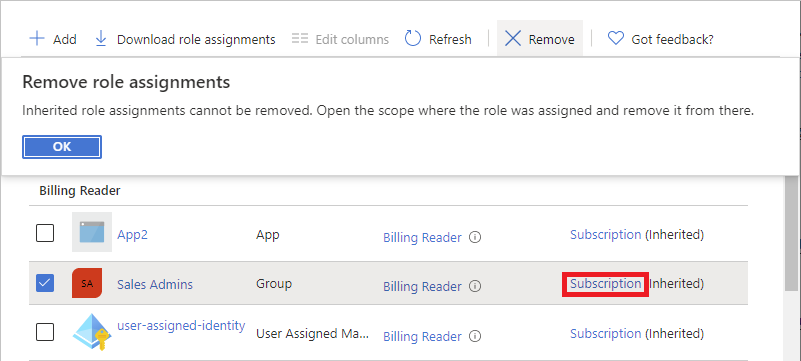

Dans le message d’attribution de rôle qui s’affiche, cliquez sur Oui.

Si vous voyez un message indiquant que les attributions de rôles héritées ne peuvent pas être supprimées, cela signifie que vous tentez de supprimer une attribution de rôle dans une étendue enfant. Vous devez ouvrir le contrôle d’accès (IAM) dans l’étendue où le rôle a été attribué, puis réessayer. Un moyen rapide d’ouvrir le contrôle d’accès (IAM) à l’étendue correcte consiste à examiner la colonne Étendue, puis à cliquer sur le lien à côté de (Héritée).

Azure PowerShell

Dans Azure PowerShell, supprimez une attribution de rôle en utilisant Remove-AzRoleAssignment.

L’exemple suivant supprime l’attribution du rôle Collaborateur de machine virtuelle de l’utilisateur patlong@contoso.com pour le groupe de ressources pharma-sales :

PS C:\> Remove-AzRoleAssignment -SignInName patlong@contoso.com `

-RoleDefinitionName "Virtual Machine Contributor" `

-ResourceGroupName pharma-sales

Removes the Reader role from the Ann Mack Team group with ID 22222222-2222-2222-2222-222222222222 at a subscription scope.

PS C:\> Remove-AzRoleAssignment -ObjectId 22222222-2222-2222-2222-222222222222 `

-RoleDefinitionName "Reader" `

-Scope "/subscriptions/00000000-0000-0000-0000-000000000000"

Removes the Billing Reader role from the alain@example.com user at the management group scope.

PS C:\> Remove-AzRoleAssignment -SignInName alain@example.com `

-RoleDefinitionName "Billing Reader" `

-Scope "/providers/Microsoft.Management/managementGroups/marketing-group"

Removes the User Access Administrator role with ID 18d7d88d-d35e-4fb5-a5c3-7773c20a72d9 from the principal with ID 33333333-3333-3333-3333-333333333333 at subscription scope with ID 00000000-0000-0000-0000-000000000000.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 `

-RoleDefinitionId 18d7d88d-d35e-4fb5-a5c3-7773c20a72d9 `

-Scope /subscriptions/00000000-0000-0000-0000-000000000000

If you get the error message: "The provided information does not map to a role assignment", make sure that you also specify the -Scope or -ResourceGroupName parameters. For more information, see Troubleshoot Azure RBAC.

Azure CLI

Dans Azure CLI, supprimez une attribution de rôle à l’aide de az role assignment delete.

L’exemple suivant supprime l’attribution du rôle Collaborateur de machine virtuelle de l’utilisateur patlong@contoso.com pour le groupe de ressources pharma-sales :

az role assignment delete --assignee "patlong@contoso.com" \

--role "Virtual Machine Contributor" \

--resource-group "pharma-sales"

Removes the Reader role from the Ann Mack Team group with ID 22222222-2222-2222-2222-222222222222 at a subscription scope.

az role assignment delete --assignee "22222222-2222-2222-2222-222222222222" \

--role "Reader" \

--scope "/subscriptions/00000000-0000-0000-0000-000000000000"

Removes the Billing Reader role from the alain@example.com user at the management group scope.

az role assignment delete --assignee "alain@example.com" \

--role "Billing Reader" \

--scope "/providers/Microsoft.Management/managementGroups/marketing-group"

API REST

Dans l’API REST, supprimez une attribution de rôle à l’aide de Attributions de rôles - Supprimer.

Obtenir l’identificateur de l’attribution de rôle (GUID). Cet identificateur est renvoyé lorsque vous créez l’attribution de rôle, ou vous pouvez l’obtenir en répertoriant les attributions de rôles.

Commencez par la requête suivante :

DELETE https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId}?api-version=2022-04-01Dans l’URI, remplacez {scope} par l’étendue de suppression de l’attribution de rôle.

Étendue Type providers/Microsoft.Management/managementGroups/{groupId1}Groupe d’administration subscriptions/{subscriptionId1}Abonnement subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Resource group subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/microsoft.web/sites/mysite1Ressource Remplacez {roleAssignmentId} par l’identificateur GUID de l’attribution de rôle.

La requête suivante supprime l’attribution de rôle spécifiée au niveau de l’étendue de l’abonnement :

DELETE https://management.azure.com/subscriptions/{subscriptionId1}/providers/microsoft.authorization/roleassignments/{roleAssignmentId1}?api-version=2022-04-01Voici un exemple de sortie :

{ "properties": { "roleDefinitionId": "/subscriptions/{subscriptionId1}/providers/Microsoft.Authorization/roleDefinitions/a795c7a0-d4a2-40c1-ae25-d81f01202912", "principalId": "{objectId1}", "principalType": "User", "scope": "/subscriptions/{subscriptionId1}", "condition": null, "conditionVersion": null, "createdOn": "2022-05-06T23:55:24.5379478Z", "updatedOn": "2022-05-06T23:55:24.5379478Z", "createdBy": "{createdByObjectId1}", "updatedBy": "{updatedByObjectId1}", "delegatedManagedIdentityResourceId": null, "description": null }, "id": "/subscriptions/{subscriptionId1}/providers/Microsoft.Authorization/roleAssignments/{roleAssignmentId1}", "type": "Microsoft.Authorization/roleAssignments", "name": "{roleAssignmentId1}" }Modèle ARM

Il n’existe aucun moyen de supprimer une attribution de rôle à l’aide d’un modèle Azure Resource Manager (modèle ARM). Pour supprimer une attribution de rôle, vous devez utiliser d’autres outils, tels que le portail Azure, Azure PowerShell, Azure CLI ou l’API REST.