Créer et exécuter des tâches d’incident dans Microsoft Sentinel à l’aide de playbooks

Cet article explique comment utiliser des playbooks pour créer (et éventuellement exécuter) des tâches d’incident, afin de gérer les processus complexes du workflow d’analyste dans Microsoft Sentinel.

Les tâches d’incident peuvent être créées automatiquement non seulement par des playbooks, mais aussi par des règles d’automatisation, ainsi que manuellement, ad hoc et à partir d’un incident.

Cas d’usage pour les différents rôles

Cet article traite des scénarios suivants qui s’appliquent aux responsables de SOC, aux analystes senior et aux ingénieurs en automatisation :

- Utiliser un playbook pour ajouter une tâche et l’exécuter

- Utiliser un playbook pour ajouter une tâche de manière conditionnelle

D’autres scénarios pour ce public sont abordés dans l’article complémentaire suivant :

- Afficher les règles d’automatisation avec des actions de tâche d’incident

- Ajouter des tâches aux incidents avec des règles d’automatisation

Un autre article, dont les liens figurent ci-dessous, traite des scénarios qui s’appliquent davantage aux analystes de SOC :

Prérequis

Le rôle Répondeur Sentinel Microsoft est nécessaire pour afficher et modifier les incidents, ce qui est nécessaire pour ajouter, afficher et modifier des tâches.

Le rôle Contributeur Logic Apps est nécessaire pour créer et modifier des playbooks.

Ajouter des tâches aux incidents avec des playbooks

Utilisez l’action Ajouter une tâche dans un playbook (dans le connecteur Microsoft Sentinel) pour ajouter automatiquement une tâche à l’incident qui a déclenché le playbook.

Suivez ces instructions pour créer un playbook basé sur le déclencheur d’incident. (Vous pouvez utiliser un workflow Standard ou un workflow Consommation.)

Il existe deux façons d’utiliser des playbooks pour générer des tâches :

Utiliser un playbook pour ajouter une tâche et l’exécuter

Dans cet exemple, nous allons ajouter une action de playbook qui ajoute une tâche à l’incident pour réinitialiser le mot de passe compromis d’un utilisateur, puis nous allons ajouter une autre action de playbook qui envoie un signal à Microsoft Entra ID Protection (AADIP) pour réinitialiser le mot de passe. Ensuite, nous allons ajouter une action de playbook finale pour marquer la tâche comme terminée dans l’incident.

Pour ajouter et configurer ces actions, effectuez les étapes suivantes :

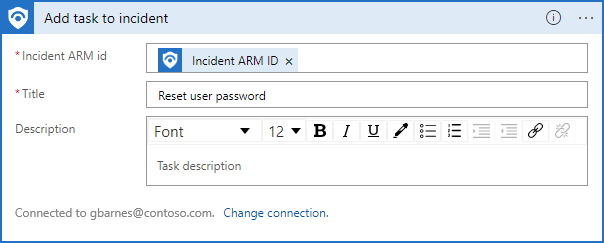

À partir du connecteur Microsoft Sentinel, ajoutez l’action Ajouter une tâche à l’incident.

Choisissez l’élément de contenu dynamique ID ARM de l’incident pour le champ ID ARM de l’incident. Entrez Réinitialiser le mot de passe de l’utilisateur comme Titre. Ajoutez une description si vous le souhaitez.

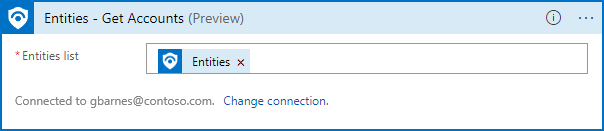

Ajoutez l’action Entités – Obtenir des comptes (préversion).

Ajoutez l’élément de contenu dynamique Entités (à partir du schéma d’incident Microsoft Sentinel) au champ Liste des entités.

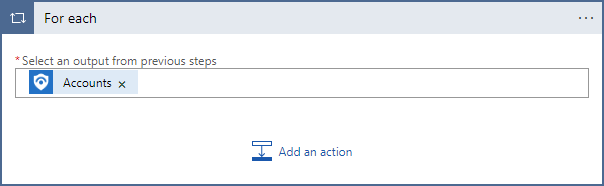

Ajoutez une boucle For each à partir de la bibliothèque d’actions Contrôle.

Ajoutez l’élément de contenu dynamique Comptes à partir de la sortie Entités – Obtenir des comptes au champ Sélectionner une sortie dans les étapes précédentes.

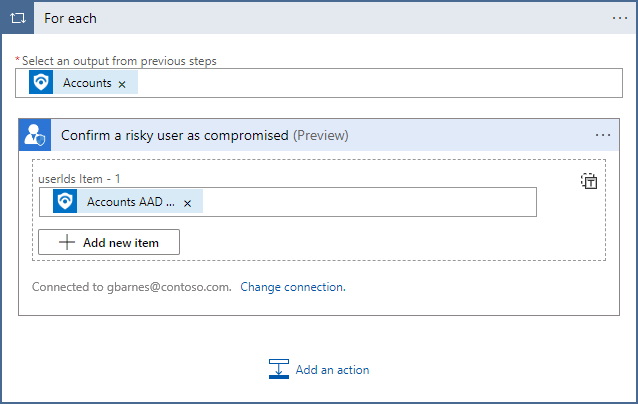

Dans la boucle For each, sélectionnez Ajouter une action.

Recherchez et sélectionnez le connecteur Microsoft Entra ID Protection, puis sélectionnez l’action Confirmer qu’un utilisateur à risque est compromis (préversion).

Ajoutez l’élément de contenu dynamique Identifiant utilisateur Microsoft Entra des comptes au champ Élément ID utilisateur – 1.Remarque

Ce champ (Identifiant utilisateur Microsoft Entra des comptes) est un moyen d’identifier un utilisateur dans AADIP. Il ne s’agit peut-être pas nécessairement de la meilleure méthode à utiliser dans tous les scénarios, mais elle est présentée ici à titre d’exemple. Pour obtenir de l’aide, consultez d’autres playbooks qui gèrent les utilisateurs compromis ou la documentation Microsoft Entra ID Protection.

Cette action définit des processus en mouvement à l’intérieur de Microsoft Entra ID Protection qui vont réinitialiser le mot de passe de l’utilisateur.

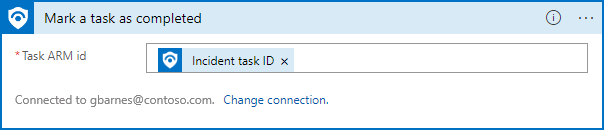

Ajoutez l’action Marquer une tâche comme terminée à partir du connecteur Microsoft Sentinel.

Ajoutez l’élément de contenu dynamique ID de la tâche d’incident au champ ID ARM de la tâche.

Utiliser un playbook pour ajouter une tâche de manière conditionnelle

Dans cet exemple, nous allons ajouter une action de playbook qui recherche une adresse IP qui apparaît dans un incident. Si les résultats de cette recherche indiquent que l’adresse IP est malveillante, le playbook crée une tâche permettant à l’analyste de désactiver l’utilisateur qui se sert de cette adresse IP. Si l’adresse IP n’est pas une adresse malveillante connue, le playbook crée une autre tâche, pour que l’analyste contacte l’utilisateur afin de vérifier l’activité.

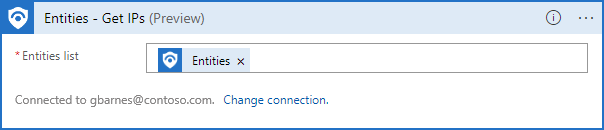

À partir du connecteur Microsoft Sentinel, ajoutez l’action Entités – Obtenir des adresses IP.

Ajoutez l’élément de contenu dynamique Entités (à partir du schéma d’incident Microsoft Sentinel) au champ Liste des entités.

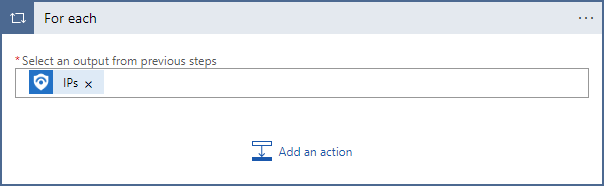

Ajoutez une boucle For each à partir de la bibliothèque d’actions Contrôle.

Ajoutez l’élément de contenu dynamique Adresses IP à partir de la sortie Entités – Obtenir des adresses IP au champ Sélectionner une sortie dans les étapes précédentes.

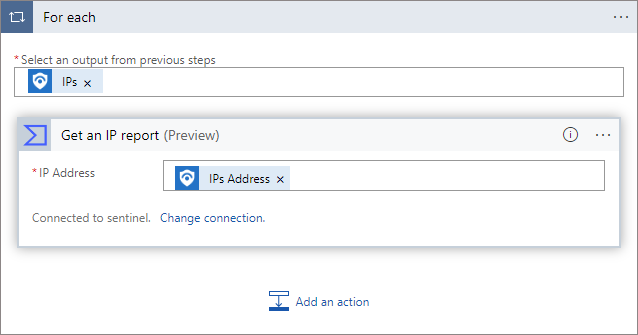

Dans la boucle For each, sélectionnez Ajouter une action.

Recherchez et sélectionnez le connecteur Virus Total, puis sélectionnez l’action Obtenir un rapport IP (préversion).

Ajoutez l’élément de contenu dynamique Adresses IP à partir de la sortie Entités – Obtenir des adresses IP au champ Adresse IP.

Dans la boucle For each, sélectionnez Ajouter une action.

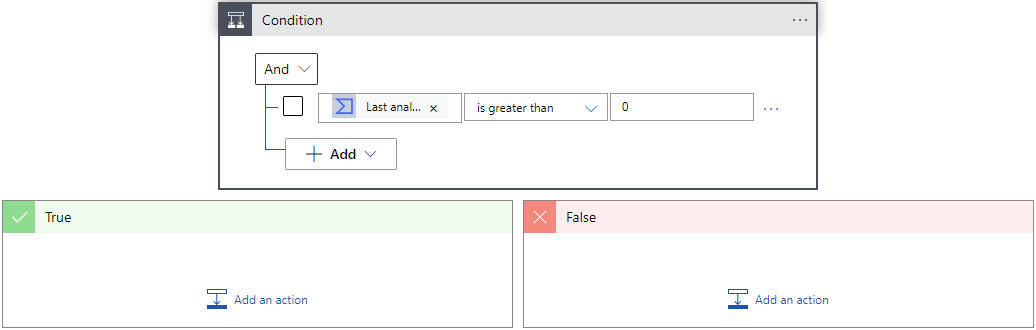

Ajoutez une condition à partir de la bibliothèque d’actions Contrôle.

Ajoutez l’élément de contenu dynamique Dernières statistiques d’analyse de malveillance à partir de la sortie Obtenir un rapport IP (vous devrez peut-être sélectionner « Voir plus » pour le trouver), sélectionnez l’opérateur est supérieur à, puis entrez0comme valeur. Cette condition pose la question : « Le rapport IP de Virus Total contient-il des résultats ? »

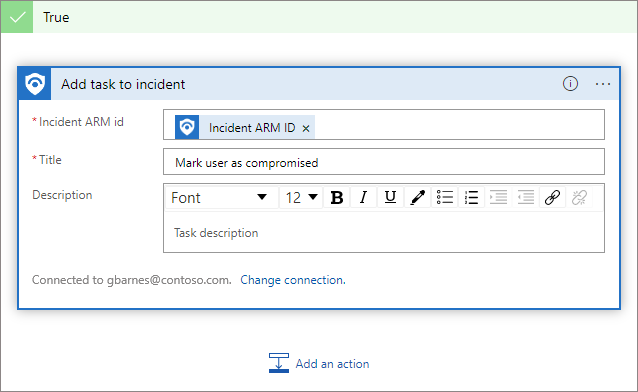

Dans l’option Vrai, sélectionnez Ajouter une action.

Sélectionnez l’action Ajouter une tâche à l’incident à partir du connecteur Microsoft Sentinel.

Choisissez l’élément de contenu dynamique ID ARM de l’incident pour le champ ID ARM de l’incident.

Entrez Marquer l’utilisateur comme étant compromis comme Titre. Ajoutez une description si vous le souhaitez.

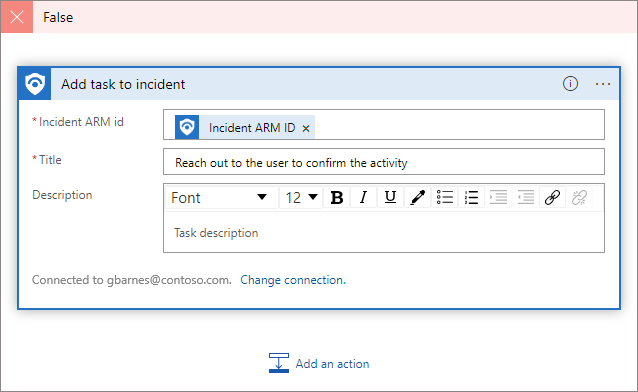

Dans l’option Faux, sélectionnez Ajouter une action.

Sélectionnez l’action Ajouter une tâche à l’incident à partir du connecteur Microsoft Sentinel.

Choisissez l’élément de contenu dynamique ID ARM de l’incident pour le champ ID ARM de l’incident.

Entrez Contacter l’utilisateur pour confirmer l’activité comme Titre. Ajoutez une description si vous le souhaitez.

Étapes suivantes

- Découvrez-en plus sur les tâches d’incident.

- Découvrez comment investiguer des incidents.

- Découvrez comment ajouter automatiquement des tâches à des groupes d’incidents à l’aide de règles d’automatisation.

- Découvrez comment utiliser des tâches pour gérer un workflow d’incident dans Microsoft Sentinel.

- Découvrez-en plus sur les playbooks, sur la façon de les créer et plus particulièrement sur l’utilisation d’actions.