Migrer l’automatisation ArcSight SOAR vers Microsoft Sentinel

Microsoft Sentinel fournit des fonctionnalités d’orchestration, d’automatisation et de réponse de sécurité (SOAR) avec des règles d’automatisation et des playbooks. Les règles d’automatisation automatisent la gestion et la réponse aux incidents, et les playbooks exécutent des séquences prédéterminées d’actions pour répondre aux menaces et y remédier. Cet article décrit comment identifier les cas d’usage SOAR et comment migrer votre automatisation ArcSight SOAR vers Microsoft Sentinel.

Les règles d’automatisation simplifient les flux de travail complexes de vos processus d’orchestration des incidents et vous permettent de gérer de manière centralisée votre automatisation de gestion des incidents.

Avec les règles d’automatisation, vous pouvez :

- Effectuer des tâches d’automatisation simples sans nécessairement utiliser de playbooks. Par exemple, vous pouvez attribuer, baliser des incidents, modifier l’état et fermer des incidents.

- Automatiser les réponses pour plusieurs règles d’analyse à la fois.

- Contrôler l’ordre des actions exécutées.

- Exécuter des playbooks pour les cas où des tâches d’automatisation plus complexes sont nécessaires.

Identifier les cas d’usage SOAR

Voici ce sur quoi vous devez réfléchir lors de la migration des cas d’usage SOAR à partir d’ArcSight.

- Qualité du cas d’usage. Choisissez de bons cas d’usage pour l’automatisation. Les cas d’usage doivent être basés sur des procédures clairement définies, avec une variation minimale et un faible taux de faux positifs. L’automatisation doit fonctionner avec des cas d’usage efficaces.

- Intervention manuelle. La réponse automatisée peut avoir un large éventail d’effets et des automatisations à fort impact doivent impliquer une entrée utilisateur pour confirmer les actions à impact élevé avant qu’elles ne soient prises.

- Critères binaires. Pour augmenter la réussite de la réponse, les points de décision au sein d’un flux de travail automatisé doivent être aussi limités que possible, avec des critères binaires. Les critères binaires réduisent la nécessité d’une intervention humaine et améliorent la prévisibilité des résultats.

- Alertes ou données précises. Les actions de réponse dépendent de la précision de signaux tels que des alertes. Les sources d’alertes et d’enrichissement doivent être fiables. Les ressources Microsoft Sentinel telles que les watchlists et le renseignement sur les menaces fiable peuvent améliorer la fiabilité.

- Rôle Analyste. Bien que l’automatisation, lorsqu’elle est possible, soit importante, réservez des tâches plus complexes pour les analystes et offrez-leur la possibilité d’entrer des flux de travail qui nécessitent une validation. Pour résumer, l’automatisation des réponses doit augmenter et étendre les fonctionnalités de l’analyste.

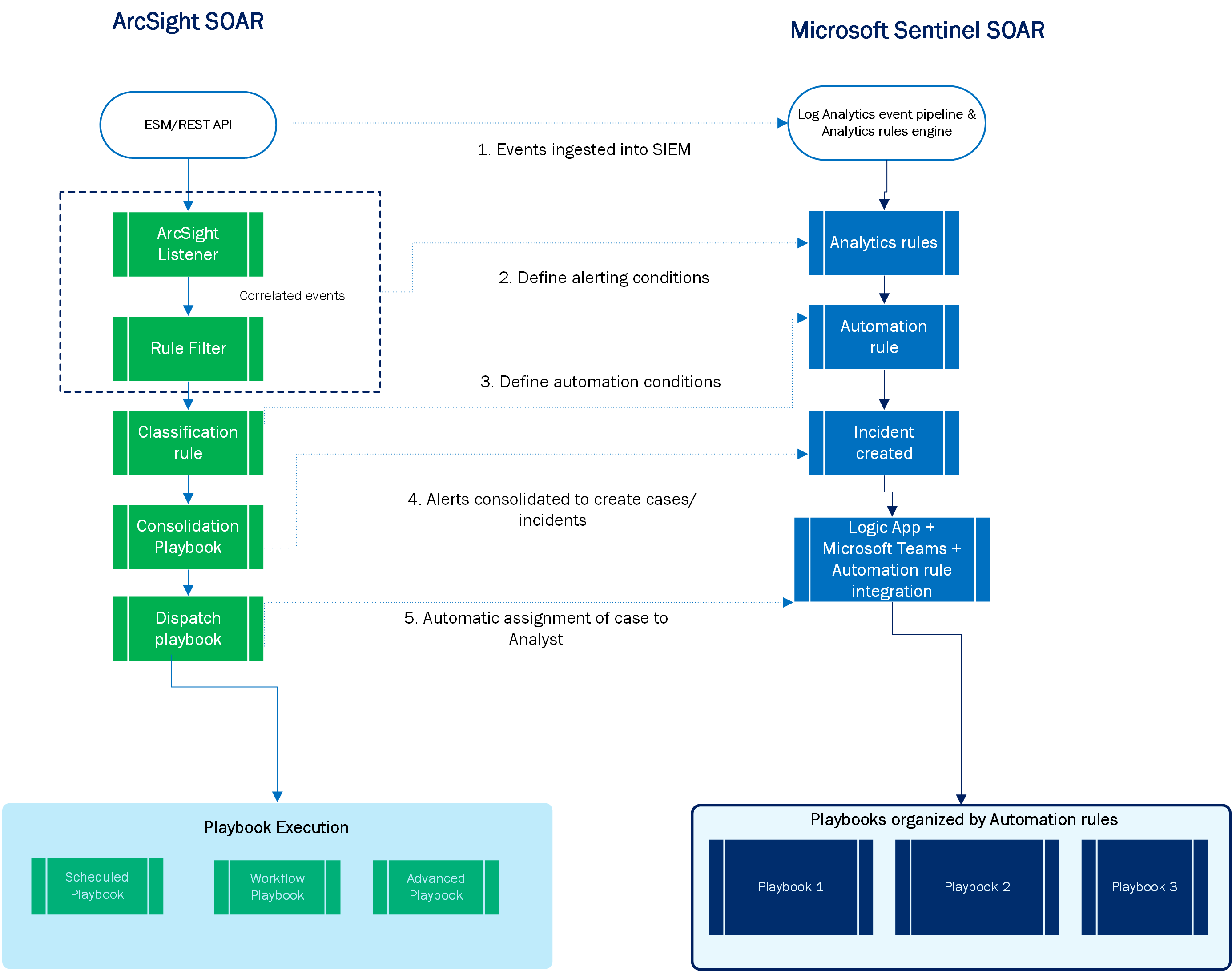

Migrer le flux de travail SOAR

Cette section montre comment les concepts clés de SOAR dans ArcSight se traduisent en composants Microsoft Sentinel, et fournit des instructions générales sur la migration de chaque étape ou composant dans le workflow SOAR.

| Étape (dans le diagramme) | ArcSight | Microsoft Sentinel |

|---|---|---|

| 1 | Ingérez des événements dans Enterprise Security Manager (ESM) et déclencher des événements de corrélation. | Ingérez des événements dans l’espace de travail Log Analytics. |

| 2 | Filtrez automatiquement les alertes pour la création d’incidents. | Utilisez des règles analytiques pour déclencher des alertes. Enrichissez les alertes à l’aide de la fonctionnalité de détails personnalisés pour créer des noms d’incident dynamiques. |

| 3 | Classez les incidents. | Utilisez des règles d’automatisation. Avec des règles d’automatisation, Microsoft Sentinel traite les incidents en fonction de la règle analytique qui les a déclenchés, et de propriétés d’incident correspondant à des critères définis. |

| 4 | Consolidez les incidents. | Vous pouvez consolider plusieurs alertes dans un seul incident en fonction de propriétés telles que des entités correspondantes, des détails d’alerte ou la période de création, en utilisant la fonctionnalité de regroupement d’alertes. |

| 5 | Envoyez les incidents. | Attribuez des incidents à des analystes spécifiques en utilisant une intégration entre les règles d’automatisation de Microsoft Teams, d’Azure Logic Apps et de Microsoft Sentinel. |

Mapper des composants SOAR

Passez en revue les fonctionnalités de Microsoft Sentinel ou d’Azure Logic Apps qui mappent aux principaux composants ArcSight SOAR.

| ArcSight | Microsoft Sentinel/Azure Logic Apps |

|---|---|

| Déclencheur | Déclencheur |

| Bit d’automatisation | Connecteur de fonction Azure |

| Action | Action |

| Playbooks planifiés | Playbooks initiés par le déclencheur de périodicité |

| Playbooks de workflow | Playbooks initiés automatiquement par des déclencheurs d’alerte ou d’incident Microsoft Sentinel |

| Marketplace | • Onglet > Modèles Automation • Catalogue du hub de contenu • GitHub |

Utiliser des playbooks et des règles d’automatisation dans Microsoft Sentinel

La plupart des playbooks que vous utilisez avec Microsoft Sentinel sont disponibles dans l’onglet Modèles Automation>, le catalogue du hub de contenu ou GitHub. Toutefois, dans certains cas, vous devrez peut-être créer des playbooks à partir de zéro ou à partir de modèles existants.

Vous créez généralement votre application logique personnalisée à l’aide de la fonctionnalité Concepteur d’application logique Azure. Le code des applications logiques est basé sur des modèles Azure Resource Manager (ARM), qui facilitent le développement, le déploiement et la portabilité d’Azure Logic Apps dans plusieurs environnements. Pour convertir votre playbook personnalisé en modèle ARM portable, vous pouvez utiliser le générateur de modèles ARM.

Utilisez ces ressources dans les cas où vous devez créer vos propres playbooks à partir de zéro ou à partir de modèles existants.

- Automatiser la gestion des incidents dans Microsoft Sentinel

- Automatiser la réponse aux menaces à l’aide de règles dans Microsoft Sentinel

- Didacticiel : utiliser des règles d’automatisation dans Microsoft Sentinel

- Comment utiliser Microsoft Sentinel pour la réponse aux incidents, l’orchestration et l’automatisation

- Cartes adaptatives pour améliorer la réponse aux incidents dans Microsoft Sentinel

Meilleures pratiques SOAR après la migration

Voici les meilleures pratiques que vous devez prendre en compte après votre migration SOAR :

- Après avoir migré vos playbooks, testez les playbooks de manière approfondie pour vous assurer que les actions migrées fonctionnent comme prévu.

- Passez régulièrement en revue vos automatisations pour explorer des moyens de simplification ou d’amélioration de votre SOAR. Microsoft Sentinel ajoute en permanence de nouveaux connecteurs et actions qui peuvent vous aider à simplifier ou à accroître l’efficacité de vos implémentations de réponse actuelles.

- Surveillez les performances de vos playbooks à l’aide du classeur de surveillance de l’intégrité des playbooks.

- Utilisez des identités managées et des principaux de service : authentifiez-vous auprès de différents services Azure au sein de vos Logic Apps, stockez les secrets dans Azure Key Vault et masquez la sortie de l’exécution du flux. Nous vous recommandons également de surveiller les activités de ces principaux de service.

Étapes suivantes

Dans cet article, vous avez appris à mapper votre automatisation SOAR de ArcSight à Microsoft Sentinel.