Mettre à jour des processus SOC

Un centre des opérations de sécurité (SOC) est une fonction centralisée au sein d’une organisation, qui intègre des personnes, des processus et des technologies. Un SOC implémente l’infrastructure globale de cybersécurité de l’organisation. Le SOC collabore en fournissant les efforts d’organisation pour surveiller, alerter, prévenir, détecter et analyser les incidents de cybersécurité, et y répondre. Les équipes SOC, dirigées par un responsable SOC, peuvent inclure des personnes chargées de répondre aux incidents, des analystes SOC aux niveaux 1, 2 et 3, des chasseurs de menaces et des gestionnaires de réponse aux incidents.

Les équipes SOC utilisent la télémétrie de l’ensemble de l’infrastructure informatique de l’organisation, y compris des réseaux, appareils, applications, comportements, appliances et magasins d’informations. Les équipes co-associent et analysent ensuite les données pour déterminer comment gérer les données et quelles actions entreprendre.

Pour migrer correctement vers Microsoft Sentinel, vous devez mettre à jour non seulement la technologie utilisée par le SOC, mais également les tâches et processus SOC. Cet article décrit comment mettre à jour vos processus SOC et analystes dans le cadre de votre migration vers Microsoft Sentinel.

Mettre à jour le workflow d’analyste

Microsoft Sentinel offre une gamme d’outils qui correspondent à un workflow d’analyste standard, de l’affectation d’incident à la fermeture. Les analystes peuvent utiliser de manière flexible certains ou tous les outils disponibles pour trier et examiner les incidents. À mesure que votre organisation migre vers Microsoft Sentinel, vos analystes doivent s’adapter à ces nouveaux ensembles d’outils, fonctionnalités et workflows.

Incidents dans Microsoft Sentinel

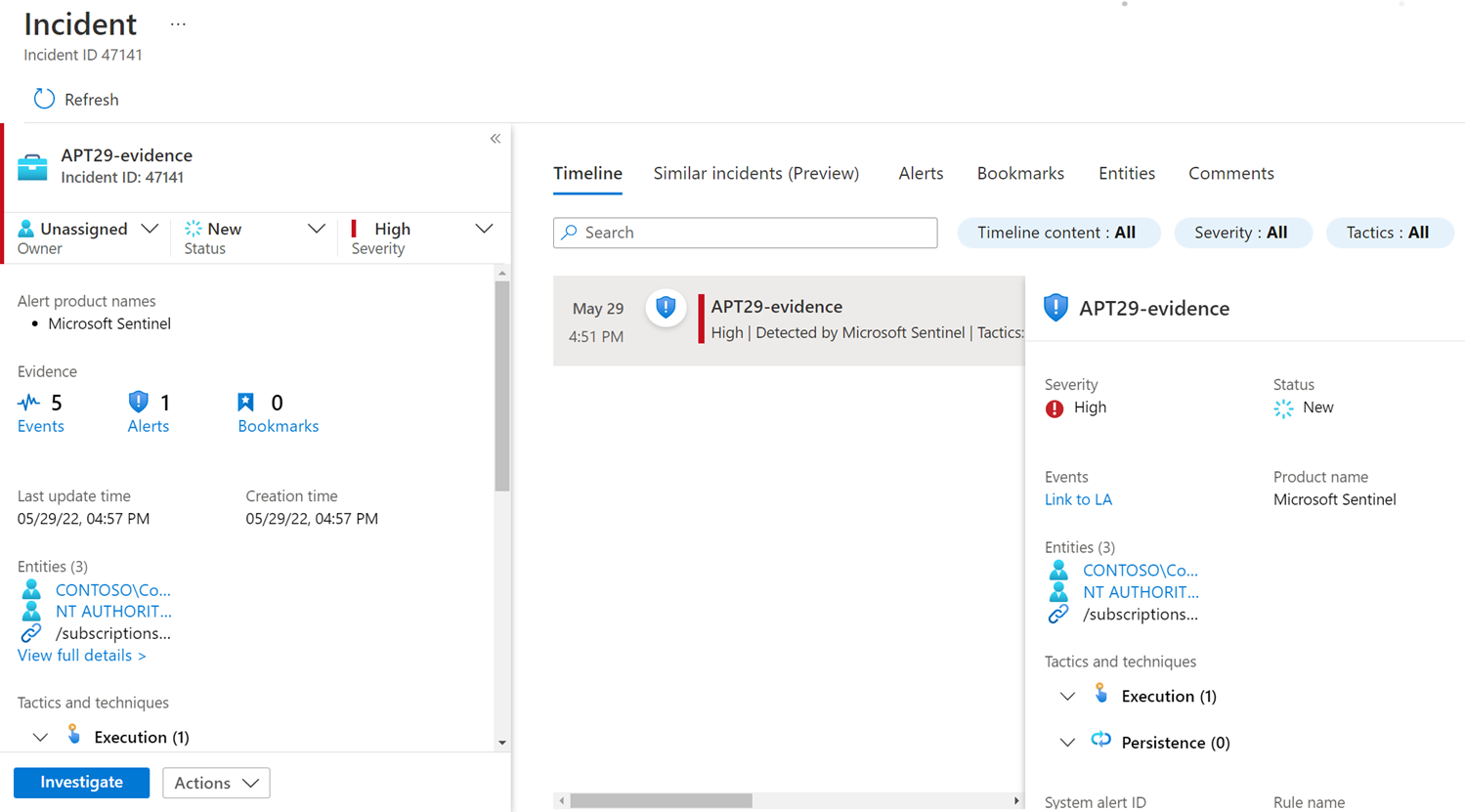

Dans Microsoft Sentinel, un incident est un ensemble d’alertes que Microsoft Sentinel considère dotées d’une fidélité suffisante pour déclencher l’incident. Par conséquent, avec Microsoft Sentinel, l’analyste trie d’abord les incidents dans la page Incidents, puis procède à l’analyse des alertes, si une exploration plus approfondie est nécessaire. Comparez la terminologie et les zones de gestion des incidents de votre SIEM avec Microsoft Sentinel.

Phases du workflow d’analyste

Ce tableau décrit les phases clés composant le workflow d’analyste et met en évidence les outils spécifiques correspondant à chaque activité du workflow.

| Assigner | Tri | Étudier | Réponse |

|---|---|---|---|

| Affectez des incidents : • Manuellement, dans la page Incidents • Automatiquement, à l’aide de playbooks ou de règles d’automatisation |

Triez les incidents à l’aide de : • Détails de l’incident dans la page Incident • Informations d’entité dans la page Incident, sous l’onglet Entités • Notebooks Jupyter |

Investiguez les incidents à l’aide de : • Graphe d’investigation • Workbooks Microsoft Sentinel • Fenêtre de requête Log Analytics |

Répondez aux incidents à l’aide de : • Playbooks et règles d’automatisation • Salle de crise Microsoft Teams |

Les sections suivantes mappent à la fois la terminologie et le workflow d’analyste à des fonctionnalités Microsoft Sentinel spécifiques.

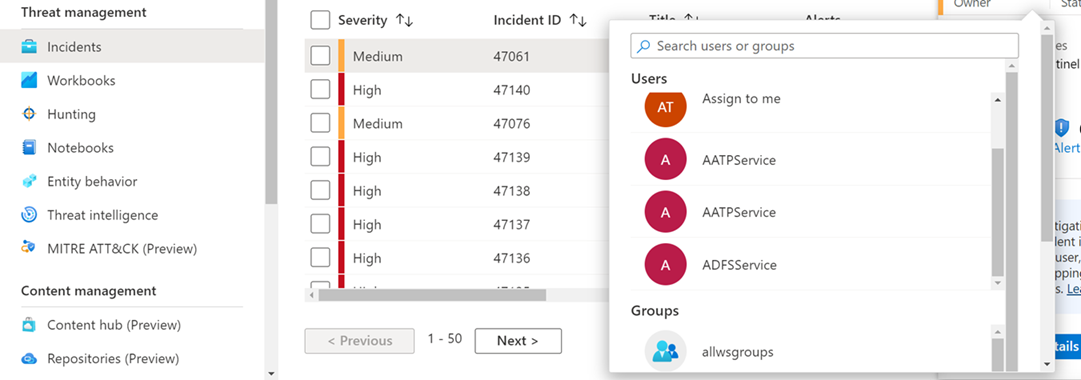

Assigner

Utilisez la page Incidents de Microsoft Sentinel pour affecter des incidents. La page Incidents inclut un aperçu des incidents et une vue détaillée des incidents uniques.

Pour affecter un incident :

- Manuellement. Définissez le champ Propriétaire sur le nom d’utilisateur approprié.

- Automatiquement. Utilisez une solution personnalisée basée sur Microsoft Teams et Logic Apps, ou une règle d’automatisation.

Tri

Pour effectuer un exercice de triage dans Microsoft Sentinel, vous pouvez commencer par différentes fonctionnalités de Microsoft Sentinel, en fonction de votre niveau d’expertise et de la nature de l’incident en cours d’investigation. Comme point de départ standard, sélectionnez Afficher tous les détails dans la page Incident. Vous pouvez maintenant examiner les alertes qui composent l’incident, passer en revue les signets, sélectionner des entités pour explorer plus en détail des entités spécifiques ou ajouter des commentaires.

Voici les actions suggérées pour poursuivre votre révision des incidents :

- Sélectionnez Investigation pour obtenir une représentation visuelle des relations entre les incidents et les entités concernées.

- Utilisez un notebook Jupyter pour effectuer un exercice de triage détaillé pour une entité particulière. Vous pouvez utiliser le notebook Triage des incidents pour cet exercice.

Accélérer le triage

Utilisez ces fonctionnalités pour accélérer le triage :

- Pour un filtrage rapide, dans la page Incidents, recherchez les incidents associés à une entité spécifique. Le filtrage par entité dans la page Incidents est plus rapide que le filtrage par colonne d’entité dans les files d’attente d’incidents SIEM héritées.

- Pour un tri plus rapide, utilisez l’écran Détails de l’alerte pour inclure des informations clés d’incident dans le nom et la description de l’incident, telles que le nom d’utilisateur, l’adresse IP ou l’hôte associés. Par exemple, un incident peut être renommé dynamiquement

Ransomware activity detected in DC01, oùDC01est une ressource critique, identifiée dynamiquement par le biais des propriétés d’alerte personnalisables. - Pour une analyse plus approfondie, dans la page Incidents, sélectionnez un incident et sélectionnez Événements sous Preuve pour afficher des événements spécifiques qui ont déclenché l’incident. Les données d’événement sont visibles en tant que sortie de la requête associée à la règle d’analyse plutôt qu’à l’événement brut. L’ingénieur de migration des règles peut utiliser cette sortie pour s’assurer que l’analyste obtient les données correctes.

- Pour obtenir des informations détaillées sur les entités, dans la page Incidents, sélectionnez un incident et sélectionnez un nom d’entité sous Entités pour afficher les informations d’annuaire, la chronologie et les insights de l’entité. Découvrez comment mapper des entités.

- Pour créer un lien vers des classeurs pertinents, sélectionnez Aperçu de l’incident. Vous pouvez personnaliser le classeur pour afficher des informations supplémentaires sur l’incident, ou les entités associées et les champs personnalisés.

Étudier

Utilisez le graphe d’investigation pour examiner en profondeur les incidents. Dans la page Incidents, sélectionnez un incident et sélectionnez Examiner pour afficher le graphe d’investigation.

Avec le graphe d’investigation, vous pouvez :

- Comprendre l’étendue et identifier la cause racine des menaces de sécurité potentielles en mettant en corrélation les données concernées avec toute entité impliquée.

- Explorer plus en détail les entités et choisir entre différentes options d’expansion.

- Observer facilement les connexions entre différentes sources de données en consultant les relations extraites automatiquement des données brutes.

- Étendre la portée de votre examen à l’aide de requêtes d’exploration intégrées pour découvrir toute la portée d’une menace.

- Utiliser des options d’exploration prédéfinies pour poser les bonnes questions lors de l’examen d’une menace.

À partir du graphe d’investigation, vous pouvez également ouvrir des classeurs pour mieux prendre en charge vos efforts d’investigation. Microsoft Sentinel inclut plusieurs modèles de classeur que vous pouvez personnaliser en fonction de votre cas d’usage spécifique.

Réponse

Utilisez les fonctionnalités de réponse automatisée de Microsoft Sentinel pour répondre aux menaces complexes et réduire la fatigue liée aux alertes. Microsoft Sentinel fournit une réponse automatisée à l’aide des règles d’automatisation et playbooks Logic Apps.

Utilisez l’une des options suivantes pour accéder aux playbooks :

- Automatisation > onglet Modèles de playbooks

- Hub de contenu Microsoft Sentinel

- Dépôt GitHub Microsoft Sentinel

Ces sources incluent un large éventail de playbooks orientés sécurité pour couvrir une grande partie des cas d’usage de complexité variable. Pour rationaliser votre travail avec des playbooks, utilisez les modèles figurant sous Automatisation > Modèles de playbook. Les modèles vous permettent de déployer facilement des playbooks dans l’instance Microsoft Sentinel, puis de modifier les playbooks en fonction des besoins de votre organisation.

Consultez le framework de processus SOC pour mapper votre processus SOC aux fonctionnalités de Microsoft Sentinel.

Comparer les concepts SIEM

Utilisez ce tableau pour comparer les principaux concepts de votre SIEM héritée aux concepts de Microsoft Sentinel.

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| Événement | Événement | Événement | Événement |

| Événement de corrélation | Événement de corrélation | Événement notable | Alerte |

| Incident | Infraction | Événement notable | Incident |

| Liste des infractions | Étiquettes | Page Incidents | |

| Étiquettes | Champ personnalisé dans SOAR | Balises | Balises |

| Notebooks Jupyter | Notebooks Jupyter | Notebooks Microsoft Sentinel | |

| Tableaux de bord | Tableaux de bord | Tableaux de bord | Workbooks |

| Règles de corrélation | Modules | Règles de corrélation | Règles analytiques |

| File d’attente des incidents | Onglet Infractions | Révision des incidents | Page Incident |

Étapes suivantes

Après la migration, explorez les ressources Microsoft Sentinel de Microsoft pour développer vos compétences et tirer le meilleur parti de Microsoft Sentinel.

Envisagez également d’augmenter votre protection contre les menaces à l’aide de Microsoft Sentinel avec Microsoft Defender XDR et Microsoft Defender pour le cloud pour la protection intégrée contre les menaces. Tirez parti de toute la visibilité offerte par Microsoft Sentinel tout en plongeant plus en détail dans l’analyse de menaces.

Pour plus d'informations, consultez les pages suivantes :

- Meilleures pratiques de migration des règles

- Webinaire : Meilleures pratiques pour la conversion des règles de détection

- Orchestration, automatisation et réponse dans le domaine de la sécurité (SOAR, Security Orchestration, Automation, and Response) dans Microsoft Sentinel

- Mieux gérer votre SOC avec des métriques d’incident

- Parcours d’apprentissage Microsoft Sentinel

- Certification SC-200 d’analyste des opérations de sécurité de Microsoft

- Formation Microsoft Sentinel, niveau Ninja

- Examen d’une attaque dans un environnement hybride avec Microsoft Sentinel

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour