Exporter des données historiques à partir de Splunk

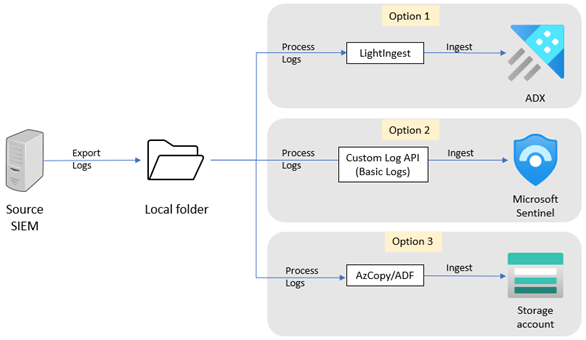

Cet article explique comment exporter vos données historiques à partir de Splunk. Après avoir suivi les étapes décrites dans cet article, vous pouvez sélectionner une plateforme cible pour héberger les données exportées, puis sélectionner un outil d’ingestion pour migrer les données.

Vous pouvez exporter des données à partir de Splunk de plusieurs manières. Votre sélection d’une méthode d’exportation dépend des volumes de données impliqués et de votre niveau d’interactivité. Par exemple, l’exportation d’une recherche à la demande unique via Splunk Web peut être appropriée pour une exportation à faible volume. Sinon, si vous souhaitez configurer une exportation planifiée d’un volume plus élevé, le kit SDK et les options REST fonctionnent le mieux.

Pour des exportations volumineuses, la méthode la plus stable d’extraction de données est dump ou l’interface de ligne de commande (CLI). Vous pouvez exporter les journaux vers un dossier local sur le serveur Splunk ou vers un autre serveur accessible par Splunk.

Pour exporter vos données historiques à partir de Splunk, utilisez l’une des méthodes d’exportation Splunk. Le format de sortie doit être CSV.

Exemple avec l’interface CLI

Cet exemple CLI recherche des événements à partir de l’index _internal qui se produisent pendant la fenêtre de temps spécifiée par la chaîne de recherche. L’exemple spécifie ensuite de générer les événements au format CSV dans le fichier data.csv. Vous pouvez exporter au maximum 100 événements par défaut. Pour augmenter ce nombre, définissez l’argument -maxout. Par exemple, si vous définissez -maxout sur 0, vous pouvez exporter un nombre illimité d’événements.

Cette commande CLI exporte les données enregistrées entre 23h59 et 01h00 le 14 septembre 2021 vers un fichier CSV :

splunk search "index=_internal earliest=09/14/2021:23:59:00 latest=09/16/2021:01:00:00 " -output csv > c:/data.csv

Exemple avec dump

Cette commande dump exporte tous les événements de l’index bigdata vers l’emplacement YYYYmmdd/HH/host sous le répertoire $SPLUNK_HOME/var/run/splunk/dispatch/<sid>/dump/ sur un disque local. La commande utilise MyExport comme préfixe pour exporter les noms de fichiers et génère les résultats dans un fichier CSV. La commande partitionne les données exportées à l’aide de la fonction eval avant la commande dump.

index=bigdata | eval _dstpath=strftime(_time, "%Y%m%d/%H") + "/" + host | dump basefilename=MyExport format=csv

Étapes suivantes

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour