Répliquer des machines locales à l’aide de points de terminaison privés

Azure Site Recovery vous permet d’utiliser des points de terminaison privés Azure Private Link pour la réplication de vos machines locales vers un réseau virtuel dans Azure. Un accès de point de terminaison privé à un coffre de récupération est pris en charge dans toutes les régions Azure Commerce et Secteur public.

Remarque

Les mises à niveau automatiques ne sont pas prises en charge sur les points de terminaison privés. Plus d’informations

Dans ce tutoriel, vous apprenez à effectuer les opérations suivantes :

- Créer un coffre Recovery Services Sauvegarde Azure pour protéger vos machines

- Activez une identité managée pour le coffre. Accordez les autorisations nécessaires pour accéder aux comptes de stockage afin d’activer la réplication du trafic à partir d’un emplacement local vers des emplacements cibles Azure. L’accès de l’identité managée au stockage est requis pour l’accès Azure Private Link au coffre.

- Apporter les modifications DNS nécessaires pour les points de terminaison privés.

- Créer et approuver des points de terminaison privés pour un coffre à l’intérieur d’un réseau virtuel.

- Créer des points de terminaison privés pour les comptes de stockage. Vous pouvez continuer à autoriser un accès public ou via un pare-feu au stockage en fonction des besoins. La création d’un point de terminaison privé pour accéder au stockage n’est pas nécessaire pour Azure Site Recovery.

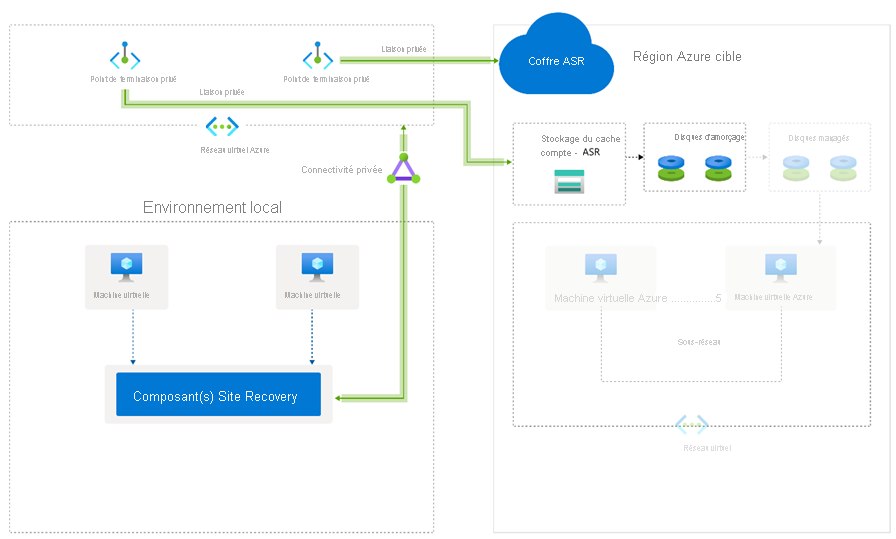

Le schéma suivant montre le flux de travail de réplication pour la récupération d’urgence hybride avec des points de terminaison privés. Vous ne pouvez pas créer de points de terminaison privés sur votre réseau local. Pour pouvoir utiliser des liaisons privées, vous devez créer un réseau virtuel Azure (appelé réseau de contournement dans cet article), établir une connectivité privée entre le réseau local et le réseau de contournement, puis créer des points de terminaison privés dans le réseau de contournement. Vous pouvez choisir n’importe quelle forme de connectivité privée.

Prérequis et mises en garde

Avant de commencer, notez les points suivants :

- Les liens privés sont pris en charge dans Site Recovery 9.35 et versions ultérieures.

- Vous pouvez créer des points de terminaison privés uniquement pour les nouveaux coffres Recovery Services qui ne contiennent pas d’éléments. Pour cette raison, vous devez créer les points de terminaison privés avant que des éléments soient ajoutés au coffre. Consultez Tarifs Azure Private Link pour plus d’informations sur les prix.

- Lorsque vous créez un point de terminaison privé à un coffre, ce dernier est verrouillé. Il est accessible uniquement à partir des réseaux possédant des points de terminaison privés.

- Microsoft Entra ID ne prend actuellement pas en charge les points de terminaison privés. Vous devez donc autoriser l'accès sortant du réseau virtuel Azure sécurisé aux adresses IP et aux noms de domaine complets requis pour que Microsoft Entra ID fonctionne dans une région. Le cas échéant, vous pouvez également utiliser la balise de groupe de sécurité réseau « Microsoft Entra ID » et les balises Azure Firewall pour autoriser l’accès à Microsoft Entra ID.

- Cinq adresses IP sont nécessaires dans le réseau de contournement où vous créez votre point de terminaison privé. Quand vous créez un point de terminaison privé pour le coffre, Site Recovery crée cinq liaisons privées pour accéder à ses microservices.

- Une adresse IP supplémentaire est nécessaire dans le réseau de contournement pour la connectivité des points de terminaison privés à un compte de stockage de cache. Vous pouvez utiliser n’importe quelle méthode de connectivité entre les sites locaux et le point de terminaison de votre compte de stockage. Par exemple, vous pouvez utiliser Internet ou Azure ExpressRoute. L’établissement d’une liaison privée est facultatif. Vous pouvez créer des points de terminaison privés pour le stockage uniquement sur les comptes v2 à usage général. Consultez la tarification Azure Page Blobs pour plus d’informations sur le transfert de données sur les comptes v2 à usage général.

Notes

Lorsque vous configurez des points de terminaison privés pour protéger les machines physiques et VMware, vous devez installer MySQL manuellement sur le serveur de configuration. Suivez les étapes indiquées ici pour effectuer l’installation manuelle.

URL à autoriser

Lorsque vous utilisez la liaison privée avec une expérience modernisée pour les machines virtuelles VMware, l’accès public est nécessaire pour quelques ressources. Vous trouverez ci-dessous toutes les URL à inclure dans la liste verte. Si la configuration basée sur un proxy est utilisée, vérifiez que le proxy résout tous les enregistrements CNAME reçus lors de la recherche des URL.

| URL | Détails |

|---|---|

| portal.azure.com | Accédez au portail Azure. |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Pour vous connecter à votre abonnement Azure. |

*.microsoftonline.com *.microsoftonline-p.com |

Créez des applications Microsoft Entra pour que l’appliance communique avec Azure Site Recovery. |

management.azure.com |

Utilisé pour les déploiements et les opérations Azure Resource Manager. |

*.siterecovery.windowsazure.com |

Utilisé pour se connecter aux services Site Recovery. |

Assurez-vous que les URL suivantes sont autorisées et accessibles à partir de l’appliance de réplication Azure Site Recovery pour la connectivité continue, lors de l’activation de la réplication sur un cloud de gouvernement :

| URL pour Fairfax | URL pour Mooncake | Détails |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Pour vous connecter à votre abonnement Azure. |

*.portal.azure.us |

*.portal.azure.cn |

Accédez au portail Azure. |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

Créez des applications Microsoft Entra pour que l'appliance communique avec le service Azure Site Recovery. |

Créer et utiliser des points de terminaison privés pour Site Recovery

Les sections suivantes décrivent les étapes à suivre pour créer et utiliser des points de terminaison privés pour Site Recovery dans vos réseaux virtuels.

Notes

Nous vous recommandons de suivre ces étapes dans l’ordre indiqué. Si vous ne le faites pas, vous risquez de ne pas pouvoir utiliser les points de terminaison privés dans le coffre et vous devrez peut-être redémarrer le processus avec un nouveau coffre.

Créer un coffre Recovery Services

Un coffre Recovery Services contient les informations de réplication des machines. Il permet de déclencher des opérations Site Recovery. Pour savoir comment créer un coffre-fort Recovery Services dans la région Azure où vous souhaitez effectuer un basculement en cas de sinistre, consultez Créer un coffre-fort Recovery Services.

Activer l’identité managée pour le coffre

Une identité managée permet au coffre d’accéder à vos comptes de stockage. Site Recovery peut avoir à accéder au stockage cible et aux comptes de stockage de cache/journal en fonction de vos exigences. L’accès de l’identité managée est requis quand vous utilisez le service Azure Private Link pour le coffre.

Accédez à votre coffre Recovery Services. Sélectionnez Identité sous Paramètres :

Cliquez sur le bouton bascule sous État pour le définir sur la valeur Activé, puis sélectionnez Enregistrer.

Un ID d’objet est généré. Le coffre-fort est désormais enregistré avec Microsoft Entra ID.

Créer des points de terminaison privés pour le coffre Recovery Services

Pour protéger les machines du réseau source local, vous aurez besoin d’un point de terminaison privé pour le coffre du réseau de contournement. Vous pouvez créer le point de terminaison privé en utilisant le centre Private Link dans le portail Azure ou en utilisant Azure PowerShell.

Pour créer un point de terminaison privé, effectuez les étapes suivantes :

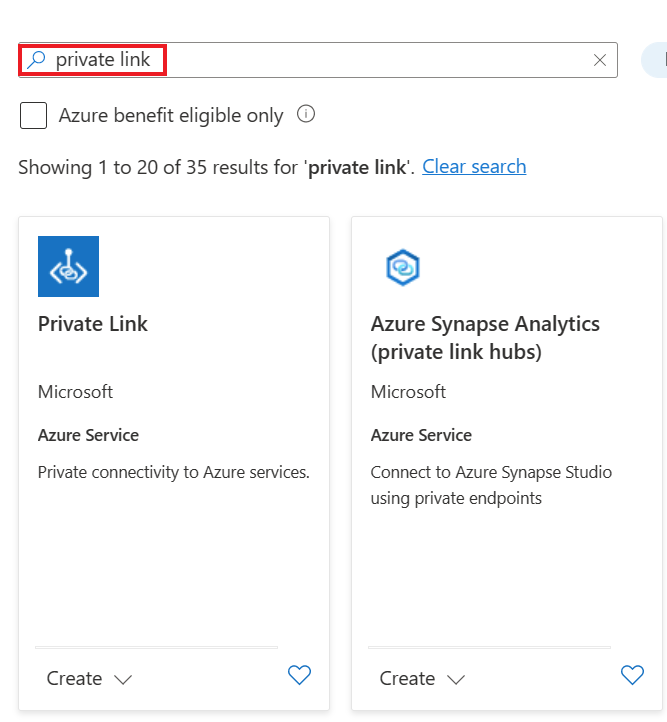

Dans le portail Azure, sélectionnez Créer une ressource.

Recherchez Private Link dans la Place de marché Azure.

Sélectionnez Private Link dans les résultats de la recherche puis, dans la page Sauvegarde et Site Recovery, cliquez sur Créer.

Dans le volet gauche, sélectionnez Points de terminaison privés. Dans la page Points de terminaison privés, sélectionnez Créer pour démarrer le processus de création d’un point de terminaison privé pour votre coffre :

Dans la page Créer un point de terminaison privé, sous la section Général>Détails du projet, procédez comme suit :

- Sous Abonnement, sélectionnez Environnement Contoso.

- Dans Groupe de ressources, sélectionnez un groupe de ressources existant ou créez-en un. Par exemple, ContosoCloudRG.

Dans la page Créer un point de terminaison privé, sous la section Général>Détails de l’instance, procédez comme suit :

- Dans Name, entrez un nom convivial pour identifier le coffre. Par exemple, ContosoPrivateEP.

- Le Nom de l’interface réseau est renseigné automatiquement en fonction de votre sélection du nom à l’étape précédente.

- Dans Région, utilisez la région que vous avez utilisée pour le réseau de contournement. Par exemple, (Europe) Royaume-Uni Sud.

- Sélectionnez Suivant.

Dans la section Ressource, procédez comme suit :

- Dans Méthode de connexion, sélectionnez Se connecter à une ressource Azure dans mon répertoire.

- Dans Abonnement, sélectionnez Environnement Contoso.

- Dans Type de ressource pour votre abonnement sélectionné, sélectionnez Microsoft.RecoveryServices/vaults.

- Choisissez le nom de votre coffre Recovery Services sous Ressource.

- Sélectionnez AzureSiteRecovery comme Sous-ressource cible.

- Sélectionnez Suivant.

Dans la section Réseau virtuel, procédez comme suit :

- Sous Réseau virtuel, sélectionnez un réseau de contournement.

- Sous Sous-réseau, spécifiez le sous-réseau où vous voulez que le point de terminaison privé soit créé.

- Sous Configuration de l’adresse IP privée, conservez la sélection par défaut.

- Sélectionnez Suivant.

Dans la section DNS, procédez comme suit :

- Activez l’intégration à la zone DNS privée en sélectionnant Oui.

Notes

La sélection de l’option Oui associe automatiquement la zone au réseau de contournement. Cette action ajoute également les enregistrements DNS nécessaires à la résolution DNS des adresses IP et des noms de domaine complets créés pour le point de terminaison privé.

- Choisir une zone DNS existante ou en créer une.

Veillez à créer une zone DNS pour chaque nouveau point de terminaison privé qui se connecte au même coffre. Si vous choisissez une zone DNS privée existante, les enregistrements CNAME précédents sont remplacés. Reportez-vous au Guide des points de terminaisons privés avant de continuer.

Si votre environnement a un modèle hub-and-spoke, vous n’avez besoin que d’un seul point de terminaison privé et d’une seule zone DNS privée pour l’ensemble de l’installation. En effet, l’appairage est déjà activé pour tous vos réseaux virtuels. Pour plus d’informations, consultez Intégration DNS avec des points de terminaison privés.

Pour créer manuellement la zone DNS privée, suivez les étapes décrites dans Créer des zones DNS privées et ajouter des enregistrements DNS manuellement.

- Activez l’intégration à la zone DNS privée en sélectionnant Oui.

Dans la section Étiquettes, vous pouvez ajouter des étiquettes pour votre point de terminaison privé.

Vérifier + créer. Une fois la validation terminée, sélectionnez Créer pour créer le point de terminaison privé.

Une fois le point de terminaison privé créé, cinq noms de domaine complets (FQDN) sont ajoutés à celui-ci. Ces liaisons permettent aux machines du réseau local d’accéder, via le réseau de contournement, à tous les microservices Site Recovery requis dans le contexte du coffre. Vous pouvez utiliser le même point de terminaison privé pour la protection de n’importe quelle machine Azure dans le réseau de contournement et tous les réseaux appairés.

Les cinq noms de domaine sont mis en forme dans ce modèle :

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

Approuver des points de terminaison privés pour Site Recovery

Si vous créez le point de terminaison privé et que vous êtes également le propriétaire du coffre-fort Recovery Services, le point de terminaison privé que vous avez créé précédemment est approuvé automatiquement en quelques minutes. Dans le cas contraire, le propriétaire du coffre doit approuver le point de terminaison privé avant que vous ne puissiez l’utiliser. Pour approuver ou rejeter une connexion de point de terminaison privée demandée, accédez à Connexions des points de terminaison privés sous Paramètres dans la page du coffre de récupération.

Vous pouvez accéder à la ressource de point de terminaison privé pour passer en revue l’état de la connexion avant de continuer :

(Facultatif) Créer des points de terminaison privés pour le compte de stockage de cache

Vous pouvez utiliser un point de terminaison privé vers le stockage Azure. La création de points de terminaison privés pour l’accès au stockage est facultative pour la réplication Azure Site Recovery. Si vous créez un point de terminaison privé pour le stockage, vous avez besoin d’un point de terminaison privé pour le compte de stockage de cache/journal dans votre réseau virtuel de contournement.

Notes

Si les points de terminaison privés ne sont pas activés sur le compte de stockage, la protection réussira tout de même. Cependant, le trafic de réplication transitera via Internet sur les points de terminaison publics d’Azure Site Recovery. Pour garantir les flux de trafic de réplication via des liaisons privées, des points de terminaison privés doivent être activés sur le compte de stockage.

Notes

Les points de terminaison privés pour le stockage peuvent être créés uniquement sur un compte de stockage v2 à usage général. Pour obtenir des informations sur les prix, consultez la tarification Azure Page Blobs.

Suivez les instructions pour la création d’un stockage privé afin de créer un compte de stockage avec un point de terminaison privé. Veillez à sélectionner Oui sous Intégrer à une zone DNS privée. Sélectionnez une zone DNS existante ou créez-en une.

Accorder les autorisations nécessaires au coffre

Selon votre configuration, vous pouvez avoir besoin d’un ou de plusieurs comptes de stockage dans la région Azure cible. Ensuite, accordez les autorisations d’identité managée pour tous les comptes de stockage de cache/journal requis par Site Recovery. Dans ce cas, vous devez créer les comptes de stockage requis à l’avance.

Avant d’activer la réplication des machines virtuelles, vous devez accorder à l’identité managée du coffre les autorisations de rôle suivantes en fonction du type de compte de stockage.

- Comptes de stockage basés sur Resource Manager (type Standard) :

- Comptes de stockage basés sur Resource Manager (type Premium) :

- Comptes de stockage Classic :

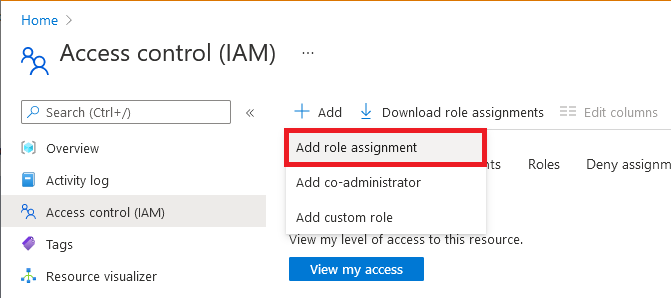

Les étapes suivantes expliquent comment ajouter une attribution de rôle à vos comptes de stockage. Pour connaître les étapes détaillées, consultez Attribuer des rôles Azure à l’aide du portail Azure.

Accédez au compte de stockage.

Sélectionnez Contrôle d’accès (IAM) .

Sélectionner Ajouter> Ajouter une attribution de rôle.

Sous l’onglet Rôle, sélectionnez l’un des rôles répertoriés au début de cette section.

Sous l’onglet Membres, sélectionnez Identité managée, puis Sélectionner des membres.

Sélectionnez votre abonnement Azure.

Sélectionnez Identité managée affectée par le système, recherchez un coffre, puis sélectionnez-le.

Dans l’onglet Passer en revue + affecter, sélectionnez Passer en revue + affecter pour affecter le rôle.

En plus de ces autorisations, vous devez autoriser l’accès aux services approuvés Microsoft. Pour ce faire, procédez comme suit :

- Accédez à Pare-feu et réseaux virtuels.

- Dans Exception, sélectionnez Autoriser les services Microsoft approuvés à accéder à ce compte de stockage.

Protéger vos machines virtuelles

Une fois que vous avez terminé les tâches précédentes, poursuivez la configuration de votre infrastructure locale. Poursuivez par l’une des tâches suivantes :

- Déployer le serveur de configuration pour VMware et les machines physiques

- Configurer l’environnement Hyper-V pour la réplication

Une fois l’installation terminée, activez la réplication pour vos machines sources. Ne configurez pas l’infrastructure tant que les points de terminaison privés du coffre n’ont pas été créés dans le réseau de contournement.

Créer des zones DNS privées et ajouter des enregistrements DNS manuellement

Si vous n’avez pas sélectionné l’option d’intégration à la zone DNS privée lorsque vous avez créé le point de terminaison privé pour le coffre, suivez les étapes de cette section.

Créez une zone DNS privée afin de permettre au fournisseur Site Recovery (pour les machines Hyper-V) ou au serveur de processus (pour les machines VMware/physiques) de résoudre les FQDN de liaison privée en adresses IP privées.

Créez une zone DNS privée.

Recherchez zone DNS privée dans le champ de recherche Tous les services, puis sélectionnez Zone DNS privée dans les résultats :

Dans la page Zones DNS privées, sélectionnez le bouton Ajouter pour commencer à créer une zone.

Dans la page Créer une zone DNS privée, entrez les informations requises. Entrez privatelink.siterecovery.windowsazure.com comme nom de la zone DNS privée. Vous pouvez choisir n’importe quel groupe de ressources et n’importe quel abonnement.

Passez à l’onglet Vérifier + créer pour vérifier et créer la zone DNS.

Si vous utilisez une architecture modernisée pour la protection des machines VMware ou physiques, veillez à créer une autre zone DNS privée pour privatelink.prod.migration.windowsazure.com. Ce point de terminaison sera utilisé par Site Recovery pour effectuer la détection de l’environnement local.

Important

Pour les utilisateurs Azure GOV, ajoutez

privatelink.prod.migration.windowsazure.usdans la zone DNS.

Pour lier la zone DNS privée à votre réseau virtuel, procédez comme suit :

Accédez à la zone DNS privée que vous avez créée à l’étape précédente, puis accédez à Liens de réseau virtuel dans le volet gauche. Sélectionnez Ajouter.

Entrez les informations requises. Dans les listes Abonnement et Réseau virtuel, sélectionnez les détails qui correspondent au réseau de contournement. Laissez les valeurs par défaut dans les autres champs.

Ajoutez des enregistrements DNS.

À présent que vous avez créé la zone DNS privée requise et le point de terminaison privé, vous devez ajouter des enregistrements DNS à votre zone DNS.

Notes

Si vous utilisez une zone DNS privée personnalisée, veillez à créer des entrées similaires, comme décrit à l’étape suivante.

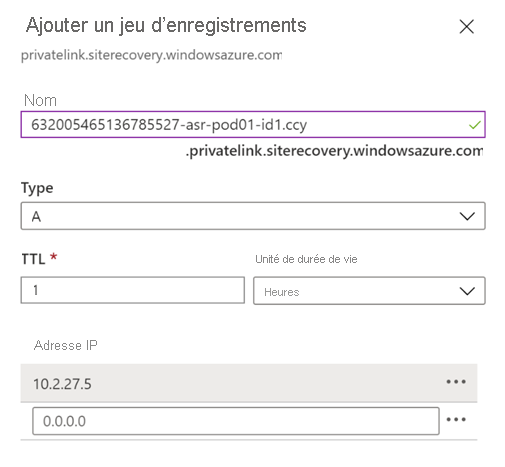

À cette étape, vous devez créer des entrées pour chaque FQDN (nom de domaine complet) de votre point de terminaison privé dans votre zone de DNS privée.

Accédez à votre zone DNS privée, puis, dans le volet de gauche, accédez à Vue d’ensemble. Sélectionnez Jeu d’enregistrements pour commencer à ajouter des enregistrements.

Dans la page Ajouter un jeu d’enregistrements qui s’ouvre, ajoutez une entrée pour chaque nom de domaine complet et adresse IP privée en tant qu’enregistrement de type A. Vous pouvez obtenir la liste des noms de domaine complets et des adresses IP dans la page Point de terminaison privé dans Vue d’ensemble. Comme indiqué dans la capture d’écran ci-dessous, le premier nom de domaine complet du point de terminaison privé est ajouté au jeu d’enregistrements dans la zone DNS privée.

Ces noms de domaine complets correspondent à ce modèle :

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.siterecovery.windowsazure.com

Étapes suivantes

Des points de terminaison privés étant activés pour la réplication de vos machines virtuelles, consultez les articles ci-dessous pour obtenir des informations supplémentaires et connexes :