Architecture du réseau de transit global Virtual WAN

Les entreprises modernes ont besoin d’une connectivité omniprésente entre les applications hyper-distribuées, les données et les utilisateurs dans le cloud et en local. L’architecture du réseau de transit global est adoptée par les entreprises pour consolider, connecter et contrôler l’empreinte informatique de l’entreprise mondiale moderne tournée vers le cloud.

L’architecture du réseau de transit global est basée sur un modèle classique de connectivité en étoile où le « hub » du réseau hébergé sur le cloud permet une connectivité transitive entre les terminaux qui peut être répartie sur différents types de « rayons ».

Dans ce modèle, un rayon peut être :

- Un réseau virtuel (VPN)

- Site de branche physique

- Utilisateur distant

- Internet

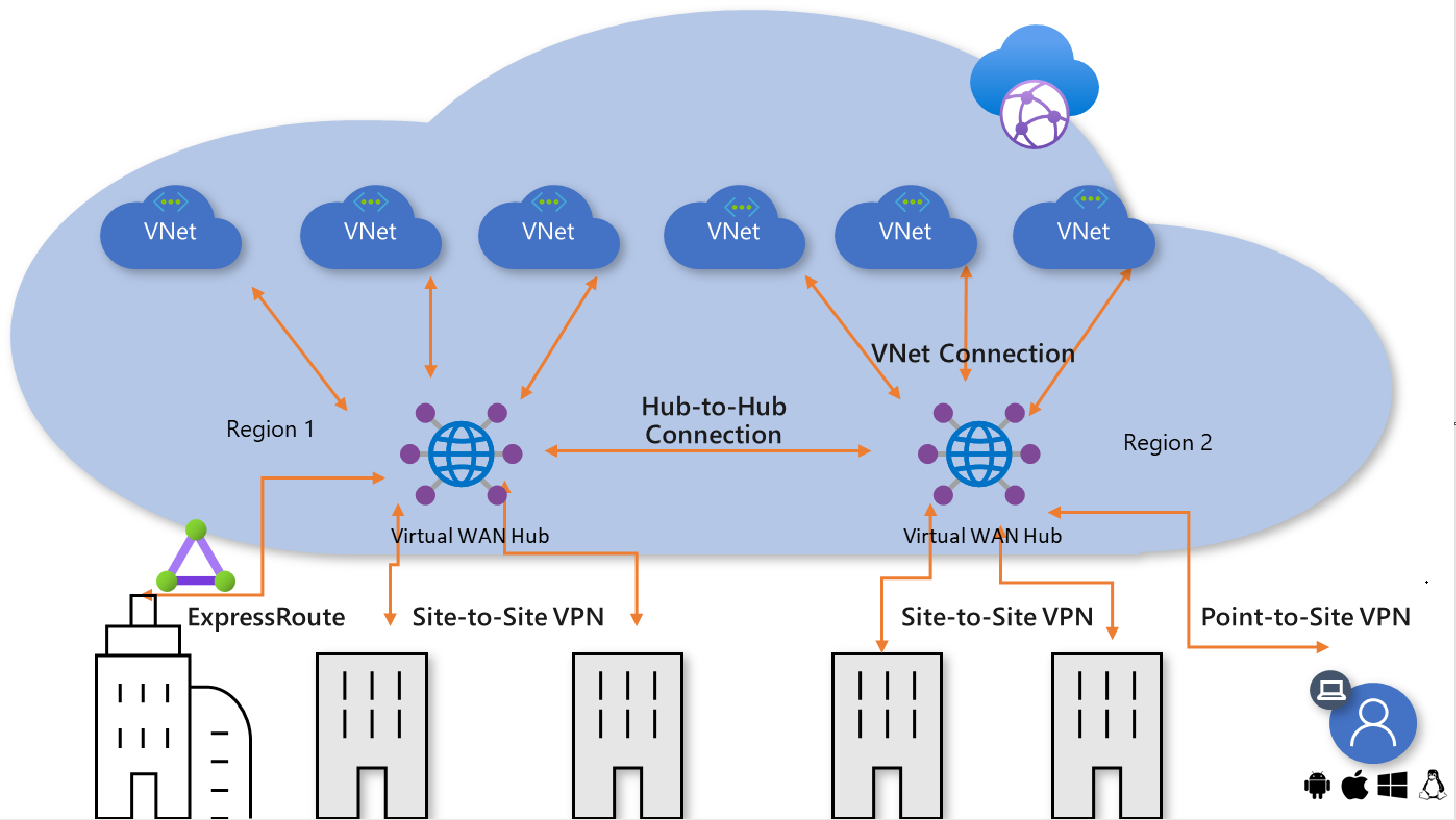

Figure 1 : Réseau hub-and-spoke de transit global

La figure 1 montre la vue logique du réseau de transit global où les utilisateurs répartis géographiquement, les sites physiques et les réseaux virtuels sont interconnectés via un hub réseau hébergé dans le cloud. Cette architecture permet une connectivité de transit à un seul tronçon logique entre les points de terminaison du réseau.

Réseau de transit global avec Virtual WAN

Azure Virtual WAN est un service réseau cloud managé par Microsoft. Tous les composants réseau qui composent ce service sont hébergés et managés par Microsoft. Pour plus d’informations sur Azure Virtual WAN, consultez Vue d’ensemble d’Azure Virtual WAN.

Azure Virtual WAN permet une architecture de réseau de transit global en fournissant une connectivité omniprésente et universelle entre les groupes distribués mondialement de charges de travail cloud dans les réseaux virtuels, les sites de succursale, les applications SaaS et PaaS, et les utilisateurs.

Figure 2 : Réseau de transit global et Virtual WAN

Dans l’architecture Azure Virtual WAN, les hubs WAN virtuels sont provisionnés dans des régions Azure, auxquelles vous pouvez choisir de connecter vos branches, réseaux virtuels et utilisateurs distants. Les sites de succursale physiques sont connectés au hub via des connexions ExpressRoute Premium ou Standard ou des connexions VPN site à site, les réseaux virtuels sont connectés au hub par des connexions de réseau virtuel et les utilisateurs distants peuvent se connecter directement au hub à l’aide d’un VPN utilisateur (VPN point à site). Virtual WAN prend également en charge la connexion de réseaux virtuels inter-régions qui permet de connecter un réseau virtuel dans une région à un hub WAN virtuel situé dans une autre région.

Vous pouvez établir un WAN virtuel en créant un seul hub WAN virtuel dans la région qui possède le plus grand nombre de rayons (branches, réseaux virtuels, utilisateurs), puis en connectant à ce hub les rayons qui se trouvent dans d’autres régions. Cette approche est conseillée quand l’empreinte informatique de l’entreprise se limite principalement à une région avec quelques rayons à distance.

Connectivité de hub à hub

L’empreinte cloud d’une entreprise peut s’étendre sur plusieurs régions cloud et dans ce cas, le mieux (du point de vue de la latence) est d’accéder au cloud à partir d’une région la plus proche possible de son site physique et de ses utilisateurs. Un des principes clés de l’architecture du réseau de transit global consiste à permettre une connectivité inter-régions entre tous les points de terminaison des réseaux cloud et locaux. Cela signifie que le trafic à partir d’une branche connectée au cloud dans une région peut atteindre une autre branche ou un réseau virtuel dans une région différente grâce à la connectivité de hub à hub fournie par Azure Global Network.

Figure 3 : Connectivité inter-régions de Virtual WAN

Quand plusieurs hubs sont activés dans un seul WAN virtuel, les hubs sont automatiquement interconnectés par des liaisons de hub à hub, ce qui fournit une connectivité globale entre les branches et les réseaux virtuels répartis dans des régions différentes.

De plus, tous les hubs qui font partie du même WAN virtuel peuvent être associés à des stratégies de sécurité et d’accès différentes selon les régions. Pour plus d’informations, consultez Contrôle de la sécurité et de la stratégie, plus loin dans cet article.

Connexion universelle

L’architecture du réseau de transit global permet une connectivité universelle via des hubs WAN virtuels. Cette architecture élimine ou réduit le besoin d’un maillage complet ou partiel de la connectivité entre les rayons, qui sont plus complexes à créer et à gérer. En outre, comparativement aux réseaux maillés, le contrôle du routage dans le réseau en étoile est plus facile à configurer et gérer.

La connectivité universelle (dans le contexte d’une architecture globale) permet à une entreprise d’interconnecter ses utilisateurs, succursales, centres de données, réseaux virtuels et applications répartis dans le monde entier via un ou plusieurs hubs de « transit ». Azure Virtual WAN agit en tant que système de transit global.

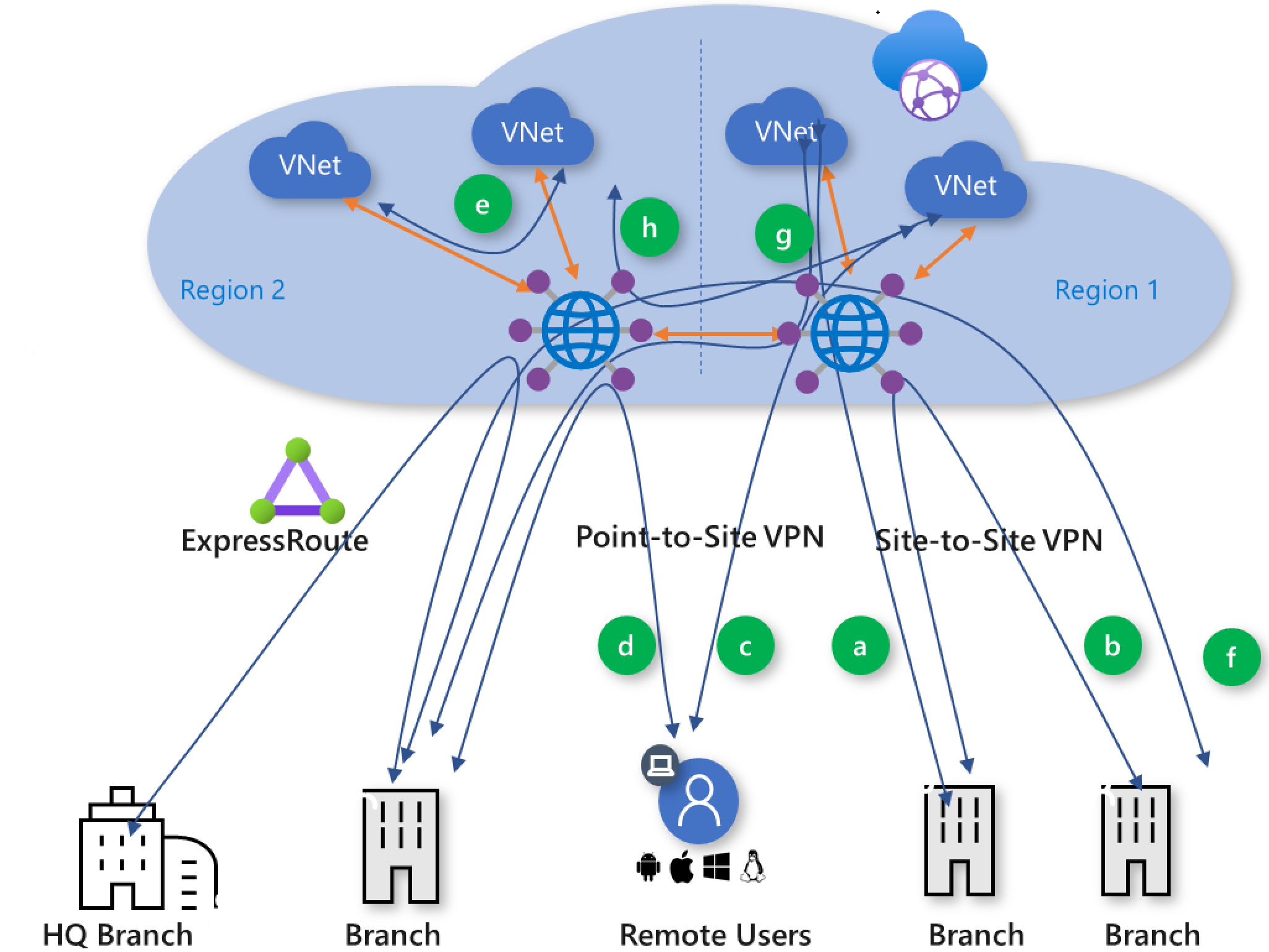

Figure 4 : Chemins d’accès du trafic Virtual WAN

Azure Virtual WAN prend en charge les chemins d’accès de connectivité de transit global suivants : Les lettres entre parenthèses renvoient à la Figure 4.

- Branche à réseau virtuel (a)

- Branche à branche (b)

- ExpressRoute Global Reach et Virtual WAN

- Utilisateur distant à réseau virtuel (c)

- Utilisateur distant à branche (d)

- Réseau virtuel à réseau virtuel (e)

- Branche à hub - Hub à branche (f)

- Branche à hub - Hub à réseau virtuel (g)

- Réseau virtuel à hub - Hub à réseau virtuel (h)

Branche à réseau virtuel (a) et Branche à réseau virtuel inter-régions (g)

Branche à réseau virtuel est le principal chemin d’accès pris en charge par Azure Virtual WAN. Ce chemin d’accès vous permet de connecter des branches aux charges de travail d’entreprise Azure IAAS déployées dans Azure VNets. Les branches peuvent être connectées au WAN virtuel via ExpressRoute ou un VPN site à site. Le trafic transite vers des réseaux virtuels qui sont connectés aux hubs WAN virtuels par le biais de connexions de réseau virtuel. Le transit par passerelle explicite n’est pas requis pour Virtual WAN, car Virtual WAN active automatiquement le transit par passerelle vers le site de succursale. Pour plus d’informations sur la connexion d’un CPE SD-WAN à Virtual WAN, consultez Partenaires Virtual WAN.

ExpressRoute Global Reach et Virtual WAN

ExpressRoute vous permet de connecter vos réseaux locaux à Microsoft Cloud de manière privée et résiliente. Virtual WAN prend en charge les connexions de circuits ExpressRoute. Les références SKU de circuit ExpressRoute suivantes peuvent être connectées au WAN virtuel : Local, Standard et Premium.

Il existe deux options pour activer la connectivité de transit ExpressRoute vers ExpressRoute lorsqu’Azure Virtual WAN est utilisé :

Vous pouvez activer la connectivité de transit ExpressRoute vers ExpressRoute en activant ExpressRoute Global Reach sur vos circuits ExpressRoute. Global Reach est une fonctionnalité complémentaire ExpressRoute qui vous permet de lier des circuits ExpressRoute à différents emplacements de peering pour créer un réseau privé. La connectivité de transit ExpressRoute vers ExpressRoute entre les circuits avec le module complémentaire Global Reach ne transite pas par le hub Virtual WAN, car Global Reach offre un chemin plus optimal sur le réseau principal global.

Vous pouvez utiliser la fonctionnalité d’Intention de routage avec des stratégies de routage du trafic privé pour activer la connectivité de transit ExpressRoute via une appliance de sécurité déployée dans le hub Virtual WAN. Cette option ne nécessite pas Global Reach. Pour plus d’informations, consultez la section ExpressRoute dans Documentation sur l’intention de routage.

Branche à branche (b) et Branche à branche inter-régions (f)

Les branches peuvent être connectées à un hub WAN virtuel par des circuits ExpressRoute et/ou des connexions VPN de site à site. Vous pouvez connecter les branches au hub WAN virtuel qui se trouve dans la région la plus proche de la branche.

Cette option permet aux entreprises de tirer parti de la dorsale principale d’Azure pour connecter des branches. Toutefois, même si cette fonctionnalité est disponible, vous devez comparer les avantages de la connexion des branches via Azure Virtual WAN à l’utilisation d’un réseau WAN privé.

Notes

La désactivation de la connectivité branche à branche dans Virtual WAN - Le service Virtual WAN peut être configuré pour désactiver la connectivité branche à branche. Cette configuration bloque la propagation des routes entre les sites connectés par VPN (S2S et P2S) et par ExpressRoute. Cette configuration n’affecte pas la connectivité et la propagation de routes de branche à réseau virtuel et de réseau virtuel à réseau virtuel. Pour configurer ce paramètre à l’aide du portail Azure : Dans le menu Configuration de Virtual WAN, choisissez Paramètre : Branche à branche - Désactivé.

Utilisateur distant à réseau virtuel (c)

Vous pouvez activer l’accès à distance direct et sécurisé à Azure à l’aide d’une connexion point à site entre un utilisateur distant et un WAN virtuel. Les utilisateurs distants d’entreprise n’ont plus besoin d’accéder au cloud en utilisant un VPN d’entreprise.

Utilisateur distant à branche (d)

Le chemin d’accès utilisateur distant à branche permet aux utilisateurs distants qui utilisent une connexion point à site sur Azure d’accéder aux charges de travail locales et aux applications en transit à travers le cloud. Ce chemin d’accès offre aux utilisateurs distants la flexibilité d’accéder aux charges de travail qui sont déployées à la fois dans Azure et en local. Les entreprises peuvent activer un service central d’accès distant sécurisé basé sur le cloud dans Azure Virtual WAN.

Réseau virtuel à réseau virtuel (e) et Réseau virtuel à réseau virtuel inter-régions (h)

Le transit de réseau virtuel à réseau virtuel permet de relier des réseaux virtuels entre eux afin d’interconnecter les applications multiniveau qui sont distribuées sur plusieurs réseaux virtuels. Si vous le souhaitez, vous pouvez aussi connecter des réseaux virtuels entre eux via le peering de réseaux virtuels : cette approche peut être plus adaptée dans certains scénarios où le transit via le hub VWAN n’est pas nécessaire.

Tunneling forcé et route par défaut

Le tunneling forcé peut être activé en configurant l’option de route par défaut sur une connexion VPN, ExpressRoute ou de réseau virtuel dans Virtual WAN.

Le hub virtuel propage l’itinéraire par défaut appris à une connexion de réseau virtuel/VPN site à site/ExpressRoute si l’indicateur par défaut est « Activé » sur la connexion.

Cet indicateur est visible lorsque l’utilisateur modifie une connexion de réseau virtuel, une connexion VPN ou une connexion ExpressRoute. Par défaut, cet indicateur est désactivé lorsqu’un site ou un circuit ExpressRoute est connecté à un hub. Il est activé par défaut lorsqu’une connexion de réseau virtuel est ajoutée pour connecter un réseau virtuel à un hub virtuel. L’itinéraire par défaut ne provient pas du hub Virtual WAN ; il est propagé s’il est déjà appris par le hub Virtual WAN suite au déploiement d’un pare-feu dans le hub, ou si le tunneling forcé est activé sur un autre site connecté.

Contrôle de la sécurité et de la stratégie

Les hubs Azure Virtual WAN interconnectent tous les points de terminaison réseau sur le réseau hybride et peuvent potentiellement voir l’ensemble du trafic sur le réseau de transit. Vous pouvez convertir des hubs Virtual WAN en hubs virtuels sécurisés en déployant une solution de sécurité de type « bump-in-the-wire » (pare-feu transparent) dans le hub. Vous pouvez déployer Pare-feu Azure, sélectionner des appliances virtuelles réseau de pare-feu de nouvelle génération ou software-as-a-service (SaaS) de sécurité à l’intérieur des hubs Virtual WAN pour activer la sécurité, l’accès et le contrôle de stratégie basés sur le cloud. Vous pouvez configurer Virtual WAN pour acheminer le trafic vers des solutions de sécurité dans le hub en utilisant l’Intention de routage du hub virtuel.

L’orchestration des Pare-feu Azure dans les hubs WAN virtuels peut être effectuée par Azure Firewall Manager. Azure Firewall Manager fournit les fonctionnalités nécessaires pour gérer et adapter la sécurité des réseaux de transit global. Avec Azure Firewall Manager, vous pouvez gérer de manière centralisée le routage, les stratégies globales, les services de sécurité Internet avancée par le biais d’un tiers et du Pare-feu Azure.

Si vous souhaitez obtenir plus d’informations sur le déploiement et l’orchestration d’appliances virtuelles réseau de pare-feu de nouvelle génération dans le hub Virtual WAN, consultez Appliances virtuelles réseau intégrées dans le hub virtuel. Si vous souhaitez découvrir plus d’informations sur les solutions de sécurité SaaS qui peuvent être déployées dans le hub Virtual WAN, consultez software-as-a-service.

Figure 5 : Hub virtuel sécurisé avec le Pare-feu Azure

Le service Virtual WAN prend en charge les chemins d’accès de connectivité de transit sécurisés globaux. Bien que le diagramme et les modèles de trafic de cette section décrivent des cas d’usage de Pare-feu Azure, les mêmes modèles de trafic sont pris en charge avec des appliances virtuelles réseau et des solutions de sécurité SaaS déployées dans le hub. Les lettres entre parenthèses renvoient à la Figure 5.

- Transit sécurisé de branche à réseau virtuel (c)

- Transit sécurisé de branche à réseau virtuel sur des hubs virtuels (g), pris en charge avec intention de routage

- Transit sécurisé de réseau virtuel à réseau virtuel (e)

- Transit sécurisé de réseau virtuel à réseau virtuel sur des hubs virtuels (h), pris en charge avec intention de routage

- Transit sécurisé de branche à branche (b), pris en charge avec intention de routage

- Transit sécurisé de branche à branche sur des hubs virtuels (f), pris en charge avec intention de routage

- Réseau virtuel à Internet ou un service de sécurité tiers (i)

- Branche à Internet ou un service de sécurité tiers (j)

Transit sécurisé de réseau virtuel à réseau virtuel (e), transit sécurisé de réseau virtuel à réseau virtuel entre régions (h)

Le transit sécurisé de réseau virtuel à réseau virtuel permet aux réseaux virtuels de se connecter les uns aux autres via des appliances de sécurité (Pare-feu Azure, certaines appliances virtuelles réseau et SaaS) déployées dans le hub Virtual WAN.

Réseau virtuel à Internet ou un service de sécurité tiers (i)

Le scénario Réseau virtuel à Internet permet aux réseaux virtuels de se connecter à Internet via les appliances de sécurité (Pare-feu Azure, certaines appliances virtuelles réseau et SaaS) dans le hub Virtual WAN. Le trafic vers Internet via des services de sécurité tiers pris en charge ne transite pas par une appliance de sécurité et est routé directement vers le service de sécurité tiers. Vous pouvez configurer le chemin d’accès du réseau virtuel à Internet par le biais d’un service de sécurité tiers pris en charge avec Azure Firewall Manager.

Branche à Internet ou un service de sécurité tiers (j)

Le scénario Branche à Internet permet aux branches de se connecter à Internet via le Pare-feu Azure dans le hub Virtual WAN. Le trafic vers Internet via des services de sécurité tiers pris en charge ne transite pas par une appliance de sécurité et est routé directement vers le service de sécurité tiers. Vous pouvez configurer le chemin d’accès Branche à Internet par le biais d’un service de sécurité tiers pris en charge avec Azure Firewall Manager.

Transit sécurisé de branche à branche, transit sécurisé de branche à branche entre régions (b), (f)

Les branches peuvent être connectées à un hub virtuel sécurisé avec Pare-feu Azure à l’aide de circuits ExpressRoute et/ou de connexions VPN site à site. Vous pouvez connecter les branches au hub WAN virtuel qui se trouve dans la région la plus proche de la branche. La configuration de l’intention de routage sur les hubs Virtual WAN permet d’effectuer une inspection de branche à branche sur le même hub ou de branche à branche inter-hubs/interrégion par des appliances de sécurité (Pare-feu Azure, certaines appliances virtuelles réseau et SaaS) déployées dans le hub Virtual WAN.

Cette option permet aux entreprises de tirer parti de la dorsale principale d’Azure pour connecter des branches. Toutefois, même si cette fonctionnalité est disponible, vous devez comparer les avantages de la connexion des branches via Azure Virtual WAN à l’utilisation d’un réseau WAN privé.

Transit sécurisé de branche à réseau virtuel (c), transit sécurisé de branche à réseau virtuel entre régions (g)

Le transit sécurisé de branche à réseau virtuel permet aux branches de communiquer avec des réseaux virtuels dans la même région que le hub WAN virtuel, ainsi qu’avec un autre réseau virtuel connecté à un autre hub WAN virtuel dans une autre région (inspection du trafic inter-hub prise en charge uniquement avec l’intention de routage).

Comment faire activer l’itinéraire par défaut (0.0.0.0/0) dans un hub virtuel sécurisé

Le Pare-feu Azure déployé dans un hub Virtual WAN (hub virtuel sécurisé) peut être configuré en tant que routeur par défaut vers Internet ou comme fournisseur de sécurité approuvé pour toutes les branches (connectées par VPN ou Express Route), les réseaux virtuels des rayons et les utilisateurs (connectés via un VPN P2S). Cette configuration doit être effectuée à l’aide d’Azure Firewall Manager. Consultez Acheminer le trafic vers votre hub pour configurer tout le trafic venant des branches (y compris les utilisateurs) et des réseaux virtuels vers Internet via le Pare-feu Azure.

Il s’agit d’une configuration en deux étapes :

Configurer le routage du trafic Internet à l’aide du menu des paramètres de route du hub virtuel sécurisé. Configurez les réseaux virtuels et les branches qui peuvent envoyer le trafic vers Internet via le pare-feu.

Configurez les connexions (réseau virtuel et branche) qui peuvent acheminer le trafic vers Internet (0.0.0.0/0) via le Pare-feu Azure dans le hub ou le fournisseur de sécurité approuvé. Cette étape permet de s’assurer que la route par défaut est propagée vers les branches sélectionnées et les réseaux virtuels reliés au hub Virtual WAN via les connexions.

Forcer le tunneling du trafic vers le pare-feu local dans un hub virtuel sécurisé

S’il existe déjà une route par défaut apprise (via BGP) par le hub virtuel depuis une des branches (VPN ou sites ER), cette route par défaut est remplacée par la route par défaut apprise depuis le paramètre Azure Firewall Manager. Dans ce cas, tout le trafic qui entre dans le hub en provenance de réseaux virtuels et de branches et destiné à Internet est acheminé vers le Pare-feu Azure ou le fournisseur de sécurité approuvé.

Notes

Il n’existe actuellement aucune option permettant de sélectionner un pare-feu local ou le Pare-feu Azure (et un fournisseur de sécurité approuvé) pour le trafic destiné à Internet et provenant des réseaux virtuels, des branches ou des utilisateurs. La route par défaut apprise par le biais du paramètre Azure Firewall Manager est toujours préférée par rapport à la route par défaut apprise de l’une des branches.

Étapes suivantes

Créez une connexion à l’aide de Virtual WAN et déployez le Pare-feu Azure dans les hubs VWAN.