Publier des routes personnalisées pour des clients VPN point à site

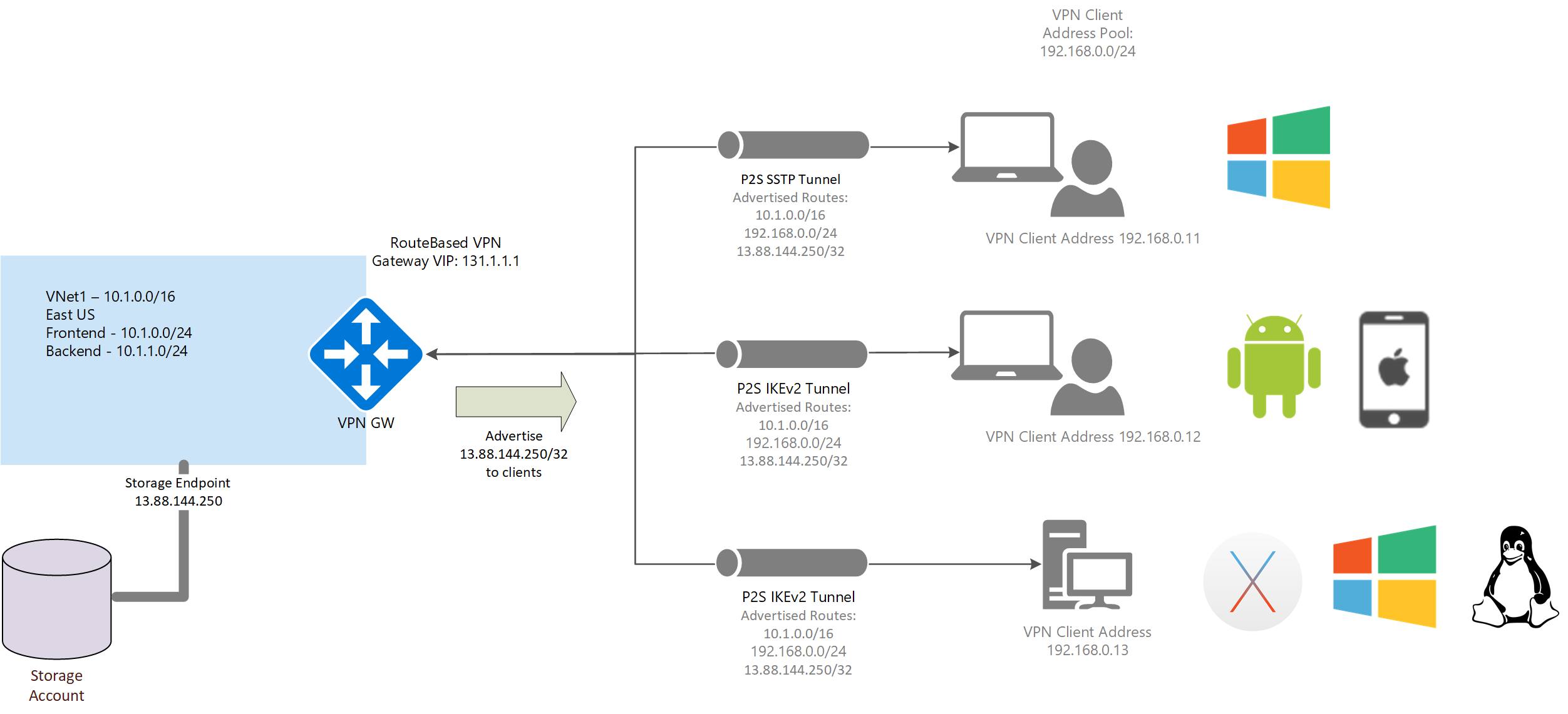

Vous pouvez être amené à publier des routes personnalisées pour tous vos clients VPN point à site. Ce peut être le cas si vous avez activé des points de terminaison de stockage dans votre réseau virtuel et que vous souhaitez que les utilisateurs distants puissent accéder à ces comptes de stockage par le biais de la connexion VPN. Vous pouvez publier l’adresse IP du point de terminaison de stockage pour tous vos utilisateurs distants afin que le trafic à destination du compte de stockage passe par le tunnel VPN, et non par l’Internet public. Vous pouvez également utiliser des routes personnalisées afin de configurer le tunneling forcé pour les clients VPN.

Portail Azure

Vous pouvez publier des routes personnalisées à partir de la page Configuration point à site dans le portail Azure. Vous pouvez également suivre ces étapes pour afficher et modifier/supprimer des routes personnalisées en fonction de vos besoins. Si vous souhaitez configurer le tunneling forcé, consultez la section Tunneling forcé dans cet article.

- Accédez à la passerelle de réseau privé.

- Sélectionnez Configuration point à site dans le volet de navigation de gauche.

- Dans la page Configuration point à site, ajoutez les routes nécessaires. N’ajoutez aucun espace.

- En haut de la page, sélectionnez Enregistrer.

PowerShell

Pour publier des routes personnalisées, utilisez Set-AzVirtualNetworkGateway cmdlet. L’exemple suivant montre comment publier l’adresse IP pour les tables de compte de stockage Contoso.

Effectuez un test ping sur contoso.table.core.windows.net et notez l’adresse IP. Par exemple :

C:\>ping contoso.table.core.windows.net Pinging table.by4prdstr05a.store.core.windows.net [203.0.113.250] with 32 bytes of data:Lancer les commandes PowerShell suivantes :

$gw = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -CustomRoute 203.0.113.250/32Pour ajouter plusieurs routes personnalisées, utilisez une virgule et des espaces afin de séparer les adresses. Par exemple :

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -CustomRoute x.x.x.x/xx , y.y.y.y/yy

Afficher les routes personnalisées

Utilisez l’exemple suivant pour afficher les routes personnalisées :

$gw = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroupName <name of resource group>

$gw.CustomRoutes | Format-List

Supprimer des routes personnalisées

Utilisez l’exemple suivant pour supprimer des itinéraires personnalisés :

$gw = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroupName <name of resource group>

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -CustomRoute @0

Tunneling forcé

Vous pouvez diriger tout le trafic vers le tunnel VPN en publiant 0.0.0.0/1 et 128.0.0.0/1 comme routes personnalisées vers les clients. La raison de la répartition de 0.0.0.0/0 en deux sous-réseaux plus petits est que ces préfixes plus petits sont plus spécifiques que la route par défaut qui peut déjà être configurée sur la carte réseau locale et, par conséquent, est préférable lors du routage du trafic.

Notes

Aucune connectivité Internet n’est fournie via la passerelle VPN. De ce fait, l’ensemble du trafic lié à Internet est abandonné.

Pour activer le tunneling forcé, utilisez les commandes suivantes :

$gw = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroupName <name of resource group>

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -CustomRoute 0.0.0.0/1 , 128.0.0.0/1

Étapes suivantes

Pour plus d’informations sur le routage de point à site, consultez À propos du routage de point à site.