Configurer des scellants ARC approuvés

L’authentification par e-mail permet de valider les messages envoyés vers et depuis votre organisation Microsoft 365 afin d’empêcher les expéditeurs usurpés qui sont utilisés dans la compromission des e-mails professionnels (BEC), les rançongiciels et d’autres attaques de hameçonnage.

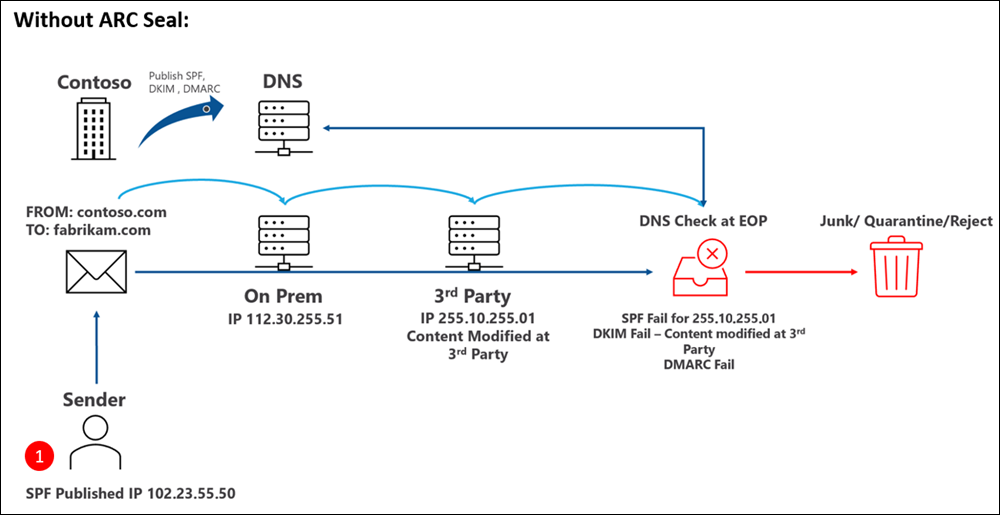

Toutefois, certains services de messagerie légitimes peuvent modifier les messages avant qu’ils ne soient remis à votre organisation Microsoft 365. La modification des messages entrants en transit peut et probablement entraîner les échecs d’authentification des e-mails suivants dans Microsoft 365 :

- SPF échoue en raison de la nouvelle source de message (adresse IP).

- DKIM échoue en raison de la modification du contenu.

- DMARC échoue en raison des défaillances SPF et DKIM.

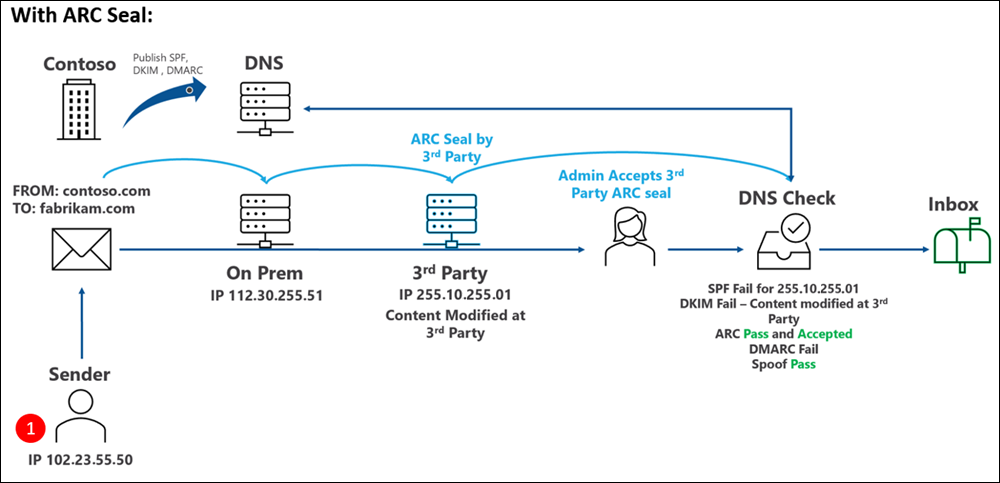

La chaîne de réception authentifiée (ARC) permet de réduire les échecs d’authentification des e-mails entrants dus à la modification des messages par les services de messagerie légitimes. ARC conserve les informations d’authentification par e-mail d’origine au niveau du service de messagerie. Vous pouvez configurer votre organisation Microsoft 365 pour approuver le service qui a modifié le message et utiliser ces informations d’origine dans les vérifications d’authentification par e-mail.

Quand utiliser des sealers ARC approuvés?

Une organisation Microsoft 365 doit identifier les scellants ARC approuvés uniquement lorsque les messages remis aux destinataires Microsoft 365 sont régulièrement affectés de la manière suivante :

- Le service intermédiaire modifie l’en-tête de message ou le contenu de l’e-mail.

- Les modifications de message entraînent l’échec de l’authentification pour d’autres raisons (par exemple, en supprimant les pièces jointes).

Une fois qu’un administrateur a ajouté un scellant ARC approuvé dans le portail Defender, Microsoft 365 utilise les informations d’authentification par e-mail d’origine fournies par le scellant ARC pour valider les messages envoyés via le service dans Microsoft 365.

Conseil

Ajoutez uniquement les services légitimes et requis en tant que scellants ARC approuvés dans votre organisation Microsoft 365. Cette action aide les messages affectés à passer les vérifications d’authentification par e-mail et empêche les messages légitimes d’être remis au dossier Courrier indésirable, mis en quarantaine ou rejetés en raison d’échecs d’authentification des e-mails.

Ce qu'il faut savoir avant de commencer

Vous ouvrez le portail Microsoft Defender à l’adresse https://security.microsoft.com. Pour accéder directement à la page Paramètres d’authentification par e-mail , utilisez https://security.microsoft.com/authentication.

Pour vous connecter à Exchange Online PowerShell, voir Connexion à Exchange Online PowerShell. Pour vous connecter à un service Exchange Online Protection PowerShell autonome, voir Se connecter à Exchange Online Protection PowerShell.

Vous devez disposer d’autorisations pour pouvoir effectuer les procédures décrites dans cet article. Vous avez le choix parmi les options suivantes :

Contrôle d’accès en fonction du rôle (RBAC) microsoft Defender XDR unifié (Si e-mail & collaboration> autorisationsDefender pour Office 365 est

actif. Affecte uniquement le portail Defender, et non PowerShell) : Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (gérer) ou Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (lecture) .

actif. Affecte uniquement le portail Defender, et non PowerShell) : Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (gérer) ou Autorisation et paramètres/Paramètres de sécurité/Paramètres de sécurité principaux (lecture) .Autorisations Exchange Online : appartenance aux groupes de rôles Gestion de l’organisation ou Administrateur de la sécurité .

Autorisations Microsoft Entra : l’appartenance aux rôles Administrateur* général ou Administrateur de la sécurité donne aux utilisateurs les autorisations et autorisations requises pour d’autres fonctionnalités dans Microsoft 365.

Importante

* Microsoft vous recommande d’utiliser des rôles avec le moins d’autorisations. L’utilisation de comptes avec autorisation inférieure permet d’améliorer la sécurité de votre organisation. Administrateur général est un rôle hautement privilégié qui doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Utiliser le portail Microsoft Defender pour ajouter des scellants ARC approuvés

Dans le portail Microsoft Defender à l’adresse , accédez à https://security.microsoft.comE-mail & Collaboration>Stratégies & Règles>Stratégies de menace>Stratégies d’authentification par e-mail Paramètres d’authentification par e-mail dans la section >RèglesARC . Ou, pour accéder directement à la page Paramètres d’authentification par e-mail , utilisez https://security.microsoft.com/authentication.

Dans la page Paramètres d’authentification par e-mail , vérifiez que l’onglet ARC est sélectionné, puis sélectionnez

Ajouter.

Ajouter.Conseil

Si les sealers approuvés sont déjà répertoriés sous l’onglet ARC , sélectionnez

Modifier.

Modifier.Dans le menu volant Ajouter des scellateurs ARC approuvés qui s’ouvre, entrez le domaine de signature approuvé dans la zone (par exemple, fabrikam.com).

Le nom de domaine doit correspondre au domaine affiché dans la valeur d dans les en-têtes ARC-Seal et ARC-Message-Signature dans les messages affectés. Utilisez les méthodes suivantes pour afficher l’en-tête de message :

- Afficher les en-têtes de message Internet dans Outlook.

- Utilisez l’analyseur d’en-tête de message à l’adresse https://mha.azurewebsites.net.

Répétez cette étape autant de fois que nécessaire. Pour supprimer une entrée existante, sélectionnez

en regard de l’entrée.

en regard de l’entrée.Lorsque vous avez terminé dans le menu volant Ajouter des scellants ARC approuvés , sélectionnez Enregistrer

Utiliser Exchange Online PowerShell pour ajouter des scellants ARC approuvés

Si vous préférez utiliser PowerShell pour afficher, ajouter ou supprimer des scellants ARC approuvés, connectez-vous à Exchange Online PowerShell pour exécuter les commandes suivantes.

Afficher les scellants ARC approuvés existants

Get-ArcConfigSi aucun scellant ARC approuvé n’est configuré, la commande ne retourne aucun résultat.

Ajouter ou supprimer des scellants ARC approuvés

Pour remplacer les scellants ARC existants par les valeurs que vous spécifiez, utilisez la syntaxe suivante :

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"La valeur TenantId\ n’est pas requise dans votre propre organisation, mais uniquement dans les organisations déléguées. Il s’agit d’un GUID visible dans de nombreuses URL du portail d’administration dans Microsoft 365 (la

tid=valeur). Par exemple, a32d39e2-3702-4ff5-9628-31358774c091.Cet exemple configure « cohovineyard.com » et « tailspintoys.com » en tant que seuls scellants ARC approuvés dans l’organisation.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Pour conserver les valeurs existantes, veillez à inclure les scellants ARC que vous souhaitez conserver avec les nouveaux scellants ARC que vous souhaitez ajouter.

Pour ajouter ou supprimer des scellants ARC sans affecter les autres entrées, consultez la section Exemples dans Set-ArcConfig.

Valider un scellant ARC approuvé

S’il existe un sceau ARC provenant d’un service avant que le message n’atteigne Microsoft 365, vérifiez dans l’en-tête de message les derniers en-têtes ARC une fois le message remis.

Dans le dernier en-tête ARC-Authentication-Results , recherchez arc=pass et oda=1. Ces valeurs indiquent :

- L’ARC précédent a été vérifié.

- Le scellant ARC précédent est approuvé.

- Le résultat de réussite précédent peut être utilisé pour remplacer l’échec DMARC actuel.

Par exemple :

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Pour vérifier si le résultat ARC a été utilisé pour remplacer une défaillance DMARC, recherchez compauth=pass et reason=130 dans le dernier en-tête Authentication-Results . Par exemple :

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

Diagrammes de flux de courrier du scellant ARC approuvé

Les diagrammes de cette section comparent le flux de messagerie et l’impact sur les résultats de l’authentification par e-mail avec et sans scellant ARC approuvé. Dans les deux diagrammes, l’organisation Microsoft 365 utilise un service de messagerie légitime qui modifie le courrier entrant avant sa remise dans Microsoft 365. Cette modification interrompt le flux de messagerie, ce qui peut entraîner des échecs d’authentification par e-mail en modifiant l’adresse IP source et en mettant à jour l’en-tête du message électronique.

Ce diagramme illustre le résultat sans scellant ARC approuvé :

Ce diagramme illustre le résultat avec un scellant ARC approuvé :

Étapes suivantes

Vérifiez vos en-têtes ARC avec l’analyseur d’en-têtes de message à l’adresse https://mha.azurewebsites.net.

Passez en revue les procédures de configuration SPF, DKIM, DMARC.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour