Configurer la fédération entre Google Workspace et l’ID Microsoft Entra

Cet article décrit les étapes requises pour configurer Google Workspace en tant que fournisseur d’identité (IdP) pour l’ID Microsoft Entra.

Une fois configurés, les utilisateurs peuvent se connecter à l’ID Microsoft Entra avec leurs informations d’identification Google Workspace.

Conditions préalables

Pour configurer Google Workspace en tant que fournisseur d’identité pour l’ID Microsoft Entra, les conditions préalables suivantes doivent être remplies :

- Un locataire Microsoft Entra, avec un ou plusieurs domaines DNS personnalisés (autrement dit, des domaines qui ne sont pas au format *.onmicrosoft.com)

- Si le domaine fédéré n’a pas encore été ajouté à l’ID Microsoft Entra, vous devez avoir accès au domaine DNS pour créer un enregistrement DNS. Cela est nécessaire pour vérifier la propriété de l’espace de noms DNS

- Découvrez comment ajouter votre nom de domaine personnalisé à l’aide du Centre d’administration Microsoft Entra

- Accès au Centre d’administration Microsoft Entra en tant qu’administrateur de fournisseur d’identité externe

- Accès à Google Workspace avec un compte avec des privilèges de super administrateur

Pour tester la fédération, les conditions préalables suivantes doivent être remplies :

- Un environnement Google Workspace, avec des utilisateurs déjà créés

Important

Les utilisateurs ont besoin d’une adresse e-mail définie dans Google Workspace, qui est utilisée pour faire correspondre les utilisateurs dans l’ID Microsoft Entra. Pour plus d’informations sur la correspondance d’identité, consultez Correspondance d’identité dans l’ID Microsoft Entra.

- Comptes Microsoft Entra individuels déjà créés : chaque utilisateur Google Workspace a besoin d’un compte correspondant défini dans l’ID Microsoft Entra. Ces comptes sont généralement créés par le biais de solutions automatisées, par exemple :

- School Data Sync (SDS)

- Microsoft Entra Connect Sync pour l’environnement avec AD DS local

- Scripts PowerShell qui appellent l’API Microsoft Graph

- Outils d’approvisionnement proposés par le fournisseur d’identité - Google Workspace propose l’approvisionnement automatique

Configurer Google Workspace en tant que fournisseur d’identité pour l’ID Microsoft Entra

Connectez-vous à la console d’administration Google Workspace avec un compte avec des privilèges de super administrateur

Sélectionnez Applications > web et applications mobiles

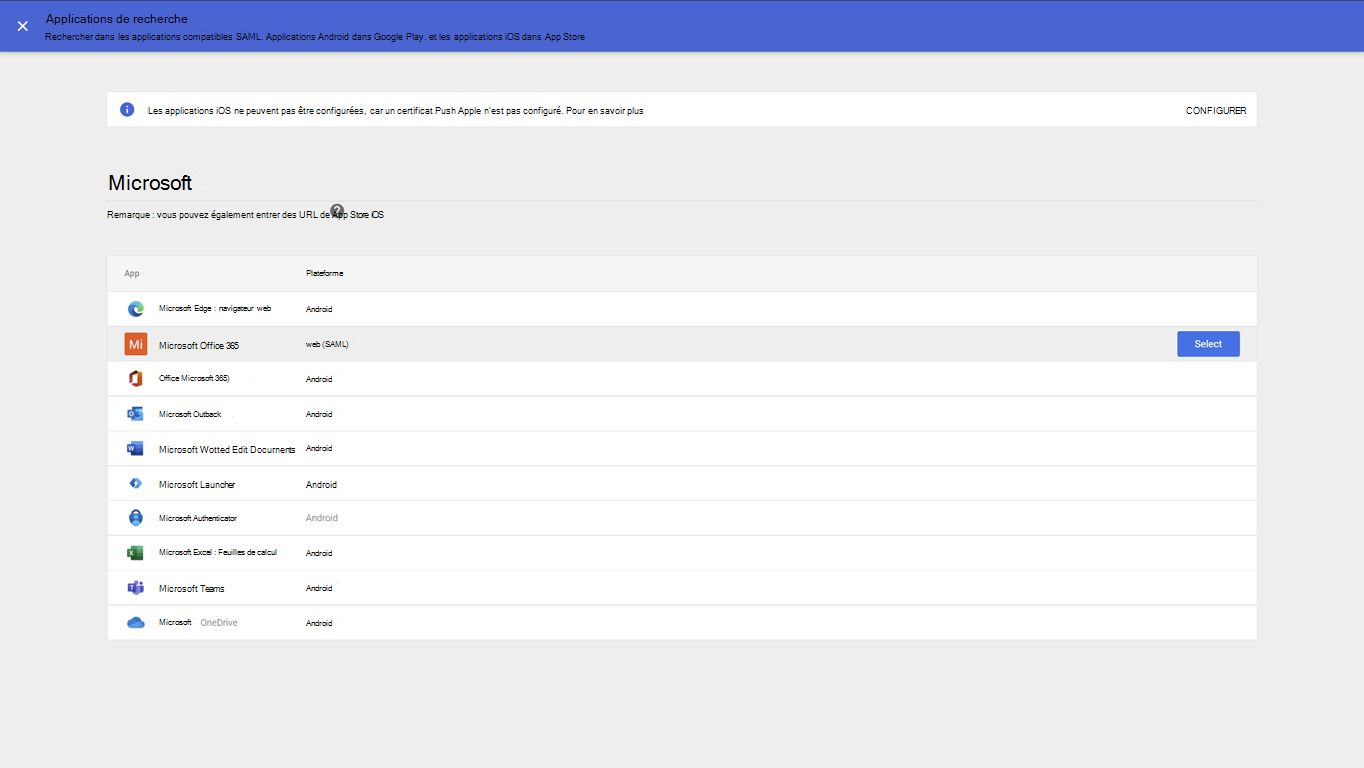

Sélectionnez Ajouter une application > Recherche d’applications et recherchez microsoft

Dans la page des résultats de la recherche, pointez sur l’application Microsoft Office 365 - Web (SAML), puis sélectionnez Sélectionner capture

Dans la page Détails du fournisseur d’identité Google, sélectionnez Télécharger les métadonnées et notez l’emplacement où les métadonnées - du fournisseur d’identitéGoogleIDPMetadata.xml - fichier sont enregistrés, car il est utilisé pour configurer l’ID Microsoft Entra ultérieurement

Sur la page Détails du fournisseur de services

- Sélectionnez l’option Réponse signée

- Vérifiez que le format d’ID de nom est défini sur PERSISTENT

- Selon la façon dont les utilisateurs Microsoft Entra ont été provisionnés dans l’ID Microsoft Entra, vous devrez peut-être ajuster le mappage de l’ID de nom .

Si vous utilisez l’approvisionnement automatique Google, sélectionnez Informations > de base E-mail principal - Sélectionnez Continuer

Dans la page Mappage d’attributs , mapper les attributs Google aux attributs Microsoft Entra

Attributs google directory Attributs Microsoft Entra Informations de base : e-mail principal Attributs de l’application : IDPEmail Important

Vous devez vous assurer que l’e-mail de votre compte d’utilisateur Microsoft Entra correspond à celui de votre espace de travail Google.

Sélectionnez Terminer.

Maintenant que l’application est configurée, vous devez l’activer pour les utilisateurs dans Google Workspace :

- Connectez-vous à la console d’administration Google Workspace avec un compte avec des privilèges de super administrateur

- Sélectionnez Applications > web et applications mobiles

- Sélectionner Microsoft Office 365

- Sélectionnez Accès utilisateur

- Sélectionnez ACTIVÉ pour tout le monde > Enregistrer

Configurer l’ID Microsoft Entra en tant que fournisseur de services (SP) pour Google Workspace

La configuration de l’ID Microsoft Entra consiste à modifier la méthode d’authentification pour les domaines DNS personnalisés. Cette configuration peut être effectuée à l’aide de PowerShell.

À l’aide du fichier XML de métadonnées idP téléchargé à partir de Google Workspace, modifiez la variable $DomainName du script suivant pour qu’elle corresponde à votre environnement, puis exécutez-la dans une session PowerShell. Lorsque vous êtes invité à vous authentifier auprès de l’ID Microsoft Entra, connectez-vous en tant qu’administrateur de fournisseur d’identité externe.

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

$domainId = "<your domain name>"

$xml = [Xml](Get-Content GoogleIDPMetadata.xml)

$cert = -join $xml.EntityDescriptor.IDPSSODescriptor.KeyDescriptor.KeyInfo.X509Data.X509Certificate.Split()

$issuerUri = $xml.EntityDescriptor.entityID

$signinUri = $xml.EntityDescriptor.IDPSSODescriptor.SingleSignOnService | ? { $_.Binding.Contains('Redirect') } | % { $_.Location }

$signoutUri = "https://accounts.google.com/logout"

$displayName = "Google Workspace Identity"

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"

$domainAuthParams = @{

DomainId = $domainId

IssuerUri = $issuerUri

DisplayName = $displayName

ActiveSignInUri = $signinUri

PassiveSignInUri = $signinUri

SignOutUri = $signoutUri

SigningCertificate = $cert

PreferredAuthenticationProtocol = "saml"

federatedIdpMfaBehavior = "acceptIfMfaDoneByFederatedIdp"

}

New-MgDomainFederationConfiguration @domainAuthParams

Pour vérifier que la configuration est correcte, vous pouvez utiliser la commande PowerShell suivante :

Get-MgDomainFederationConfiguration -DomainId $domainId |fl

ActiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

DisplayName : Google Workspace Identity

FederatedIdpMfaBehavior : acceptIfMfaDoneByFederatedIdp

Id : 3f600dce-ab37-4798-9341-ffd34b147f70

IsSignedAuthenticationRequestRequired :

IssuerUri : https://accounts.google.com/o/saml2?idpid=<GUID>

MetadataExchangeUri :

NextSigningCertificate :

PassiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

PreferredAuthenticationProtocol : saml

PromptLoginBehavior :

SignOutUri : https://accounts.google.com/logout

SigningCertificate : <BASE64 encoded certificate>

AdditionalProperties : {}

Vérifier l’authentification fédérée entre Google Workspace et l’ID Microsoft Entra

À partir d’une session de navigateur privé, accédez à https://portal.azure.com et connectez-vous avec un compte Google Workspace :

- En tant que nom d’utilisateur, utilisez l’e-mail tel que défini dans Google Workspace

- L’utilisateur est redirigé vers Google Workspace pour se connecter

- Après l’authentification Google Workspace, l’utilisateur est redirigé vers l’ID Microsoft Entra et connecté

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour