Gérer les organisations connectées dans la gestion des droits d’utilisation

Avec la gestion des droits d’utilisation, vous pouvez collaborer avec des personnes extérieures à votre organisation. Si vous collaborez fréquemment avec de nombreux utilisateurs d’organisations externes spécifiques, vous pouvez ajouter les sources d’identité de ces organisations en tant qu’organisations connectées. Le fait d’avoir une organisation connectée simplifie la façon dont un plus grand nombre de personnes de ces organisations peuvent demander l’accès. Cet article explique comment ajouter une organisation connectée afin de permettre aux utilisateurs extérieurs à votre organisation de demander des ressources dans votre annuaire.

Qu’est-ce qu’une organisation connectée ?

Une organisation connectée est une autre organisation avec laquelle vous avez une relation. Pour que les utilisateurs de cette organisation puissent accéder à vos ressources, telles que vos sites SharePoint Online ou vos applications, vous devez avoir une représentation des utilisateurs de cette organisation dans ce répertoire. Étant donné que dans la plupart des cas, les utilisateurs de cette organisation ne figurent pas déjà dans votre répertoire Microsoft Entra, vous pouvez utiliser la gestion des droits pour les importer dans votre répertoire Microsoft Entra si nécessaire.

Si vous souhaitez fournir un chemin d’accès à quiconque pour demander l’accès et que vous n’êtes pas sûr de quelle organisation ces nouveaux utilisateurs peuvent provenir, vous pouvez configurer une stratégie d’attribution de package d’accès pour les utilisateurs ne se trouvant pas dans votre répertoire. Dans cette stratégie, sélectionnez l’option Tous les utilisateurs (Toutes les organisations connectées + tous les nouveaux utilisateurs externes). Si le demandeur est approuvé et qu’il n’appartient pas à une organisation connectée dans votre annuaire, une organisation connectée est automatiquement créée pour le demandeur.

Si vous souhaitez autoriser uniquement des personnes provenant d’organisations désignées à demander l’accès, créez d’abord ces organisations connectées. Ensuite, configurez une stratégie d’attribution de package d’accès pour les utilisateurs qui ne se trouvent pas dans votre annuaire, sélectionnez l’option Organisations connectées spécifiques, puis sélectionnez les organisations que vous avez créées.

La gestion des droits d’utilisation vous permet de spécifier les utilisateurs qui forment une organisation connectée de quatre façons. Il peut s’agir :

- les utilisateurs dans un autre répertoire Microsoft Entra (depuis n'importe quel cloud Microsoft),

- d’utilisateurs d’un autre répertoire non-Microsoft configurés pour une fédération de fournisseurs d’identité (IdP) SAML/WS-Fed,

- les utilisateurs d'un autre répertoire non Microsoft Entra, dont les adresses e-mail ont toutes le même nom de domaine en commun ou les.

- utilisateurs disposant d’un compte Microsoft, par exemple à partir du domaine live.com, si vous avez besoin d’une collaboration avec des utilisateurs qui n’ont pas d’organisation commune.

Par exemple, supposons que vous travaillez chez Woodgrove Bank et que vous souhaitez collaborer avec deux organisations externes. Vous souhaitez donner aux utilisateurs des deux organisations externes l’accès aux mêmes ressources, mais ces deux organisations ont des configurations différentes :

- Contoso n’utilise pas encore Microsoft Entra ID. Les utilisateurs de Contoso ont une adresse e-mail qui se termine par contoso.com.

- Graphic Design Institute utilise Microsoft Entra ID et au moins certains de leurs utilisateurs ont un nom d'utilisateur principal qui se termine par Graphicdesigninstitute.com.

Dans ce cas, vous pouvez configurer deux organisations connectées, puis un package d’accès avec une stratégie.

- Vérifiez que l’authentification par code secret à usage unique (OTP) par e-mail est activée afin que les utilisateurs des domaines ne faisant pas encore partie des répertoires Microsoft Entra s’authentifient à l’aide d’un code secret à usage unique par e-mail lors d’une demande d’accès ou d’un accès ultérieur à vos ressources. De plus, il est possible que vous deviez configurer vos paramètres de collaboration externe Microsoft Entra B2B pour autoriser l’accès des utilisateurs externes.

- Créez une organisation connectée pour Contoso. Lorsque vous spécifiez le domaine contoso.com, la gestion des droits d’utilisation reconnaît qu’aucun locataire Microsoft Entra existant n’est associé à ce domaine et que les utilisateurs de cette organisation connectée sont reconnus s’ils s’authentifient avec un mot de passe à usage unique par e-mail avec un domaine d’adresse e-mail contoso.com.

- Créez une autre organisation connectée pour Graphic Design Institute. Lorsque vous spécifiez le domaine graphicdesigninstitute.com, la gestion des droits d’utilisation reconnaît qu’un locataire est associé à ce domaine.

- Dans un catalogue qui permet aux utilisateurs externes d’effectuer une demande, créez un package d’accès.

- Dans ce package d’accès, créez une stratégie d’attribution de package d’accès pour les utilisateurs qui ne se trouvent pas encore dans votre annuaire. Dans cette stratégie, sélectionnez l’option Organisations connectées spécifiques et spécifiez les deux organisations connectées. Cela permet aux utilisateurs de chaque organisation, avec une source d’identité qui correspond à l’une des organisations connectées, de demander le package d’accès.

- Lorsque des utilisateurs externes avec un nom d’utilisateur principal qui a le domaine contoso.com demandent le package d’accès, ils s’authentifient en utilisant une adresse e-mail. Ce domaine de courrier correspond à l’organisation connectée à Contoso et l’utilisateur est autorisé à demander le package. Après la demande, le fonctionnement de l’accès pour les utilisateurs externes décrit comment l’utilisateur B2B est ensuite invité et l’accès est attribué à l’utilisateur externe.

- En outre, les utilisateurs externes qui utilisent un compte d’organisation du locataire du Graphic Design Institute correspondraient à l’organisation connectée à Graphic Design Institute et seraient autorisés à demander le package d’accès. Et comme le Graphic Design Institute utilise Microsoft Entra ID, tous les utilisateurs dont le nom principal correspond à un autre domaine vérifié ajouté au locataire du Graphic Design Institute, tel que Graphicdesigninstitute.example, pourront également demander des packages d'accès en utilisant la même stratégie. .

La manière dont les utilisateurs de l'annuaire ou du domaine Microsoft Entra s'authentifient dépend du type d'authentification. Les types d’authentification pour les organisations connectées sont :

- Microsoft Entra ID, dans le même cloud

- Microsoft Entra ID, dans un autre cloud

- Fédération du fournisseur d’identité (IdP) SAML/WS-Fed

- Code secret à usage unique (domaine)

- Compte Microsoft

Pour une démonstration de l’ajout d’une organisation connectée, regardez la vidéo suivante :

Afficher la liste des organisations connectées

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Organisations connectées.

Dans la zone de recherche, vous pouvez rechercher une organisation connecté par le nom d’organisation connecté. Toutefois, vous ne pouvez pas rechercher un nom de domaine.

Ajouter une organisation connectée

Pour ajouter un annuaire ou un domaine Microsoft Entra externe en tant qu'organisation connectée, suivez les instructions de cette section.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Organisations connectées.

Dans la page Organisations connectées, sélectionnez Ajouter une organisation connectée.

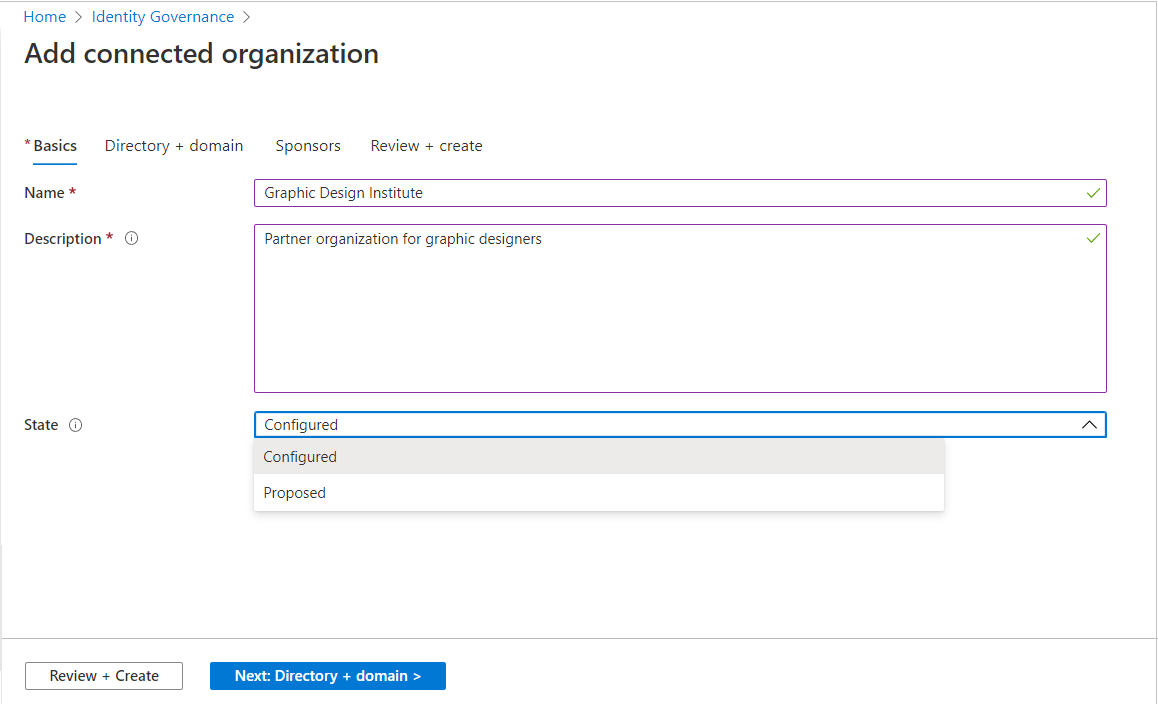

Sélectionnez l’onglet De base, puis entrez un nom d’affichage et une description pour l’organisation.

L’état est automatiquement défini sur Configuré lorsque vous créez une organisation connectée. Pour plus d'informations sur la propriété d'état d'une organisation connectée, voir Propriété d'état des organisations connectées

Sélectionnez l’onglet Annuaire + domaine, puis sélectionnez Ajouter un annuaire + domaine.

Ensuite, le volet Sélectionner des annuaires et des domaines s’ouvre.

Dans la zone de recherche, entrez un nom de domaine pour rechercher le répertoire ou le domaine Microsoft Entra. Vous pouvez également ajouter des domaines non associés à un répertoire Microsoft Entra. Veillez à entrer le nom de domaine complet.

Confirmez que le ou les noms d’organisation et le ou les types d’authentification sont corrects. La connexion utilisateur, avant de pouvoir accéder au portail MyAccess, dépend du type d’authentification de son organisation. Si le type d'authentification d'une organisation connectée est Microsoft Entra ID, tous les utilisateurs disposant d'un compte dans l'annuaire de cette organisation, avec n'importe quel domaine vérifié de cet annuaire Microsoft Entra, se connecteront à leur annuaire, puis pourront demander l'accès aux packages d'accès qui permettent cela. organisation connectée. Si le type d’authentification est un mot de passe à usage unique, cela permet aux utilisateurs avec des adresses e-mail de ce domaine uniquement de visiter le portail MyAccess. Une fois authentifiés avec le code secret, les utilisateurs peuvent faire une demande.

Remarque

L'accès à partir de certains domaines peut être bloqué par la liste d'autorisation ou de refus interentreprises (B2B) de Microsoft Entra. De plus, les utilisateurs dont l'adresse e-mail possède le même domaine qu'une organisation connectée configurée pour l'authentification Microsoft Entra, mais qui ne s'authentifient pas auprès de cet annuaire Microsoft Entra, ne seront pas reconnus comme faisant partie de cette organisation connectée. Pour plus d’informations, consultez Autoriser ou bloquer des invitations aux utilisateurs B2B à partir d’organisations spécifiques.

Sélectionnez Ajouter pour ajouter le répertoire ou le domaine Microsoft Entra. Vous pouvez ajouter plusieurs répertoires et domaines Microsoft Entra.

Après avoir ajouté les répertoires ou domaines Microsoft Entra, sélectionnez Sélectionner.

La ou les organisations s’affichent dans la liste.

Sélectionnez l’onglet Commanditaires, puis ajoutez des commanditaires facultatifs pour cette organisation connectée.

Les commanditaires sont des utilisateurs internes ou externes qui se trouvent déjà dans votre annuaire et qui constituent le point de contact pour la relation avec cette organisation connectée. Les commanditaires internes sont des utilisateurs membres de votre annuaire. Les commanditaires externes sont des utilisateurs invités de l’organisation connectée qui ont été invités précédemment et qui se trouvent déjà dans votre annuaire. Les commanditaires peuvent être utilisés en tant qu’approbateurs lorsque des utilisateurs de cette organisation connectée demandent l’accès à ce package d’accès. Pour plus d'informations sur la façon d'inviter un utilisateur invité dans votre annuaire, voir Ajouter des utilisateurs de collaboration Microsoft Entra B2B.

Lorsque vous sélectionnez Ajouter/Supprimer, un volet s’ouvre dans lequel vous pouvez choisir des commanditaires internes ou externes. Le volet affiche une liste non filtrée d’utilisateurs et de groupes dans votre annuaire.

Sélectionnez l’onglet Vérifier + créer, vérifiez les paramètres de votre organisation, puis sélectionnez Créer.

Mettre à jour une organisation connectée

Si l’organisation connectée change de domaine, si le nom de l’organisation change ou si vous souhaitez modifier les commanditaires, vous pouvez mettre à jour l’organisation connectée en suivant les instructions de cette section.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Organisations connectées.

Dans la page Organisations connectées, sélectionnez l’organisation connectée que vous souhaitez mettre à jour.

Dans la vue d’ensemble de l’organisation connectée, sélectionnez Modifier pour modifier le nom, la description ou l’état de l’organisation.

Dans la page Annuaire + domaine, sélectionnez Mettre à jour l’annuaire + le domaine pour basculer vers un autre annuaire ou domaine.

Dans la page Commanditaires, sélectionnez Ajouter des sponsors internes ou Ajouter des sponsors externes pour ajouter un utilisateur en tant que sponsor. Pour supprimer un commanditaire, sélectionnez-le, puis, dans le volet droit, sélectionnez Supprimer.

Supprimer une organisation connectée

Si vous n’avez plus de relation avec un répertoire ou un domaine Microsoft Entra externe, ou si vous ne souhaitez plus avoir de proposition d’organisation connectée, vous pouvez supprimer l’organisation connectée.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Organisations connectées.

Dans la page Organisations connectées, sélectionnez l’organisation connectée que vous souhaitez supprimer pour l’ouvrir.

Dans la vue d’ensemble de l’organisation connectée, sélectionnez Supprimer pour la supprimer.

Gestion d’une organisation connectée par programmation

Vous pouvez également créer, répertorier, mettre à jour et supprimer des organisations connectées à l’aide de Microsoft Graph. Un utilisateur doté d’un rôle approprié avec une application disposant de l’autorisation déléguée EntitlementManagement.ReadWrite.All peut appeler l’API pour gérer les objets connectedOrganization et définir des commanditaires pour eux.

Gérer les organisations connectées via Microsoft PowerShell

Vous pouvez également gérer les organisations connectées dans PowerShell avec les cmdlets issue du module Cmdlets Microsoft Graph PowerShell pour la gouvernance des identitésversion 1.16.0 ou ultérieure.

Le script suivant illustre l’utilisation du profil v1.0 de Graph pour récupérer toutes les organisations connectées. Chaque organisation connectée retournée contient une liste identitySources des répertoires et domaines de cette organisation connectée.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$co = Get-MgEntitlementManagementConnectedOrganization -all

foreach ($c in $co) {

foreach ($i in $c.identitySources) {

write-output $c.Id $c.DisplayName $i.AdditionalProperties["@odata.type"]

}

}

Propriété de l'État des organisations liées

Il existe deux états différents pour les organisations connectées dans la gestion des droits, configuré et proposé :

Une organisation connectée configurée est une organisation connectée entièrement fonctionnelle qui permet à ses utilisateurs d’accéder aux packages d’accès. Quand un administrateur crée une organisation connectée dans le centre d’administration Microsoft Entra, celle-ci est dans l’état configuré par défaut, car l’administrateur souhaite utiliser cette organisation connectée qu’il a créée. En outre, quand une organisation connectée est créée par programme via l’API, l’état par défaut doit être configuré sauf si un autre état est explicitement défini.

Les organisations connectées configurées s’affichent dans les sélecteurs pour les organisations connectées et sont dans l’étendue de toutes les stratégies ciblant « toutes les organisations connectées configurées ».

Une organisation connectée proposée est une organisation connectée qui a été créée automatiquement, sans qu’un administrateur la crée ou l’approuve. Quand un utilisateur s’inscrit pour un package d’accès en dehors d’une organisation connectée configurée, toutes les organisations connectées créées automatiquement se trouvent dans l’état proposé, car aucun administrateur dans le locataire n’a configuré ce partenariat.

Les organisations connectées proposées ne sont pas dans l’étendue du paramètre « toutes les organisations connectées configurées » d’aucune stratégie, mais peuvent être utilisées uniquement pour les stratégies ciblant des organisations spécifiques.

Seuls des utilisateurs d’organisations connectées configurées peuvent demander des packages d’accès disponibles pour les utilisateurs de toutes les organisations configurées. Les utilisateurs d’organisations connectées proposées ont une expérience comme s’il n’y avait pas d’organisation connectée pour ce domaine. Ils peuvent uniquement voir et demander des packages d’accès limités à leur organisation spécifique ou à n’importe quel utilisateur. Si vous avez des stratégies dans votre locataire qui autorisent « toutes les organisations connectées configurées », veillez à ne pas convertir les organisations connectées proposées pour les fournisseurs d’identité sociale en organisations configurées.

Remarque

Dans le cadre du déploiement de cette nouvelle fonctionnalité, toutes les organisations connectées créées avant 09/09/20 ont été considérées comme configurées. Si vous aviez un package d’accès permettant aux utilisateurs de toute organisation de s’inscrire, vous devriez examiner votre liste d’organisations connectées créées avant cette date pour vous assurer qu’aucune n’est erronément catégorisée comme configurée. En particulier, les fournisseurs d’identité sociale ne doivent pas être indiqués comme configurés s’il existe des stratégies d’affectation qui ne nécessitent pas d’approbation pour les utilisateurs de toutes les organisations connectées configurées. Un administrateur peut mettre à jour la propriété État si nécessaire. Pour obtenir de l’aide, consultez Mettre à jour une organisation connectée.

Remarque

Dans certains cas, un utilisateur peut demander un package d'accès en utilisant son compte personnel auprès d'un fournisseur d'identité sociale, où l'adresse e-mail de ce compte possède le même domaine qu'une organisation connectée existante correspondant à un locataire Microsoft Entra. Si cet utilisateur est approuvé, une nouvelle organisation connectée proposée représente ce domaine. Dans ce cas, assurez-vous que l'utilisateur utilise plutôt son compte d'organisation pour demander à nouveau l'accès, et le portail identifiera cet utilisateur provenant du locataire Microsoft Entra de l'organisation connectée configurée.