Affichez l’activité et l’historique d’audit des rôles de ressources Azure dans Privileged Identity Management

Privileged Identity Management (PIM) dans Microsoft Entra ID vous permet de voir l’activité, les activations et l’historique d’audit des rôles des ressources Azure au sein de votre organisation. Cela inclut les abonnements, les groupes de ressources et même les machines virtuelles. Toutes les ressources du centre d’administration Microsoft Entra qui utilisent la fonctionnalité de contrôle d’accès en fonction du rôle d’Azure peuvent tirer parti des capacités de gestion de la sécurité et du cycle de vie proposées par Privileged Identity Management. Si vous souhaitez conserver les données d’audit plus longtemps que la période de conservation par défaut, utilisez Azure Monitor pour les transférer vers un compte de stockage Azure. Pour plus d’informations, consultez Archiver des journaux Microsoft Entra dans un compte de stockage Azure.

Remarque

Si votre organisation externalise des fonctions de gestion à un fournisseur de services qui utiliseAzure Lighthouse, les attributions de rôles autorisées par ce fournisseur de services ne s’afficheront pas ici.

Afficher l’activité et les activations

Pour connaître les actions qu’un utilisateur en particulier a effectuées dans différentes ressources, vous pouvez voir l’activité des ressources Azure qui est associée à une période d’activation donnée.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Gouvernance d’identité>Privileged Identity Management>Ressources Azure.

Sélectionnez la ressource pour laquelle vous souhaitez voir l’activité et les activations.

Sélectionnez Rôles ou Membres.

Sélectionnez un utilisateur.

Vous voyez un résumé des actions de l’utilisateur dans les ressources Azure par date. Il montre également les dernières activations de rôle sur cette même période.

Sélectionnez une activation de rôle spécifique pour afficher les détails et l’activité de ressource Azure correspondante qui s’est produite pendant que cet utilisateur était actif.

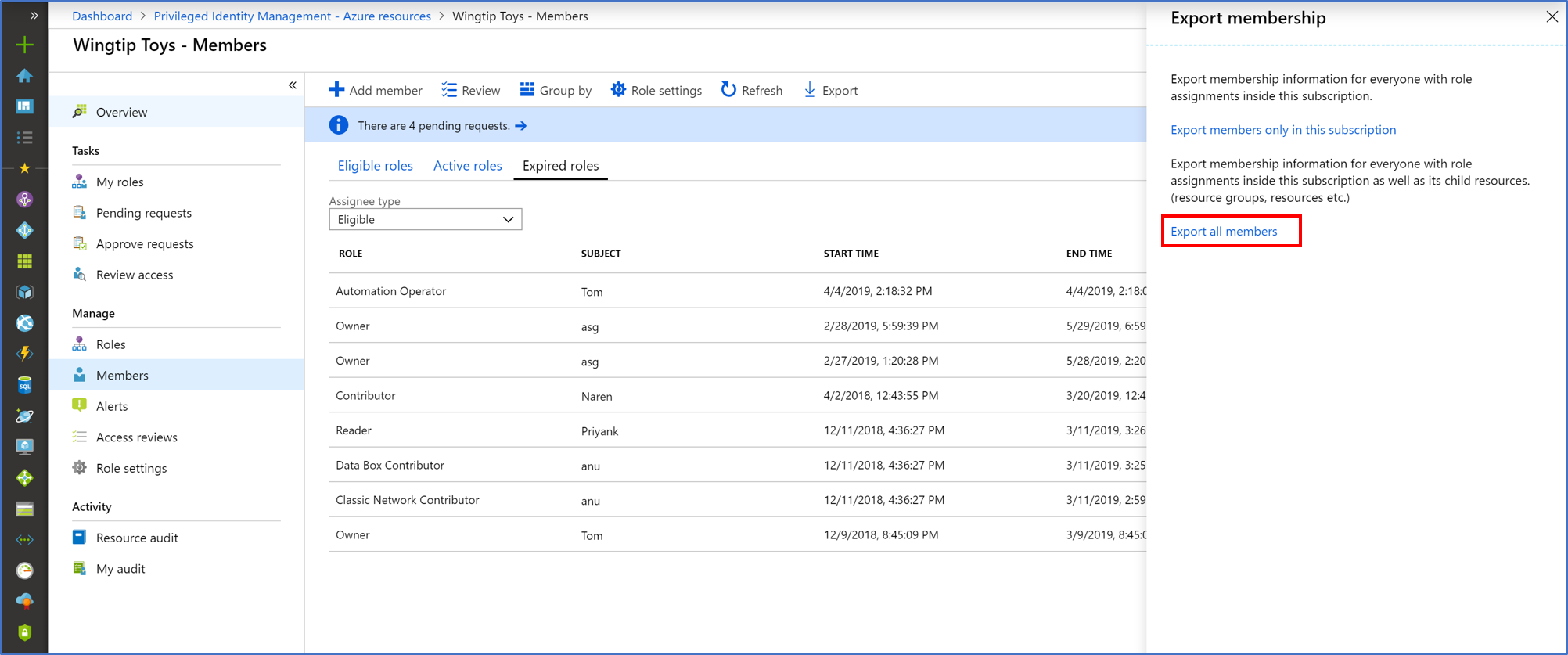

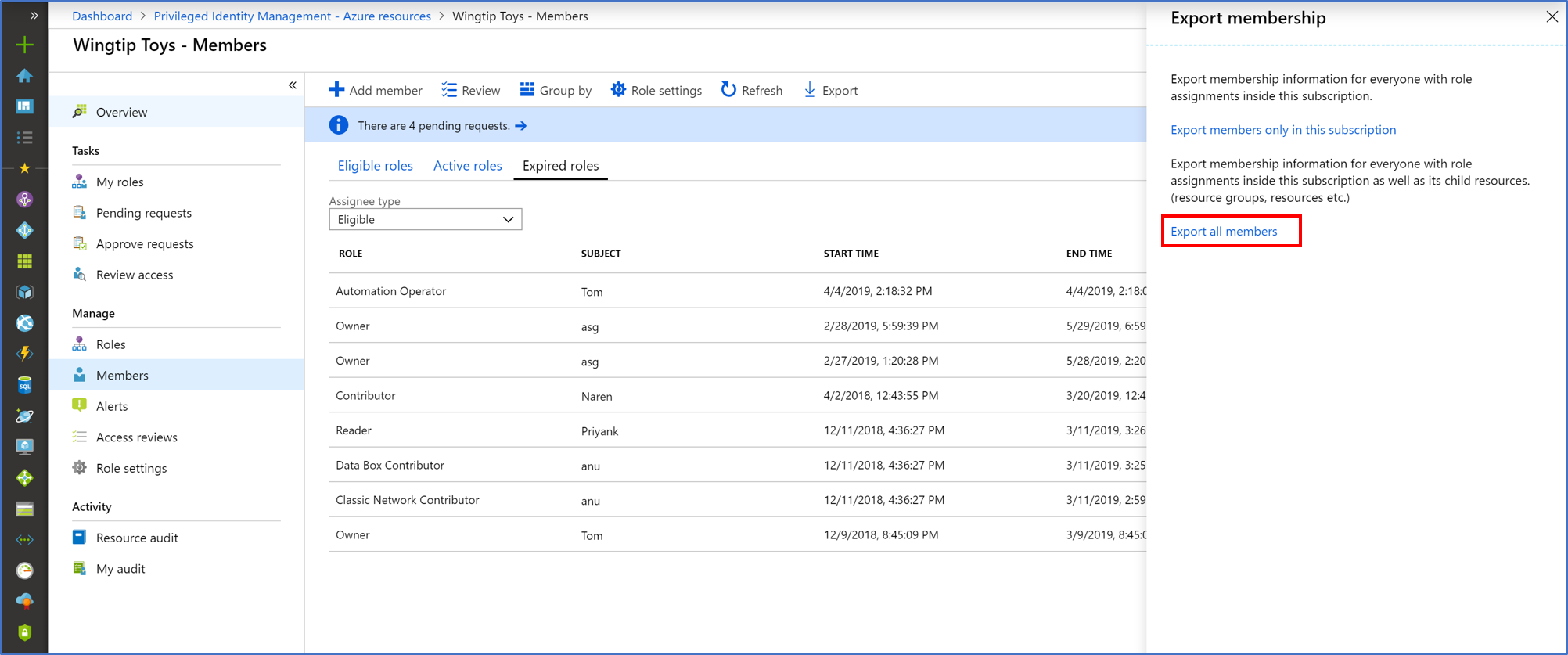

Exporter les attributions de rôle ayant des enfants

Vous pouvez avoir une exigence de conformité selon laquelle vous devez fournir une liste complète des attributions de rôle à des auditeurs. Privileged Identity Management permet d’interroger les attributions de rôle sur une ressource particulière, ce qui inclut les attributions de rôle de toutes les ressources enfants. Avant, il était difficile pour les administrateurs d’obtenir une liste complète des attributions de rôle d’un abonnement, car ils devaient les exporter pour chaque ressource spécifique. Avec Privileged Identity Management, vous pouvez interroger toutes les attributions de rôle actives et éligibles d’un abonnement, notamment les attributions de rôle des ressources et de tous les groupes de ressources.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Gouvernance d’identité>Privileged Identity Management>Ressources Azure.

Sélectionnez la ressource pour laquelle vous souhaitez exporter des attributions de rôle, par exemple un abonnement.

Sélectionnez Affectations.

Sélectionnez Exporter pour ouvrir le volet Exporter l’appartenance.

Sélectionnez Exporter tous les membres pour exporter toutes les attributions de rôles dans un fichier CSV.

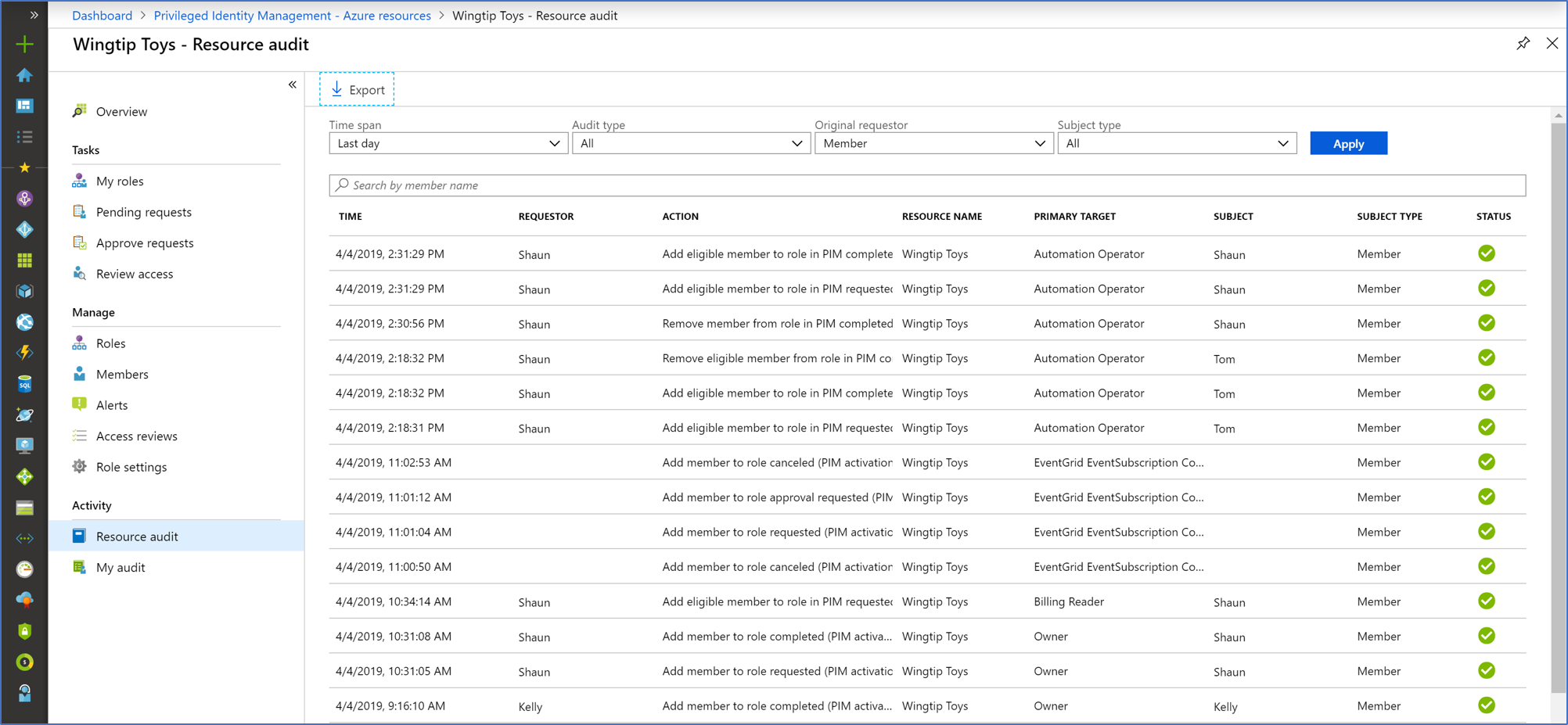

Afficher l’historique d’audit des ressources

L’audit des ressources vous donne une vue d’ensemble de l’activité des rôles d’une ressource.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Gouvernance d’identité>Privileged Identity Management>Ressources Azure.

Sélectionnez la ressource pour laquelle vous souhaitez consulter l’historique d’audit.

Sélectionnez un audit de ressources.

Filtrez l’historique à l’aide d’une date prédéfinie ou d’une plage personnalisée.

Pour Type d’audit, sélectionnez Activer (Attribué + Activé).

Sous Action, sélectionnez (activité) pour qu’un utilisateur voie les détails de l’activité de cet utilisateur dans les ressources Azure.

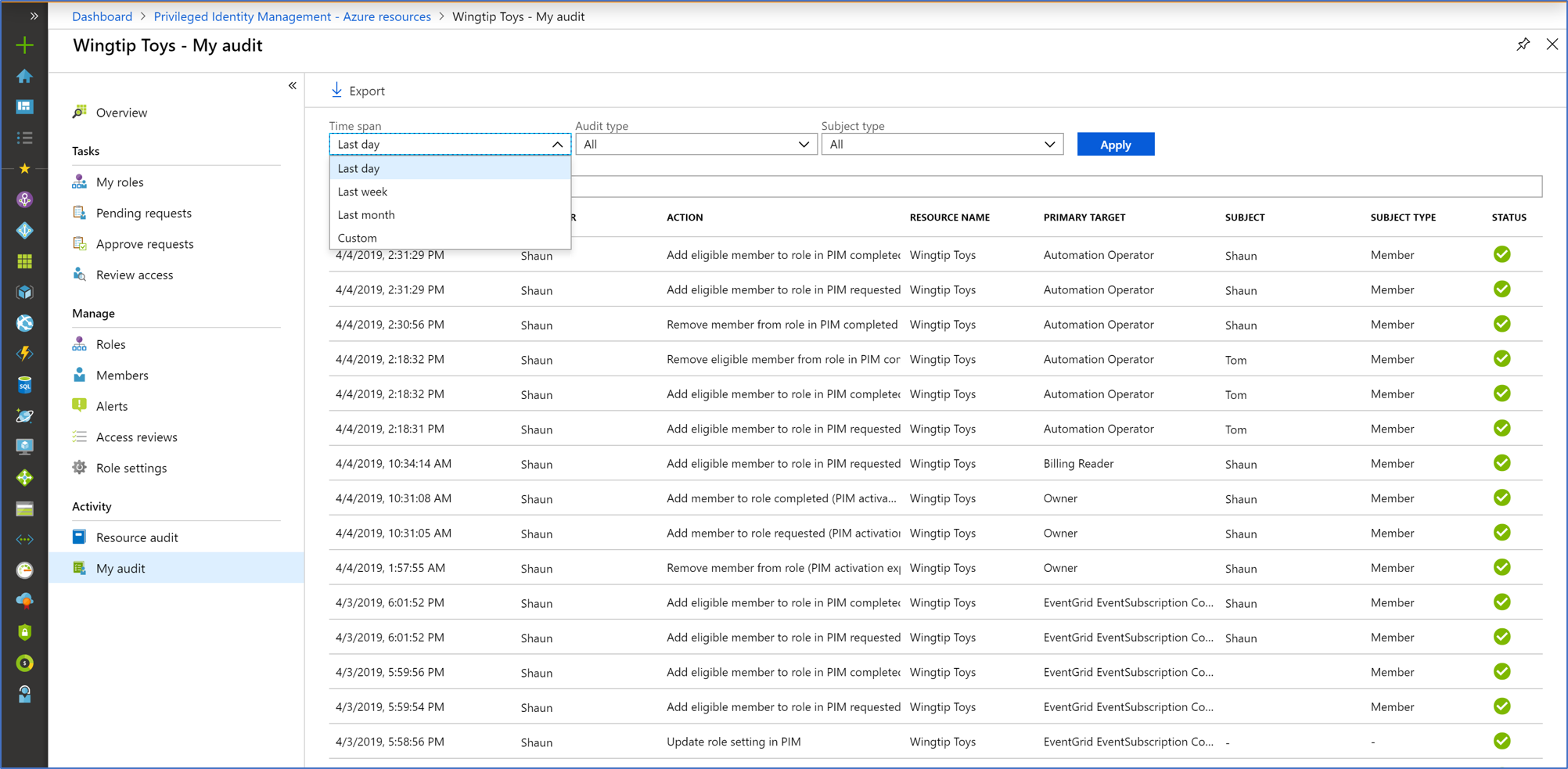

Afficher mon audit

Mon audit vous permet d’afficher votre activité personnelle de rôle.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Gouvernance d’identité>Privileged Identity Management>Ressources Azure.

Sélectionnez la ressource pour laquelle vous souhaitez consulter l’historique d’audit.

Sélectionnez Mon audit.

Filtrez l’historique en choisissant une date prédéfinie ou une plage personnalisée.

Remarque

L’accès à l’historique d’audit nécessite au moins le rôle Administrateur de rôle privilégié.

Obtenir la raison, l’approbateur et le numéro de ticket pour les événements d’approbation

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Identité>Surveillance et intégrité>Journaux d’audit.

Utilisez le filtre Service pour afficher uniquement les événements d’audit qui concernent le service Privileged Identity Management. Sur la page Journaux d’audit, vous pouvez :

- Consulter la raison d’un événement d’audit dans la colonne Motif du statut.

- Consulter l’approbateur dans la colonne Initié par (acteur) pour l’événement « Demande d’ajout de membre au rôle approuvée ».

Sélectionnez un événement de journal d’audit pour afficher le numéro de ticket sous l’onglet Activité du volet Détails.

Vous pouvez afficher le demandeur (personne qui active le rôle) sous l’onglet Cibles du volet Détails d’un événement d’audit. Il existe trois types de cibles pour les rôles de ressources Azure :

- Le rôle (Type = Rôle)

- Le demandeur (Type = Autre)

- L’approbateur (Type = Utilisateur)

En règle générale, l’événement de journal situé juste au-dessus de l’événement d’approbation est un événement « Ajout de membre au rôle terminé » où Initié par (acteur) est le demandeur. Dans la plupart des cas, vous n’aurez pas besoin de rechercher le demandeur dans la demande d’approbation du point de vue de l’audit.