Protection des ID Microsoft Entra et utilisateurs B2B

Protection des ID Microsoft Entra détecte les identifiants compromis pour les utilisateurs de Microsoft Entra. Si vos identifiants sont détectés comme étant compromis, alors quelqu’un d’autre est susceptible d’avoir votre mot de passe et de l’utiliser de manière illégitime. Pour éviter tout risque supplémentaire pour votre compte, il est important de réinitialiser votre mot de passe de manière sécurisée afin que la personne malveillante ne puisse plus utiliser votre mot de passe compromis. La protection des ID marque les comptes susceptibles d’être compromis comme étant « à risque ».

Vous pouvez utiliser les identifiants de votre organisation pour vous connecter à une autre organisation en tant qu’invité. Ce processus est appelé collaboration interentreprises ou B2B Collaboration. Les organisations peuvent configurer des stratégies pour empêcher les utilisateurs de se connecter si leurs identifiants sont considérés à risque. Si votre compte est à risque et si vous ne parvenez pas à vous connecter à une autre organisation en tant qu’invité, vous pouvez éventuellement corriger automatiquement le problème de votre compte en suivant les étapes ci-dessous. Si votre organisation n’a pas activé la réinitialisation de mot de passe en libre-service, votre administrateur doit corriger manuellement votre compte.

Comment débloquer votre compte

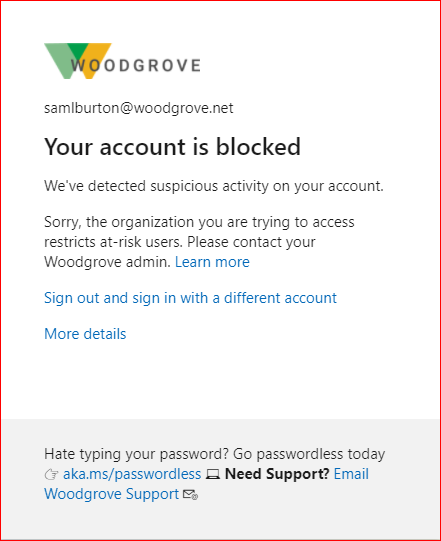

Si vous tentez de vous connecter à une autre organisation en tant qu’invité et si vous êtes bloqué en raison d’un risque, le message de blocage suivant s’affiche : « Votre compte est bloqué. Nous avons détecté une activité suspecte sur votre compte. »

Si votre organisation le permet, vous pouvez utiliser la réinitialisation de mot de passe en libre-service pour débloquer votre compte et rétablir la sécurité de vos identifiants.

- Accédez au portail de réinitialisation de mot de passe et lancez la réinitialisation de mot de passe. Si la réinitialisation de mot de passe en libre-service n’est pas activée pour votre compte et si vous ne pouvez pas poursuivre la procédure, contactez votre administrateur informatique en lui fournissant les informations suivantes.

- Si la réinitialisation de mot de passe en libre-service est activée pour votre compte, vous êtes invité à vérifier votre identité à l’aide des méthodes de sécurité en vigueur avant de changer votre mot de passe. Pour obtenir de l’aide, consultez l’article Réinitialiser votre mot de passe professionnel ou scolaire.

- Une fois que vous avez réinitialisé votre mot de passe en toute sécurité, le risque est corrigé. Vous pouvez maintenant réessayer de vous connecter en tant qu’utilisateur invité.

Si, après avoir réinitialisé votre mot de passe, vous êtes toujours bloqué en tant qu’invité en raison d’un risque, contactez l’administrateur informatique de votre organisation.

Comment corriger le risque d’un utilisateur en tant qu’administrateur

La protection des ID détecte automatiquement les utilisateurs à risque pour les clients Microsoft Entra. Si vous n’avez pas encore examiné les rapports de la protection des ID, il existe peut-être un grand nombre d’utilisateurs présentant un risque. Étant donné que les clients de ressources peuvent appliquer des stratégies d’utilisateurs à risque aux utilisateurs invités, vos utilisateurs peuvent être bloqués en raison d’un risque, même s’ils n’étaient pas conscients de leur état à risque auparavant. Si votre utilisateur signale qu’il a été bloqué en tant qu’utilisateur invité dans un autre client en raison d’un risque, il est important de corriger le problème de cet utilisateur pour protéger son compte et permettre la collaboration.

Réinitialisez le mot de passe de l’utilisateur.

Dans le rapport Utilisateurs à risque du menu Microsoft Entra Security, recherchez l’utilisateur concerné à l’aide du filtre « Utilisateur ». Sélectionnez l’utilisateur impacté dans le rapport, puis sélectionnez « Réinitialiser le mot de passe » dans la barre d’outils supérieure. L’utilisateur se verra attribuer un mot de passe temporaire qu’il devra changer à sa prochaine connexion. Ce processus corrige le risque de l’utilisateur et rétablit la sécurité de ses identifiants.

Ignorer manuellement le risque de l’utilisateur

Si la réinitialisation de mot de passe n’est pas une option pour vous, vous pouvez choisir d’ignorer manuellement les risques utilisateur. Le fait d’ignorer le risque lié à l’utilisateur n’a aucun impact sur le mot de passe existant de cet utilisateur, mais ce processus change l’état de risque de l’utilisateur, qui passe de À risque à Ignoré. Il est important que vous changiez le mot de passe de l’utilisateur en utilisant tous les moyens à votre disposition pour restaurer l’état sécurisé de l’identité.

Pour ignorer le risque utilisateur, accédez au rapport Utilisateurs à risque dans le menu Microsoft Entra Security. Recherchez l’utilisateur impacté à l’aide du filtre « Utilisateur », puis sélectionnez-le. Dans la barre d’outils supérieure, sélectionnez l’option « Ignorer le risque lié à l’utilisateur ». Cette action peut prendre quelques minutes pour se terminer et mettre à jour l’état de risque de l’utilisateur dans le rapport.

Pour en savoir plus sur la Protection des ID Microsoft Entra, consultez Qu’est-ce Protection d’ID.

Comment la protection des ID fonctionne-t-elle pour les utilisateurs B2B ?

Le risque de l’utilisateur pour les utilisateurs de B2B Collaboration est évalué dans leur répertoire de base. Le risque de connexion en temps réel pour ces utilisateurs est évalué dans l’annuaire de ressources lorsqu’ils essaient d’accéder à la ressource. Avec B2B Collaboration de Microsoft Entra, les organisations peuvent appliquer des politiques basées sur les risques pour les utilisateurs B2B à l’aide de la protection des ID. Ces stratégies doivent être configurées de deux manières :

- Les administrateurs peuvent configurer leurs stratégies d’accès conditionnel, en utilisant le risque de connexion comme condition et en incluant les utilisateurs invités.

- Les administrateurs peuvent configurer les stratégies intégrées de la protection des ID basées sur les risques, qui s’appliquent à toutes apps notamment les utilisateurs invités.

Limitations de la protection des ID pour les utilisateurs de B2B Collaboration

Il existe des limitations à l’implémentation de la protection des ID pour les utilisateurs de B2B Collaboration dans un annuaire de ressources, car leur identité existe dans leur répertoire de base. Les limitations principales sont les suivantes :

- Si un utilisateur invité déclenche la stratégie d’utilisateur à risque de la protection des ID pour forcer la réinitialisation de mot de passe, il sera bloqué. Ce blocage est dû à l’impossibilité de réinitialiser les mots de passe dans l’annuaire de ressources.

- Les utilisateurs invités n’apparaissent pas dans le rapport utilisateurs à risque. Cette imitation est due à l’évaluation des risques se produisant dans le répertoire de base de l’utilisateur B2B.

- Les administrateurs ne peuvent pas ignorer ou corriger un utilisateur à risque de B2B Collaboration dans leur annuaire de ressources. Cette limitation est due au fait que les administrateurs de l’annuaire de ressources n’ont pas accès au répertoire de base de l’utilisateur B2B.

Pourquoi je n’arrive pas corriger les utilisateurs à risque de B2B Collaboration dans mon annuaire ?

L’évaluation et la correction des risques pour les utilisateurs B2B se produisent dans leur répertoire de base. Ainsi, les utilisateurs invités n’apparaissent pas dans le rapport des utilisateurs à risque au sein de l’annuaire des ressources. De plus, les administrateurs de l’annuaire de ressources ne peuvent pas forcer une réinitialisation de mot de passe sécurisé pour ces utilisateurs.

Que dois-je faire si un utilisateur de B2B Collaboration a été bloqué en raison d’une stratégie basée sur les risques dans mon organisation ?

Si un utilisateur B2B risqué dans votre annuaire est bloqué par votre stratégie basée sur des risques, l’utilisateur doit corriger ce risque dans son répertoire de base. Les utilisateurs peuvent corriger les risques qui leur sont associés en effectuant une réinitialisation sécurisée de mot de passe dans leur répertoire de base, comme précédemment indiqué ici. Si la réinitialisation de mot de passe en libre-service n’est pas activée dans le répertoire de base de l’utilisateur, celui-ci doit contacter le service informatique de son organisation pour qu’un administrateur ignore manuellement le risque ou réinitialise son mot de passe.

Comment puis-je éviter que les utilisateurs de B2B Collaboration ne soient affectés par les stratégies basées sur les risques ?

L’exclusion des utilisateurs B2B des stratégies d’accès conditionnel en fonction des risques de votre organisation empêchera les utilisateurs B2B d’être affectés par l’évaluation des risques. Pour exclure ces utilisateurs B2B, créez un groupe dans Microsoft Entra ID contenant tous les utilisateurs invités de votre organisation. Ensuite, ajoutez ce groupe en tant qu’exclusion à vos stratégies prédéfinies d’utilisateur et de connexion à risque à la protection des ID, ainsi qu’à toutes les stratégies d’accès conditionnel qui utilisent le risque de connexion comme condition.

Étapes suivantes

Consultez les articles suivants sur la collaboration Microsoft Entra B2B :