Options d’authentification sans mot de passe pour Microsoft Entra ID

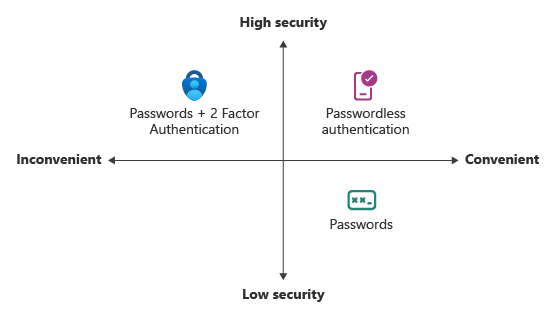

Des fonctionnalités telles que l'authentification multifacteur (MFA) sont un excellent moyen de sécuriser votre organisation, mais les utilisateurs sont souvent frustrés par la couche de sécurité supplémentaire en plus de devoir mémoriser leurs mots de passe. Les méthodes d’authentification sans mot de passe sont plus pratiques, car le mot de passe est supprimé et remplacé par quelque chose que vous avez ou quelque chose que vous êtes ou connaissez.

| Authentification | Quelque chose que vous avez | Quelque chose que vous êtes ou savez |

|---|---|---|

| Sans mot de passe | Appareil Windows 10, téléphone ou clé de sécurité | Biométrie ou code confidentiel |

Chaque organisation a des besoins différents en matière d’authentification. Microsoft Azure et Azure Government incluent les cinq options d’authentification sans mot de passe suivantes :

- Windows Hello Entreprise

- Informations d’identification de la plateforme pour macOS

- Authentification unique de plateforme (PSSO) pour macOS avec authentification par carte à puce

- Microsoft Authenticator

- Passkeys (FIDO2)

- Authentification par certificat

Windows Hello Entreprise

Windows Hello Entreprise est idéal pour les professionnels de l’information qui disposent de leur propre PC Windows. Les identifiants biométriques et PIN sont directement liés au PC de l’utilisateur, ce qui empêche l’accès à quiconque autre que le propriétaire. Avec l’intégration de l’infrastructure à clé publique (PKI)et la prise en charge intégrée de l’authentification unique (SSO), Windows Hello Entreprise propose une méthode d’accès pratique aux ressources d’entreprise localement et dans le cloud.

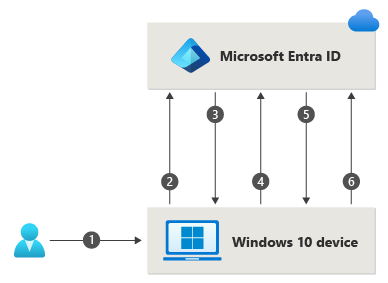

Les étapes suivantes montrent la manière dont le processus de connexion fonctionne avec Microsoft Entra ID :

- Un utilisateur se connecte à Windows l’aide d'un geste biométrique ou d'un code confidentiel. Cette opération déverrouille la clé privée Windows Hello Entreprise et est transmise au fournisseur SSP (Security Support Provider) d’authentification cloud, appelé fournisseur CloudAP. Pour plus d’informations concernant le fournisseur CloudAP, consultez Qu’est-ce qu’un jeton d’actualisation principal ?

- Le fournisseur CloudAP demande un nonce (nombre arbitraire aléatoire qui ne peut être utilisé qu’une seule fois) à Microsoft Entra ID.

- Microsoft Entra ID renvoie un nonce qui est valide pendant 5 minutes.

- Le fournisseur Cloud AP signe le nonce à l’aide de la clé privée de l’utilisateur et le renvoie signé à Microsoft Entra ID.

- Microsoft Entra ID valide le nonce signé à l’aide de la clé publique de l'utilisateur par rapport à la signature du nonce. Microsoft Entra ID valide la signature, puis valide ensuite le nonce signé renvoyé. Après avoir validé le nonce, Microsoft Entra ID crée un jeton d’actualisation principal (PRT) avec la clé de session chiffrée sur la clé de transport de l’appareil et le renvoie au fournisseur CloudAP.

- Le fournisseur CloudAP reçoit le PRT chiffré avec la clé de session. Le fournisseur CloudAP utilise la clé de transport privée de l’appareil pour déchiffrer la clé de session et protège cette clé à l’aide du module de plateforme sécurisée (TPM) de l’appareil.

- Le fournisseur CloudAP renvoie une réponse d’authentification réussie à Windows. L’utilisateur est alors en mesure d’accéder à Windows et aux applications cloud et locales à l’aide de l’authentification unique de manière transparente.

Le guide de planification Windows Hello Entreprise peut être utilisé pour vous aider à prendre des décisions sur le type de déploiement de Windows Hello Entreprise et les options à prendre en compte.

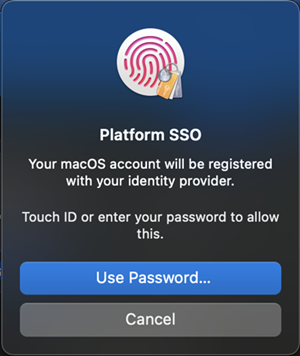

Informations d’identification de la plateforme pour macOS

Informations d’identification de la plateforme pour macOS est une nouvelle fonctionnalité sur macOS activée à l’aide de l’extension Microsoft Enterprise Single Sign-On (SSOe). Elle approvisionne une clé de chiffrement liée au matériel avec Secure Enclave qui est utilisée pour l’authentification unique entre les applications qui s’authentifient à l’aide de Microsoft Entra ID. Le mot de passe du compte local de l’utilisateur n’est pas affecté et est nécessaire pour se connecter au Mac.

Les informations d’identification de la plateforme pour macOS permettent aux utilisateurs un accès sans mot de passe en configurant Touch ID pour déverrouiller l’appareil. Cette méthode utilise des informations d’identification résistantes au hameçonnage. Elle est basée sur la technologie Windows Hello Entreprise. Cela permet aux organisations clientes d’économiser de l’argent en supprimant la nécessité de clés de sécurité et fait avancer les objectifs Confiance zéro à l’aide de l’intégration à Secure Enclave.

Les informations d’identification de la plateforme pour macOS peuvent également être utilisées comme informations d’identification résistantes à l’hameçonnage dans des vérifications WebAuthn, dont des scénarios de réauthentification de navigateur. Les administrateurs de stratégies d’authentification doivent activer la méthode d’authentification Passkey (FIDO2) pour prendre en charge les informations d’identification de la plateforme pour macOS comme informations d’identification résistantes à l’hameçonnage. Si vous utilisez des stratégies de restriction de clé dans votre stratégie FIDO, vous devez ajouter l’AAGUID pour les informations d’identification de la plateforme macOS à votre liste d’AAGUID autorisés : 7FD635B3-2EF9-4542-8D9D-164F2C771EFC.

- Un utilisateur déverrouille macOS à l’aide d’un mouvement ou d’une empreinte digitale, ce qui déverrouille le sac de clés pour fournir l’accès à UserSecureEnclaveKey.

- Le macOS demande un nonce (un nombre arbitraire aléatoire qui ne peut être utilisé qu’une seule fois) à Microsoft Entra ID.

- Microsoft Entra ID renvoie un nonce qui est valide pendant 5 minutes.

- Le système d’exploitation envoie une demande de connexion à Microsoft Entra ID avec une assertion incorporée signée avec le UserSecureEnclaveKey qui réside dans Secure Enclave.

- Microsoft Entra ID valide l’assertion signée à l’aide de la clé publique de l’utilisateur enregistrée en toute sécurité correspondant à la clé UserSecureEnclave. Microsoft Entra ID valide la signature et le nonce. Une fois l’assertion validée, Microsoft Entra ID crée un jeton d’actualisation principal (PRT) chiffré avec la clé publique du UserDeviceEncryptionKey qui est échangé pendant l’inscription et renvoie la réponse au système d’exploitation.

- Le système d’exploitation déchiffre et valide la réponse, récupère les jetons d’authentification unique, les stocke et les partage avec l’extension SSO pour fournir l’authentification unique. L’utilisateur peut accéder aux applications macOS, cloud et locales à l’aide de l’authentification unique.

Pour plus d’informations sur la configuration et le déploiement des informations d’identification de plateforme pour macOS pour macOS, reportez-vous à l’article Authentification unique de la plateforme macOS.

Authentification unique de la plateforme macOS avec SmartCard

L’authentification unique de plateforme (PSSO) pour macOS permet aux utilisateurs de se connecter sans mot de passe à l’aide de la méthode d’authentification SmartCard. L’utilisateur se connecte à la machine à l’aide d’une carte à puce externe ou d’un jeton matériel compatible avec une carte à puce (par exemple, Yubikey). Une fois l’appareil déverrouillé, la carte à puce est utilisée avec Microsoft Entra ID pour permettre l’authentification unique entre les applications qui s’authentifient à l’aide de Microsoft Entra ID en utilisant l’authentification basée sur les certificats (Certificate-Based Authentication/CBA). la CBA doit être configurée et activée pour les utilisateurs pour que cette fonctionnalité soit opérationnelle. Pour configurer la CBA, consultez Comment configurer l’authentification basée sur les certificats Microsoft Entra.

Pour l’activer, un administrateur doit configurer l’authentification unique persistante à l’aide de Microsoft Intune ou d’une autre solution de gestion des appareils mobiles (MDM) prise en charge.

- Un utilisateur déverrouille macOS à l’aide d’un code PIN de carte à puce, ce qui déverrouille la carte à puce et le sac de clés afin de fournir l’accès aux clés d’inscription de l’appareil présentes dans Secure Enclave.

- MacOS demande un nonce (un nombre arbitraire aléatoire qui ne peut être utilisé qu’une seule fois) à Microsoft Entra ID.

- Microsoft Entra ID renvoie un nonce qui est valide pendant 5 minutes.

- Le système d’exploitation envoie une demande de connexion à Microsoft Entra ID avec une assertion incorporée signée avec le certificat Microsoft Entra de l’utilisateur provenant de la carte à puce.

- Microsoft Entra ID valide l’assertion signée, la signature et le nonce. Une fois l’assertion validée, Microsoft Entra ID crée un jeton d’actualisation principal (PRT) chiffré avec la clé publique du UserDeviceEncryptionKey qui est échangé pendant l’inscription et renvoie la réponse au système d’exploitation.

- Le système d’exploitation déchiffre et valide la réponse, récupère les jetons d’authentification unique, les stocke et les partage avec l’extension SSO pour fournir l’authentification unique. L’utilisateur peut accéder aux applications macOS, cloud et locales à l’aide de l’authentification unique.

Microsoft Authenticator

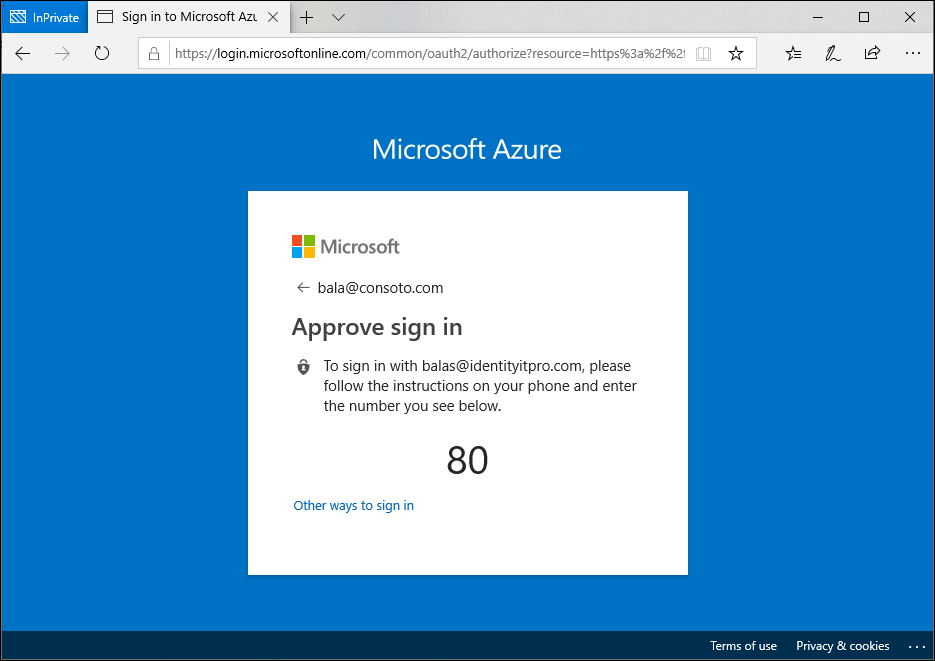

Vous pouvez également autoriser le téléphone de votre employé à devenir une méthode d’authentification sans mot de passe. Vous utilisez peut-être déjà l'application Authenticator comme option d'authentification multifacteur pratique en plus d'un mot de passe. Vous pouvez également utiliser l’application Authenticator comme option sans mot de passe.

L’application Authenticator transforme n’importe quel téléphone iOS ou Android en informations d’identification fortes et sans mot de passe. Les utilisateurs peuvent se connecter à n’importe quelle plateforme ou navigateur en obtenant une notification sur leur téléphone, correspondant à un numéro affiché sur l’écran à celui de leur téléphone. Ils peuvent ensuite utiliser leur biométrie (toucher ou visage) ou leur code PIN pour confirmer. Pour plus d’informations sur l’installation, consultez Télécharger et installer Microsoft Authenticator.

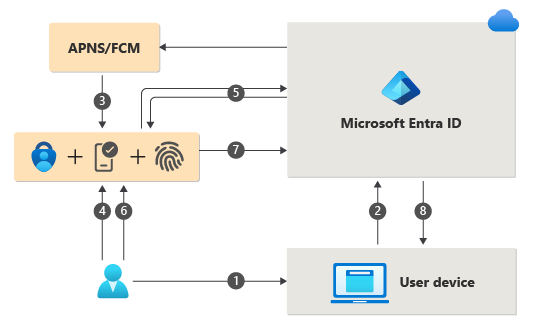

L’authentification sans mot de passe à l’aide de Microsoft Authenticator suit le même modèle de base que Windows Hello Entreprise. C’est un peu plus compliqué lorsque l’utilisateur a besoin d’être identifié afin que Microsoft Entra ID puisse trouver la version de l’application Authenticator en cours d’utilisation :

- L'utilisateur entre son nom d’utilisateur.

- Microsoft Entra ID détecte que l'utilisateur dispose d'informations d'identification fortes et démarre le flux correspondant.

- Une notification est envoyée à l’application via Apple Push Notification Service (APNS) sur les appareils iOS ou Firebase Cloud Messaging (FCM) sur les appareils Android.

- L'utilisateur reçoit la notification Push et ouvre l'application.

- L’application appelle Microsoft Entra ID et reçoit un test de preuve de présence et un nonce.

- L’utilisateur répond au test à l'aide en entrant un code biométrique ou un code confidentiel pour déverrouiller la clé privée.

- Le nonce est signé avec la clé privée, puis renvoyé à Microsoft Entra ID.

- Microsoft Entra ID procède à la validation des clés publique/privée et renvoie un jeton.

Pour prendre en main la connexion sans mot de passe, procédez comme suit :

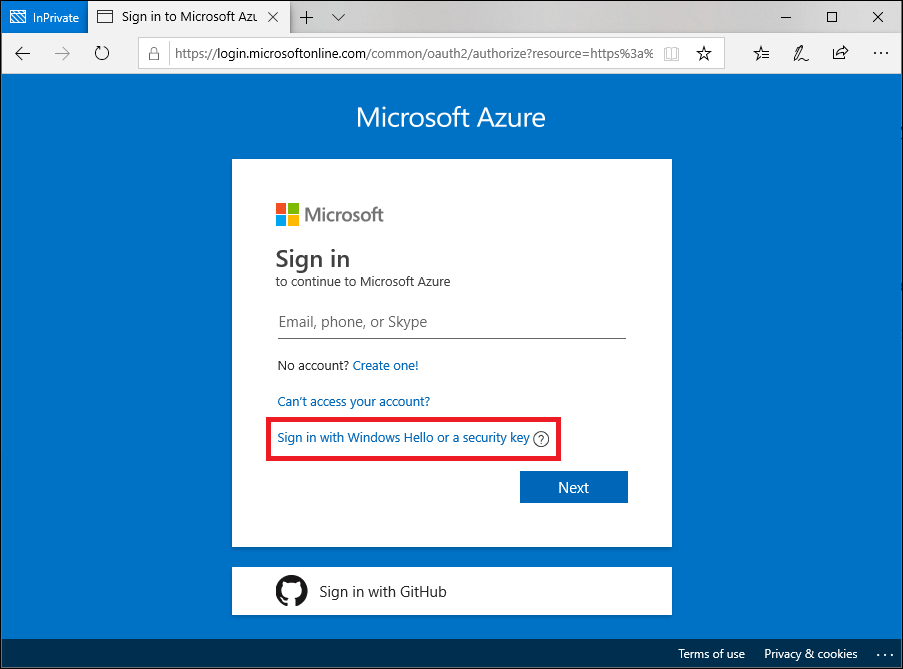

Passkeys (FIDO2)

Les utilisateurs peuvent enregistrer une clé d’accès (FIDO2) et la choisir comme méthode de connexion principale. Avec un périphérique matériel gérant cette authentification, la sécurité d’un compte est améliorée car aucun mot de passe ne peut être révélé ou deviné. Un administrateur d’authentification peut également approvisionner une sécurité FIDO2 pour le compte d’un utilisateur à l’aide de l’API Microsoft Graph et d’un client personnalisé (actuellement en version préliminaire). L’approvisionnement pour le compte d’utilisateurs est actuellement limité aux clés de sécurité pour l’instant.

La FIDO (Fast Identity Online) Alliance permet de promouvoir les normes d’authentification ouverte et de réduire l’utilisation des mots de passe en tant qu’authentification. FIDO2 est la dernière norme qui incorpore la norme d’authentification Web (WebAuthn). FIDO permet aux organisations d’appliquer la norme WebAuthn pour se connecter sans nom d’utilisateur ou mot de passe, à l’aide d’une clé de sécurité externe ou d’une clé de plateforme intégrée à un appareil.

Les clés de sécurité FIDO2 sont une méthode d’authentification sans mot de passe basée sur une norme. Elles ne peuvent pas être usurpées et peuvent s’afficher dans n’importe quel facteur de forme. Il s’agit généralement de périphériques USB, mais elles peuvent également utiliser le Bluetooth ou la communication en champ proche (NFC). Les clés d’accès (FIDO2) sont basées sur la même norme WebAuthn et peuvent être enregistrées dans Authenticator, ou sur des appareils mobiles, des tablettes ou des ordinateurs.

Les clés de sécurité FIDO2 peuvent être utilisées pour se connecter à leurs appareils Microsoft Entra ID ou Microsoft Entra hybride joints à Windows 10 et obtenir une signature unique pour leurs ressources cloud et sur site. Les utilisateurs peuvent également se connecter aux navigateurs pris en charge. Les clés de sécurité FIDO2 constituent une excellente solution pour les entreprises qui sont très sensibles à la sécurité ou ayant des scénarios ou des employés qui ne sont pas prêts à ou capables d’utiliser leur téléphone comme deuxième facteur.

Pour plus d’informations sur la prise en charge des clés d’accès FIDO2, consultez Prise en charge de l’authentification par clé d’accès FIDO2 avec Microsoft Entra ID. Pour connaître les meilleures pratiques pour les développeurs, consultez 'authentification FIDO2 dans les applications qu’ils développent.

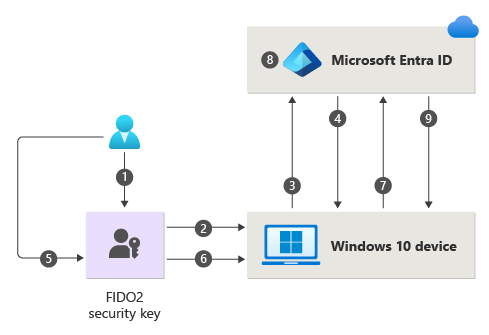

Le processus suivant est utilisé lorsqu’un utilisateur se connecte avec une clé de sécurité FIDO2 :

- L’utilisateur connecte la clé de sécurité FIDO2 à son ordinateur.

- Windows détecte la clé de sécurité FIDO2.

- Windows envoie une requête d’authentification.

- Microsoft Entra ID renvoie une valeur nonce.

- L’utilisateur fait le geste qui convient pour déverrouiller la clé privée stockée dans l’enclave sécurisée de la clé de sécurité FIDO2.

- La clé de sécurité FIDO2 signe le nonce avec la clé privée.

- La requête de jeton d'actualisation principal (PRT) contenant le nonce signé est envoyée à Microsoft Entra ID.

- Microsoft Entra ID vérifie le nonce signé à l’aide de la clé publique FIDO2.

- Microsoft Entra ID renvoie le PRT pour activer l’accès aux ressources locales.

Pour obtenir la liste des fournisseurs de clés de sécurité FIDO2, consultez Devenir un fournisseur de clés de sécurité FIDO2 compatible avec Microsoft.

Pour prendre en main les clés de sécurité FIDO2, procédez comme suit :

Authentification par certificat

L’authentification basée sur les certificats (CBA) de Microsoft Entra permet aux clients d’autoriser ou de demander aux utilisateurs de s’authentifier directement avec des certificats X.509 sur leur instance Microsoft Entra ID pour se connecter aux applications et aux navigateurs. CBA permet aux clients d’adopter une authentification résistante au hameçonnage, et de se connecter au moyen d’un certificat X.509 sur l’infrastructure à clé publique (PKI).

Principaux avantages de l’utilisation de la CBA de Microsoft Entra

| Avantages | Description |

|---|---|

| Meilleure expérience utilisateur | - Les utilisateurs qui ont besoin d’une authentification basée sur des certificats peuvent désormais s’authentifier directement auprès de Microsoft Entra ID sans avoir à investir dans des services fédérés. - L’interface utilisateur du portail permet aux utilisateurs de configurer facilement la mise en correspondance des champs de certificat à un attribut d’objet utilisateur pour rechercher l’utilisateur dans le locataire (liaisons de noms d’utilisateur de certificat) - L’interface utilisateur du portail pour configurer des stratégies d’authentification afin de déterminer les certificats monofacteurs et multifacteurs. |

| Facile à déployer et à gérer | La CBA de Microsoft Entra est une fonctionnalité gratuite et vous n'avez besoin d'aucune édition payante de Microsoft Entra ID pour l'utiliser. - Pas besoin de déploiements locaux ou de configuration réseau complexes. - Authentifiez-vous directement par rapport à Microsoft Entra ID. |

| Sécuriser | - Les mots de passe locaux n’ont pas besoin d’être stockés dans le cloud sous quelque forme que ce soit. - Protège vos comptes d’utilisateur en fonctionnant de façon fluide avec les stratégies d’accès conditionnel Microsoft Entra, notamment l’authentification multifacteur anti-hameçonnage (l’authentification MFA nécessite une édition sous licence) et le blocage de l’authentification héritée. - Prise en charge de l’authentification forte où les utilisateurs peuvent définir des stratégies d’authentification par le biais de champs de certificat tels que l’émetteur ou l’OID (identificateur d’objet) de stratégie pour déterminer quels certificats sont éligibles comme monofacteurs ou multifacteurs. - La fonctionnalité fonctionne en toute transparence avec les fonctionnalités d’accès conditionnel et la capacité de force d’authentification pour appliquer l’authentification multifacteur pour aider à sécuriser vos utilisateurs. |

Scénarios pris en charge

Les scénarios suivants sont pris en charge :

- L’utilisateur se connecte à des applications s’appuyant sur un navigateur web sur toutes les plateformes.

- Les connexions utilisateur aux applications mobiles Office sur des plateformes iOS/Android et des applications office natives dans Windows, notamment Outlook, OneDrive, et ainsi de suite.

- Connexions utilisateur sur les navigateurs natifs mobiles.

- Prise en charge des règles d’authentification granulaires pour l’authentification multifacteur à l’aide des OID de stratégie et d’objet de l’émetteur de certificat.

- Configuration des liaisons de compte d’utilisateur à certificat à l’aide de l’un des champs de certificat :

- Nom alternatif du sujet (SAN) PrincipalName et SAN RFC822Nare

- Identificateur de clé d’objet (SKI) et SHA1PublicKey

- Configuration des liaisons de compte d’utilisateur à certificat à l’aide de l’un des attributs d’objet utilisateur :

- Nom d’utilisateur principal

- onPremisesUserPrincipalName

- CertificateUserIds

Scénarios pris en charge

Les considérations suivantes s'appliquent :

- Les administrateurs peuvent activer des méthodes d’authentification sans mot de passe pour leur locataire.

- Les administrateurs peuvent cibler tous les utilisateurs ou sélectionner des utilisateurs/groupes de sécurité au sein de leur locataire pour chaque méthode.

- Les utilisateurs peuvent inscrire et gérer ces méthodes d’authentification sans mot de passe sur le portail de leur compte.

- Les utilisateurs peuvent se connecter avec les méthodes d’authentification sans mot de passe suivantes :

- Application Authenticator : fonctionne dans les scénarios où l’authentification Microsoft Entra est utilisée, notamment sur tous les navigateurs, pendant la configuration de Windows 10 et avec les applications mobiles intégrées sur n’importe quel système d’exploitation.

- Clés de sécurité : Fonctionnent sur l’écran de verrouillage Windows 10 et les navigateurs web pris en charge, comme Microsoft Edge (ancienne et nouvelle version de Edge).

- Les utilisateurs peuvent utiliser des informations d'identification sans mot de passe pour accéder aux ressources des locataires où ils sont invités, mais ils peuvent toujours être tenus d'effectuer une MFA dans ce locataire de ressources. Pour plus d’informations, consultez Possibilité d’authentification double multifacteur.

- Les utilisateurs ne peuvent pas enregistrer d’informations d’identification sans mot de passe au sein d’un locataire où ils sont invités, de la même manière qu’ils n’ont pas de mot de passe géré dans ce locataire.

Scénarios non pris en charge

Nous vous recommandons de ne pas dépasser 20 ensembles de clés pour chaque méthode sans mot de passe pour n’importe quel compte d’utilisateur. À mesure que d’autres clés sont ajoutées, la taille de l’objet utilisateur augmente et vous pouvez remarquer une dégradation de certaines opérations. Dans ce cas, vous devez supprimer les clés inutiles. Pour plus d’informations et les applets de commande PowerShell permettant d’interroger et de supprimer des clés, consultez Utilisation du module WHfBTools PowerShell pour nettoyer les clés Windows Hello for Business orphelines. Utilisez le paramètre facultatif /UserPrincipalName pour interroger uniquement les clés d’un utilisateur spécifique. Les autorisations requises doivent s’exécuter en tant qu’administrateur ou utilisateur spécifié.

Lorsque vous utilisez PowerShell pour créer un fichier CSV avec toutes les clés existantes, identifiez soigneusement les clés que vous devez conserver et supprimez ces lignes du fichier CSV. Utilisez ensuite le CSV modifié avec PowerShell pour supprimer les clés restantes afin de ramener le nombre de clés de compte sous la limite.

Vous pouvez supprimer en toute sécurité toute clé signalée comme « Orphaned » = « True » dans le CSV. Une clé orpheline est une clé pour un appareil qui n’est plus inscrit dans Microsoft Entra ID. Si la suppression de tous les orphelins ne dépasse toujours pas la limite, il est nécessaire d’examiner les colonnes DeviceId et CreationTime pour identifier les clés à cibler pour la suppression. Veillez à supprimer toute ligne dans le CSV pour les clés que vous souhaitez conserver. Les clés d’un DeviceID correspondant aux appareils que l’utilisateur utilise activement doivent être supprimées du CSV avant l’étape de suppression.

Choix d’une méthode sans mot de passe

Le choix entre ces trois options sans mot de passe dépend des exigences en matière de sécurité, de plateforme et d'applications de votre entreprise.

Voici quelques facteurs à prendre en compte au moment de choisir une technologie Microsoft sans mot de passe :

| Windows Hello Entreprise | Connexion sans mot de passe avec l’application Authenticator | Clés de sécurité FIDO2 | |

|---|---|---|---|

| Conditions préalables | Windows 10 version 1809 ou ultérieure Microsoft Entra ID |

Application Authenticator Téléphone (appareils iOS et Android) |

Windows 10 version 1903 ou ultérieure Microsoft Entra ID |

| Mode | Plateforme | Logiciel | Matériel |

| Systèmes et appareils | PC avec module de plateforme sécurisée (TPM) intégré Code confidentiel et reconnaissance biométrique |

Code confidentiel et reconnaissance biométrique sur téléphone | Périphériques de sécurité FIDO2 compatibles Microsoft |

| Expérience utilisateur | Connectez-vous à l’aide d’un code confidentiel ou d'une reconnaissance biométrique (faciale, iris ou empreinte digitale) aux appareils Windows. L'authentification Windows Hello est liée à l'appareil ; l'utilisateur a besoin de l'appareil et d'un composant de connexion tel qu'un code confidentiel ou un facteur biométrique pour accéder aux ressources de l'entreprise. |

Connectez-vous à l’aide d’un téléphone mobile en utilisant une empreinte digitale, une reconnaissance faciale ou de l'iris, ou un code confidentiel. Les utilisateurs se connectent à un compte professionnel ou personnel à partir de leur PC ou téléphone mobile. |

Connectez-vous à l’aide du périphérique de sécurité FIDO2 (biométrie, code confidentiel et carte NFC) L'utilisateur peut accéder à l'appareil selon les contrôles de l’organisation et s’authentifier par code confidentiel ou biométrie à l'aide de périphériques tels que des clés de sécurité USB et des cartes à puce NFC, des clés ou autres objets connectés portables. |

| Scénarios possibles | Expérience sans mot de passe avec appareil Windows. Applicable pour le PC de travail dédié avec possibilité d'authentification unique à l'appareil et aux applications. |

Solution sans mot de passe à l'aide d'un téléphone mobile. Applicable pour accéder aux applications professionnelles et personnelles sur le web à partir de n’importe quel appareil. |

Expérience sans mot de passe pour les employés avec données biométriques, code confidentiel et carte à puce NFC. Applicable pour les PC partagés et lorsqu'un téléphone mobile n'est pas une option viable (comme pour le personnel du service d'assistance, un kiosque public ou l'équipe hospitalière) |

Utilisez le tableau suivant pour choisir la méthode qui prend en charge vos besoins et utilisateurs.

| Personnage | Scénario | Environment | Technologie sans mot de passe |

|---|---|---|---|

| Administrateur | Sécuriser l’accès à un appareil pour les tâches de gestion | Appareil Windows 10 attribué | Windows Hello Entreprise et/ou clé de sécurité FIDO2 |

| Administrateur | Tâches de gestion sur des appareils non Windows | Appareil mobile ou non Windows | Connexion sans mot de passe avec l’application Authenticator |

| Professionnel de l'information | Productivité | Appareil Windows 10 attribué | Windows Hello Entreprise et/ou clé de sécurité FIDO2 |

| Professionnel de l'information | Productivité | Appareil mobile ou non Windows | Connexion sans mot de passe avec l’application Authenticator |

| Employé de terrain | Borne dans une usine, un magasin de détail ou un point d'entrée de données | Appareils Windows 10 partagés | Clés de sécurité FIDO2 |

Étapes suivantes

Pour prendre en main la connexion sans mot de passe dans Microsoft Entra ID, effectuez l’une des procédures suivantes :

- Activer la connexion sans mot de passe par clé de sécurité FIDO2

- Activer la connexion sans mot de passe par téléphone avec l’application Authenticator