Tutoriel : Créer une machine virtuelle de gestion pour configurer et administrer un domaine managé Microsoft Entra Domain Services

Microsoft Entra Domain Services fournit des services de domaine managé tels que la jonction de domaines, la stratégie de groupe, LDAP et l'authentification Kerberos/NTLM. Il est totalement compatible avec Windows Server Active Directory. Vous administrez ce domaine managé avec les mêmes outils d’administration de serveur distant (RSAT, Remote Server Administration Tool) qu’avec un domaine Active Directory Domain Services local. Comme Domain Services est un service managé, vous ne pouvez pas effectuer certaines tâches d’administration, comme utiliser le protocole RDP (Remote Desktop Protocol) pour vous connecter aux contrôleurs de domaine.

Ce tutoriel explique comment configurer une machine virtuelle Windows Server dans Azure et comment installer les outils nécessaires à l’administration d’un domaine Domain Services managé.

Dans ce tutoriel, vous allez apprendre à :

- Comprendre les tâches d’administration disponibles dans un domaine managé

- Installer les outils d’administration Active Directory sur une machine virtuelle Windows Server

- Utiliser le Centre d’administration Active Directory pour effectuer des tâches courantes

Si vous n’avez pas d’abonnement Azure, créez un compte avant de commencer.

Prérequis

Pour effectuer ce tutoriel, vous avez besoin des ressources et des privilèges suivants :

- Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créez un compte.

- Un client Microsoft Entra associé à votre abonnement, soit synchronisé avec un annuaire sur site, soit avec un annuaire cloud uniquement.

- Si nécessaire, créez un client Microsoft Entra ou associez un abonnement Azure à votre compte.

- Un domaine géré Microsoft Entra Domain Services activé et configuré dans votre locataire Microsoft Entra.

- Si nécessaire, suivez le tutoriel pour créer et configurer un domaine Microsoft Entra Domain Services managé.

- Une machine virtuelle Windows Server jointe au domaine managé.

- Si nécessaire, consultez le tutoriel précédent pour créer et joindre une machine virtuelle Windows Server à un domaine managé.

- Un compte d’utilisateur membre du groupe Administrateurs Microsoft Entra DC dans votre locataire Microsoft Entra.

- Un hôte Azure Bastion déployé dans votre réseau virtuel Domain Services.

- Si nécessaire, créez un hôte Azure Bastion.

Se connecter au centre d’administration Microsoft Entra

Dans ce tutoriel, vous allez créer et configurer une machine virtuelle de gestion à l’aide du centre d’administration Microsoft Entra. Pour commencer, connectez-vous d’abord au centre d’administration Microsoft Entra.

Tâches d’administration disponibles dans Domain Services

Domain Services fournit un domaine managé pour vos utilisateurs, vos applications et vos services. Cette approche change certaines des tâches de gestion disponibles que vous pouvez effectuer, ainsi que les privilèges dont vous disposez dans le domaine managé. Ces tâches et autorisations peuvent être différentes de celles que vous rencontrez avec un environnement Active Directory Domain Services local normal. Vous ne pouvez pas vous connecter aux contrôleurs du domaine managé avec Bureau à distance.

Tâches d’administration pouvant être effectuées sur un domaine géré

Les membres du groupe AAD DC Administrators bénéficient de privilèges leur permettant d’effectuer les tâches suivantes sur le domaine managé :

- Configurer l’objet de stratégie de groupe intégré pour les conteneurs Ordinateurs AADDC et Utilisateurs AADDC dans le domaine managé.

- administrer le DNS sur le domaine géré ;

- Créer et administrer des unités d’organisation personnalisées dans le domaine managé.

- obtenir un accès d’administrateur aux ordinateurs joints au domaine géré ;

Privilèges d’administrateur dont vous ne disposez pas sur un domaine managé

Le domaine managé est verrouillé : vous ne disposez donc pas de privilèges permettant d’effectuer certaines tâches d’administration sur le domaine. Voici quelques exemples de tâches que vous ne pouvez pas effectuer :

- Étendre le schéma du domaine managé.

- Vous connecter aux contrôleurs de domaine du domaine managé avec Bureau à distance.

- Ajouter des contrôleurs de domaine au domaine managé.

- Vous ne disposez pas des privilèges Administrateur de domaine ou Administrateur d’entreprise pour le domaine managé.

Se connecter à la machine virtuelle Windows Server

Dans le tutoriel précédent, une machine virtuelle Windows Server a été créée et jointe au domaine managé. Utilisez cette machine virtuelle pour installer les outils de gestion. Si nécessaire, suivez les étapes du tutoriel pour créer et joindre une machine virtuelle Windows Server à un domaine managé.

Notes

Dans ce tutoriel, vous utilisez une machine virtuelle Windows Server dans Azure qui est jointe au domaine managé. Vous pouvez également utiliser un client Windows, comme Windows 10, qui est joint au domaine managé.

Pour plus d’informations sur l’installation des outils d’administration sur un client Windows, consultez Installer les outils d’administration de serveur distant.

Pour commencer, connectez-vous à la machine virtuelle Windows Server comme suit :

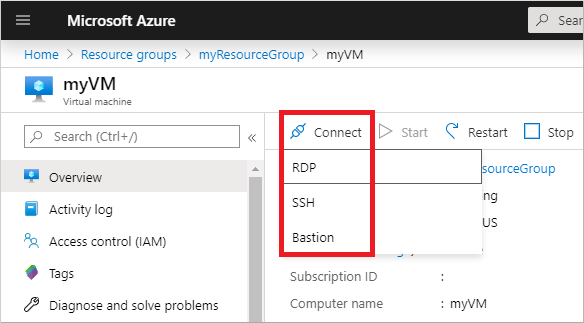

Dans le centre d’administration Microsoft Entra, sélectionnez Groupes de ressources sur le côté gauche. Choisissez le groupe de ressources où votre machine virtuelle a été créée, par exemple myResourceGroup, puis sélectionnez la machine virtuelle, par exemple myVM.

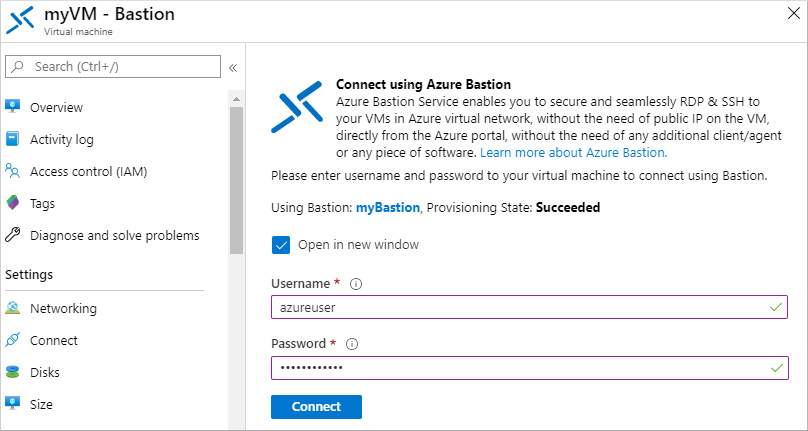

Dans le volet Vue d’ensemble de votre machine virtuelle, sélectionnez Se connecter, puis Bastion.

Entrez les informations d’identification pour votre machine virtuelle, puis sélectionnez Se connecter.

Si nécessaire, autorisez votre navigateur web à ouvrir des fenêtres contextuelles pour afficher la connexion Bastion. Il faut quelques secondes pour établir la connexion à votre machine virtuelle.

Installer les outils d’administration Active Directory

Dans un domaine managé, vous utilisez les mêmes outils d’administration que dans les environnements AD DS locaux, comme le Centre d’administration Active Directory (ADAC) ou AD PowerShell. Ces outils peuvent être installés dans le cadre de la fonctionnalité Outils d’administration de serveur distant sur des ordinateurs Windows Server et des ordinateurs clients. Les membres du groupe Administrateurs AAD DC peuvent administrer les domaines managés à distance en utilisant ces outils d’administration AD à partir d’un ordinateur joint au domaine managé.

Pour installer les outils d’administration Active Directory sur une machine virtuelle jointe au domaine, effectuez les étapes suivantes :

Si Gestionnaire de serveur ne s’ouvre pas par défaut lorsque vous vous connectez à la machine virtuelle, sélectionnez le menu Démarrer, puis choisissez Gestionnaire de serveur.

Dans le volet Tableau de bord de la fenêtre Gestionnaire de serveur, sélectionnez Ajouter des rôles et des fonctionnalités.

Dans la page Avant de commencer de l’Assistant Ajout de rôles et de fonctionnalités, sélectionnez Suivant.

Pour le Type d’installation, laissez l’option Installation basée sur un rôle ou une fonctionnalité cochée et sélectionnez Suivant.

Dans la page Sélection du serveur, choisissez la machine virtuelle actuelle dans le pool de serveurs, par exemple myvm.aaddscontoso.com, puis sélectionnez Suivant.

Sur la page Rôles de serveurs, cliquez sur Suivant.

Dans la page Fonctionnalités, développez le nœud Outils d’administration de serveur distant, puis développez le nœud Outils d’administration de rôles.

Choisissez la fonctionnalité Outils AD DS et AD LDS dans la liste des outils d’administration de rôles, puis sélectionnez Suivant.

Dans la page Confirmation, sélectionnez Installer. L’installation des outils d’administration peut prendre une ou deux minutes.

Une fois l’installation de la fonctionnalité terminée, sélectionnez Fermer pour quitter l’Assistant Ajout de rôles et de fonctionnalités.

Utiliser les outils d’administration Active Directory

Une fois les outils d’administration installés, voyons comment les utiliser pour administrer le domaine managé. Vérifiez que vous êtes connecté à la machine virtuelle avec un compte d’utilisateur membre du groupe Administrateurs AAD DC.

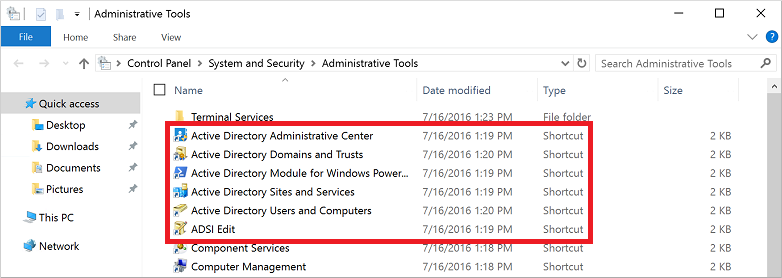

Dans le menu Démarrer, sélectionnez Outils d’administration Windows. Les outils d’administration Active Directory installés à l’étape précédente figurent dans la liste.

Sélectionnez Centre d’administration Active Directory.

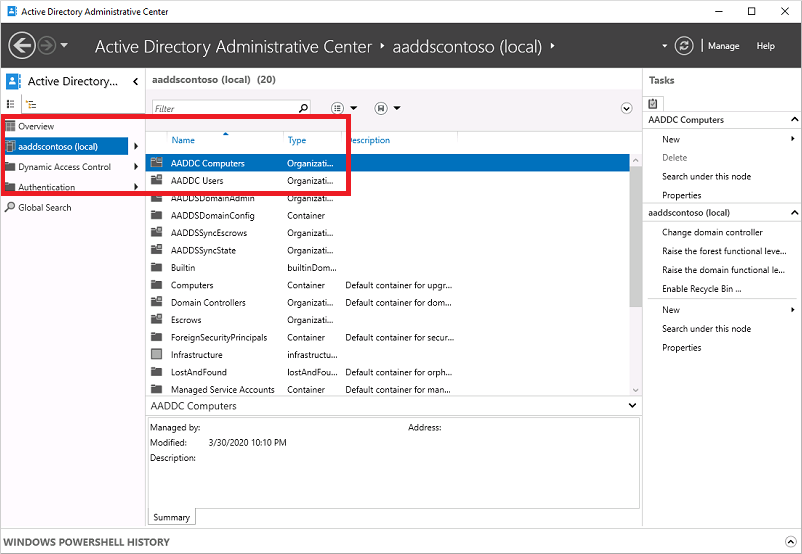

Pour explorer le domaine managé, choisissez le nom de domaine dans le volet gauche, par exemple aaddscontoso. Deux conteneurs nommés Ordinateurs AADDC et Utilisateurs AADDC se trouvent en haut de la liste.

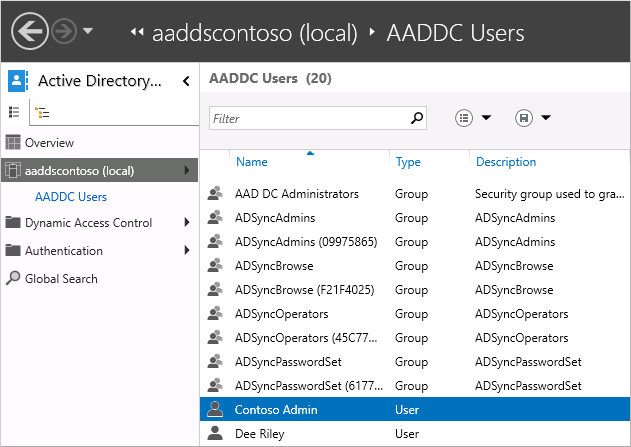

Pour voir les utilisateurs et les groupes appartenant au domaine managé, sélectionnez le conteneur Utilisateurs AADDC. Les comptes d’utilisateur et les groupes de votre locataire Microsoft Entra sont listés dans ce conteneur.

Dans l’exemple de sortie suivant, un compte d’utilisateur nommé Contoso Admin et un groupe pour Administrateurs AAD DC figurent dans ce conteneur.

Pour voir les ordinateurs qui sont joints au domaine managé, sélectionnez le conteneur Ordinateurs AADDC. Une entrée pour la machine virtuelle actuelle, par exemple myVM figure dans la liste. Les comptes d’ordinateurs de tous les appareils joints au domaine managé sont stockés dans le conteneur Ordinateurs AADDC.

Les actions courantes du Centre d’administration Active Directory, comme la réinitialisation du mot de passe d’un compte d’utilisateur ou la gestion de l’appartenance à un groupe, sont disponibles. Ces actions fonctionnent seulement pour les utilisateurs et les groupes créés directement dans le domaine managé. Les informations d’identité se synchronisent uniquement à partir de Microsoft Entra ID vers Domain Services. Il n’y a pas de réécriture de Domain Services vers Microsoft Entra ID. Vous ne pouvez pas changer les mots de passe ou l’appartenance à un groupe managé pour les utilisateurs synchronisés à partir de Microsoft Entra ID et obtenir la synchronisation de ces modifications.

Vous pouvez également utiliser le Module Active Directory pour Windows PowerShell, qui est installé dans le cadre des outils d’administration, pour gérer les actions courantes dans votre domaine managé.

Étapes suivantes

Dans ce didacticiel, vous avez appris à :

- Comprendre les tâches d’administration disponibles dans un domaine managé

- Installer les outils d’administration Active Directory sur une machine virtuelle Windows Server

- Utiliser le Centre d’administration Active Directory pour effectuer des tâches courantes

Pour interagir de façon sécurisée avec votre domaine managé à partir d’autres applications, activez le protocole LDAPS.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour