Tutoriel : Configurer BIG-IP Easy Button de F5 pour l’authentification unique basée sur l’en-tête et le protocole LDAP

Dans cet article, vous pouvez apprendre à sécuriser des applications basées sur en-têtes et LDAP en utilisant Microsoft Entra ID, à l’aide de la configuration guidée 16.1 de BIG-IP Easy Button de F5. L’intégration d’un BIG-IP à Microsoft Entra ID offre de nombreux avantages :

- Amélioration de la gouvernance : consultez Infrastructure Confiance Zéro pour activer le travail à distance pour en savoir plus sur la pré-authentification Microsoft Entra

- Consultez également Qu’est-ce que l’accès conditionnel ? pour en savoir plus sur la façon dont il permet d’appliquer des stratégies organisationnelles

- Authentification unique (SSO) complète entre Microsoft Entra ID et les services publiés BIG-IP

- Gérer les identités et l’accès à partir d’un seul plan de contrôle, le centre d’administration Microsoft Entra

Pour en savoir plus sur les avantages, consultez Intégration de F5 BIG-IP et Microsoft Entra.

Description du scénario

Ce scénario se concentre sur l’application héritée, classique à l’aide des en-têtes d’autorisation HTTP provenant des attributs d’annuaire LDAP, afin de gérer l’accès au contenu protégé.

L’application étant héritée, elle n’a pas les protocoles modernes permettant la prise en charge d’une intégration directe à Microsoft Entra ID. Vous pouvez moderniser l’application, mais elle est coûteuse, nécessite une planification et présente un risque de temps d’arrêt potentiel. Au lieu de cela, vous pouvez utiliser un contrôleur de remise d’application (ADC) BIG-IP F5 pour combler le manque entre l’ancienne application et le plan de contrôle d’ID moderne, avec la transition de protocole.

Le fait de disposer d’un BIG-IP devant l’application permet de superposer le service avec la pré-authentification Microsoft Entra et l’authentification unique basée sur l’en-tête, améliorant ainsi la posture de sécurité globale de l’application.

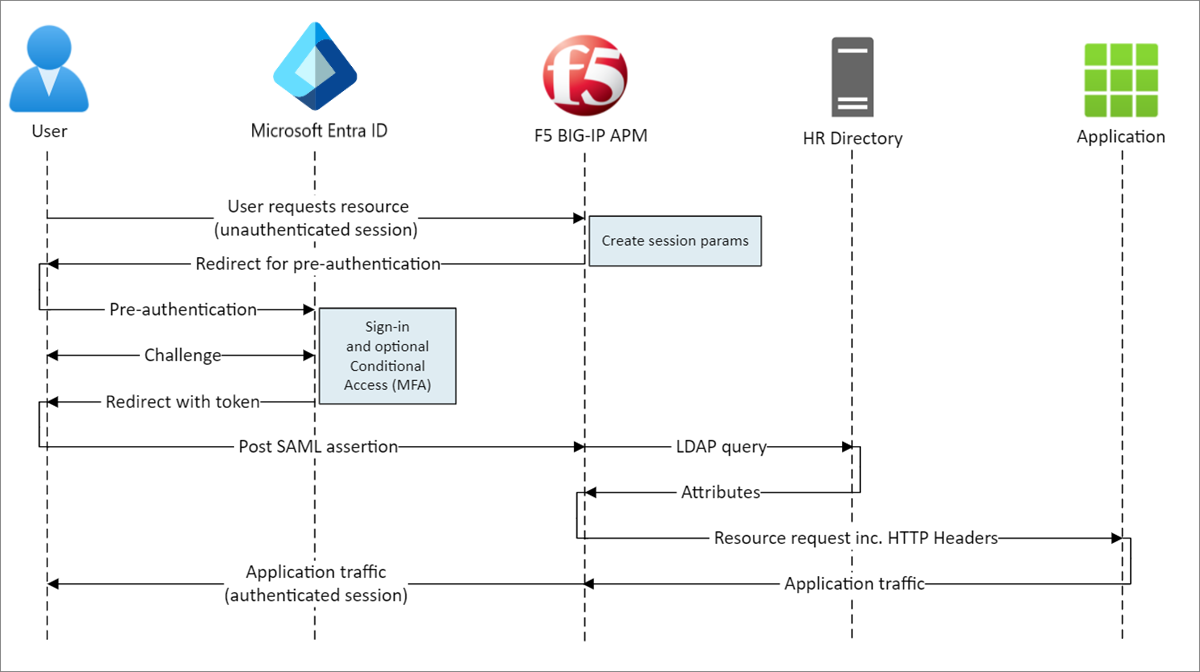

Architecture du scénario

La solution d’accès hybride sécurisé pour ce scénario possède :

- Application : service publié BIG-IP assurant la protection par l’accès hybride sécurisé (SHA) de Microsoft Entra

- Microsoft Entra ID : fournisseur d’identité (IdP) SAML (Security Assertion Markup Language) qui vérifie les informations d’identification utilisateur, l’accès conditionnel et l’authentification unique basée sur SAML dans BIG-IP. Avec l’authentification unique, Microsoft Entra ID fournit le BIG-IP avec les attributs de session nécessaires.

- Système RH : Base de données des employés basée sur LDAP comme source de vérité pour les permissions d’application

- BIG-IP : Proxy inverse et fournisseur de services (SP) SAML pour l’application, déléguant l’authentification au fournisseur d’identité SAML avant d’effectuer une authentification unique basée sur en-têtes auprès de l’application back-end

Le SHA pour ce scénario prend en charge les flux lancés par le fournisseur de services et le fournisseur d’identité. L’image suivante montre le flux lancé par le fournisseur de services.

- L’utilisateur se connecte au point de terminaison d’application (BIG-IP)

- La stratégie d'accès BIG-IP APM redirige l'utilisateur vers Microsoft Entra ID (SAML IdP)

- Microsoft Entra ID pré-authentifie l'utilisateur et applique les stratégies d'accès conditionnel appliquées

- L’utilisateur est redirigé vers BIG-IP (SAML SP) et SSO est exécuté à l’aide du jeton SAML émis

- BIG-IP demande plus d’attributs du système RH basé sur LDAP

- BIG-IP injecte des attributs Microsoft Entra ID et du système RH en tant qu’en-têtes dans la demande faite à l’application

- L’application autorise l’accès avec des autorisations de session enrichies

Prérequis

Aucune expérience préalable de BIG-IP n’est nécessaire, mais vous aurez besoin des éléments suivants :

- Un compte Azure gratuit, ou un abonnement de niveau supérieur

- Un BIG-IP ou déploiement d’une BIG-IP Virtual Edition (VE) dans Azure

- L’une des licences F5 BIG-IP suivantes :

- F5 BIG-IP® Best bundle

- Licence autonome F5 BIG-IP Access Policy Manager™ (APM)

- Licence de composant additionnel F5 BIG-IP Access Policy Manager™ (APM) sur une instance de BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Essai gratuit du produit BIG-IP de 90 jours

- Identités utilisateur synchronisées à partir d’un annuaire local vers Microsoft Entra ID

- Un des rôles suivants : Administrateur d’application cloud ou Administrateur d’application.

- Un certificat web SSL pour les services de publication sur HTTPS, ou utilisez les certificats BIG-IP par défaut lors des tests

- Une application basée sur l’en-tête ou la configuration d’une simple application IIS basée sur l’en-tête à des fins de test

- Répertoire utilisateur qui prend en charge LDAP, comme Windows Active Directory Lightweight Directory Services (AD LDS) et OpenLDAP, entre autres.

Configuration de BIG-IP

Ce tutoriel utilise la Configuration guidée, la version 16.1 avec un modèle Easy Button. Avec Easy Button, les administrateurs n’ont pas à faire des allers-retours Microsoft Entra ID et BIG-IP afin d’activer les services pour SHA. La gestion des déploiements et des stratégies est assurée entre l’Assistant de configuration guidée d’APM et Microsoft Graph. Cette intégration entre BIG-IP APM et Microsoft Entra ID garantit que les applications prennent en charge la fédération des identités, l’authentification unique et l’accès conditionnel Microsoft Entra, ce qui réduit la surcharge administrative.

Remarque

Remplacez les exemples de chaînes ou de valeurs dans ce guide par ceux de votre environnement.

Inscrire Easy Button

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Avant qu’un client ou un service puisse accéder à Microsoft Graph, il doit être approuvé par la plateforme d’identité Microsoft.

Cette première étape crée une inscription d’application cliente qui autorise l’accès d’Easy Button à Graph. Avec ces autorisations, BIG-IP peut envoyer les configurations pour établir une relation d’approbation entre une instance SAML SP pour une application publiée et Microsoft Entra ID en tant qu’IdP SAML.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Inscriptions d’applications>Nouvelle inscription.

Entrez un nom d’affichage pour votre application. Par exemple, F5 BIG-IP Easy Button.

Spécifiez qui peut utiliser l’application >Comptes dans cet annuaire organisationnel uniquement.

Sélectionnez Inscription.

Accédez à Autorisations des API et accordez les autorisations d’application Microsoft Graph suivantes :

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Accorder le consentement administrateur pour votre organisation.

Dans Certificats et secrets, générez une nouvelle clé secrète client. Notez ce secret.

Dans Vue d’ensemble, notez l’ID client et l’ID d’abonné.

Configurer Easy Button

Démarrez la Configuration guidée de l’APM pour lancer le modèle Easy Button.

Accédez à Accès, Configuration guidée, puis Intégration Microsoft et sélectionnez Application Microsoft Entra.

Passez en revue la liste des étapes et sélectionnez Suivant

Pour publier votre application, effectuez les étapes.

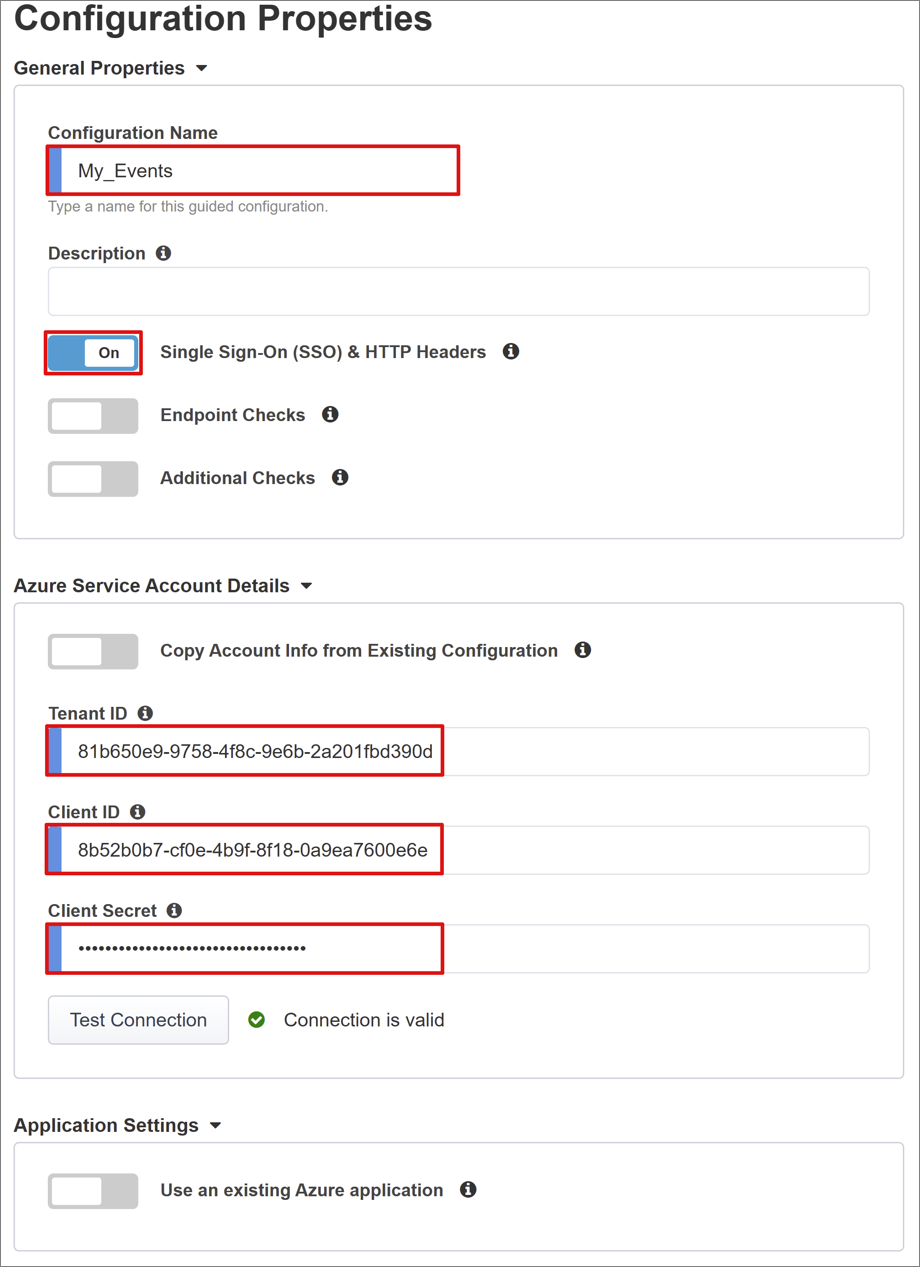

Configuration Properties

L’onglet Propriétés de la configuration crée une configuration d’application BIG-IP et un objet d’authentification unique. La section Détails du compte de service Azure représente le client que vous avez inscrit auparavant dans votre locataire Microsoft Entra en tant qu’application. Ces paramètres permettent au client OAuth de BIG-IP d’inscrire SAML SP dans votre locataire, avec les propriétés d’authentification unique que vous auriez configurées manuellement. Easy Button effectue cette action pour chaque service BIG-IP publié et activé pour SHA.

Certains de ces paramètres sont globaux et peuvent donc être réutilisés pour publier d’autres applications, ce qui réduit le temps et l’effort de déploiement.

Entrez un Nom de configuration unique afin que les administrateurs puissent distinguer les configurations Easy Button.

Activez Authentification unique (SSO) et en-têtes HTTP.

Entrez l’ID de locataire, l’ID de client et la clé secrète client que vous avez notés lors de l’inscription du client de bouton facile dans votre locataire.

Vérifiez que BIG-IP peut se connecter à votre locataire.

Sélectionnez Suivant.

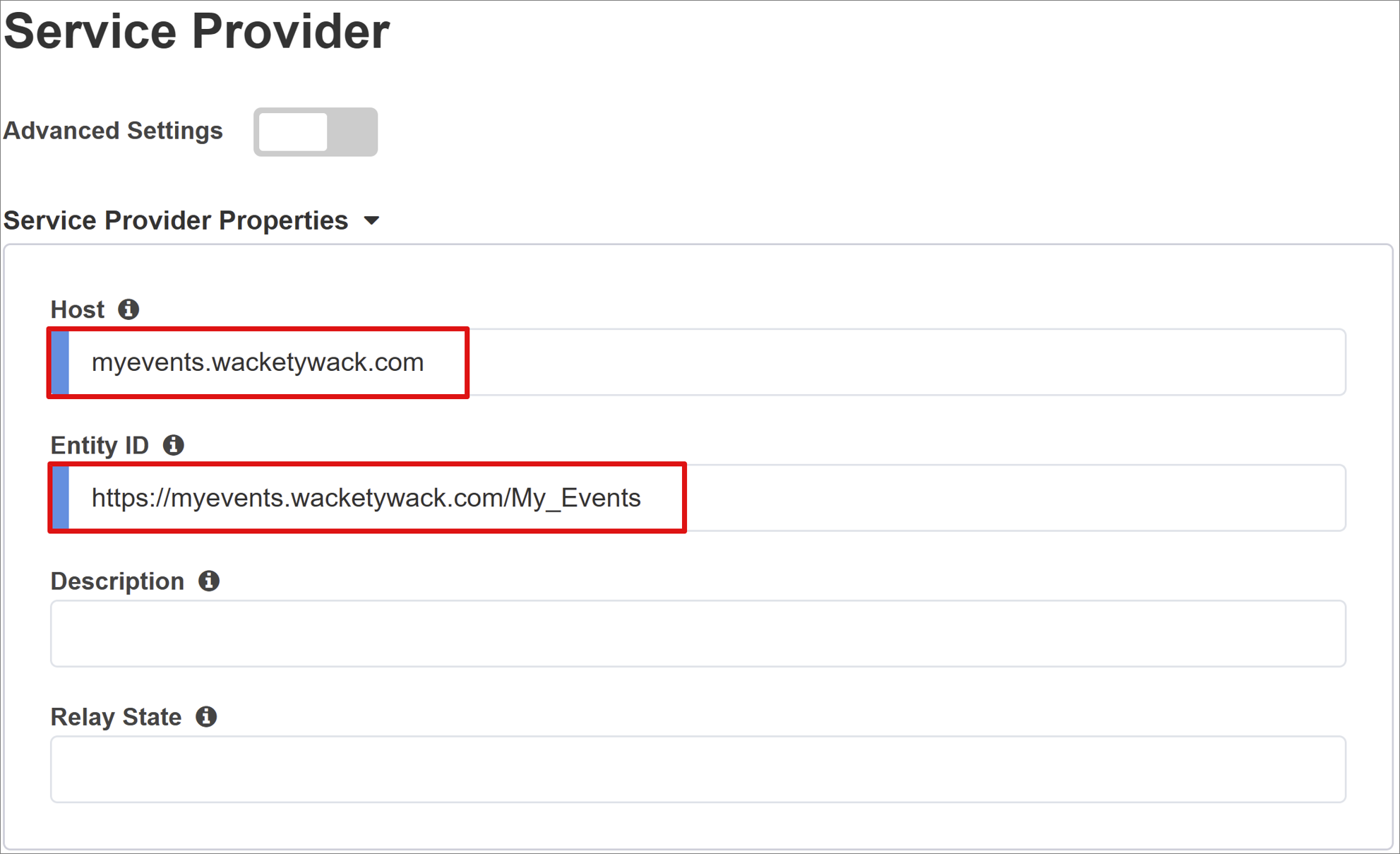

Fournisseur de services

Les paramètres Fournisseur de services définissent les propriétés de l’instance SAML SP de l’application protégée via SHA.

Entrez Hôte, le nom de domaine complet (FQDN) public de l’application à sécuriser.

Entrez une valeur pour Entity ID, l’identificateur Microsoft Entra ID l’utilise pour identifier le fournisseur de services SAML qui demande un jeton.

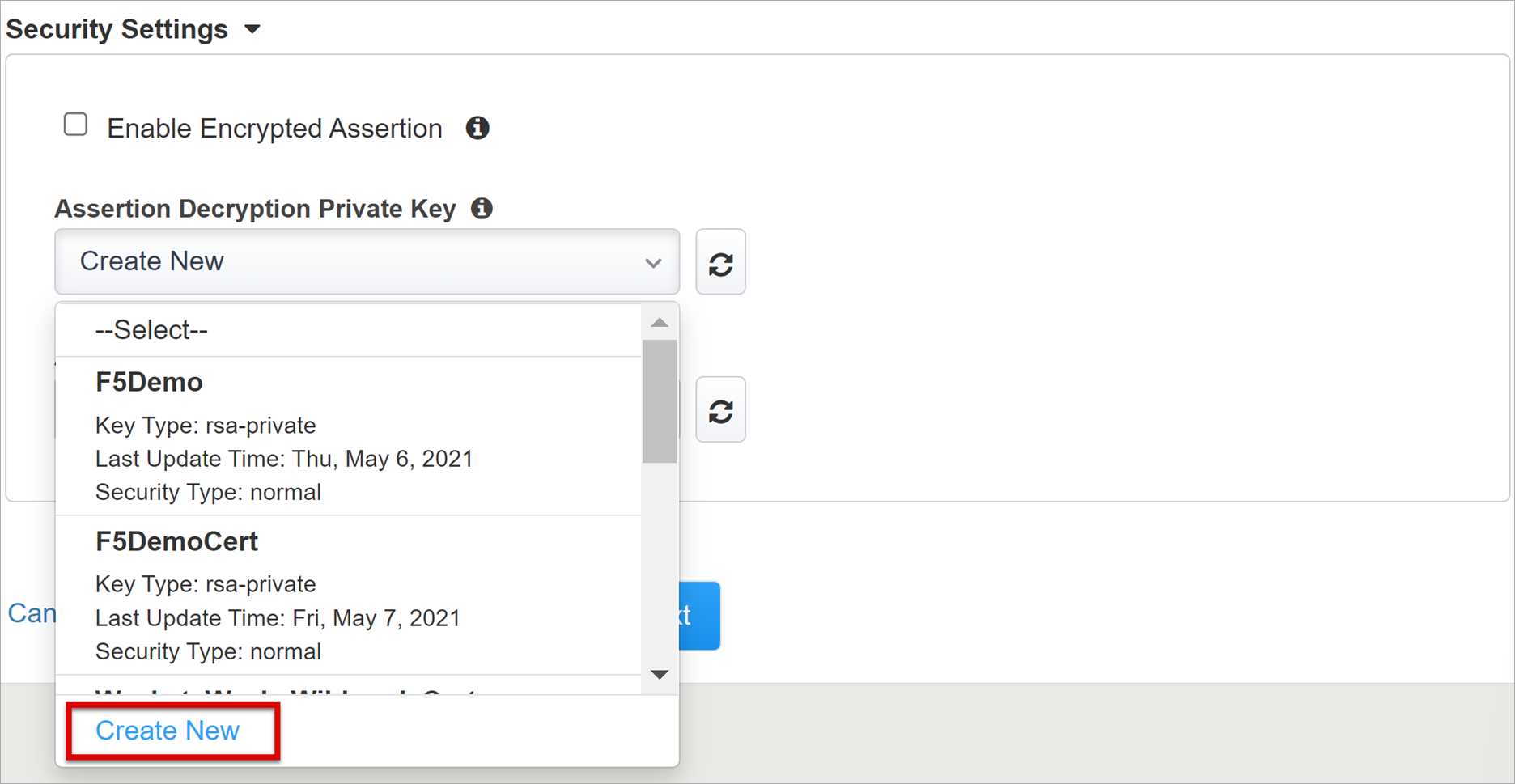

Utilisez les Paramètres de sécurité facultatifs pour indiquer si Microsoft Entra ID doit chiffrer les assertions SAML émises. Le chiffrement des assertions entre Microsoft Entra ID et BIG-IP APM assure que les jetons du contenu ne peuvent pas être interceptés, et que ni les données personnelles ni les données professionnelles ne peuvent pas être compromises.

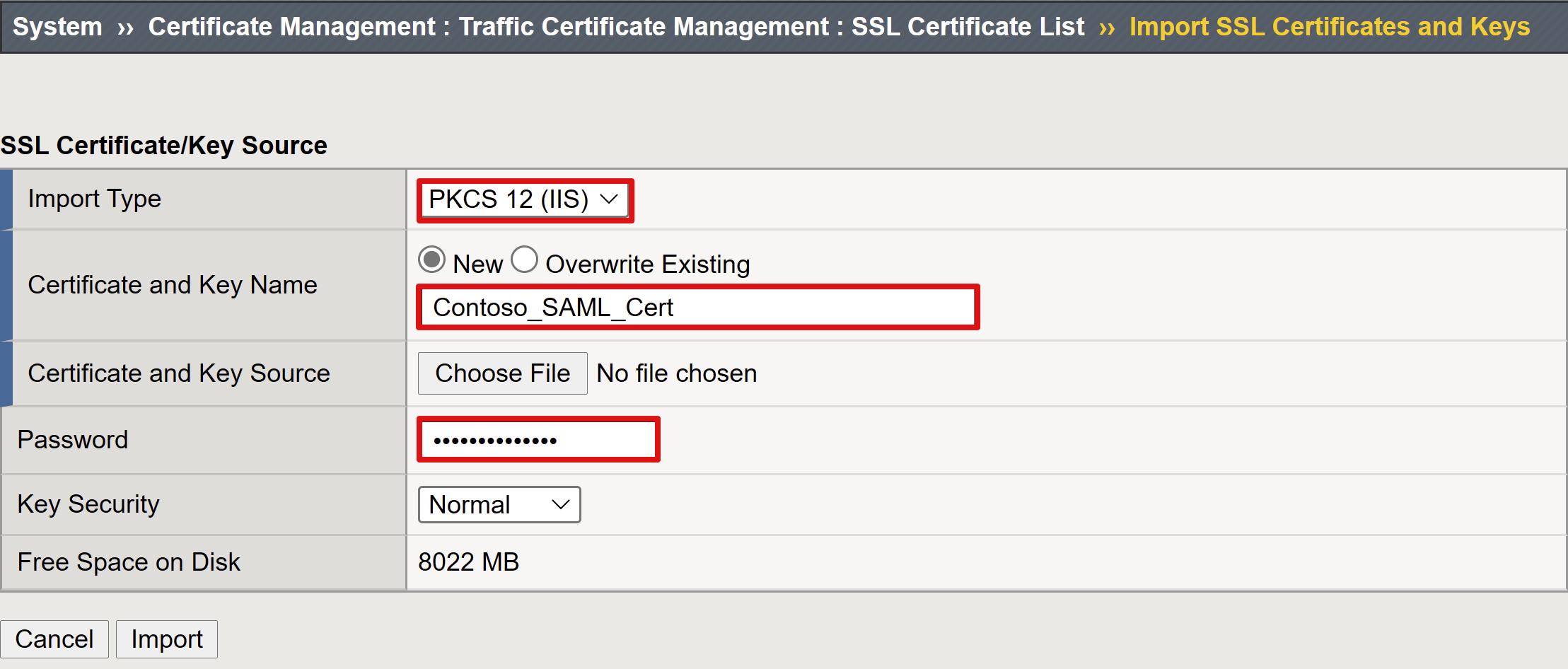

Dans la liste Clé privée de déchiffrement d’assertion, sélectionnez Créer un nouveau.

Sélectionnez OK. La boîte de dialogue Importer le certificat SSL et les clés s’ouvre dans un nouvel onglet.

Sélectionnez PKCS 12 (IIS) pour importer votre certificat et votre clé privée. Une fois l’approvisionnement effectué, fermez l’onglet du navigateur pour revenir à l’onglet principal.

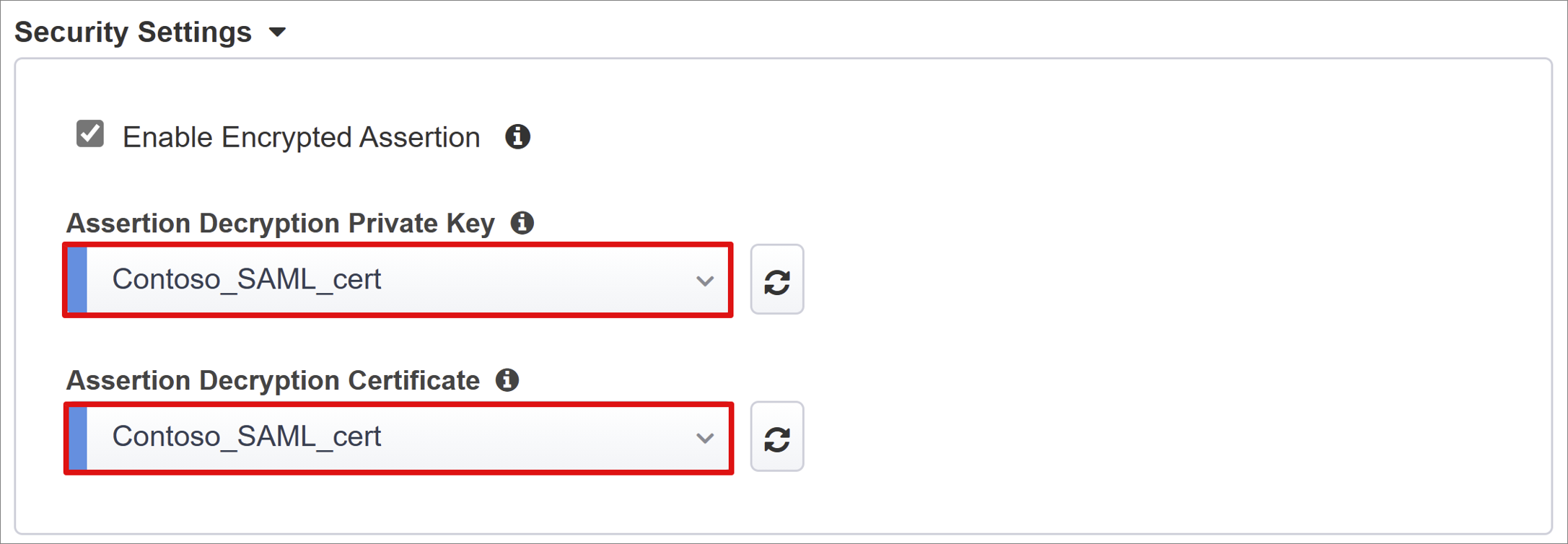

Cochez Enable Encrypted Assertion.

Si vous avez activé le chiffrement, sélectionnez votre certificat dans la liste Clé privée de déchiffrement d’assertion. BIG-IP APM utilise cette clé privée de certificat pour déchiffrer les assertions Microsoft Entra.

Si vous avez activé le chiffrement, sélectionnez votre certificat dans la liste Certificat de déchiffrement d’assertion. BIG-IP charge ce certificat dans Microsoft Entra ID pour chiffrer les assertions SAML émises.

Microsoft Entra ID

Cette section contient des propriétés pour configurer manuellement une nouvelle application SAML BIG-IP dans votre locataire Microsoft Entra. Easy Button fournit des modèles d’applications pour Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP ERP et un modèle SHA générique pour toute autre application.

Pour ce scénario, sélectionnez Intégration de F5 BIG-IP APM et Microsoft Entra ID> Ajouter.

Configuration d’Azure

Entrez le Nom d’affichage de l’application responsable pour créer BIG-IP dans votre locataire Microsoft Entra, et l’icône que les utilisateurs voient dans le portail Mes applications.

N’entrez pas pour l’URL de connexion (facultatif).

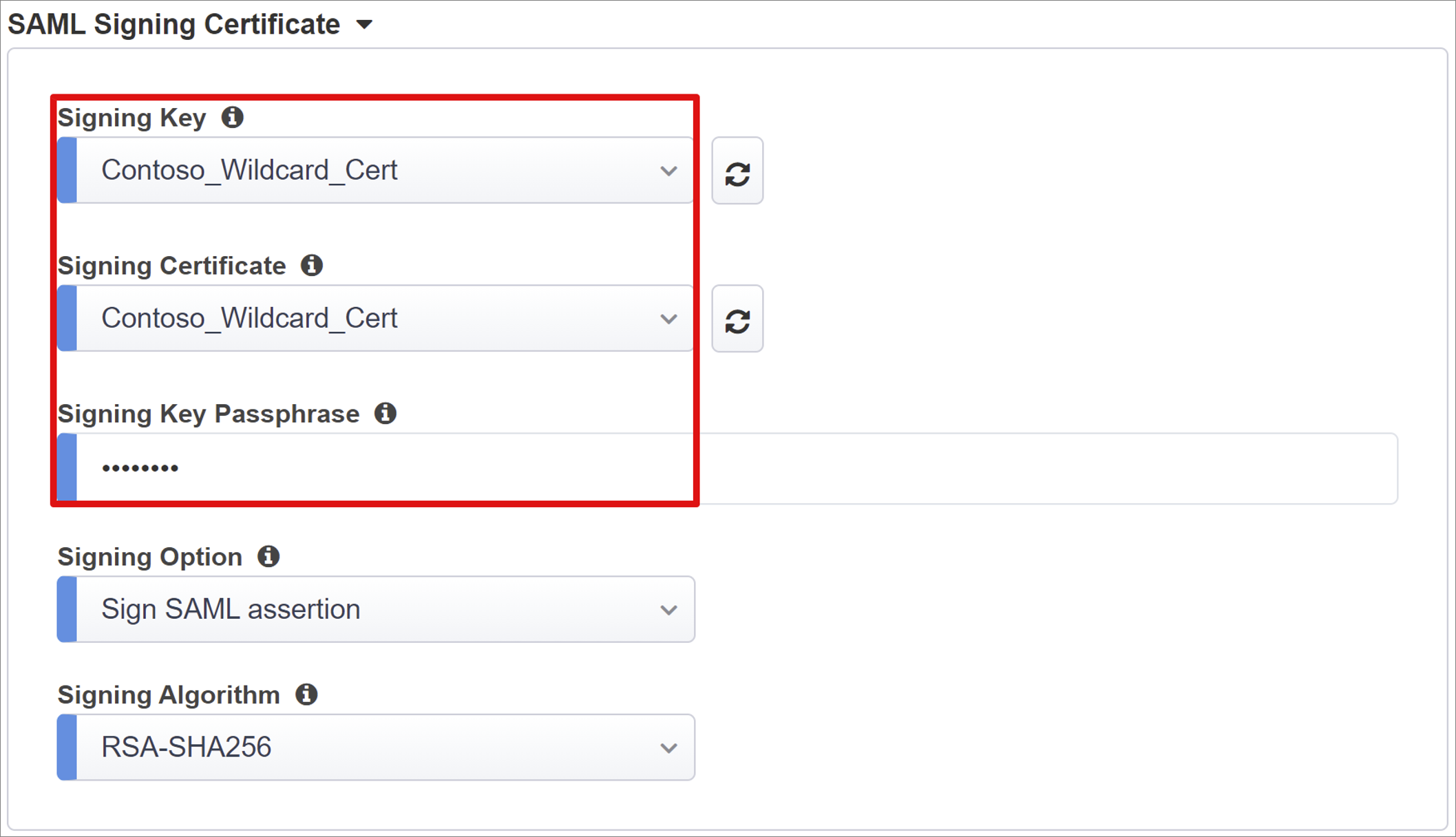

Pour localiser le certificat que vous avez importé, sélectionnez l’icône Actualiser en regard de la clé de signature et du certificat de signature.

Entrez le mot de passe du certificat dans Phrase secrète de la clé de signature.

Activez Option de signature (facultatif) pour vous assurer que BIG-IP accepte les jetons et les revendications signés par Microsoft Entra ID.

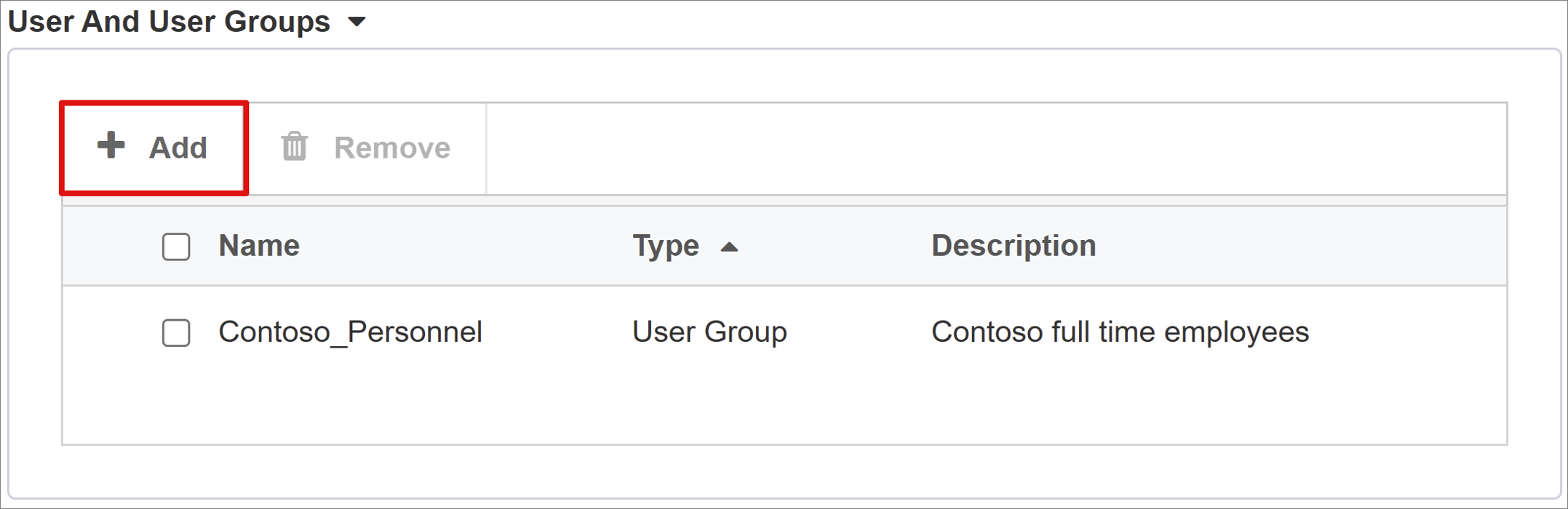

Les utilisateurs et groupes d’utilisateurs sont interrogés de manière dynamique à partir de votre locataire Microsoft Entra et autoriser l’accès à l’application. Ajoutez un utilisateur ou un groupe pour les tests ; sinon, les accès sont refusés.

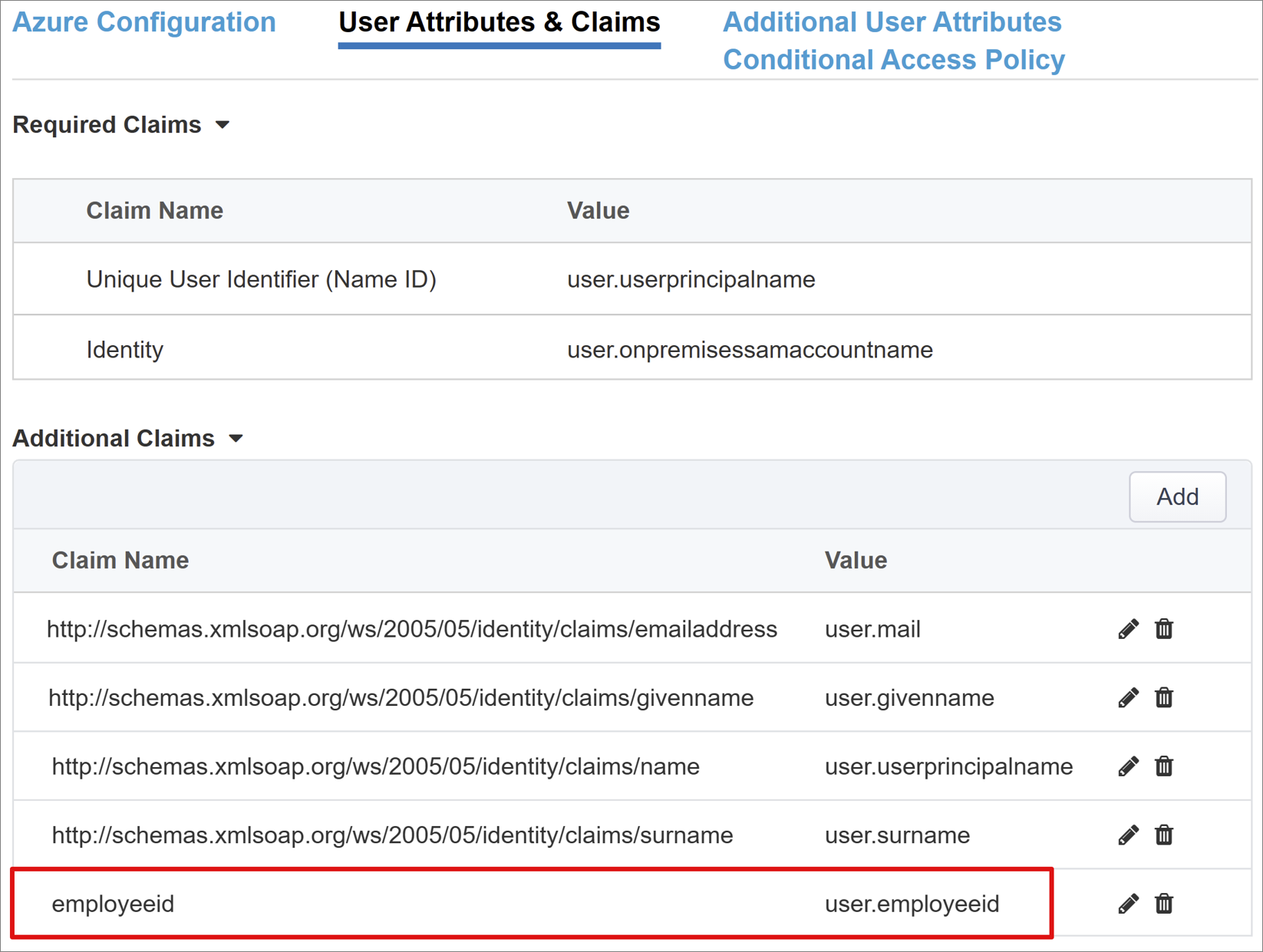

Attributs utilisateur et revendications

Lorsqu’un utilisateur s’authentifie, Microsoft Entra ID émet un jeton SAML avec un ensemble par défaut de revendications et d’attributs qui identifient de manière unique l’utilisateur. L’onglet Attributs utilisateur et revendications montre les revendications par défaut à émettre pour la nouvelle application. Il vous permet également de configurer d’autres revendications.

Pour cet exemple, incluez un attribut de plus :

Pour Nom de la revendication, entrez employeeid.

Pour Attribut source, entrez user.employeeid.

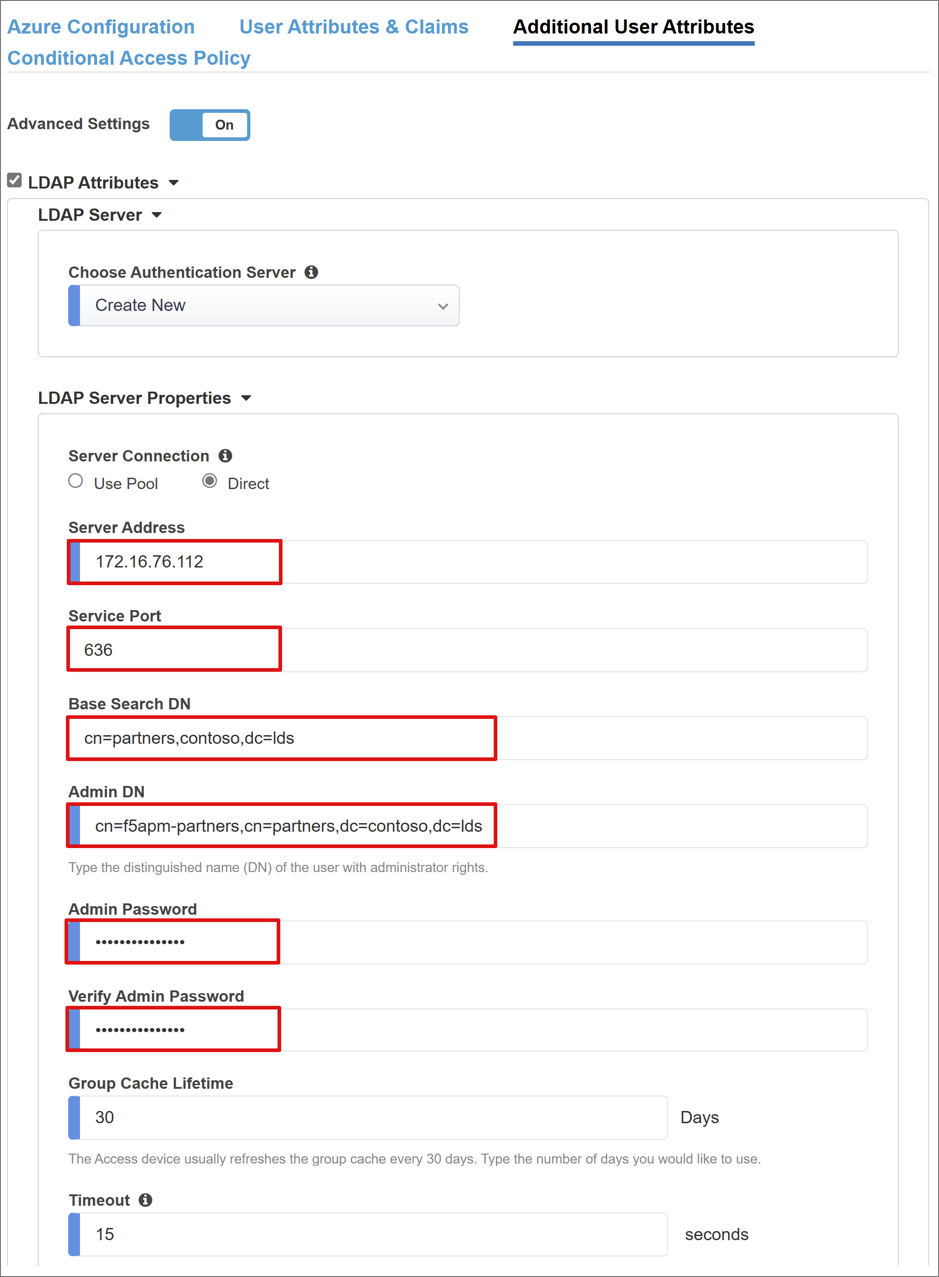

Attributs utilisateur supplémentaires

Sous l’onglet Attributs utilisateur supplémentaires, vous pouvez activer l’augmentation de sessions pour les systèmes distribués comme Oracle, SAP et autres implémentations basées sur Java qui nécessitent des attributs stockés dans d’autres annuaires. Les attributs récupérés depuis une source LDAP peuvent être injectés en tant qu’en-têtes SSO supplémentaires pour contrôler l’accès en fonction des rôles et des ID de partenaire, entre autres.

Activez l’option Paramètres avancés.

Cochez la case Attributs LDAP.

Dans Choisir un serveur d’authentification, sélectionnez Créer.

En fonction de votre configuration, sélectionnez Use pool ou Direct comme mode de connexion serveur pour fournir l’Adresse du serveur du service LDAP cible. Si vous utilisez un seul serveur LDAP, sélectionnez Direct.

Pour Port de service, entrez 389, 636 (Sécurisé) ou tout autre port que votre service LDAP utilise.

Pour Nom unique de recherche de base, entrez le nom unique de l’emplacement contenant le compte avec lequel l’APM s’authentifie pour les requêtes du service LDAP.

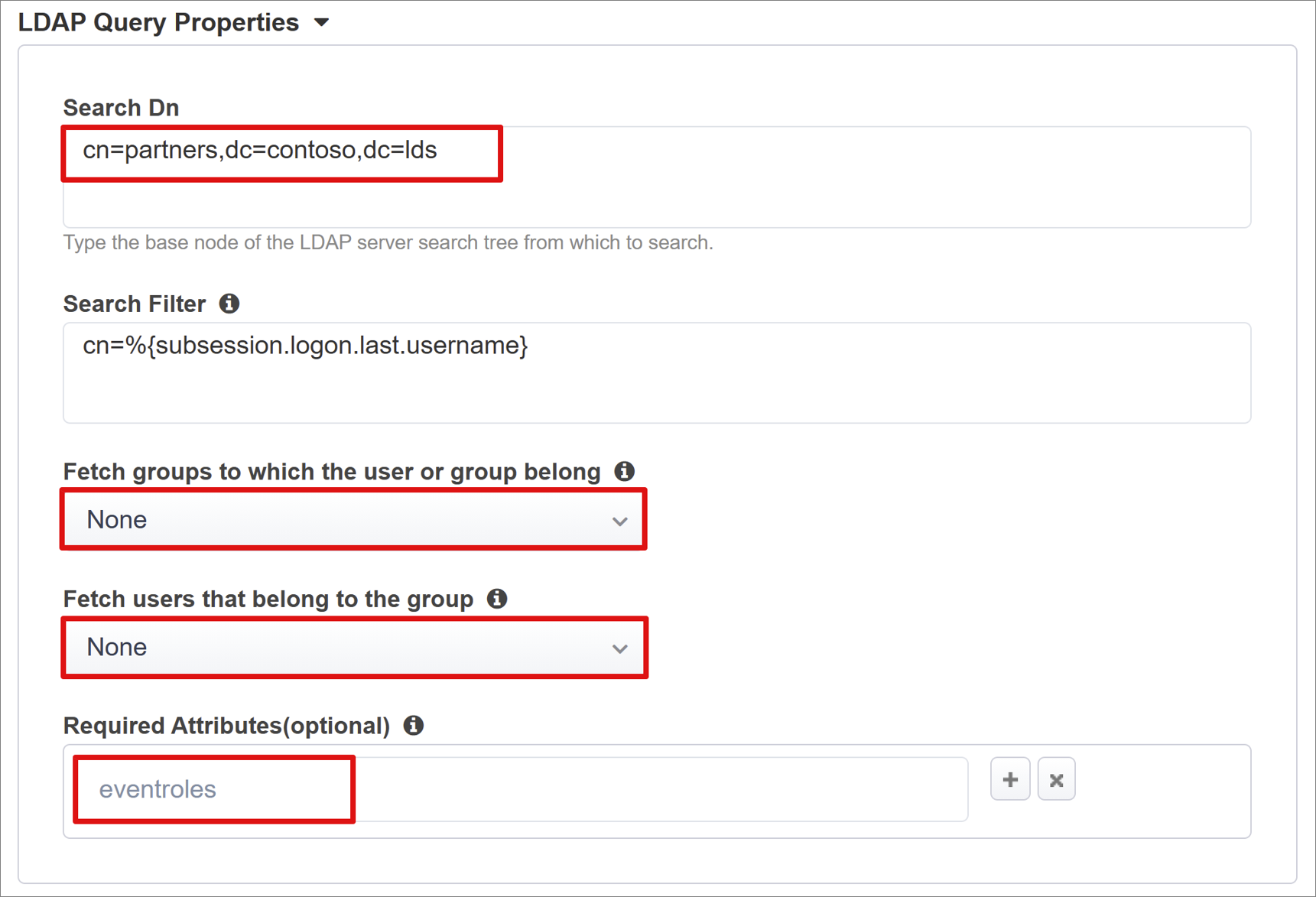

Pour Nom unique de recherche de base entrez le nom unique de l’emplacement contenant les objets du compte d’utilisateur qu’interroge APM via LDAP.

Définissez les deux options d’appartenance sur None et ajoutez le nom de l’attribut d’objet utilisateur à retourner à partir de l’annuaire LDAP. Pour ce scénario : eventroles.

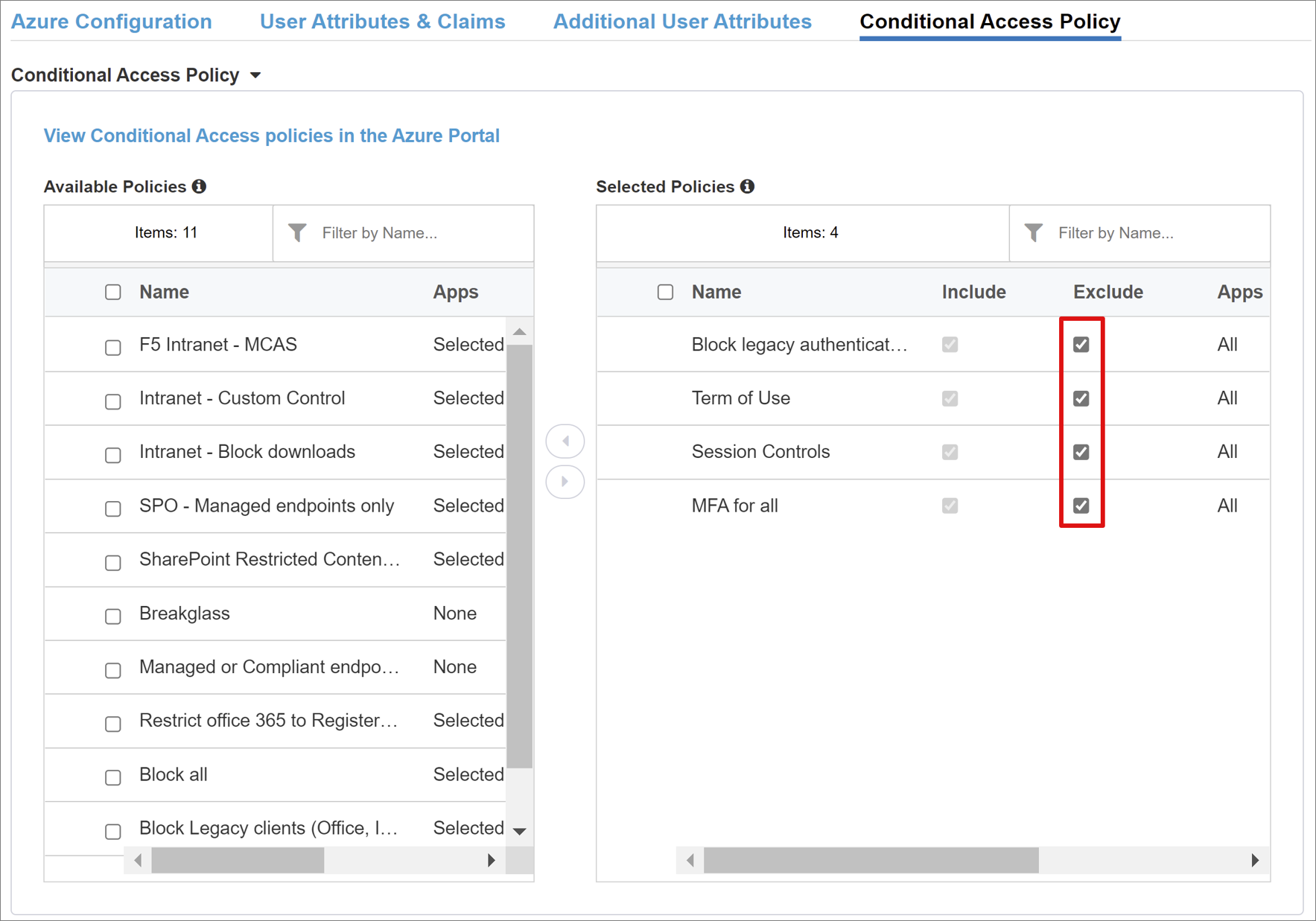

Stratégie d’accès conditionnel

Les stratégies d’accès conditionnel sont appliquées après la pré-authentification Microsoft Entra pour contrôler l’accès en fonction de l’appareil, de l’application, de l’emplacement et des signaux de risque.

La vue Stratégies disponibles répertorie les stratégies d’accès conditionnel qui n’incluent pas les actions de l’utilisateur.

L’affichage Stratégies sélectionnées affiche toutes les stratégies qui ciblent toutes les applications cloud. Ces stratégies ne peuvent pas être désélectionnées ni déplacées vers la liste Stratégies disponibles, car elles sont appliquées au niveau de l’abonné.

Pour sélectionner une stratégie à appliquer à l’application en cours de publication :

Dans la liste Stratégies disponibles , sélectionnez une stratégie.

Sélectionnez la flèche vers la droite et déplacez-la vers la liste des stratégies sélectionnées.

Notes

Les stratégies sélectionnées doivent avoir l’option Inclure ou Exclure cochée. Si les deux options sont cochées, la stratégie sélectionnée n’est pas appliquée.

Notes

La liste des stratégies est énumérée une seule fois lorsque vous sélectionnez initialement cet onglet. Utilisez le bouton Actualiser pour forcer manuellement l’Assistant à interroger votre locataire. Ce bouton s’affiche lorsque l’application est déployée.

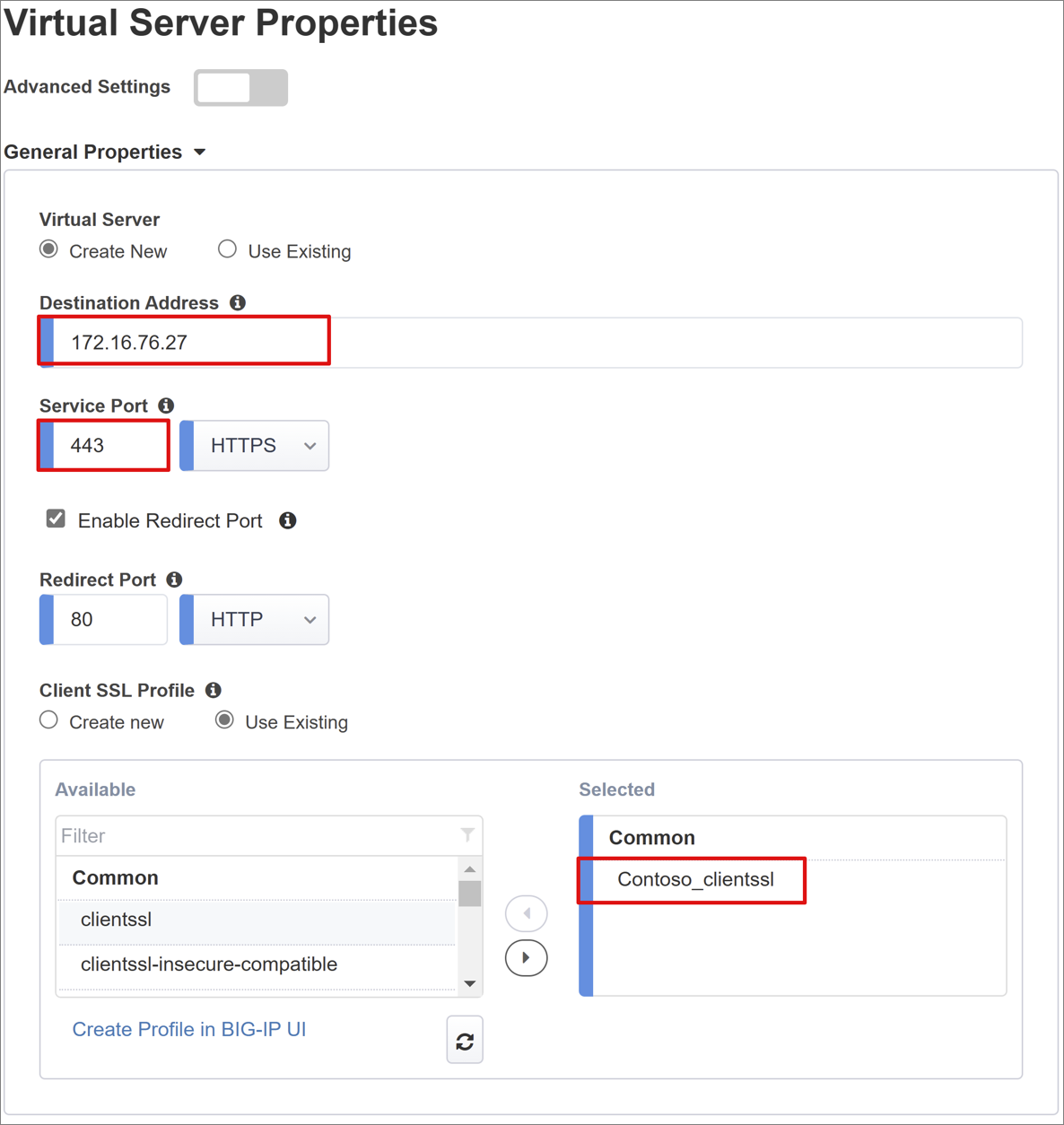

Propriétés du serveur virtuel

Un serveur virtuel est un objet du plan de données BIG-IP représenté par une adresse IP virtuelle à l’écoute des demandes des clients vers l’application. Le trafic reçu est traité et évalué par rapport au profil APM associé au serveur virtuel avant d’être dirigé en fonction de la stratégie.

Entrez une adresse de destination, n’importe quelle adresse IPv4/IPv6 disponible que BIG-IP peut utiliser pour recevoir le trafic client. Il doit exister un enregistrement correspondant dans le DNS, ce qui permet aux clients de résoudre l’URL externe de votre application BIG-IP publiée sur cette adresse IP, au lieu de l’application. L’utilisation du DNS localhost d’un PC de test est acceptable pour des tests.

Pour Port de service, entrez 443 et HTTPS.

Cochez Activer le port de redirection, puis entrez Port de redirection, qui redirige le trafic client HTTP entrant vers HTTPS.

Le profil SSL du client permet d’activer le serveur virtuel pour HTTPS : les connexions clientes sont donc chiffrées sur TLS (Transport Layer Security). Sélectionnez le profil SSL client que vous avez créé ou laissez la valeur par défaut pendant les tests.

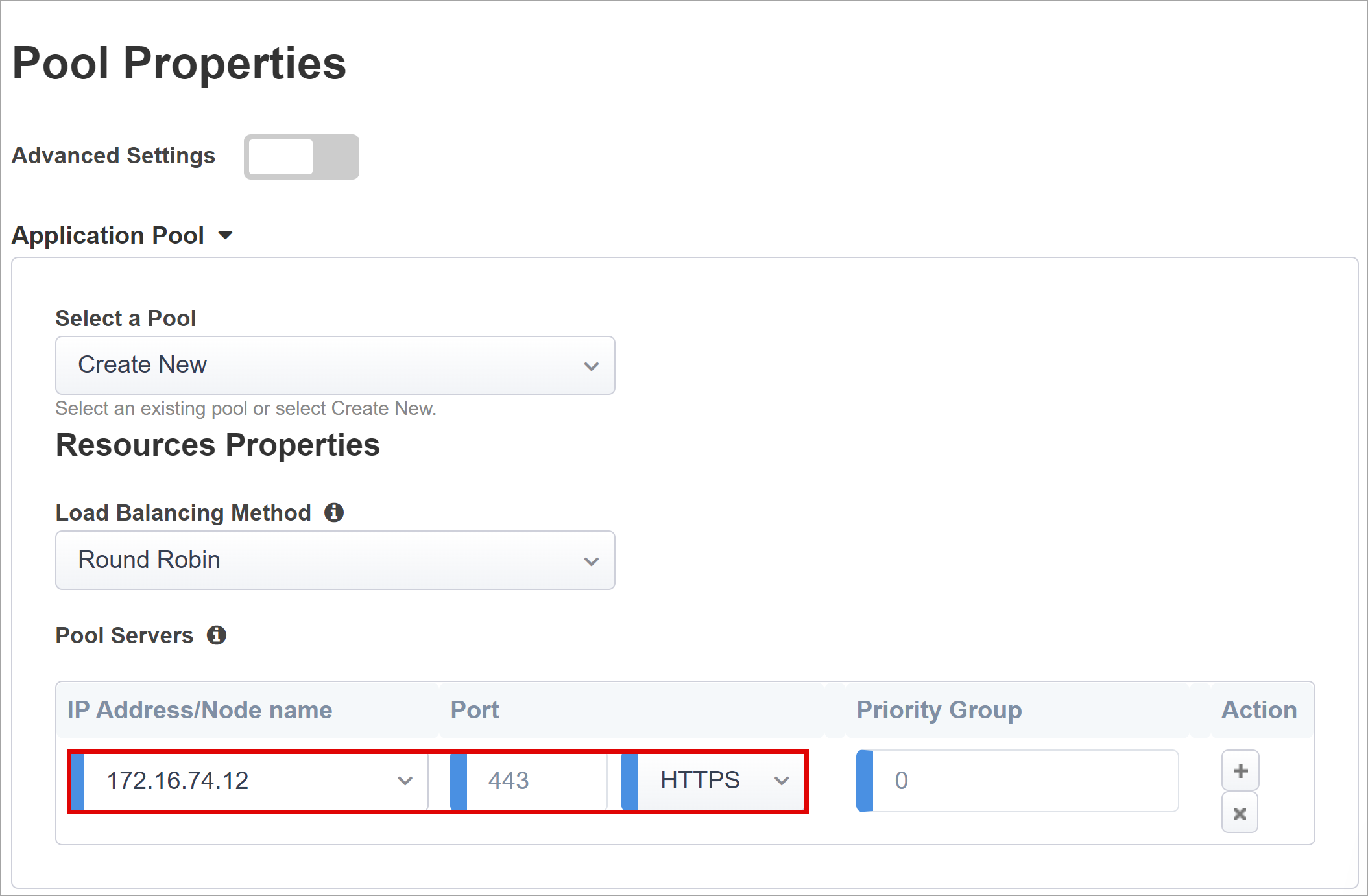

Propriétés du pool

L’onglet Pool d'applications détaille les services derrière BIG-IP qui sont représentés sous la forme d’un pool avec un ou plusieurs serveurs d’application.

Faites votre choix dans Select a Pool. Créez un pool ou sélectionnez-en un.

Pour Méthode d’équilibrage de charge, choisissez Round Robin.

Pour Serveurs du pool, sélectionnez un nœud existant ou spécifiez une adresse IP et un port pour le serveur hébergeant l’application basée sur en-têtes.

Notes

Notre application back-end s’exécute sur le port HTTP 80. Passez à la version 443 si la vôtre est HTTPS.

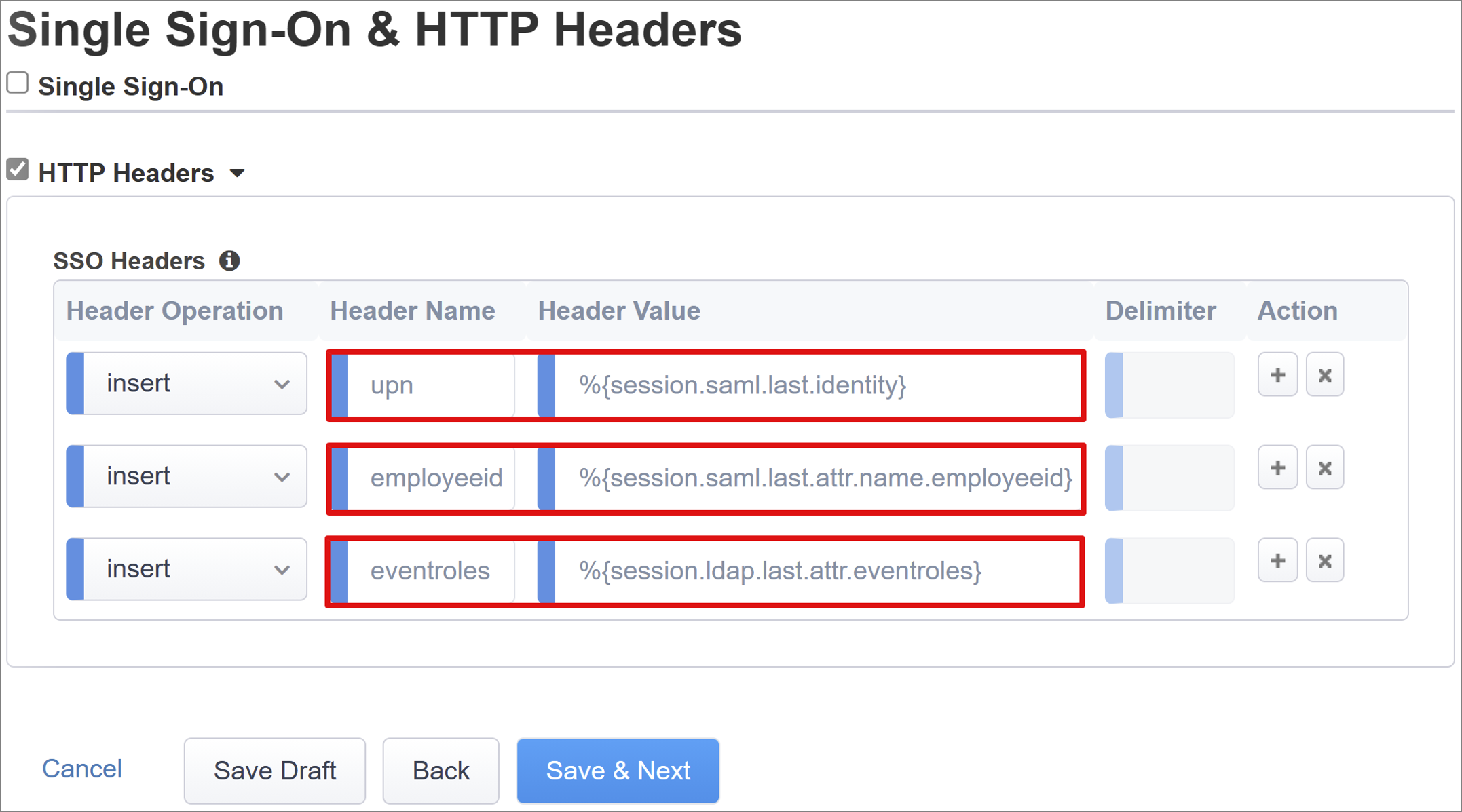

Authentification unique et en-têtes HTTP

L’activation de l’authentification unique permet aux utilisateurs d’accéder aux services publiés BIG-IP sans avoir à entrer leurs informations d’identification. L’Assistant Easy Buttonprend en charge Kerberos, OAuth Bearer et les en-têtes d’autorisation HTTP pour l’authentification unique.

Utilisez la liste suivante pour configurer les options.

Header Operation: Insert

Header Name: upn

Header Value: %{session.saml.last.identity}

Header Operation: Insert

Header Name: employeeid

Header Value: %{session.saml.last.attr.name.employeeid}

Header Operation: Insert

Header Name: eventroles

Header Value: %{session.ldap.last.attr.eventroles}

Notes

Les variables de session APM entre accolades respectent la casse. Par exemple, si vous entrez OrclGUID et que le nom de l’attribut Microsoft Entra est orclguid, un échec de mappage de l’attribut survient.

Paramètres de gestion de session

Les paramètres de gestion d’une session BIG-IP définissent les conditions dans lesquelles les sessions utilisateur sont arrêtées ou autorisées à poursuivre, les limites des utilisateurs et des adresses IP, ainsi que les informations utilisateur correspondantes. Reportez-vous à l’article F5 K18390492 : Sécurité | Guide des opérations APM BIG-IP pour plus d’informations sur ces paramètres.

La fonctionnalité de déconnexion unique (SLO) n’est pas couverte, elle garantit que les sessions entre le fournisseur d’identité, BIG-IP et l’agent utilisateur se terminent lorsque les utilisateurs se déconnectent. Lorsque le Easy Button instancie une application SAML dans votre locataire Microsoft Entra, il remplit l’URL de déconnexion avec le point de terminaison APM SLO. Un déconnexion initiée par le fournisseur d’identité à partir du portail Mes applications Microsoft Entra mettent également fin à la session entre BIG-IP et le client.

Les métadonnées de fédération SAML de l’application publiée sont importées à partir de votre abonné ce qui fournit à l’APM le point de terminaison de déconnexion SAML pour Microsoft Entra ID. Cette action garantit qu’une déconnexion initiée par le fournisseur de services met fin à la session entre un client et Microsoft Entra ID. L’APM doit savoir quand un utilisateur se déconnecte de l’application.

Si le portail webtop BIG-IP est utilisé pour accéder aux applications publiées, l’APM traite la déconnexion pour appeler le point de terminaison de déconnexion Microsoft Entra. Mais considérez un scénario dans lequel le portail webtop BIG-IP n’est pas utilisé. L’utilisateur ne peut pas demander à l’APM de se déconnecter. Même si l’utilisateur se déconnecte de l’application, big-IP n’en a pas conscience. Par conséquent, tenez compte de la déconnexion initiée par le fournisseur de services pour garantir que les sessions se terminent en toute sécurité. Vous pouvez ajouter une fonction SLO au bouton Se déconnecter d’une application, afin qu’il puisse rediriger votre client vers Microsoft Entra SAML ou vers le point de terminaison de déconnexion BIG-IP. L’URL du point de terminaison de déconnexion SAML de votre locataire se trouve dans Inscriptions d’applications > Points de terminaison.

Si vous ne pouvez pas modifier l’application, vous pouvez demander à BIG-IP d’écouter l’appel de déconnexion de l’application et de déclencher SLO dès qu’il détecte la demande. Reportez-vous aux conseils oracle PeopleSoft SLO pour en savoir plus sur les iRules BIG-IP. Pour plus d’informations sur l’utilisation des iRules BIG-IP, consultez :

- K42052145 : Configuration de l’arrêt automatique de session en fonction d’un nom de fichier référencé par un URI

- K12056 : Vue d’ensemble de l’option Inclure l’URI de déconnexion

Récapitulatif

Cette dernière étape fournit une décomposition de vos configurations.

Sélectionnez Déployer pour valider les paramètres, puis vérifiez que l’application existe dans la liste des applications d’entreprise de vos abonnés.

Votre application devrait être publiée et accessible via SHA, avec son URL ou via les portails d’applications de Microsoft. Pour une sécurité accrue, les entreprises qui utilisent ce modèle peuvent bloquer l’accès direct à l’application. Cette action impose un chemin d’accès strict via le BIG-IP.

Étapes suivantes

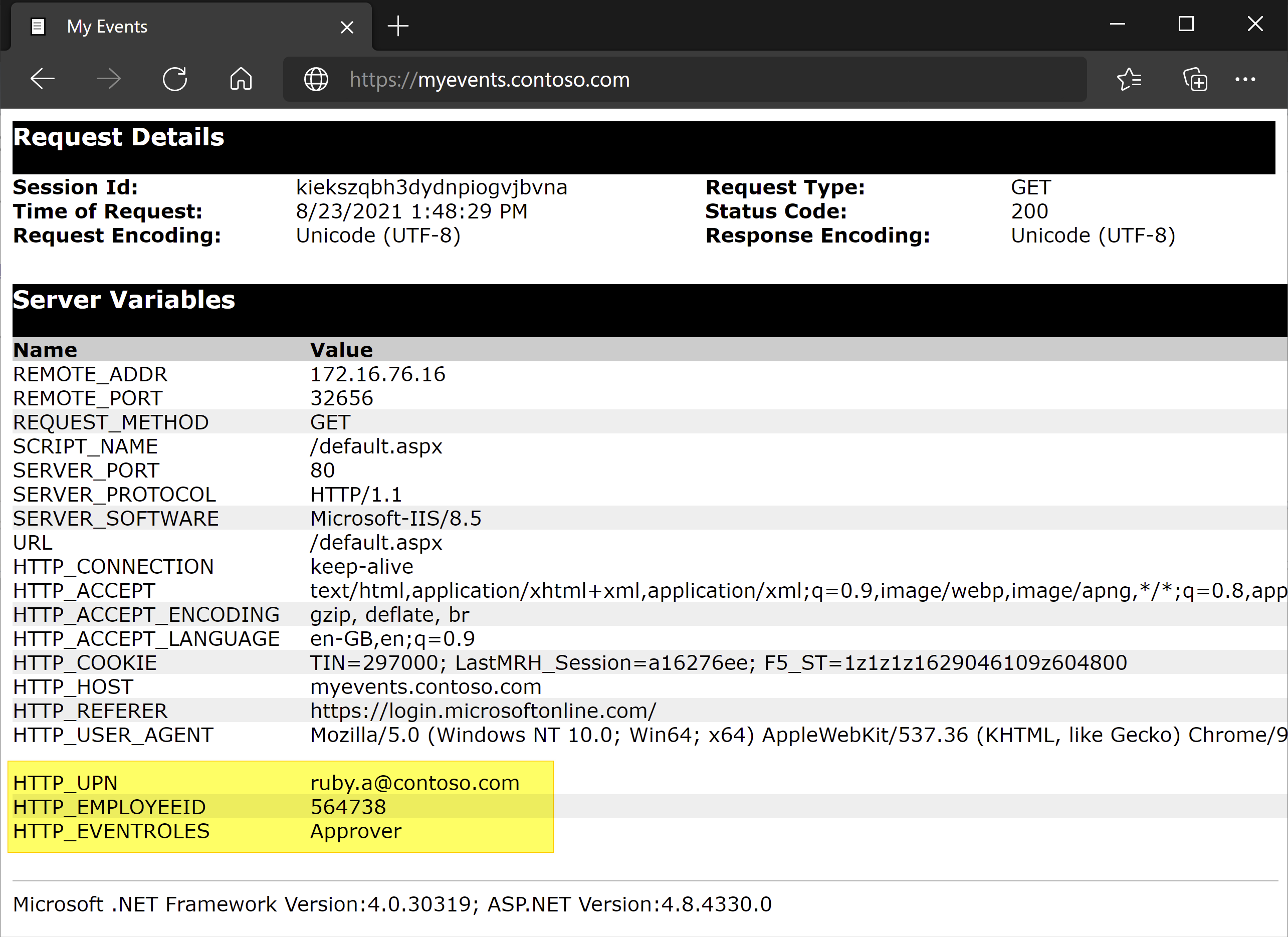

À partir d’un navigateur, connectez-vous à l’URL externe de l’application ou sélectionnez l’icône de l’application dans le portail Microsoft MyApps. Après vous être authentifié auprès de Microsoft Entra ID, vous êtes redirigé vers le serveur virtuel BIG-IP pour l'application et vous vous connectez via SSO.

Consultez la capture d’écran suivante pour obtenir la sortie des en-têtes injectés dans notre application basée sur les en-têtes.

Pour une sécurité accrue, les entreprises qui utilisent ce modèle peuvent bloquer l’accès direct à l’application. Cette action impose un chemin d’accès strict via le BIG-IP.

Déploiement avancé

Les modèles de configuration guidée peuvent ne pas avoir la flexibilité nécessaire pour répondre à certaines exigences.

Vous pouvez désactiver le mode de gestion stricte configuration guidée dans BIG-IP. Vous pouvez modifier manuellement vos configurations, bien que la plupart de vos configurations soient automatisées via les modèles basés sur l’Assistant.

Pour les configurations de vos applications, vous pouvez accéder à Accès > Configuration guidée et sélectionner le petit cadenas icône à l’extrême droite de la ligne.

À ce stade, les modifications effectuées avec l’interface utilisateur de l’Assistant ne sont plus possibles, mais tous les objets BIG-IP associés à l’instance publiée de l’application seront déverrouillés pour une gestion directe.

Notes

La réactivation du mode strict et le déploiement d’une configuration remplacent tous les réglages effectués en dehors de l’interface utilisateur de configuration guidée. Nous vous recommandons d’utiliser la méthode de configuration avancée pour les services de production.

Dépannage

Journalisation BIG-IP

La journalisation BIG-IP peut vous aider à isoler toutes sortes de problèmes liés à la connectivité, à l’authentification unique, aux violations de stratégies ou aux mappages de variables mal configurés.

Pour résoudre les problèmes, vous pouvez augmenter le niveau de détail du journal.

- Accédez à Access Policy > Overview > Event Logs > Settings.

- Sélectionnez la ligne correspondant à votre application publiée, puis accédez à Edit > Access System Logs.

- Dans la liste d’authentification unique, sélectionnez Debug, puis OK.

Reproduisez votre problème, puis inspectez les journaux, mais rétablissez ce paramètre lorsque vous avez terminé. Le mode détaillé génère des quantités importantes de données.

Page d’erreur BIG-IP

Si une erreur BIG-IP apparaît après la pré-authentification Microsoft Entra, il est possible que le problème soit lié à l’authentification unique Microsoft Entra ID et le BIG-IP.

- Accéder à Access > Overview > Access reports.

- Exécutez le rapport qui porte sur la dernière heure afin de voir si les journaux fournissent des indices.

- Utilisez le lien Afficher les variables pour votre session pour comprendre si APM reçoit les revendications attendues de Microsoft Entra ID.

Requête principale

Si aucune page d’erreur n’apparaît, le problème est probablement lié à la demande principale ou à l’authentification unique entre le BIG-IP et l’application.

- Accédez à Stratégie d’accès > Vue d’ensemble > Sessions actives et sélectionnez le lien correspondant à votre session active.

- Pour vous aider à déterminer la cause racine des problèmes d’authentification unique, utilisez le lien Afficher les variables, en particulier si BIG-IP APM ne parvient pas à obtenir les bons attributs de Microsoft Entra ID ou d’une autre source.

Valider le compte de service APM

Pour valider le compte de service APM pour les requêtes LDAP, utilisez la commande suivante à partir du shell Bash de BIG-IP. Confirmez l’authentification et la requête d’un objet utilisateur.

ldapsearch -xLLL -H 'ldap://192.168.0.58' -b "CN=partners,dc=contoso,dc=lds" -s sub -D "CN=f5-apm,CN=partners,DC=contoso,DC=lds" -w 'P@55w0rd!' "(cn=testuser)"

Pour plus d’informations, consultez cet article de F5 K11072 : Configuration de l'authentification distante LDAP pour Active Directory. Vous pouvez utiliser une table de référence BIG-IP pour vous aider à diagnostiquer les problèmes liés à LDAP dans le document AskF5, Requête LDAP.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour