Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La découverte du domaine d’accueil (HRD) permet à Microsoft Entra ID d’identifier le fournisseur d’identité approprié (IDP) pour l’authentification de l’utilisateur lors de la connexion. Lorsque les utilisateurs se connectent à un locataire Microsoft Entra pour accéder à une ressource ou à la page de connexion commune, ils entrent un nom d’utilisateur (UPN). Microsoft Entra ID utilise ces informations pour déterminer l’emplacement de connexion approprié.

Les utilisateurs sont dirigés vers l’un des fournisseurs d’identité suivants pour l’authentification :

- Locataire d’accueil de l’utilisateur (qui peut être identique au locataire de ressource).

- Compte Microsoft, si l’utilisateur est invité dans le locataire de ressource qui utilise un compte de consommateur.

- Un fournisseur d’identité local tel qu’Active Directory Federation Services (ADFS).

- Un autre fournisseur d’identité fédéré avec le client Microsoft Entra.

Accélération automatique

Les organisations peuvent configurer des domaines dans leur tenant Microsoft Entra afin de se fédérer à un autre fournisseur d'identité, tel qu'ADFS, pour l'authentification utilisateur. Lorsque les utilisateurs se connectent à une application, ils voient initialement une page de connexion Microsoft Entra. S’ils appartiennent à un domaine fédéré, ils sont redirigés vers la page de connexion du fournisseur d’identité pour ce domaine. Les administrateurs peuvent ignorer la page d’ID Microsoft Entra initiale pour des applications spécifiques, un processus appelé « accélération automatique de connexion ».

Microsoft déconseille de configurer l’accélération automatique, car elle peut entraver les méthodes d’authentification plus fortes telles que FIDO et la collaboration. Pour plus d’informations, consultez Activer la connexion à la clé de sécurité sans mot de passe. Pour savoir comment empêcher l’accélération automatique des connexions, consultez Désactiver les connexions à accélération automatique.

L’accélération automatique peut simplifier la connexion pour les locataires fédérés avec un autre fournisseur d’identité. Vous pouvez le configurer pour des applications individuelles. Pour savoir comment forcer l’accélération automatique à l’aide de HRD, consultez Configurer l’accélération automatique.

Notes

La configuration d’une application pour l’accélération automatique empêche les utilisateurs d’utiliser des informations d’identification managées (comme FIDO) et des utilisateurs invités de se connecter. Rediriger les utilisateurs vers un fournisseur d’identité fédéré pour l’authentification contourne la page de connexion Microsoft Entra, ce qui a pour effet d’empêcher les utilisateurs invités d’accéder à d’autres tenants ou à des fournisseurs d’identité externes comme les comptes Microsoft.

Contrôler l’accélération automatique vers un fournisseur d’identité fédéré de trois façons :

- Utiliser une indication de domaine sur les demandes d’authentification pour une application.

- Configurer une politique HRD pour forcer l'accélération automatique.

- Configurez une stratégie HRD pour ignorer les indicateurs de domaine pour des applications ou des domaines spécifiques.

Boîte de dialogue de confirmation de domaine

À compter d’avril 2023, les organisations utilisant l’accélération automatique ou les liens intelligents peuvent rencontrer un nouvel écran dans l’interface utilisateur de connexion, appelée boîte de dialogue confirmation du domaine. Cet écran fait partie des efforts de renforcement de la sécurité de Microsoft et demande aux utilisateurs de confirmer le domaine du client auquel ils accèdent.

Ce que vous devez faire

Lorsque vous voyez la boîte de dialogue Confirmation du domaine :

- Vérifier lede domaine : vérifiez que le nom de domaine sur l’écran correspond à l’organisation à laquelle vous souhaitez vous connecter, par exemple

contoso.com.- Si vous reconnaissez le domaine, sélectionnez Confirmer pour continuer.

- Si vous ne reconnaissez pas le domaine, annulez le processus de connexion et contactez votre administrateur informatique pour obtenir de l’aide.

Composants de la boîte de dialogue de confirmation du domaine

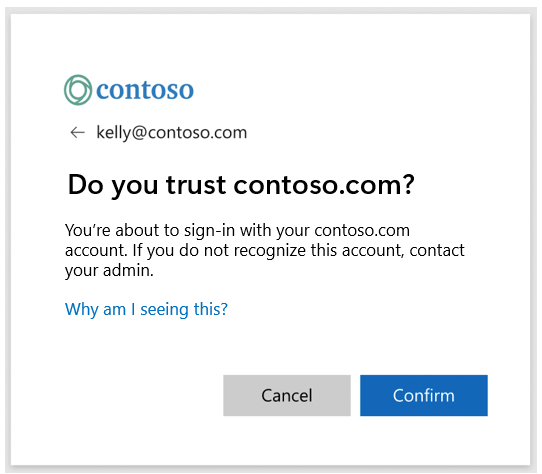

La capture d’écran suivante montre à quoi pourrait ressembler la boîte de dialogue de confirmation de domaine :

L'identifiant en haut de la boîte de dialogue, kelly@contoso.com, représente l'identifiant utilisé pour se connecter. Le domaine du client répertorié dans l’en-tête et le sous-titre de la boîte de dialogue affichent le domaine du client d’origine du compte.

Cette boîte de dialogue peut ne pas apparaître pour chaque instance d’accélération automatique ou de liens intelligents. Des fenêtres de confirmation de domaine fréquentes peuvent apparaître si votre organisation efface les cookies en raison des politiques du navigateur. La boîte de dialogue de confirmation du domaine ne doit pas provoquer de ruptures d'application, car Microsoft Entra ID gère le flux d'authentification à accélération automatique.

Indicateurs de domaine

Les indicateurs de domaine sont des directives dans les demandes d’authentification des applications qui peuvent accélérer les utilisateurs vers leur page de connexion IdP fédérée. Les applications multi-instances peuvent les utiliser pour diriger les utilisateurs vers la page de connexion Microsoft Entra personnalisée pour leur marque.

Par exemple, « largeapp.com » peut autoriser l’accès via une URL personnalisée « contoso.largeapp.com » et inclure un indicateur de domaine pour contoso.com dans la demande d’authentification.

La syntaxe de l’indicateur de domaine varie selon le protocole :

- Web Services Federation :

whr,paramètre de chaîne de requête par exemplewhr=contoso.com. - SAML : requête d’authentification SAML avec un indicateur de domaine ou

whr=contoso.com. - OpenID Connect :

domain_hintparamètre de chaîne de requête, par exemple,domain_hint=contoso.com.

Microsoft Entra ID redirige la connexion vers le fournisseur d’identité (IDP) configuré pour un domaine si les deux des cas suivants sont vrais :

- Un indicateur de domaine est inclus dans la demande d’authentification.

- Le locataire est fédéré avec ce domaine.

Si l’indicateur de domaine ne fait pas référence à un domaine fédéré vérifié, il peut être ignoré.

Notes

Un indicateur de domaine dans une demande d’authentification remplace l’accélération automatique définie pour l’application dans la politique HRD.

Stratégie HRD pour l’accélération automatique

Certaines applications n’autorisent pas la configuration des demandes d’authentification. Dans ce cas, il n’est pas possible d’utiliser des indicateurs de domaine pour contrôler l’accélération automatique. Utilisez une stratégie de découverte du domaine d’accueil pour configurer l’accélération automatique.

Stratégie HRD pour empêcher l’accélération automatique

Certaines applications Microsoft et SaaS incluent automatiquement des indicateurs de domaine, ce qui peut perturber les déploiements d’informations d’identification managées comme FIDO. Utilisez la stratégie de découverte de domaine d’accueil pour ignorer les suggestions de domaine provenant de certaines applications ou domaines lors des déploiements d'identifiants gérés.

Activer l’authentification ROPC directe des utilisateurs fédérés pour les applications héritées

La meilleure pratique est que les applications utilisent des bibliothèques Microsoft Entra et une connexion interactive pour l’authentification utilisateur. Les applications héritées utilisant les autorisations ROPC (Resource Owner Password Credentials) peuvent envoyer des identifiants directement à Microsoft Entra ID sans comprendre la fédération. Ils n’effectuent pas de HRD ni interagissent avec le point de terminaison fédéré approprié. Vous pouvez utiliser la stratégie de découverte de domaine d'accueil pour permettre aux applications héritées spécifiques de s'authentifier directement avec Microsoft Entra ID. Cette option fonctionne, à condition que la synchronisation de hachage de mot de passe soit activée.

Important

Activez uniquement l’authentification directe si la synchronisation de hachage de mot de passe est active et qu’il est acceptable d’authentifier l’application sans stratégies idP locales. Si la synchronisation de hachage de mot de passe ou la synchronisation d’annuaires avec AD Connect est désactivée, supprimez cette stratégie pour empêcher l’authentification directe avec des hachages de mot de passe obsolètes.

Définir la stratégie HRD

Pour définir une stratégie DRH sur une application pour l’accélération automatique de connexion via authentification fédérée ou pour des applications basées directement sur le cloud :

- Créez une stratégie de découverte du domaine d’accueil.

- Recherchez le principal de service pour attacher la stratégie.

- Attachez la stratégie au principal de service.

Les stratégies prennent effet pour une application spécifique lorsqu’elles sont attachées à un principal de service. Une seule stratégie HRD peut être active sur un principal de service à la fois. Utilisez les cmdlet PowerShell Microsoft Graph pour créer et gérer la stratégie HRD.

Exemple de définition de stratégie HRD :

{

"HomeRealmDiscoveryPolicy": {

"AccelerateToFederatedDomain": true,

"PreferredDomain": "federated.example.edu",

"AllowCloudPasswordValidation": false

}

}

- AccelerateToFederatedDomain : facultatif. Si la valeur est false, la stratégie n’affecte pas l’accélération automatique. Si cela est vrai et qu’il existe un domaine fédéré vérifié, les utilisateurs sont dirigés vers le fournisseur d’identité fédéré. Si plusieurs domaines existent, spécifiez PreferredDomain .

- PreferredDomain: facultatif. Indique un domaine pour l’accélération. Omettez si un seul domaine fédéré existe. Si elle est omise avec plusieurs domaines, la stratégie n’a aucun effet.

- AllowCloudPasswordValidation : facultatif. Si activé, permet l'authentification d'un utilisateur fédéré via des identifiants nom d'utilisateur/mot de passe directement vers le point de terminaison du jeton Microsoft Entra, nécessitant la synchronisation du hachage du mot de passe.

Options d’HRD supplémentaires au niveau du locataire :

- AlternateIdLogin : Facultatif. Active AlternateLoginID pour l'authentification par adresse e-mail au lieu de l’UPN sur la page de connexion Microsoft Entra. Supposent que l’utilisateur n’est pas accéléré automatiquement vers un fournisseur d’identité fédéré (IDP).

- DomainHintPolicy: objet complexe facultatif qui empêche les indications de domaine de provoquer une accélération automatique des utilisateurs vers les domaines fédérés. Garantit que les applications qui envoient des indicateurs de domaine n’empêchent pas les authentifications d'identifiants gérées par le cloud.

Priorité et évaluation des politiques de développement des ressources humaines

Les stratégies HRD peuvent être affectées aux organisations et aux principaux de service, ce qui permet à plusieurs stratégies de s’appliquer à une application. Microsoft Entra ID détermine la priorité à l’aide de ces règles :

- Si un indicateur de domaine est présent, la stratégie HRD du locataire vérifie si les indicateurs de domaine doivent être ignorés. Si cela est autorisé, le comportement de l’indicateur de domaine est utilisé.

- Si une stratégie est explicitement attribuée au principal de service, elle est appliquée.

- Si aucune indication de domaine ou aucun paramètre de principal de service n’existe, une stratégie affectée à l’organisation parente est appliquée.

- Si aucun indicateur de domaine ou aucune stratégie n’est affecté, le comportement HRD par défaut s’applique.