Migrer la réécriture de groupe Microsoft Entra Connect Sync V2 vers Microsoft Entra Cloud Sync

Important

La préversion publique de l'écriture différée de groupe V2 dans Microsoft Entra Connect Sync ne sera plus disponible après le 30 juin 2024. Cette fonctionnalité ne sera plus disponible à cette date et vous ne serez plus pris en charge dans Connect Sync pour approvisionner des groupes de sécurité cloud sur Active Directory. La fonctionnalité continuera à fonctionner au-delà de la date de suppression ; toutefois, elle ne recevra plus de support après cette date et peut cesser de fonctionner à tout moment sans préavis.

Nous proposons une fonctionnalité similaire dans Microsoft Entra Cloud Sync appelée Approvisionnement de groupe vers Active Directory que vous pouvez utiliser au lieu d'Écriture différée de groupe v2 pour approvisionner des groupes de sécurité cloud sur Active Directory. Nous travaillons à améliorer cette fonctionnalité dans Cloud Sync, ainsi que d'autres nouvelles fonctionnalités que nous développons dans Cloud Sync.

Les clients qui utilisent cette fonctionnalité d'évaluation dans Connect Sync doivent basculer leur configuration de Connect Sync vers Cloud Sync. Vous pouvez choisir de procéder à la migration de toute votre synchronisation hybride vers Cloud Sync (si elle prend en charge vos besoins). Vous pouvez également exécuter Cloud Sync côte à côte et déplacer uniquement l'approvisionnement de groupes de sécurité du cloud vers Active Directory vers Cloud Sync.

Pour les clients qui approvisionnent des groupes Microsoft 365 dans Active Directory, vous pouvez continuer à utiliser l'Écriture différée de groupe v1 pour cette capacité.

Vous pouvez évaluer le déplacement exclusivement vers Cloud Sync à l’aide de l’assistant de synchronisation des utilisateurs.

Le document suivant décrit comment migrer l'écriture de groupe à l'aide de Microsoft Entra Connect Sync (anciennement Azure AD Connect) vers Microsoft Entra Cloud Sync. Ce scénario s'adresse uniquement aux clients qui utilisent actuellement la réécriture de groupe Microsoft Entra Connect v2. Le processus décrit dans ce document concerne uniquement les groupes de sécurité créés dans le cloud et réécrits avec une portée universelle.

Important

Ce scénario s'adresse uniquement aux clients qui utilisent actuellement l'écriture différée de groupe Microsoft Entra Connect v2

De plus, ce scénario n'est pris en charge que pour :

- Groupes de sécurité créés dans le cloud

- groupes réécrits dans AD avec l’étendue universel.

Les groupes et DL avec messagerie réécrits dans AD continuent de fonctionner avec l’écriture différée du groupe Microsoft Entra Connect, mais rétabliront le comportement de la réécriture de groupe V1. Dans ce scénario, après avoir désactivé tous les groupes d’écriture différée de groupe V2, tous les groupes M365 sont réécrits dans AD indépendamment du paramètre Writeback Enabled dans le Centre d’administration Entra. Pour plus d’informations, consultez la FAQ sur l’approvisionnement dans Active Directory avec Microsoft Entra Cloud Sync.

Prérequis

Les conditions préalables suivantes sont requises pour mettre en œuvre ce scénario.

- Un compte Microsoft Entra avec au moins un rôle Administrateur d’identité hybride.

- Un compte AD sur site avec au moins les autorisations d'administrateur de domaine – requis pour accéder à l'attribut adminDescription et le copier dans l'attribut msDS-ExternalDirectoryObjectId

- Environnement de services de domaine Active Directory sur site avec le système d'exploitation Windows Server 2016 ou version ultérieure.

- Obligatoire pour l’attribut de schéma AD – msDS-ExternalDirectoryObjectId

- Agent de provisioning avec la version de build 1.1.1367.0 ou ultérieure.

- L'agent d'approvisionnement doit être capable de communiquer avec le(s) contrôleur(s) de domaine sur les ports TCP/389 (LDAP) et TCP/3268 (Global Catalog).

- Obligatoire pour la recherche dans le catalogue global afin de filtrer les références d’adhésion non valides

Convention d’affectation de noms pour les groupes réécrits

Par défaut, la synchronisation Microsoft Entra Connect utilise le format suivant pour nommer les groupes qui sont réécrits.

Format par défaut : CN=Group_<guid>,OU=<conteneur>,DC=<composant de domaine>,DC=<composant de domaine>

Exemple : CN=Group_3a5c3221-c465-48c0-95b8-e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Pour faciliter la recherche des groupes réécrits depuis Microsoft Entra ID vers Active Directory, la synchronisation Microsoft Entra Connect a ajouté une option permettant de réécrire le nom des groupes en utilisant le nom d’affichage cloud. Pour ce faire, sélectionnez l’option Réécrire le nom unique des groupes avec le nom d’affichage cloud lors de la configuration initiale de la réécriture de groupes v2. Si cette fonctionnalité est activée, Microsoft Entra Connect utilise le nouveau format suivant, au lieu du format par défaut :

Nouveau format : CN=<nom d’affichage>_<12 derniers chiffres de l’ID d’objet>,OU=<conteneur>,DC=<composant de domaine>,DC=<composant de domaine>

Exemple : CN=Sales_e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Important

Par défaut, la synchronisation cloud Microsoft Entra utilise le nouveau format, même si le nom unique du groupe d’écriture différée avec la fonctionnalité nom complet cloud n’est pas activé dans la synchronisation Microsoft Entra Connect. Si vous utilisez le nommage de synchronisation Microsoft Entra Connect par défaut et que vous migrez le groupe afin qu’il soit géré par la synchronisation cloud Microsoft Entra, celui-ci est renommé avec le nouveau format. Utilisez la section suivante pour autoriser la synchronisation cloud Microsoft Entra à utiliser le format par défaut de Microsoft Entra Connect.

Utilisation du format par défaut

Si vous souhaitez que la synchronisation cloud utilise le même format par défaut que la synchronisation Microsoft Entra Connect, vous devez modifier l’expression de flux d’attribut pour l’attribut CN. Les deux mappages possibles sont les suivants :

| Expression | Syntaxe | Description |

|---|---|---|

| Expression par défaut de synchronisation cloud à l’aide de DisplayName | Append(Append(Left(Trim([displayName]), 51), "_"), Mid([objectId], 25, 12)) | Expression par défaut utilisée par la synchronisation cloud Microsoft Entra (autrement dit, le nouveau format) |

| Synchronisation cloud d’une nouvelle expression sans utiliser DisplayName | Append("Group_", [objectId]) | La nouvelle expression utilise le format par défaut de la synchronisation Microsoft Entra Connect. |

Pour plus d’informations, consultez Ajouter un mappage d’attributs – Microsoft Entra ID vers Active Directory

Étape 1 – Copiez adminDescription dans msDS-ExternalDirectoryObjectID

Pour valider les références d’appartenance au groupe, la synchronisation Microsoft Entra Cloud doit interroger le catalogue global Active Directory pour l’attribut msDS-ExternalDirectoryObjectID. Il s’agit d’un attribut indexé qui se réplique dans tous les catalogues globaux de la forêt Active Directory.

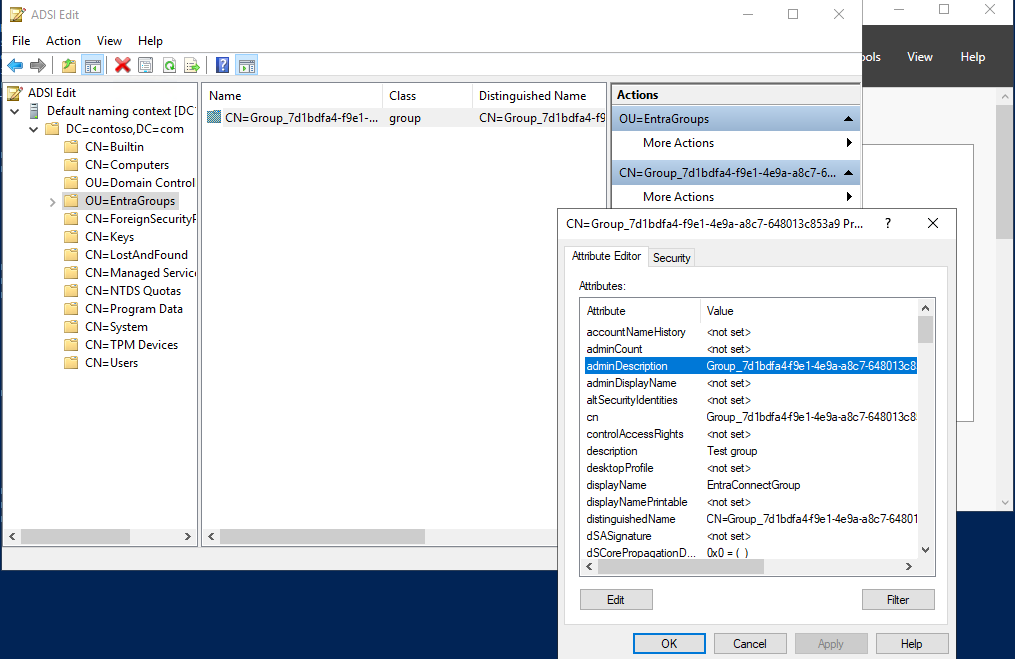

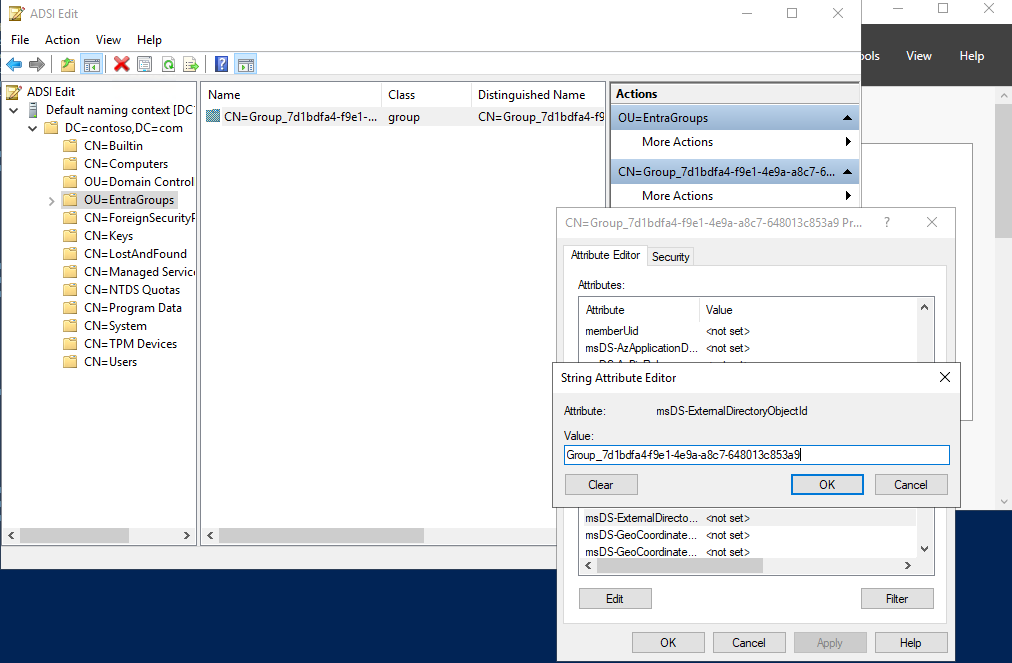

Dans votre environnement sur site, ouvrez ADSI Edit.

Copiez la valeur qu'elle contient dans l'attribut adminDescription du groupe

Collez-le dans l’attribut msDS-ExternalDirectoryObjectID

Le script PowerShell suivant peut être utilisé pour automatiser cette étape. Ce script prend tous les groupes dans le conteneur OU=Groups,DC=Contoso,DC=com et copie la valeur de l’attribut adminDescription dans la valeur d’attribut msDS-ExternalDirectoryObjectID. Avant d’utiliser ce script, mettez à jour la variable $gwbOU avec le DistinguishedName de l’unité d’organisation (UO) cible de votre écriture différée de groupe.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

# Set msDS-ExternalDirectoryObjectID for all groups written back to Active Directory

foreach ($group in $groups) {

Set-ADGroup -Identity $group.Samaccountname -Add @{('msDS-ExternalDirectoryObjectID') = $group.adminDescription}

}

Le script PowerShell suivant peut être utilisé pour vérifier les résultats du script ci-dessus ou vérifier que tous les groupes ont une valeur adminDescription égale à la valeur msDS-ExternalDirectoryObjectID.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

$groups | select displayName, adminDescription, 'msDS-ExternalDirectoryObjectID', @{Name='Equal';Expression={$_.adminDescription -eq $_.'msDS-ExternalDirectoryObjectID'}}

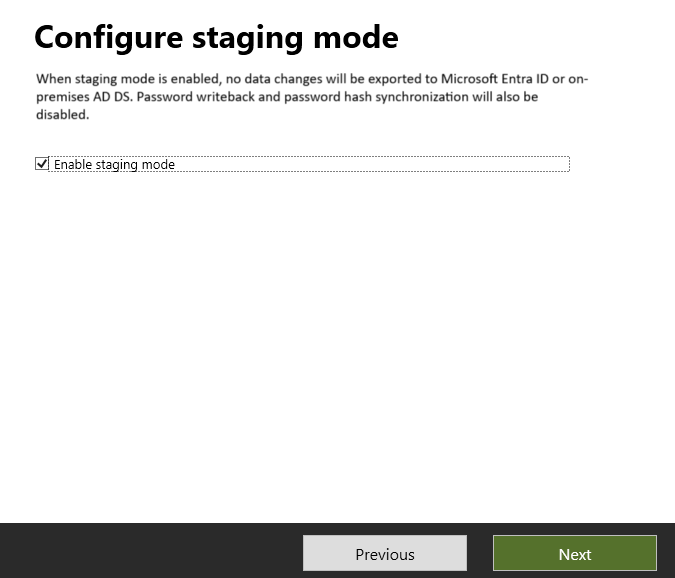

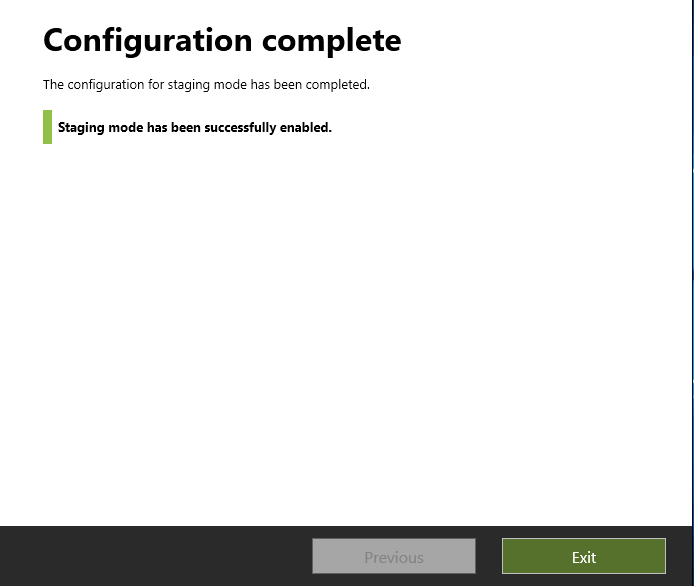

Étape 2 – Placez le serveur Microsoft Entra Connect Sync en mode intermédiaire et désactivez le planificateur de synchronisation

Démarrer l’Assistant Microsoft Entra Connect Sync

Cliquez sur Configurer

Sélectionnez Configurer le mode intermédiaire et cliquez sur Suivant

Entrez les informations d'identification Microsoft Entra

Cochez la case Activer le mode intermédiaire et cliquez sur Suivant

Cliquez sur Configurer

Cliquez sur quitter

Sur votre serveur Microsoft Entra Connect, ouvrez une invite PowerShell en tant qu'administrateur.

Désactivez le planificateur de synchronisation :

Set-ADSyncScheduler -SyncCycleEnabled $false

Étape 3 – Créer une règle entrante de groupe personnalisée

Dans l'éditeur de règles de synchronisation Microsoft Entra Connect, vous devez créer une règle de synchronisation entrante qui filtre les groupes dont l'attribut de messagerie est NULL. La règle de synchronisation entrante est une règle de jointure avec un attribut cible de cloudNoFlow. Cette règle indique à Microsoft Entra Connect de ne pas synchroniser les attributs de ces groupes. Pour créer cette règle de synchronisation, vous pouvez choisir d’utiliser l’interface utilisateur ou de la créer via PowerShell avec le script fourni.

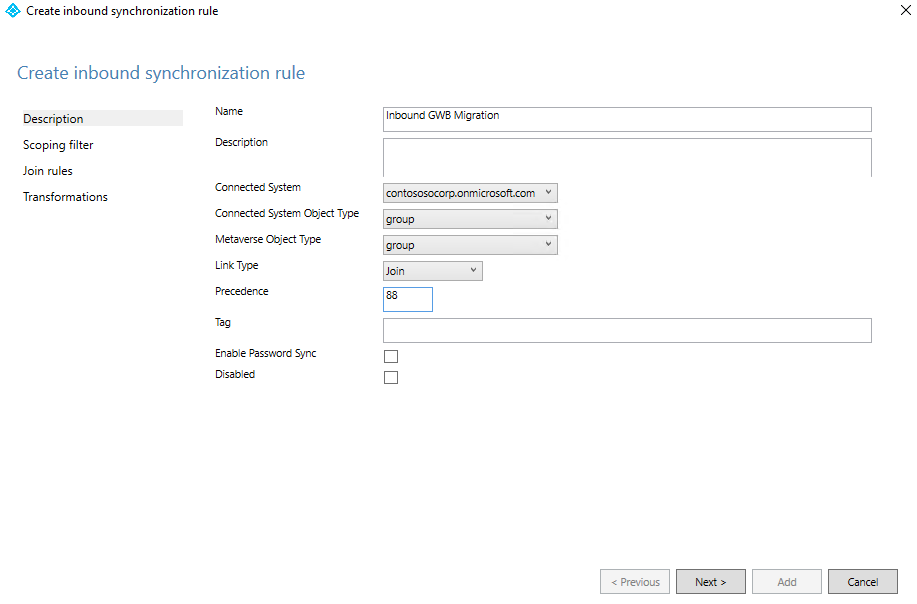

Créer une règle entrante de groupe personnalisée dans l’interface utilisateur

Lancez l’éditeur de règles de synchronisation à partir du menu Démarrer.

Sélectionnez Entrante dans la liste déroulante Direction, et sélectionnez Ajouter une nouvelle règle.

Dans la page Description, entrez les informations suivantes et sélectionnez Suivant :

Nom : attribuez un nom explicite à la règle.

Description : ajoutez une description explicite.

Système connecté : choisissez le connecteur Microsoft Entra pour lequel vous écrivez la règle de synchronisation personnalisée

Type d'objet du système connecté : Groupe

Type d'objet métaverse : Groupe

Link Type (Type de lien) : Join

Précédence : indiquez une valeur unique dans le système. Une valeur inférieure à 100 est recommandée afin qu’elle soit prioritaire sur les règles par défaut.

Balise : laissez ce champ vide

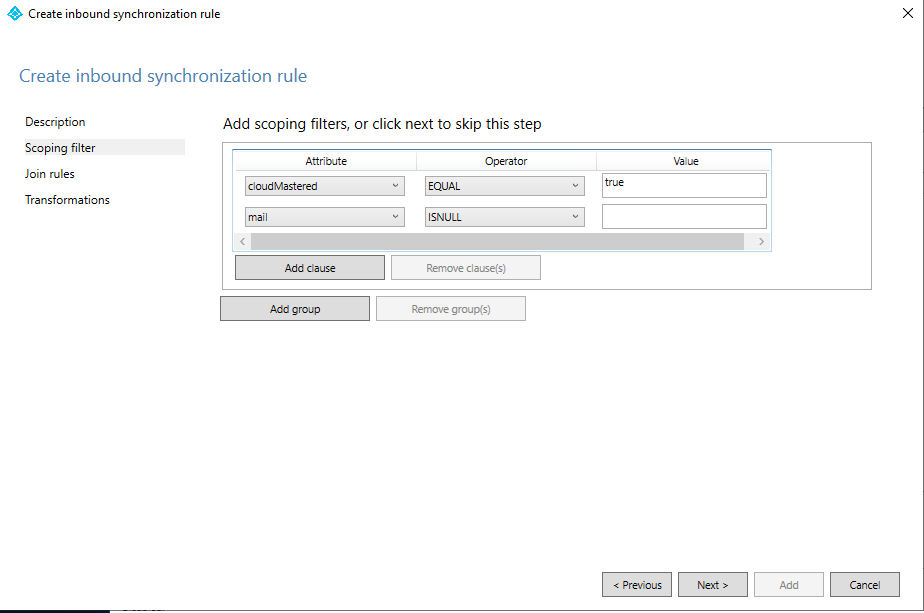

Sur la page Filtre de portée, Ajouter les éléments suivants, puis sélectionnez Suivant.

Attribut Opérateur Valeur cloudMastered EQUAL true mail ISNULL Dans la page des règles de jointure, sélectionnez Suivant.

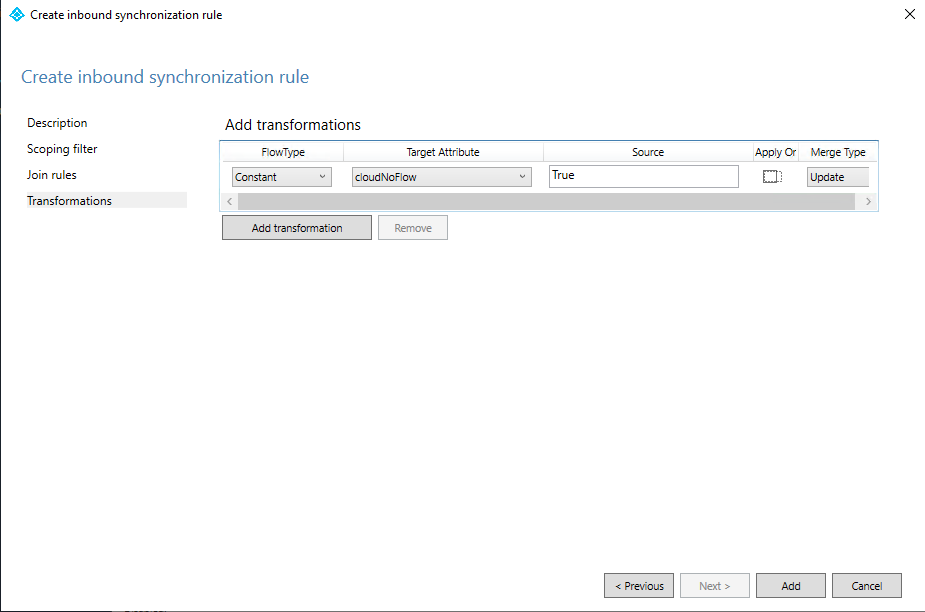

Dans la page Transformations, ajoutez une transformation constante : spécifiez True pour l’attribut cloudNoFlow.

Sélectionnez Ajouter.

Créer une règle entrante de groupe personnalisée dans PowerShell

Sur votre serveur Microsoft Entra Connect, ouvrez une invite PowerShell en tant qu'administrateur.

Importez le module .

Import-Module ADSyncFournissez une valeur unique pour la priorité des règles de synchronisation [0-99].

[int] $inboundSyncRulePrecedence = 88Exécutez le script suivant :

New-ADSyncRule ` -Name 'In from AAD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Inbound' ` -Precedence $inboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector 'b891884f-051e-4a83-95af-2544101c9083' ` -LinkType 'Join' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule Add-ADSyncAttributeFlowMapping ` -SynchronizationRule $syncRule[0] ` -Source @('true') ` -Destination 'cloudNoFlow' ` -FlowType 'Constant' ` -ValueMergeType 'Update' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudMastered','true','EQUAL' ` -OutVariable condition0 New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'mail','','ISNULL' ` -OutVariable condition1 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0],$condition1[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027'

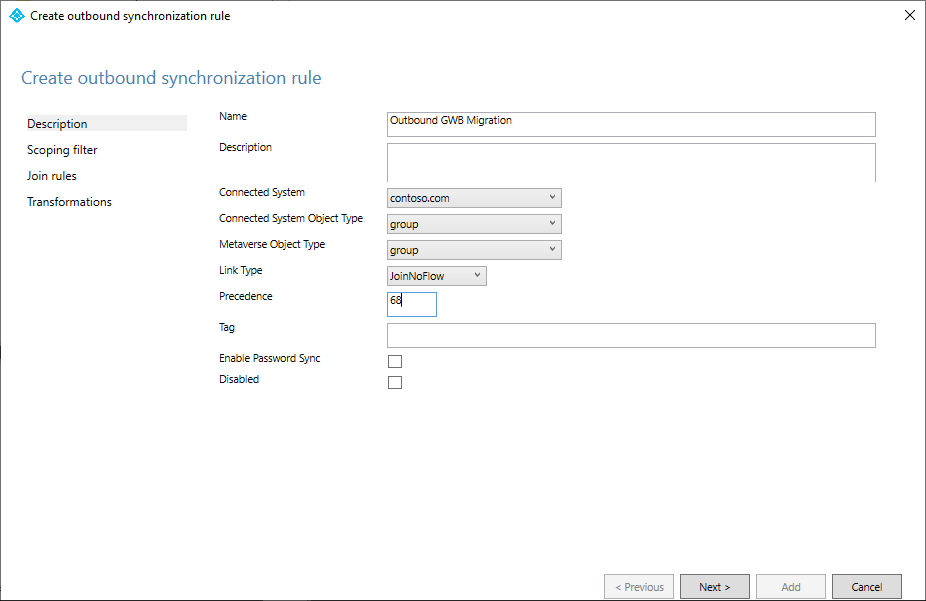

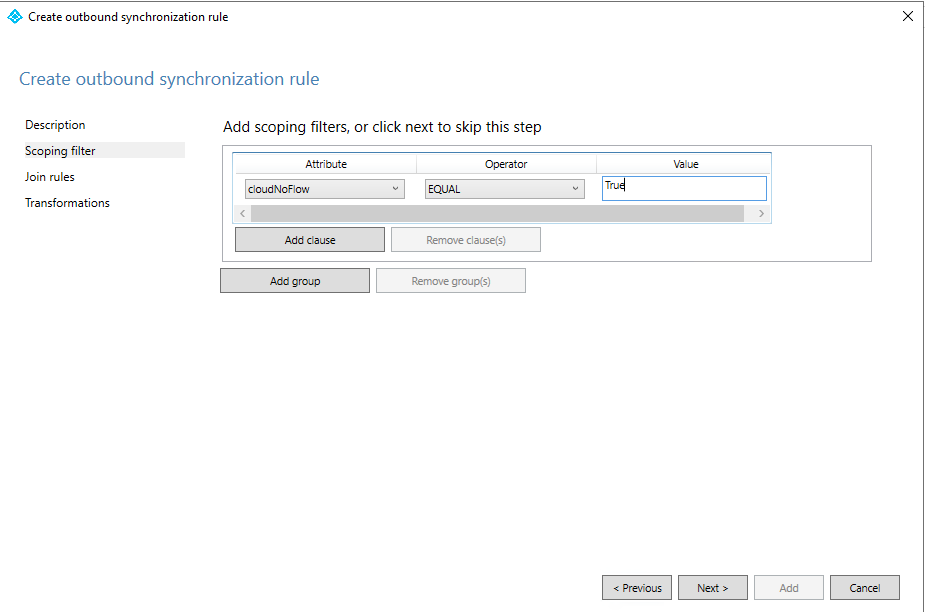

Étape 4 – Créer une règle sortante de groupe personnalisée

Vous avez également besoin d’une règle de synchronisation sortante avec un type de lien JoinNoFlow et le filtre d’étendue dont l’attribut cloudNoFlow est défini sur True. Cette règle indique à Microsoft Entra Connect de ne pas synchroniser les attributs de ces groupes. Pour créer cette règle de synchronisation, vous pouvez choisir d’utiliser l’interface utilisateur ou de la créer via PowerShell avec le script fourni.

Créer une règle sortante de groupe personnalisée dans l’interface utilisateur

Sélectionnez Sortante dans la liste déroulante Direction, et sélectionnez Ajouter une nouvelle règle.

Dans la page Description, entrez les informations suivantes et sélectionnez Suivant :

- Nom : attribuez un nom explicite à la règle.

- Description : ajoutez une description explicite.

- Système connecté : choisissez le connecteur AD pour lequel vous écrivez la règle de synchronisation personnalisée

- Type d'objet du système connecté : Groupe

- Type d'objet métaverse : Groupe

- Link Type (Type de lien) : JoinNoFlow

- Précédence : indiquez une valeur unique dans le système. Une valeur inférieure à 100 est recommandée afin qu’elle soit prioritaire sur les règles par défaut.

- Balise : laissez ce champ vide

Dans la page Scoping filter (Filtre d’étendue), choisissez cloudNoFlow EQUAL True. Sélectionnez ensuite Suivant.

Dans la page des règles de jointure, sélectionnez Suivant.

Dans la page Transformations, sélectionnez Ajouter.

Créer une règle entrante de groupe personnalisée dans PowerShell

Sur votre serveur Microsoft Entra Connect, ouvrez une invite PowerShell en tant qu'administrateur.

Importez le module .

Import-Module ADSyncFournissez une valeur unique pour la priorité des règles de synchronisation [0-99].

[int] $outboundSyncRulePrecedence = 89Obtenez le connecteur Active Directory pour l’écriture différée de groupe.

$connectorAD = Get-ADSyncConnector -Name "Contoso.com"Exécutez le script suivant :

New-ADSyncRule ` -Name 'Out to AD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Outbound' ` -Precedence $outboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector $connectorAD.Identifier ` -LinkType 'JoinNoFlow' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudNoFlow','true','EQUAL' ` -OutVariable condition0 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551'

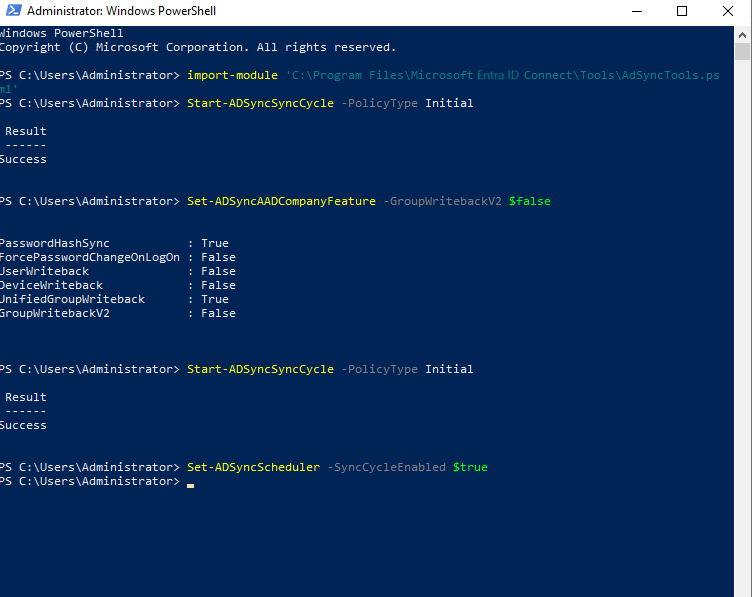

Étape 5 – Utilisez PowerShell pour terminer la configuration

Sur votre serveur Microsoft Entra Connect, ouvrez une invite PowerShell en tant qu'administrateur.

Importez le module ADSync :

Import-Module ADSyncExécutez un cycle de synchronisation complet :

Start-ADSyncSyncCycle -PolicyType InitialDésactivez la fonctionnalité d’écriture différée du groupe pour le locataire :

Avertissement

Cette action est irréversible. Après avoir désactivé la réécriture de groupe V2, tous les groupes Microsoft 365 sont réécrits dans AD, indépendamment du paramètre Réécriture activée dans le Centre d’administration Entra.

Set-ADSyncAADCompanyFeature -GroupWritebackV2 $falseExécutez un cycle de synchronisation complet (oui encore) :

Start-ADSyncSyncCycle -PolicyType InitialRéactivez le planificateur de synchronisation :

Set-ADSyncScheduler -SyncCycleEnabled $true

Étape 6 – Supprimez le serveur Microsoft Entra Connect Sync du mode intermédiaire

- Démarrer l’Assistant Microsoft Entra Connect Sync

- Cliquez sur Configurer

- Sélectionnez Configurer le mode intermédiaire et cliquez sur Suivant

- Entrez les informations d'identification Microsoft Entra

- Décochez la case Activer le mode intermédiaire et cliquez sur Suivant

- Cliquez sur Configurer

- Cliquez sur quitter

Étape 7 – Configurer Microsoft Entra Cloud Sync

Maintenant que les groupes sont supprimés de l’étendue de synchronisation de la synchronisation Microsoft Entra Connect, vous pouvez configurer la synchronisation Microsoft Entra Cloud pour reprendre la synchronisation des groupes de sécurité. Consultez Approvisionner des groupes dans Active Directory en utilisant la synchronisation cloud Microsoft Entra.