Tutoriel : utiliser la fédération pour l’identité hybride dans une seule forêt Active Directory

Ce tutoriel vous montre comment créer un environnement d’identité hybride dans Azure à l’aide de la fédération et de Windows Server Active Directory (Windows Server AD). Vous pouvez utiliser l’environnement d’identité hybride que vous créez à des fins de test ou pour vous familiariser avec le fonctionnement de l’identité hybride.

Dans ce tutoriel, vous allez apprendre à :

- Créez une machine virtuelle.

- Créer un environnement Windows Server Active Directory.

- Ajouter un utilisateur Windows Server Active Directory.

- Création d'un certificat

- Créer un locataire Microsoft Entra.

- Créer un administrateur d’identité hybride dans Azure.

- Ajouter un domaine personnalisé à votre répertoire.

- Configurer Microsoft Entra Connect.

- Tester et vérifier que les utilisateurs sont synchronisés.

Prérequis

Pour les besoins de ce tutoriel, vous devez disposer des éléments suivants :

- Un ordinateur où Hyper-V est installé. Nous vous suggérons d’installer Hyper-V sur un ordinateur Windows 10 ou Windows Server 2016.

- Un abonnement Azure. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

- Une carte réseau externe, pour que la machine virtuelle puisse se connecter à Internet.

- Une copie de Windows Server 2016.

- Un domaine personnalisé qui peut être vérifié.

Notes

Ce tutoriel utilise des scripts PowerShell pour créer rapidement l’environnement du tutoriel. Chacun script utilise les variables déclarées au début du script. Veillez à modifier les variables pour refléter votre environnement.

Les scripts du tutoriel créent un environnement Windows Server Active Directory (Windows Server AD) général avant d’installer Microsoft Entra Connect. Les scripts sont également utilisés dans les tutoriels associés.

Les scripts PowerShell utilisés dans ce tutoriel sont disponibles sur GitHub.

Création d'une machine virtuelle

Pour créer un environnement d’identité hybride, la première tâche consiste à créer une machine virtuelle à utiliser comme serveur Windows Server AD local.

Notes

Si vous n’avez jamais exécuté de script dans PowerShell sur votre ordinateur hôte, avant d’exécuter des scripts, ouvrez Windows PowerShell ISE en tant qu’administrateur et exécutez Set-ExecutionPolicy remotesigned. Dans la boîte de dialogue Modification de la stratégie d’exécution, sélectionnez Oui.

Pour créer la machine virtuelle :

Ouvrez Windows PowerShell ISE en tant qu’administrateur.

Exécutez le script suivant :

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Installer le système d’exploitation

Pour terminer la création de la machine virtuelle, installez le système d’exploitation :

- Dans le Gestionnaire Hyper-V, cliquez deux fois sur la machine virtuelle.

- Sélectionnez Démarrer.

- À l’invite, appuyez sur n’importe quelle touche pour démarrer à partir d’un CD ou d’un DVD.

- Dans la fenêtre d’accueil de Windows Server, sélectionnez votre langue, puis Suivant.

- Sélectionnez Installer maintenant.

- Saisissez votre clé de licence et sélectionnez Suivant.

- Activez la case à cocher J’accepte les termes du contrat de licence et sélectionnez Suivant.

- Sélectionnez Personnalisé : installer Windows uniquement (avancé).

- Sélectionnez Suivant.

- Une fois l’installation terminée, redémarrez la machine virtuelle. Connectez-vous, puis vérifiez Windows Update. Installez les mises à jour pour vous assurer que la machine virtuelle est entièrement à jour.

Installer les prérequis Windows Server AD

Avant d’installer Windows Server AD, exécutez un script qui installe les prérequis :

Ouvrez Windows PowerShell ISE en tant qu’administrateur.

Exécutez

Set-ExecutionPolicy remotesigned. Dans la boîte de dialogue Modification de la stratégie d’exécution, sélectionnez Oui pour tout.Exécutez le script suivant :

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Créer un environnement Windows Server AD

Maintenant, installez et configurez les services de domaine Active Directory pour créer l’environnement :

Ouvrez Windows PowerShell ISE en tant qu’administrateur.

Exécutez le script suivant :

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Créer un utilisateur Windows Server AD

Ensuite, créez un compte d’utilisateur de test. Créez ce compte dans votre environnement Active Directory local. Le compte est ensuite synchronisé avec Microsoft Entra ID.

Ouvrez Windows PowerShell ISE en tant qu’administrateur.

Exécutez le script suivant :

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

Créer un certificat pour AD FS

Vous avez besoin d’un certificat TLS ou SSL que les services de fédération Active Directory (AD FS) utiliseront. Le certificat est un certificat auto-signé que vous créez pour l’utiliser uniquement à des fins de test. Nous vous recommandons de ne pas utiliser de certificat auto-signé dans un environnement de production.

Pour créer un certificat :

Ouvrez Windows PowerShell ISE en tant qu’administrateur.

Exécutez le script suivant :

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Créer un locataire Microsoft Entra

Si vous n’en avez pas, suivez les étapes décrites dans l’article Créer un locataire dans Microsoft Entra ID pour créer un locataire.

Créer un compte d’administrateur d’identité hybride dans Microsoft Entra ID

La tâche suivante consiste à créer un compte d’administrateur d’identité hybride. Ce compte est utilisé pour créer le compte Microsoft Entra Connector lors de l’installation de Microsoft Entra Connect. Le compte Microsoft Entra Connector est utilisé pour écrire des informations dans Microsoft Entra ID.

Pour créer le compte Administrateur d’identité hybride :

Connectez-vous au centre d’administration Microsoft Entra.

Accédez à Identité>Utilisateurs>Tous les utilisateurs

Sélectionnez Nouvel utilisateur>Créer un nouvel utilisateur.

Dans le volet Créer un nouvel utilisateur, entrez un Nom d’affichage et un Nom d’utilisateur principal pour le nouvel utilisateur. Vous créez votre compte Administrateur d’identité hybride pour le locataire. Vous pouvez afficher et copier le mot de passe temporaire.

- Sous Affectations, sélectionnez Ajouter un rôle, puis Administrateur d’identité hybride.

Sélectionnez Vérifier + créer>Créer.

Dans une nouvelle fenêtre de navigateur web, connectez-vous à

myapps.microsoft.comen utilisant le nouveau compte Administrateur d’identité hybride et le mot de passe temporaire.Choisissez un nouveau mot de passe pour le compte Administrateur d’identité hybride et modifiez le mot de passe.

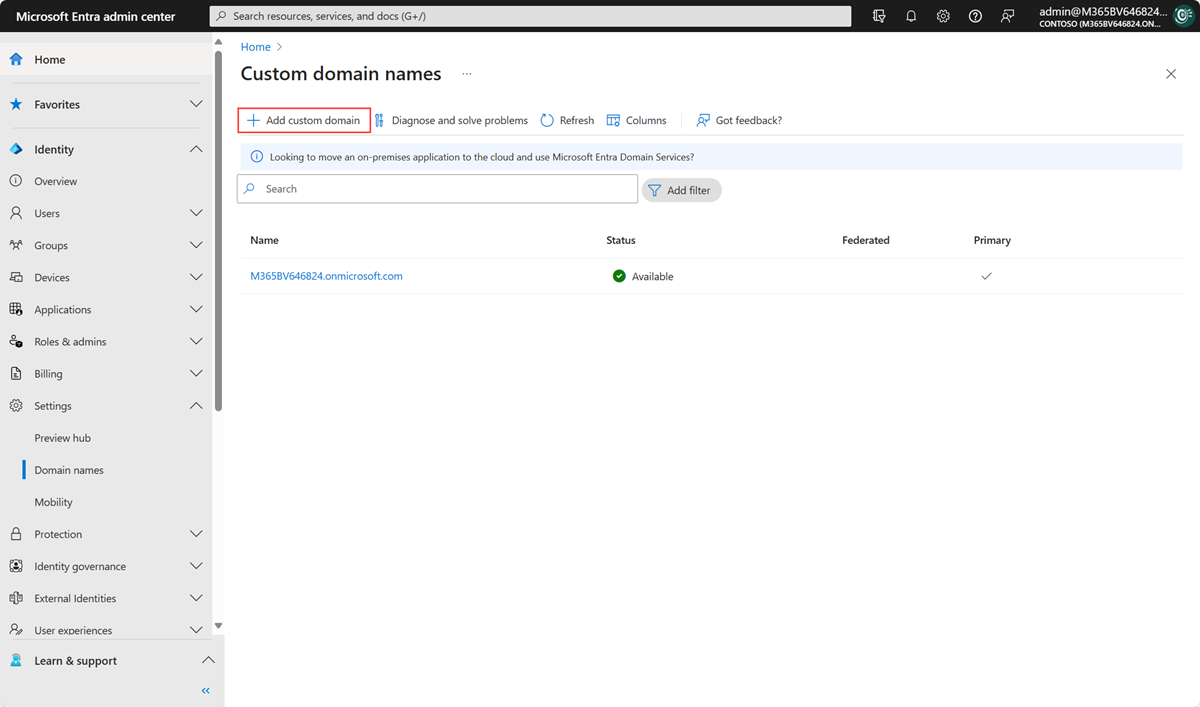

Ajouter un nom de domaine personnalisé à votre annuaire

Maintenant que vous avez un locataire et un compte Administrateur d’identité hybride, ajoutez votre domaine personnalisé pour qu’Azure puisse le vérifier.

Pour ajouter un nom de domaine personnalisé à un répertoire :

Dans le [centre d’administration Microsoft Entra](https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview), veillez à fermer le volet Tous les utilisateurs.

Dans le menu de gauche, sous Gérer, sélectionnez Noms de domaine personnalisés.

Sélectionnez Ajouter un domaine personnalisé.

Dans Noms de domaine personnalisés, entrez le nom de votre domaine personnalisé, puis sélectionnez Ajouter un domaine.

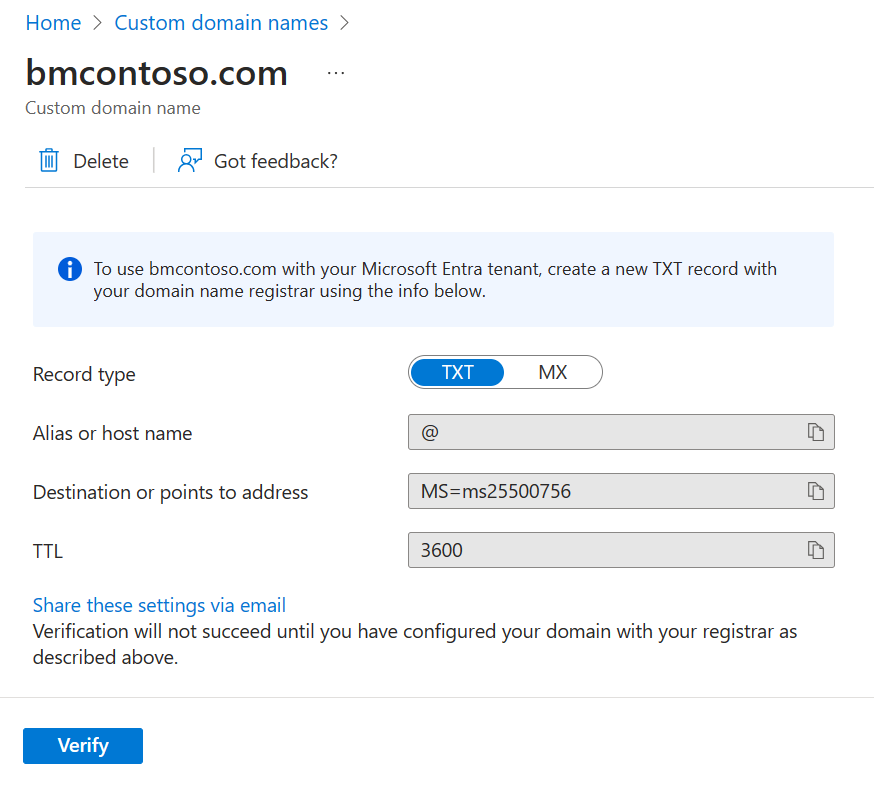

Dans Nom de domaine personnalisé, les informations TXT ou MX s’affichent. Vous devez ajouter cette information aux informations DNS du registre du domaine sous votre domaine. Accédez à votre registre de domaine, et saisissez l’information TXT ou MX dans les paramètres DNS de votre domaine.

L’ajout de ces informations à votre bureau d’enregistrement de domaines permet à Azure de vérifier votre domaine. La vérification du domaine peut prendre jusqu’à 24 heures.

L’ajout de ces informations à votre bureau d’enregistrement de domaines permet à Azure de vérifier votre domaine. La vérification du domaine peut prendre jusqu’à 24 heures.Pour plus d’informations, consultez la documentation Ajouter un domaine personnalisé.

Pour vous assurer que le domaine est vérifié, sélectionnez Vérifier.

Télécharger et installer Microsoft Entra Connect

Le moment est maintenant venu de télécharger et d’installer Microsoft Entra Connect. Une fois installé, vous utiliserez l’installation Express.

Télécharger Microsoft Entra Connect.

Accédez à AzureADConnect.msi et double-cliquez pour ouvrir le fichier d’installation.

Dans Bienvenue, cochez la case pour accepter les conditions de licence, puis sélectionnez Continuer.

Dans Paramètres Express, sélectionnez Personnaliser.

Dans Installer les composants requis, sélectionnez Installer.

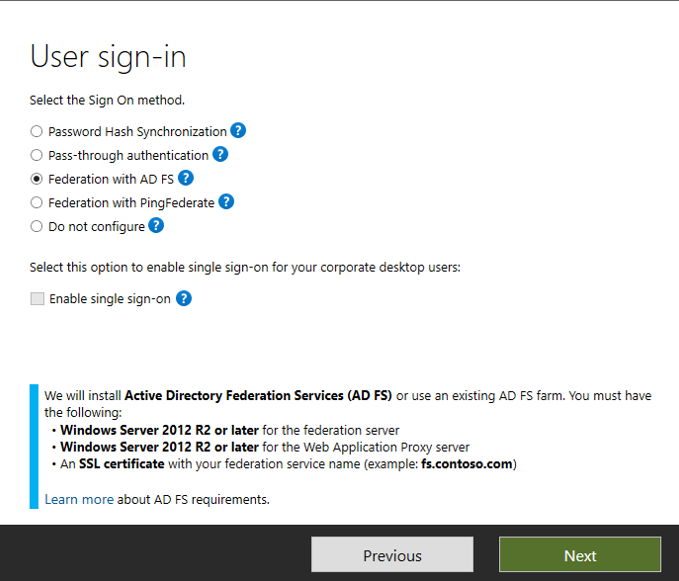

Dans Connexion de l’utilisateur, sélectionnez Fédération avec AD FS, puis sélectionnez Suivant.

Dans Se connecter à Microsoft Entra ID, entrez le nom d’utilisateur et le mot de passe du compte d’administrateur d’identité hybride créé précédemment, puis sélectionnez Suivant.

Dans Connecter vos répertoires, sélectionnez Ajouter un répertoire. Sélectionnez ensuite Créer un compte AD et saisissez le nom d’utilisateur et le mot de passe contoso\Administrator. Sélectionnez OK.

Sélectionnez Suivant.

Dans Configuration de connexion Microsoft Entra, sélectionnez Continuer sans faire correspondre tous les suffixes UPN à des domaines vérifiés. Cliquez sur Suivant.

Dans Filtrage par domaine ou unité d’organisation, sélectionnez Suivant.

Dans Identification de vos utilisateurs uniquement, sélectionnez Suivant.

Dans Filtrer les utilisateurs et les appareils, sélectionnez Suivant.

Dans Fonctionnalités facultatives, sélectionnez Suivant.

Dans Informations d’identification de l’administrateur de domaine, saisissez le nom d’utilisateur et le mot de passe contoso\Administrator, et sélectionnez Suivant.

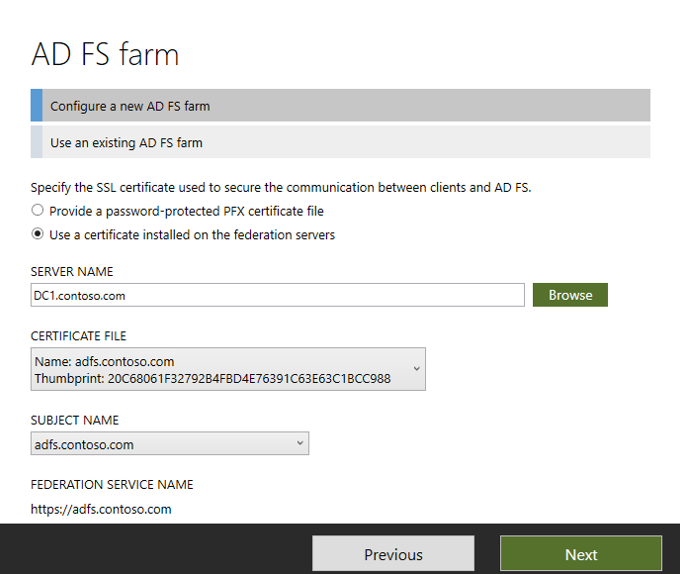

Dans l’écran Batterie de serveurs ADFS, assurez-vous que Configurer une nouvelle batterie de serveurs AD FS est sélectionné.

Sélectionnez Utiliser un certificat installé sur les serveurs de fédération, puis Parcourir.

Dans la zone de recherche, entrez DC1 et sélectionnez-le dans les résultats de la recherche. Sélectionnez OK.

Pour Fichier de certificat, sélectionnez adfs.contoso.com, le certificat que vous avez créé. Sélectionnez Suivant.

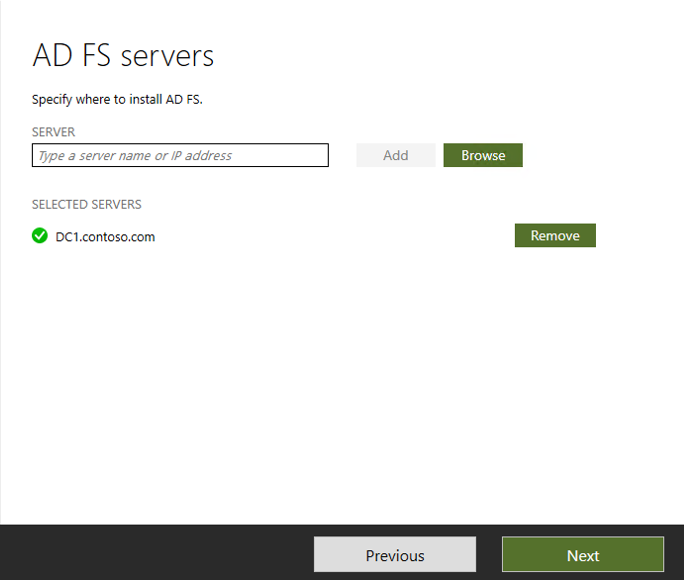

Dans Serveur AD FS, sélectionnez Parcourir. Dans la zone de recherche, entrez DC1 et sélectionnez-le dans les résultats de la recherche. Sélectionnez OK, puis Suivant.

Dans Serveurs proxy d’application web, sélectionnez Suivant.

Dans Compte de service AD FS, saisissez le nom d’utilisateur et le mot de passe contoso\Administrator, puis cliquez sur Suivant.

Dans Domaine Microsoft Entra, sélectionnez votre domaine personnalisé vérifié, puis Suivant.

Dans Prêt à configurer, sélectionnez Installer.

Une fois l’installation terminée, sélectionnez Quitter.

Avant d’utiliser Synchronization Service Manager ou l’Éditeur de règles de synchronisation, déconnectez-vous, puis reconnectez-vous.

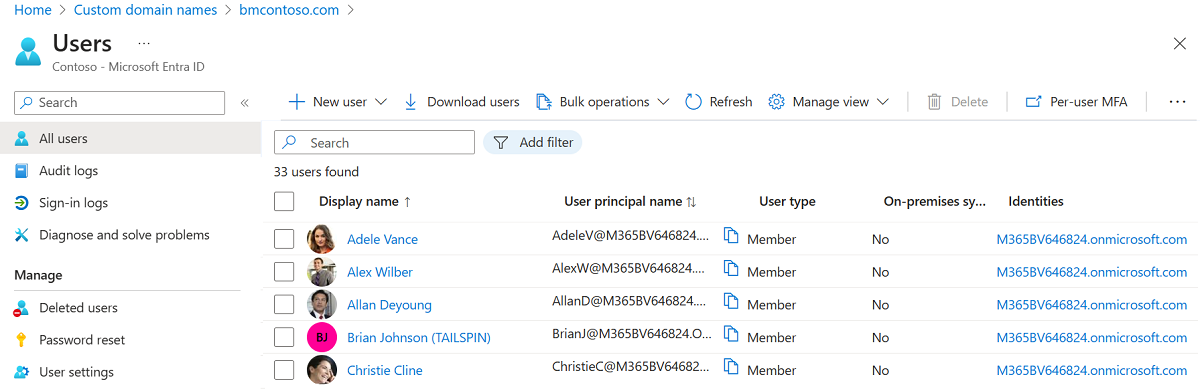

Rechercher des utilisateurs dans le portail

Vous allez maintenant vérifier que les utilisateurs de votre locataire Active Directory local ont été synchronisés et qu’ils figurent dans votre locataire Microsoft Entra. Cette section risque de prendre plusieurs heures.

Pour vérifier que les utilisateurs sont synchronisés :

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

Accédez à Identité>Utilisateurs>Tous les utilisateurs

Vérifiez que les nouveaux utilisateurs apparaissent dans votre locataire.

Se connecter avec un compte d’utilisateur pour tester la synchronisation

Pour vérifier si les utilisateurs de votre locataire Windows Server AD sont synchronisés avec votre locataire Microsoft Entra, connectez-vous en tant que l’un des utilisateurs :

Accédez à https://myapps.microsoft.com.

Connectez-vous avec un compte d’utilisateur créé dans votre nouveau locataire.

Pour le nom d’utilisateur, utilisez le format

user@domain.onmicrosoft.com. Utilisez le même mot de passe que celui utilisé par l’utilisateur pour se connecter à Active Directory local.

Vous avez configuré un environnement d’identité hybride que vous pouvez utiliser à des fins de test et pour vous familiariser avec les fonctionnalités Azure.

Étapes suivantes

- Passez en revue Conditions préalables et matériel de Microsoft Entra Connect.

- Découvrez comment utiliser les paramètres personnalisés dans Microsoft Entra Connect.

- Découvrez plus d’informations sur Microsoft Entra Connect et la fédération.