Quelles sont les recommandations Microsoft Entra ?

Le suivi de tous les paramètres et ressources de votre client peut être écrasant. La fonctionnalité de recommandations Microsoft Entra permet de surveiller l'état de votre client afin que vous n'ayez pas à le faire. Ces recommandations permettent de garantir que votre client est dans un état sécurisé et sain tout en vous aidant également à maximiser la valeur des fonctionnalités disponibles dans Microsoft Entra ID.

Les recommandations Microsoft Entra incluent désormais des recommandations de Score d’identité sécurisée. Ces recommandations fournissent des informations similaires sur la sécurité de votre client. Les recommandations en matière de score d’identité sécurisée incluent des points de score sécurisés qui sont calculés comme un score global basé sur plusieurs facteurs de sécurité. Pour plus d'informations, consultez Qu'est-ce que le score d'identité sécurisée.

Toutes ces recommandations Microsoft Entra vous fournissent des informations personnalisées avec des conseils pratiques pour :

- Vous aider à identifier les opportunités de mise en œuvre des meilleures pratiques pour les fonctionnalités liées à Microsoft Entra.

- Améliorer l’état de votre client Microsoft Entra.

- Optimiser les configurations de vos scénarios.

Cet article vous donne un aperçu de la façon dont vous pouvez utiliser les recommandations Microsoft Entra.

Comment cela fonctionne-t-il ?

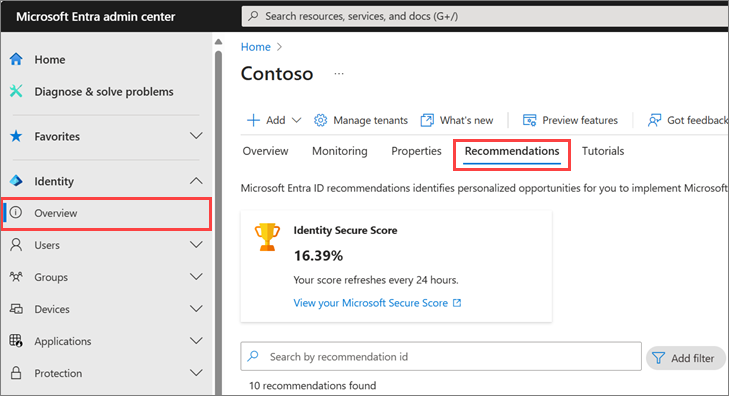

Au quotidien, Microsoft Entra ID analyse la configuration de votre client. Au cours de cette analyse, Microsoft Entra ID compare la configuration de votre client avec les meilleures pratiques de sécurité et les données de recommandation. Si une recommandation est indiquée comme applicable à votre client, la recommandation apparaît dans la section Recommandations de la zone de présentation de l’identité Microsoft Entra. Les recommandations sont répertoriées dans l’ordre de priorité pour vous permettre de déterminer rapidement où vous devez vous concentrer en premier.

Votre score d’identité sécurisée, qui apparaît en haut de la page, est une représentation numérique de l’intégrité de votre client. Les recommandations qui s'appliquent au score de sécurité d'identité reçoivent des scores individuels dans le tableau en bas de la page. Ces scores sont additionnés pour générer votre score d'identité sécurisée. Pour plus d'informations, consultez Qu'est-ce que le score d'identité sécurisée.

Chaque recommandation contient une description, un résumé de la valeur de l’adressage de la recommandation et un plan d’action pas à pas. Le cas échéant, les ressources affectées associées à la recommandation sont répertoriées, ce qui vous permet de résoudre chaque zone affectée. Si aucune ressource n’est associée à une recommandation, le type de ressource concerné est Niveau du client. Votre plan d’action pas à pas a donc un impact sur l’ensemble du client, pas seulement sur une ressource spécifique.

Exigences de licence et de disponibilité des recommandations

Les recommandations répertoriées dans le tableau suivant sont actuellement disponibles en préversion publique ou en disponibilité générale. Les conditions requises de la licence pour les recommandations en préversion publique sont susceptibles d’être modifiées. Le tableau fournit les ressources impactées et les liens disponibles dans la documentation.

Microsoft Entra affiche uniquement les recommandations qui s'appliquent à votre client. Il est donc possible que vous ne voyiez pas toutes les recommandations prises en charge répertoriées.

Les recommandations Microsoft Entra sont-elles liées à Azure Advisor ?

La fonctionnalité de recommandations Microsoft Entra est l'implémentation spécifique à Microsoft Entra d'Azure Advisor, qui est un consultant cloud personnalisé qui vous aide à suivre les meilleures pratiques pour optimiser vos déploiements Azure. Azure Advisor analyse vos données de configuration et d’utilisation des ressources pour recommander des solutions qui peuvent vous aider à améliorer la rentabilité, les performances, la fiabilité et la sécurité de vos ressources Azure.

Les recommandations Microsoft Entra utilisent des données similaires pour vous aider dans le déploiement et la gestion des meilleures pratiques de Microsoft pour les clients Microsoft Entra afin de maintenir votre client dans un état sécurisé et sain. La fonctionnalité de recommandations Microsoft Entra offre une vue globale de la sécurité, de la santé et de l'utilisation de votre client.

Notifications par e-mail (aperçu)

Les recommandations Microsoft Entra génèrent désormais des notifications par e-mail lorsqu’une nouvelle recommandation est générée. Cette nouvelle fonctionnalité d'évaluation envoie des e-mails à un ensemble prédéterminé de rôles pour chaque recommandation. Par exemple, les recommandations associées à l’intégrité des applications de votre client sont envoyées aux utilisateurs qui ont le rôle Administrateur d’application.

Le tableau suivant répertorie les rôles intégrés Microsoft qui reçoivent Notifications par e-mail pour chaque recommandation :

| Titre de la recommandation | Rôles cibles |

|---|---|

| AAD Connect déconseillé | Administrateur d’identité hybride |

| Convertissez l’Authentification multifacteur par utilisateur en Authentification multifacteur avec accès conditionnel | Administrateur de sécurité |

| Désigner plusieurs administrateurs généraux | Administrateur général |

| Ne pas autoriser les utilisateurs à donner leur consentement aux applications non fiables | Administrateur général |

| Les mots de passe n’expirent pas | Administrateur général |

| Activer la synchronisation du hachage de mot de passe si hybride | Administrateur d’identité hybride |

| Activer une stratégie pour bloquer l’authentification héritée | Administrateur de l’accès conditionnel, administrateur de la sécurité |

| Activer la réinitialisation de mot de passe en libre-service | Administrateur de la stratégie d’authentification |

| Vérifier que tous les utilisateurs peuvent utiliser l’authentification multifacteur | Administrateur de l’accès conditionnel, administrateur de la sécurité |

| Identifiants de longue durée dans les applications | Administrateur général |

| Migrer des principaux de service des API Graph Azure AD mis hors service vers Microsoft Graph | Administrateur d’application |

| Migrer des applications d'AD FS vers Microsoft Entra ID | Administrateur d’application, Administrateur d’identité hybride d’authentification |

| Méthodes d’authentification des stratégies MFA et SSPR héritées | Administrateur général |

| Migrer d’ADAL vers MSAL | Administrateur d’application |

| Migrer d’un serveur MFA vers Microsoft Entra MFA | Administrateur général |

| Migrer des principaux de service des API Azure AD Graph mis hors service vers Microsoft Graph | Administrateur d’application |

| Contrôle de version MS Graph | Administrateur général |

| Optimiser l’authentification multifacteur du client | Administrateur de sécurité |

| Protéger tous les utilisateurs avec une stratégie de connexion à risque | Administrateur de l’accès conditionnel, administrateur de la sécurité |

| Protéger tous les utilisateurs avec une stratégie de risque utilisateur | Administrateur de l’accès conditionnel, administrateur de la sécurité |

| Protection de votre client avec la stratégie d’accès conditionnel relative au risque interne | Administrateur de l’accès conditionnel, administrateur de la sécurité |

| Supprimer les autorisations trop privilégiées pour vos applications | Administrateur général |

| Supprimer les applications inutilisées | Administrateur d’application |

| Supprimer les identifiants inutilisés des applications | Administrateur d’application |

| Renouveler les identifiants de l’application arrivant à expiration | Administrateur d’application |

| Renouveler les identifiants de principal de service arrivant à expiration | Administrateur d’application |

| Exiger l'authentification multifacteur pour les rôles d'administrateur | Administrateur de l’accès conditionnel, administrateur de la sécurité |

| Révisions des utilisateurs inactifs avec révisions d’accès | Administrateur Identity Governance |

| Sécuriser et régir vos applications avec l’attribution automatique d’utilisateurs et de groupes | Administrateur d’application, administrateur de gouvernance informatique |

| Utiliser des rôles d’administration de privilèges minimum | Administrateur de rôle privilégié |

| Vérifier l’éditeur d’application | Administrateur général |

Si votre organisation utilise Privileged Identity Management (PIM), les destinataires doivent être élevés au rôle indiqué pour recevoir la notification par e-mail. Si personne n’est activement affecté au rôle, aucun e-mail n’est envoyé. Pour cette raison, nous vous recommandons de vérifier régulièrement les recommandations pour vous assurer que vous connaissez les nouvelles recommandations.