Démarrage rapide : Accorder l’autorisation de créer un nombre illimité d’inscriptions d’applications

Dans ce guide de démarrage rapide, vous créez un rôle personnalisé avec l’autorisation de créer un nombre illimité d’inscriptions d’applications, puis vous attribuez ce rôle à un utilisateur. L’utilisateur qui reçoit ce rôle peut ensuite utiliser le centre d’administration Microsoft Entra, Microsoft Graph PowerShell ou l’API Microsoft Graph pour créer des inscriptions d’applications. Contrairement au rôle de développeur d’applications intégré, ce rôle personnalisé accorde la possibilité de créer un nombre illimité d’inscriptions d’applications. Le rôle Développeur d’applications octroie cette capacité, mais le nombre total d’objets créés est limité à 250 pour empêcher d’atteindre le quota d’objets à l’ensemble du répertoire. Le rôle le moins privilégié requis pour créer et attribuer des rôles Microsoft Entra personnalisés est l’administrateur de rôle privilégié.

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Prérequis

- Licence Microsoft Entra ID P1 ou P2

- Administrateur de rôle privilégié

- Module Microsoft Graph PowerShell lors de l'utilisation de PowerShell

- Consentement administrateur (avec l’Afficheur Graph pour l’API Microsoft Graph)

Pour plus d’informations, consultez Prérequis pour utiliser PowerShell ou de l’Afficheur Graph.

Centre d’administration Microsoft Entra

Créer un rôle personnalisé

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

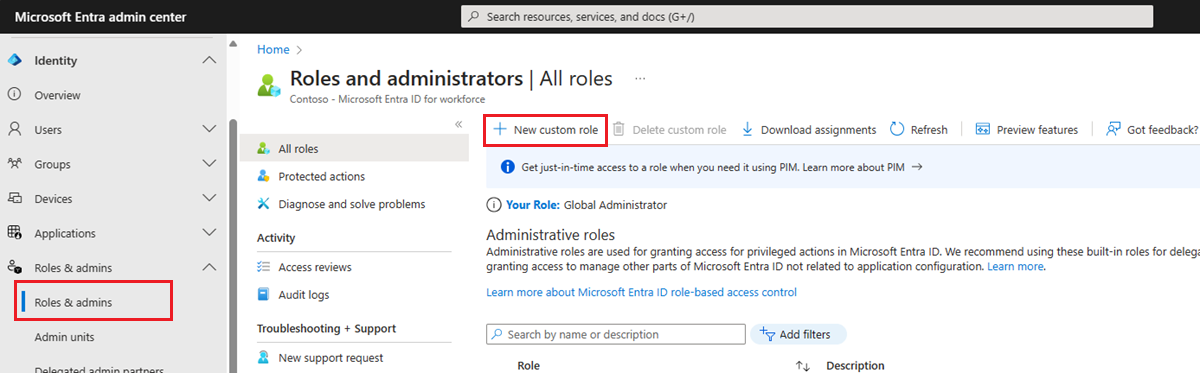

Accédez à Identité>Rôles et administrateurs>Rôles et administrateurs.

Sélectionnez Nouveau rôle personnalisé.

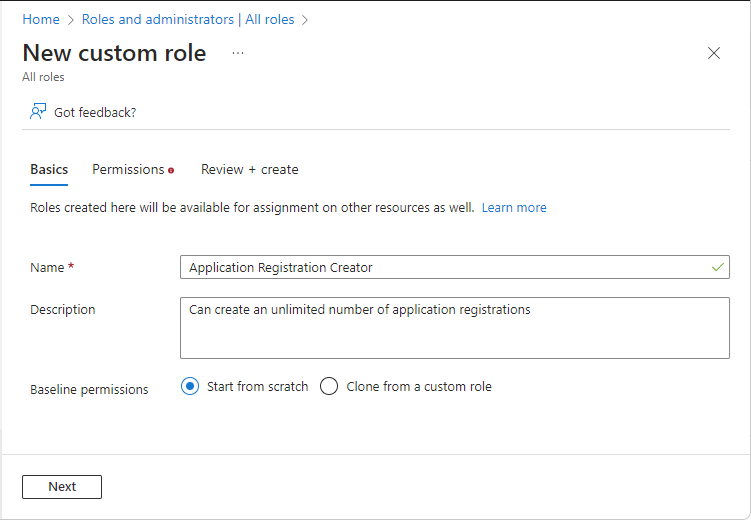

Sous l’onglet Notions de base, entrez « Créateur de l’inscription des applications » comme nom du rôle et « Peut créer un nombre illimité d’inscriptions d’applications » comme description du rôle, puis sélectionnez Suivant.

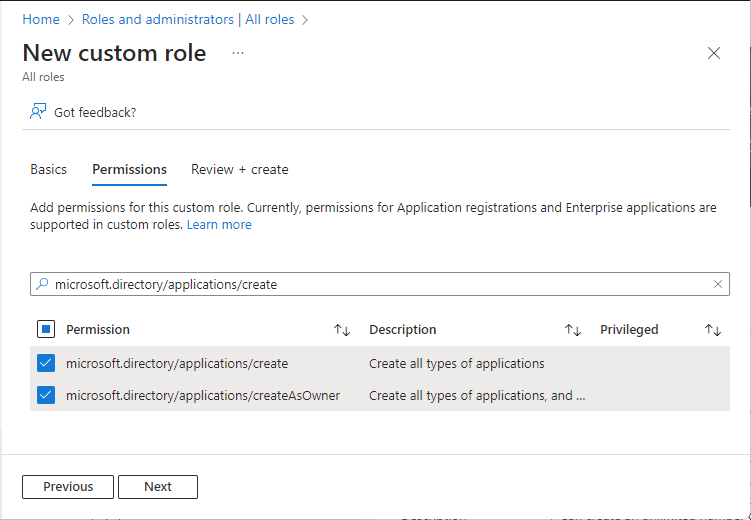

Sous l'onglet Autorisations, entrez « microsoft.directory/applications/create » dans la zone de recherche, puis activez les cases à cocher en regard des autorisations souhaitées, puis sélectionnez Suivant.

Sur l’onglet Vérifier + Créer, vérifiez les permissions, puis sélectionnez Créer.

Attribuer le rôle

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Identité>Rôles et administrateurs>Rôles et administrateurs.

Sélectionnez le rôle Créateur d’inscription d’application et sélectionnez Ajouter une attribution.

Sélectionnez l’utilisateur souhaité, puis cliquez sur Sélectionner pour ajouter l’utilisateur au rôle.

Vous avez terminé. Dans ce guide de démarrage rapide, vous allez créer avec succès un rôle personnalisé avec l’autorisation de créer un nombre illimité d’inscriptions d’applications, puis attribuer ce rôle à un utilisateur.

Conseil

Pour affecter le rôle à une application à l’aide du centre d’administration Microsoft Entra, entrez le nom de l’application dans la zone de recherche de la page d’affectation. Par défaut, les applications ne sont pas affichées dans la liste, mais elles sont retournées dans les résultats de la recherche.

Autorisations d’inscription d’application

Deux autorisations sont disponibles pour accorder la possibilité de créer des inscriptions d’applications, chacune avec un comportement différent.

- microsoft.directory/applications/createAsOwner : attribuer cette autorisation fait que le créateur n’est pas ajouté en tant que premier propriétaire de l’inscription d’application créée, et l’inscription d’application créée est comptabilisée dans le quota de 250 objets créés du créateur.

- microsoft.directory/applications/create : attribuer cette autorisation fait que le créateur n’est pas ajouté en tant que premier propriétaire de l’inscription d’application créée, et l’inscription d’application créée n’est pas comptabilisée dans le quota de 250 objets créés du créateur. Utilisez cette autorisation avec précaution, car rien n’empêche le destinataire de créer des inscriptions d’applications tant que le quota au niveau de l’annuaire n’a pas été atteint. Si les deux autorisations sont affectées, l’autorisation est prioritaire.

PowerShell

Créer un rôle personnalisé

Créez un nouveau rôle à l’aide du script PowerShell suivant :

# Basic role information

$displayName = "Application Registration Creator"

$description = "Can create an unlimited number of application registrations."

$templateId = (New-Guid).Guid

# Set of permissions to grant

$allowedResourceAction =

@(

"microsoft.directory/applications/create"

"microsoft.directory/applications/createAsOwner"

)

$rolePermissions = @{'allowedResourceActions'= $allowedResourceAction}

# Create new custom admin role

$customRole = New-MgRoleManagementDirectoryRoleDefinition -DisplayName $displayName -Description $description -RolePermissions $rolePermissions -TemplateId $templateId -IsEnabled:$true

Attribuer le rôle

Créez le rôle à l’aide du script PowerShell suivant :

# Get the user and role definition you want to link

$user = Get-MgUser -Filter "UserPrincipalName eq 'Adam@contoso.com'"

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Application Registration Creator'"

# Get resource scope for assignment

$resourceScope = '/'

# Create a scoped role assignment

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId $resourceScope -RoleDefinitionId $roleDefinition.Id -PrincipalId $user.Id

API Microsoft Graph

Créer un rôle personnalisé

Utilisez l’API Create unifiedRoleDefinition pour créer un rôle personnalisé.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleDefinitions

body

{

"description": "Can create an unlimited number of application registrations.",

"displayName": "Application Registration Creator",

"isEnabled": true,

"rolePermissions":

[

{

"allowedResourceActions":

[

"microsoft.directory/applications/create"

"microsoft.directory/applications/createAsOwner"

]

}

],

"templateId": "<PROVIDE NEW GUID HERE>",

"version": "1"

}

Attribuer le rôle

Utilisez l’API Create unifiedRoleAssignment pour affecter le rôle personnalisé. L’attribution de rôle combine un ID de principal de sécurité (qui peut être un utilisateur ou un principal de service), un ID de définition de rôle (rôle) et une étendue de ressource Microsoft Entra.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

Corps

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignment",

"principalId": "<PROVIDE OBJECTID OF USER TO ASSIGN HERE>",

"roleDefinitionId": "<PROVIDE OBJECTID OF ROLE DEFINITION HERE>",

"directoryScopeId": "/"

}

Étapes suivantes

- N’hésitez pas à nous donner votre avis sur le forum des rôles d’administrateur Microsoft Entra.

- Pour plus d’informations sur les rôles Microsoft Entra, consultez Rôles intégrés Microsoft Entra.

- Pour en savoir plus sur les autorisations d’utilisateur par défaut, consultez la comparaison entre les autorisations par défaut d’un utilisateur invité et d’un utilisateur membre.