Tutoriel : Intégration de l'authentification unique (SSO) de Microsoft Entra avec Alibaba Cloud Service (SSO basé sur les rôles)

Dans ce didacticiel, vous apprendrez comment intégrer Alibaba Cloud Service (SSO basé sur les rôles) avec Microsoft Entra ID. Lorsque vous intégrez Alibaba Cloud Service (SSO basé sur les rôles) avec Microsoft Entra ID, vous pouvez :

- Contrôlez dans Microsoft Entra ID qui a accès au service Alibaba Cloud (SSO basé sur les rôles).

- Permettez à vos utilisateurs d'être automatiquement connectés à Alibaba Cloud Service (SSO basé sur les rôles) avec leurs comptes Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement Alibaba Cloud Service (Role-based SSO) pour lequel l’authentification unique est activée.

Description du scénario

Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

- Alibaba Cloud Service (Role-based SSO) prend en charge l’authentification unique lancée par le fournisseur d’identité

Ajout d’Alibaba Cloud Service (Role-based SSO) à partir de la galerie

Pour configurer l'intégration d'Alibaba Cloud Service (SSO basé sur un rôle) dans Microsoft Entra ID, vous devez ajouter Alibaba Cloud Service (SSO basé sur un rôle) depuis la galerie à votre liste d'applications SaaS gérées.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

Dans la section Ajouter à partir de la galerie, tapez Alibaba Cloud Service (Role-based SSO) dans la zone de recherche.

Sélectionnez Alibaba Cloud Service (Role-based SSO) dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Sur la page Alibaba Cloud Service (Role-based SSO) , dans le volet de navigation de gauche, cliquez sur Propriétés, puis copiez l’ID d’objet et enregistrez-le sur votre ordinateur en vue d’une utilisation ultérieure.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester Microsoft Entra SSO pour Alibaba Cloud Service (SSO basé sur les rôles)

Configurez et testez Microsoft Entra SSO avec Alibaba Cloud Service (SSO basé sur les rôles) à l'aide d'un utilisateur test appelé B.Simon. Pour que SSO fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l'utilisateur associé dans Alibaba Cloud Service (SSO basé sur les rôles).

Pour configurer et tester Microsoft Entra SSO avec Alibaba Cloud Service (SSO basé sur les rôles), effectuez les étapes suivantes :

- Configurez l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créer un utilisateur test Microsoft Entra – pour tester l'authentification unique Microsoft Entra avec Britta Simon.

- Attribuez l’utilisateur de test Microsoft Entra pour permettre à Britta Simon d’utiliser l’authentification unique Microsoft Entra.

- Configurer l’authentification unique en fonction du rôle dans Alibaba Cloud Service pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Configurer l’authentification unique Alibaba Cloud Service (Role-based SSO) pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur test Alibaba Cloud Service (SSO basé sur les rôles) – pour avoir un homologue de Britta Simon dans Alibaba Cloud Service (SSO basé sur les rôles) qui est lié à la représentation Microsoft Entra de l'utilisateur.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Alibaba Cloud Service (Role-based SSO)>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

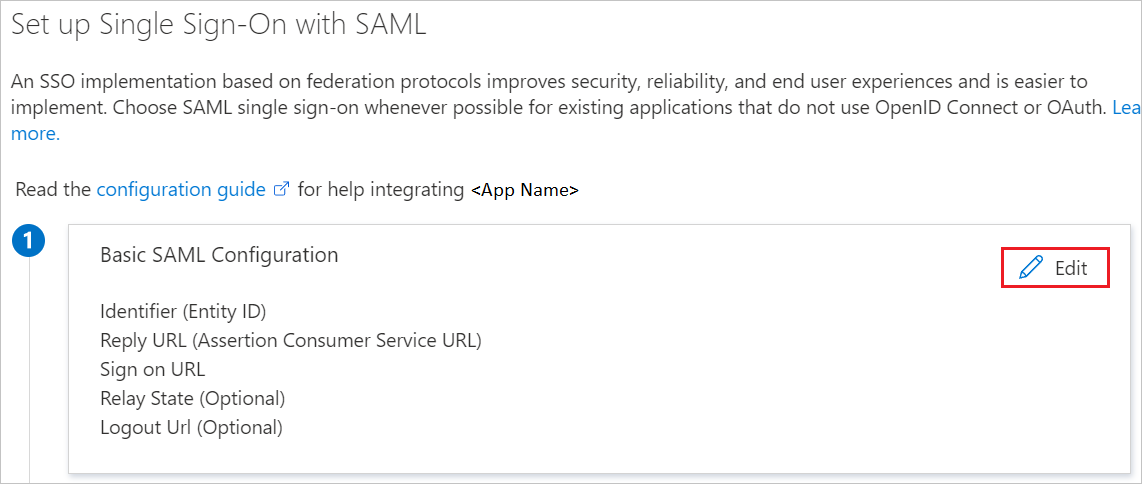

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône de modification/stylet de Configuration SAML de base pour modifier les paramètres.

Dans la section Configuration SAML de base, si vous disposez d’un fichier de métadonnées du fournisseur de services, suivez les étapes ci-dessous :

a. Cliquez sur Charger un fichier de métadonnées.

b. Cliquez sur le logo du dossier pour sélectionner le fichier de métadonnées, puis cliquez sur Charger.

Notes

c. Une fois le fichier de métadonnées chargé, les valeurs Identificateur et URL de réponse sont automatiquement renseignées dans la zone de texte de la section Alibaba Cloud Service (Role-based SSO) :

Notes

Si les valeurs Identificateur et URL de réponse ne sont pas automatiquement renseignées, renseignez-les manuellement en fonction de vos besoins.

Alibaba Cloud Service (SSO basé sur les rôles) nécessite que les rôles soient configurés dans Microsoft Entra ID. La revendication de rôle est préconfigurée, vous n'avez donc pas besoin de la configurer, mais vous devez quand même la créer dans Microsoft Entra ID à l'aide de cet article.

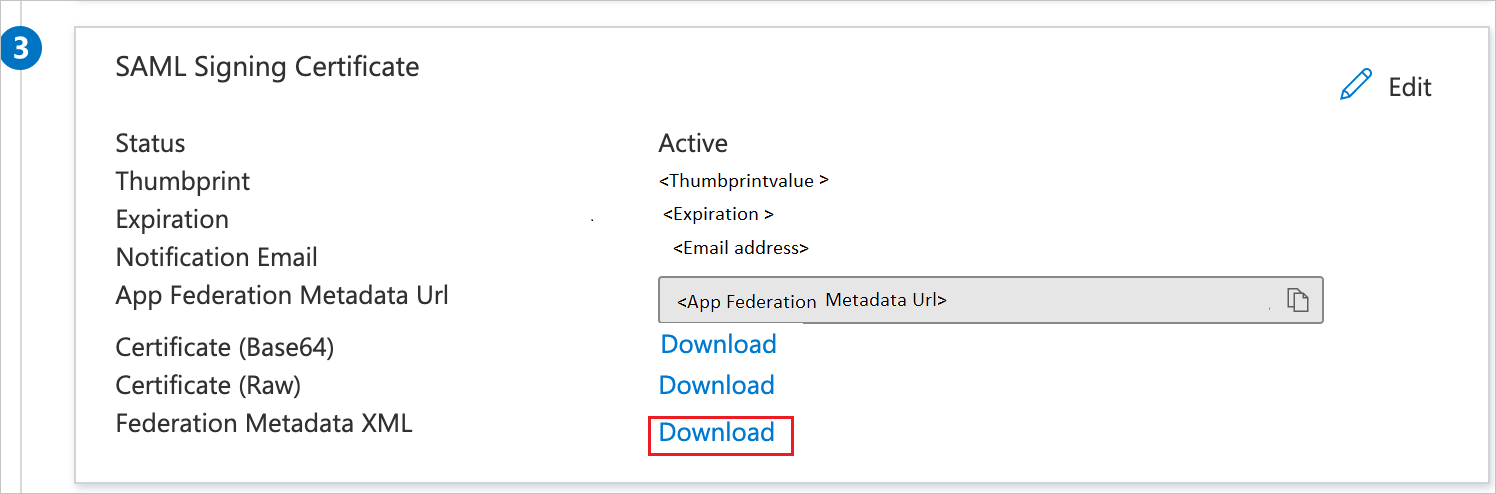

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez XML de métadonnées de fédération et sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

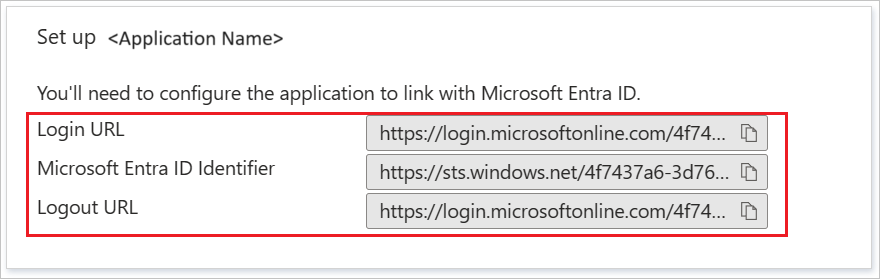

Dans la section Configurer Alibaba Cloud Service (Role-based SSO) , copiez l’URL ou les URL appropriées en fonction de vos besoins.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique en lui octroyant un accès à Alibaba Cloud Service (SSO basée sur le rôle).

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Alibaba Cloud Service (authentification unique basée sur le rôle).

Dans la page de vue d’ensemble de l’application, recherchez la section Gérer et sélectionnez Utilisateurs et groupes.

Sélectionnez Ajouter un utilisateur, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

Sous l’onglet Utilisateurs et groupes, sélectionnez u2 dans la liste des utilisateurs, puis cliquez sur Sélectionner. Cliquez ensuite sur Affecter.

Affichez le rôle affecté et testez Alibaba Cloud Service (Role-based SSO).

Remarque

Une fois l’utilisateur (u2) affecté, le rôle créé est automatiquement associé à l’utilisateur. Si vous avez créé plusieurs rôles, vous devez associer le rôle approprié à l’utilisateur en fonction des besoins. Si vous souhaitez implémenter l'authentification unique basée sur les rôles depuis Microsoft Entra ID vers plusieurs comptes Alibaba Cloud, répétez les étapes précédentes.

Configurer l’authentification unique en fonction du rôle dans Alibaba Cloud Service

Connectez-vous à la RAM console (console RAM) d’Alibaba Cloud en utilisant le compte Account1.

Dans le volet de navigation de gauche, sélectionnez SSO.

Sous l’onglet Role-based SSO (SSO en fonction du rôle), cliquez sur Create IdP (Créer un IdP).

Sur la page affichée, entrez

AADdans le champ Nom de l’IdP, saisissez une description dans le champ Note, cliquez sur Upload (Charger) pour charger le fichier de métadonnées de fédération que vous avez téléchargé précédemment, puis cliquez sur OK.Une fois le fournisseur d’identité correctement créé, cliquez sur Create RAM Role (Créer un rôle de RAM).

Dans le champ RAM Role Name (Nom du rôle de RAM), entrez

AADrole, sélectionnezAADdans la liste déroulante Select IdP (Sélectionner un IdP), puis cliquez sur OK.Notes

Vous pouvez accorder une autorisation au rôle en fonction des besoins. Après avoir créé le fournisseur d’identité et le rôle correspondant, nous vous recommandons d’enregistrer les ARN du fournisseur d’identité et du rôle en vue d’une utilisation ultérieure. Vous pouvez obtenir les ARNs sur la page d’informations sur le fournisseur d’identité et la page d’informations sur le rôle.

Associez le rôle de RAM d’Alibaba Cloud (AADrole) à l’utilisateur Microsoft Entra (u2) :

Pour associer le rôle RAM à l’utilisateur Microsoft Entra, vous devez créer un rôle dans Microsoft Entra ID en procédant comme suit :

Connectez-vous à Microsoft Graph Explorer.

Cliquez sur Modify permissions (Modifier les autorisations) pour obtenir les autorisations requises pour la création d’un rôle.

Sélectionnez les autorisations suivantes dans la liste, puis cliquez sur Modify permissions (Modifier les autorisations) , comme illustré dans la figure suivante.

Remarque

Une fois les autorisations accordées, reconnectez-vous à l’Afficheur Graph.

Dans la page de l’Afficheur Graph, sélectionnez GET (OBTENIR) dans la première liste déroulante, puis beta (bêta) dans la deuxième. Ensuite, entrez

https://graph.microsoft.com/beta/servicePrincipalsdans le champ en regard des listes déroulantes, puis cliquez sur Run Query (Exécuter la requête).

Remarque

Si vous utilisez plusieurs répertoires, vous pouvez entrer

https://graph.microsoft.com/beta/contoso.com/servicePrincipalsdans le champ de la requête.Dans la section Response Preview (Aperçu de la réponse), extrayez la propriété appRoles à partir de « Service Principal » (Principal du service) en vue d’un usage ultérieur.

Remarque

Vous pouvez localiser la propriété appRoles en entrant

https://graph.microsoft.com/beta/servicePrincipals/<objectID>dans le champ de la requête. Notez que leobjectIDs'agit de l'ID d'objet que vous avez copié à partir de la page Propriétés de Microsoft Entra ID.Revenez à l’Afficheur Graph, modifiez la méthode GET (OBTENIR) en PATCH (CORRIGER), collez le contenu suivant dans la section Request Body (Corps de la demande), puis cliquez sur Run Query (Exécuter la requête) :

{ "appRoles": [ { "allowedMemberTypes": [ "User" ], "description": "msiam_access", "displayName": "msiam_access", "id": "41be2db8-48d9-4277-8e86-f6d22d35****", "isEnabled": true, "origin": "Application", "value": null }, { "allowedMemberTypes": [ "User" ], "description": "Admin,AzureADProd", "displayName": "Admin,AzureADProd", "id": "68adae10-8b6b-47e6-9142-6476078cdbce", "isEnabled": true, "origin": "ServicePrincipal", "value": "acs:ram::187125022722****:role/aadrole,acs:ram::187125022722****:saml-provider/AAD" } ] }Notes

valuecorrespond aux ARNs du fournisseur d’identité et du rôle que vous avez créés dans la console RAM. Ici, vous pouvez ajouter plusieurs rôles en fonction des besoins. Microsoft Entra ID enverra la valeur de ces rôles comme valeur de revendication dans la réponse SAML. Cependant, vous ne pouvez ajouter de nouveaux rôles qu’après la partiemsiam_accessde l’opération de correction. Pour faciliter le processus de création, nous vous recommandons d’utiliser un générateur d’ID tels que Générateur de GUID pour générer des ID en temps réel.Une fois que le « principal du service » est corrigé avec le rôle requis, attachez le rôle à l'utilisateur Microsoft Entra (u2) en suivant les étapes de la section Attribuer l'utilisateur de test Microsoft Entra du didacticiel.

Configurer l’authentification unique Alibaba Cloud Service (Role-based SSO)

Pour configurer l’authentification unique côté Alibaba Cloud Service (SSO basée sur le rôle), vous devez envoyer le XML des métadonnées de fédération téléchargé et les URL appropriées copiées depuis la configuration de l’application au support technique Alibaba Cloud Service (SSO basée sur le rôle). Celles-ci configurent ensuite ce paramètre pour que la connexion SSO SAML soit définie correctement des deux côtés.

Créer un utilisateur de test Alibaba Cloud Service (Role-based SSO)

Dans cette section, vous allez créer un utilisateur nommé Britta Simon dans Alibaba Cloud Service (Role-based SSO). Collaborez avecl’équipe du support technique d’Alibaba Cloud Service (Role-based SSO) pour ajouter les utilisateurs à la plateforme Alibaba Cloud Service (Role-based SSO). Les utilisateurs doivent être créés et activés avant que vous utilisiez l’authentification unique.

Tester l’authentification unique (SSO)

Une fois les configurations ci-dessus terminées, testez Alibaba Cloud Service (Role-based SSO) en procédant comme suit :

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Alibaba Cloud Service (authentification unique basée sur le rôle).

Sélectionnez Authentification unique et cliquez sur Tester.

Cliquez sur Se connecter en tant qu’utilisateur actuel.

Dans la page de sélection de compte, choisissez u2.

La page suivante s’affiche, indiquant que l’authentification unique en fonction du rôle a réussi.

Étapes suivantes

Après avoir configuré Alibaba Cloud Service (Role-based SSO), vous pouvez appliquer un contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.