Tutoriel : Intégration de l’authentification unique Microsoft Entra avec ServiceNow

Dans ce tutoriel, vous apprendrez comment intégrer ServiceNow à Microsoft Entra ID. Lorsque vous intégrez ServiceNow à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à ServiceNow.

- Permettre à vos utilisateurs d’être automatiquement connectés à ServiceNow avec leurs comptes Microsoft Entra.

- gérer vos comptes à un emplacement central : le portail Azure.

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement ServiceNow pour lequel l’authentification unique est activée.

- Pour ServiceNow, une instance ou un locataire de ServiceNow prend en charge les versions Calgary, Kingston, London, Madrid, New York, Orlando, Paris et San Diego ou ultérieures.

- Pour ServiceNow Express, une instance de ServiceNow Express, version Helsinki ou ultérieure.

- Le locataire ServiceNow doit avoir le plug-in d’authentification unique à plusieurs fournisseurs activé.

- Pour la configuration automatique, activez le plug-in multifournisseur pour ServiceNow.

- Pour installer l’application ServiceNow Agent (Mobile), accédez au magasin approprié et recherchez l’application ServiceNow Agent. Ensuite, téléchargez-la.

Remarque

Cette intégration est également disponible à partir de l’environnement Microsoft Entra US Government Cloud. Vous pouvez trouver cette application dans la galerie d’applications Microsoft Entra US Government Cloud et la configurer de la même manière que vous le faites à partir du cloud public.

Description du scénario

Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

ServiceNow prend en charge l’authentification unique lancée par le fournisseur de services.

ServiceNow prend en charge le provisionnement d’utilisateurs automatisé.

Vous pouvez configurer l’application ServiceNow Agent (Mobile) avec Microsoft Entra ID pour activer l’authentification unique. Il prend en charge les utilisateurs Android et iOS. Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

Ajouter ServiceNow à partir de la galerie

Pour configurer l’intégration de ServiceNow à Microsoft Entra ID, vous devez ajouter ServiceNow à partir de la galerie à votre liste d’applications SaaS gérées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, entrez ServiceNow dans la zone de recherche.

- Sélectionnez ServiceNow dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour ServiceNow

Configurez et testez l’authentification unique Microsoft Entra avec ServiceNow à l’aide d’un utilisateur de test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l’utilisateur associé dans ServiceNow.

Pour configurer et tester l’authentification unique Microsoft Entra avec ServiceNow, effectuez les étapes suivantes :

- Configurez Microsoft Entra SSO pour permettre à vos utilisateurs d'utiliser cette fonctionnalité.

- Créez un utilisateur test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Attribuez l’utilisateur test Microsoft Entra pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

- Configurez l’authentification unique Microsoft Entra pour ServiceNow Express pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Configurer ServiceNow pour configurer les paramètres de l’authentification unique côté application.

- Créez un utilisateur de test ServiceNow pour avoir un équivalent de B.Simon dans ServiceNow lié à sa représentation dans Microsoft Entra.

- Configurer l’authentification unique ServiceNow Express pour configurer les paramètres de l’authentification unique côté application.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

- Tester l’authentification unique pour ServiceNow Agent (Mobile) pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

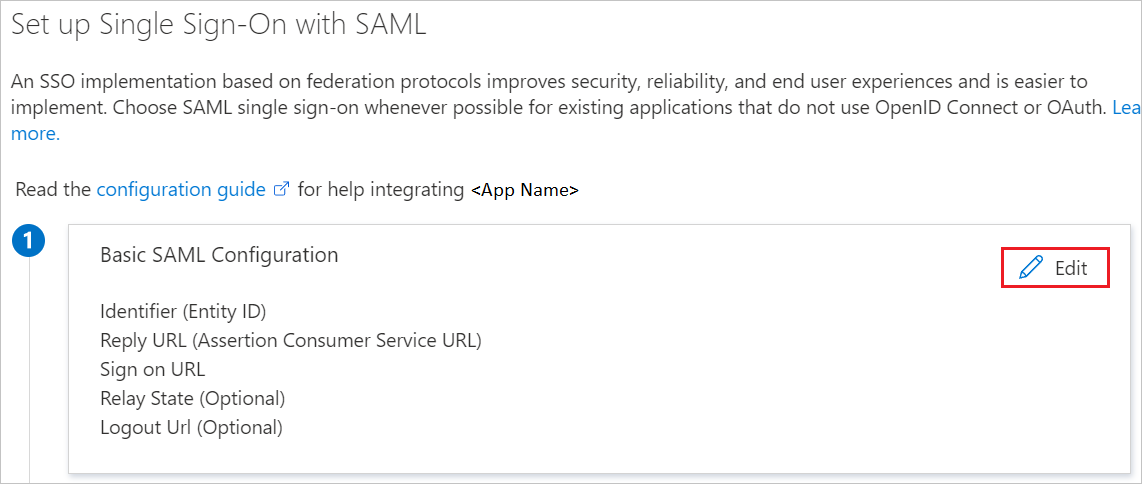

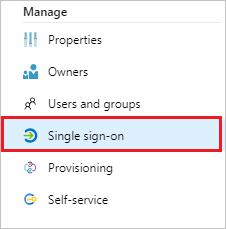

Accédez à la page d’intégration d’application Identité>Applications>Applications d’entreprise>ServiceNow, puis recherchez la section Gérer. Sélectionnez Authentification unique.

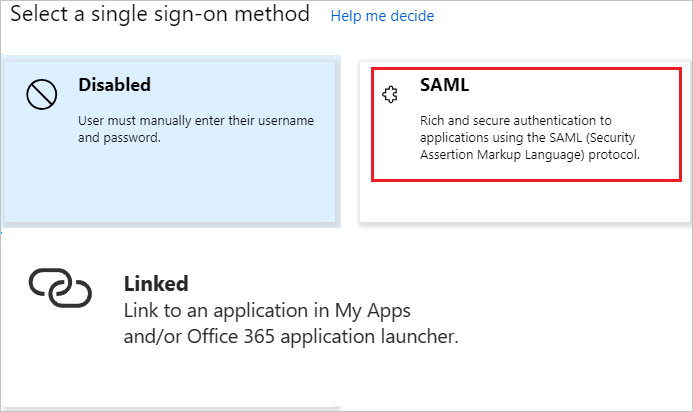

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

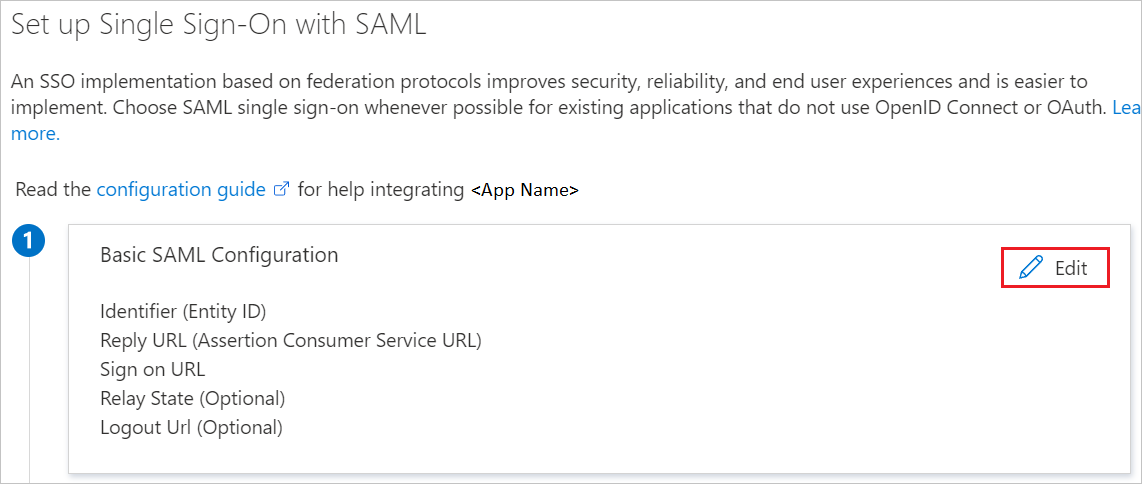

Dans la page Configurer l’authentification unique avec SAML, sélectionnez l’icône de stylet pour Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a. Pour URL de connexion, entrez l’un des modèles d’URL suivants :

URL d’authentification https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Notes

Copiez la valeur sys_id à partir de la section Configurer ServiceNow, qui est expliquée plus loin dans ce tutoriel.

b. Dans Identificateur (ID d’entité) , entrez une URL dont le modèle est le suivant :

https://<instance-name>.service-now.comc. Pour URL de réponse, entrez l’un des modèles d’URL suivants :

URL de réponse https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. Dans URL de déconnexion, entrez une URL dont le modèle est le suivant :

https://<instancename>.service-now.com/navpage.doNotes

Si le caractère « / » est ajouté dans la valeur de l’identificateur, supprimez-le manuellement.

Notes

Il ne s’agit pas de valeurs réelles. Vous devez mettre à jour ces valeurs avec l’URL de connexion, l’URL de réponse, l’URL de déconnexion et l’identificateur réels. La procédure est expliquée plus loin dans le tutoriel. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

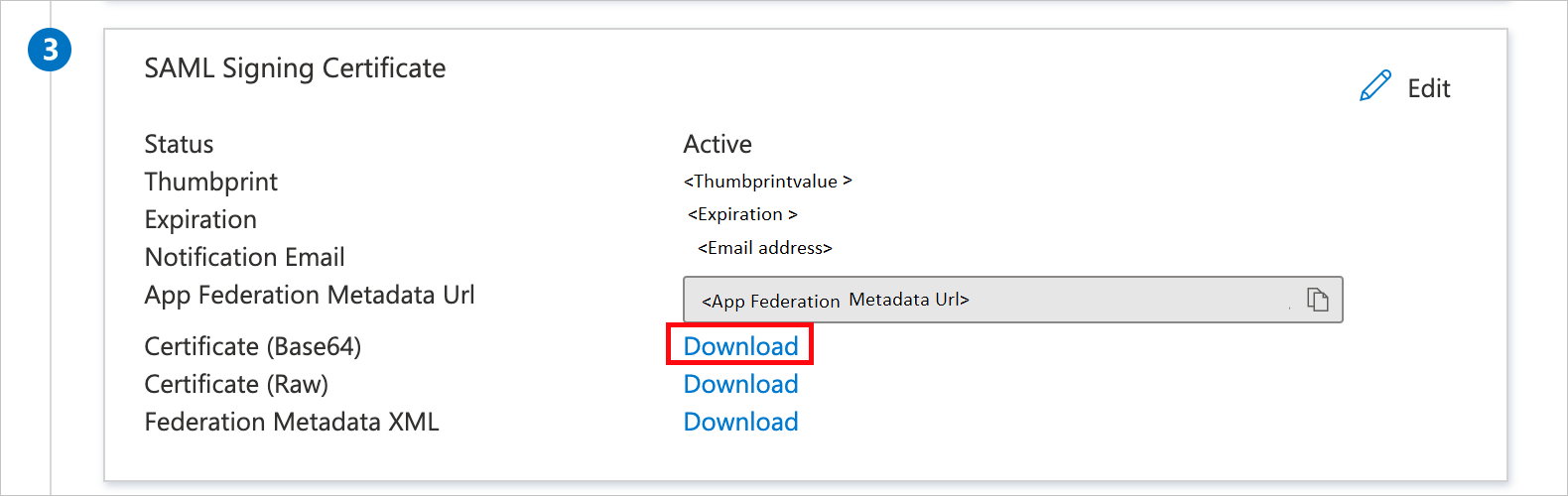

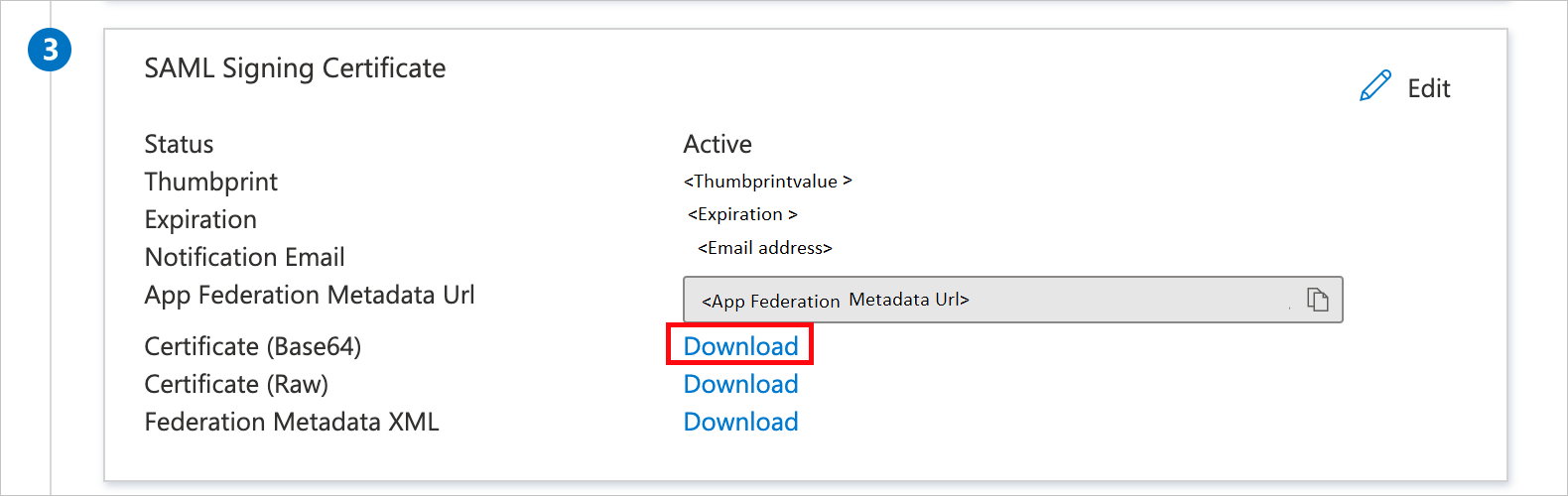

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez Certificat (Base64) .

a. Sélectionnez le bouton Copier pour copier l’URL des métadonnées de fédération de l’application, puis collez-la dans le Bloc-notes. Cette URL sera utilisée dans la suite du tutoriel.

b. Sélectionnez Télécharger pour télécharger le certificat (Base64) , puis enregistrez le fichier du certificat sur votre ordinateur.

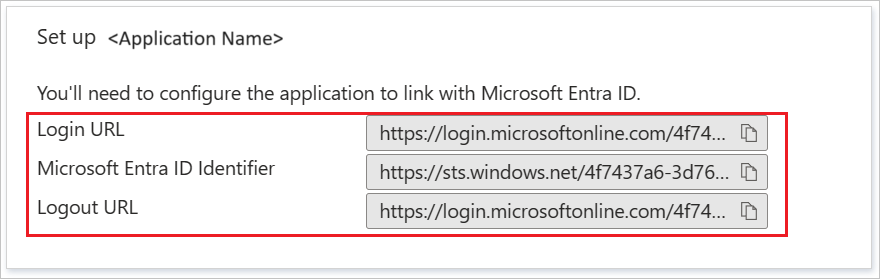

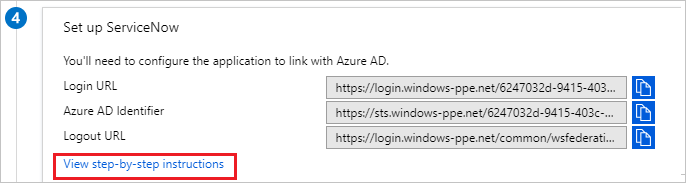

Dans la section Configurer ServiceNow, copiez l’URL ou les URL appropriées en fonction de vos besoins.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous créerez un utilisateur de test appelé B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique en lui accordant l’accès à ServiceNow.

- Accédez à Identité>Applications>Applications d’entreprise.

- Dans la liste des applications, sélectionnez ServiceNow.

- Dans la page de vue d’ensemble de l’application, recherchez la section Gérer et sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur. Dans la boîte de dialogue Ajouter une attribution, sélectionnez Utilisateurs et groupes.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B.Simon dans la liste des utilisateurs, puis choisissez Sélectionner.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une attribution, sélectionnez Affecter.

Configurer l’authentification unique Microsoft Entra pour ServiceNow Express

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Page d’intégration de l’application ServiceNow et sélectionnezAuthentification unique.

Dans la boîte de dialogue Sélectionner une méthode d’authentification unique, sélectionnez le mode SAML/WS-Fed pour activer l’authentification unique.

Dans la page Configurer l’authentification unique avec SAML, sélectionnez l’icône de stylet pour ouvrir la boîte de dialogue Configuration SAML de base.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a. Pour URL d’authentification, entrez l’un des modèles d’URL suivants :

URL d’authentification https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. Pour Identificateur (ID d’entité) , entrez une URL dont le modèle est le suivant :

https://<instance-name>.service-now.comc. Pour URL de réponse, entrez l’un des modèles d’URL suivants :

URL de réponse https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. Dans URL de déconnexion, entrez une URL dont le modèle est le suivant :

https://<instancename>.service-now.com/navpage.doNotes

Si le caractère « / » est ajouté dans la valeur de l’identificateur, supprimez-le manuellement.

Notes

Il ne s’agit pas de valeurs réelles. Vous devez mettre à jour ces valeurs avec l’URL de connexion, l’URL de réponse, l’URL de déconnexion et l’identificateur réels. La procédure est expliquée plus loin dans le tutoriel. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, sélectionnez Télécharger pour télécharger le certificat (Base64) dont vous avez besoin parmi les options spécifiées. Enregistrez-le sur votre ordinateur.

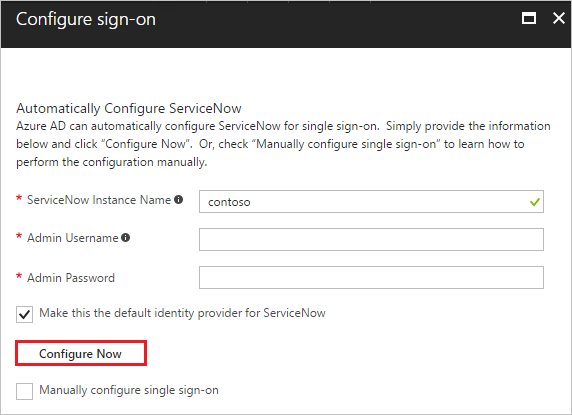

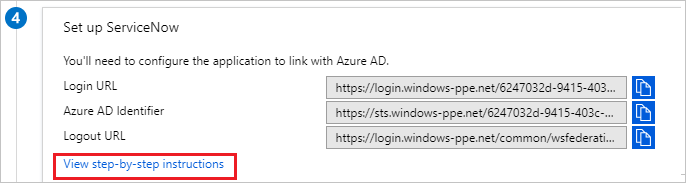

Vous pouvez faire en sorte que Microsoft Entra ID configure automatiquement ServiceNow pour l’authentification SAML. Pour activer ce service, accédez à la section Configurer ServiceNow, puis sélectionnez Afficher les instructions détaillées pour ouvrir la fenêtre Configurer l’authentification.

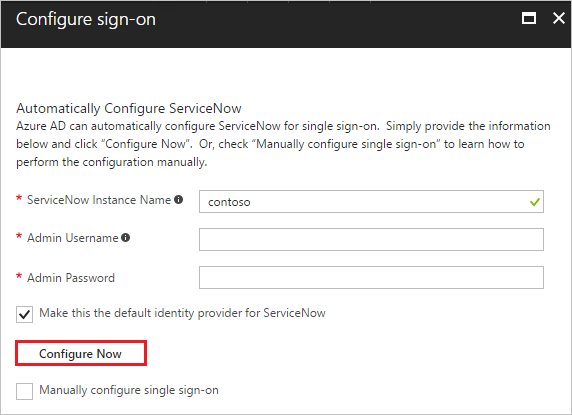

Dans le formulaire Configurer l’authentification, entrez le nom de votre instance ServiceNow, l’utilisateur administrateur et le mot de passe de l’administrateur. Sélectionnez Configurer maintenant. Le rôle security_admin doit être attribué au nom de l’utilisateur administrateur dans ServiceNow pour que cela fonctionne. Sinon, pour configurer manuellement ServiceNow de manière à utiliser Microsoft Entra ID comme fournisseur d’identité SAML, sélectionnez Configurer manuellement l’authentification unique. Copiez l’URL de déconnexion, l’identificateur Microsoft Entra et l’URL de connexion à partir de la section Référence rapide.

Configurer ServiceNow

Connectez-vous à votre application ServiceNow en tant qu’administrateur.

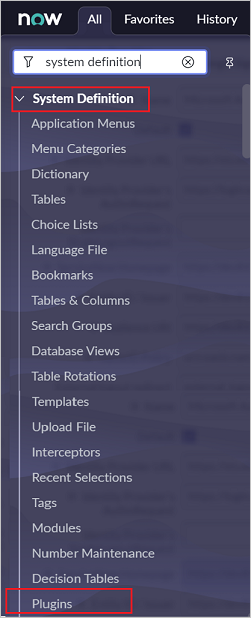

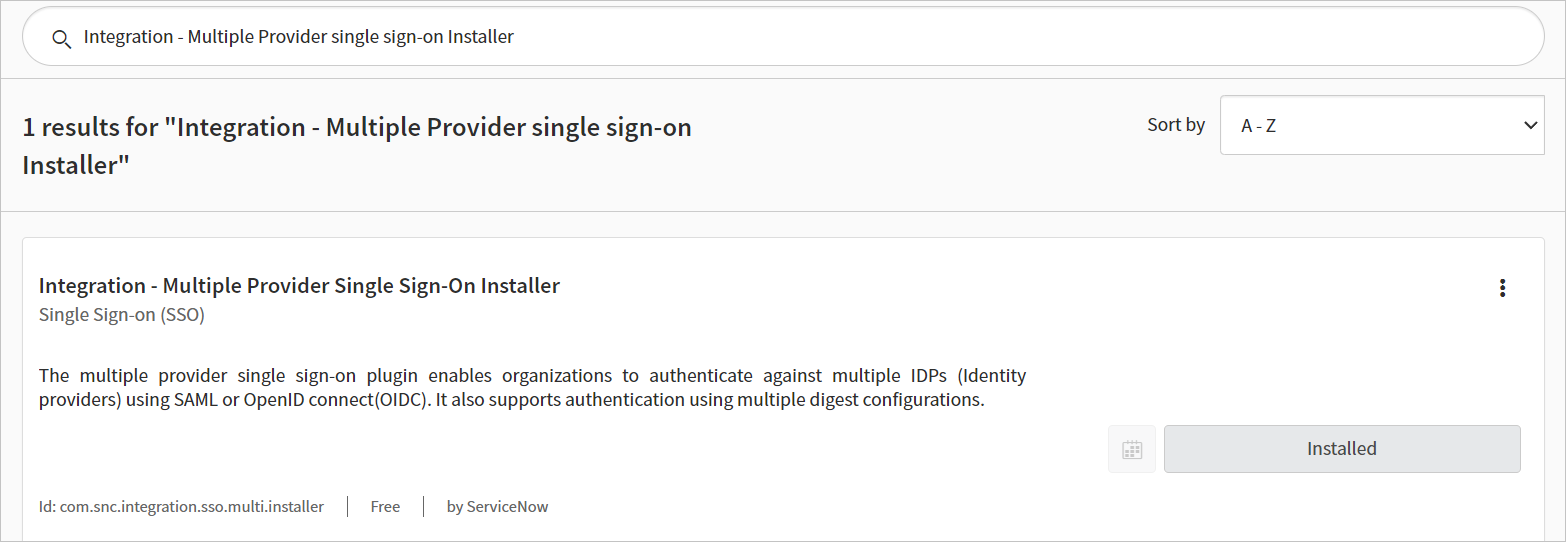

Activez le plug-in Integration - Multiple Provider Single Sign-On Installer (Intégration - Programme d’installation de l’authentification unique à plusieurs fournisseurs) en effectuant les étapes suivantes :

a. Dans le volet gauche, recherchez la section System Definition (Définition du système) dans la zone de recherche, puis sélectionnez Plugins (Plug-ins).

b. Recherchez Integration - Multiple Provider single sign-on Installer, puis installez-le et activez-le.

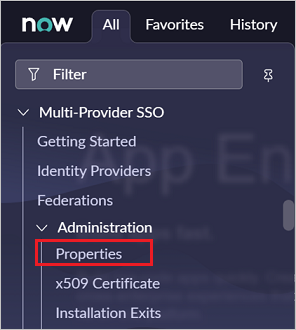

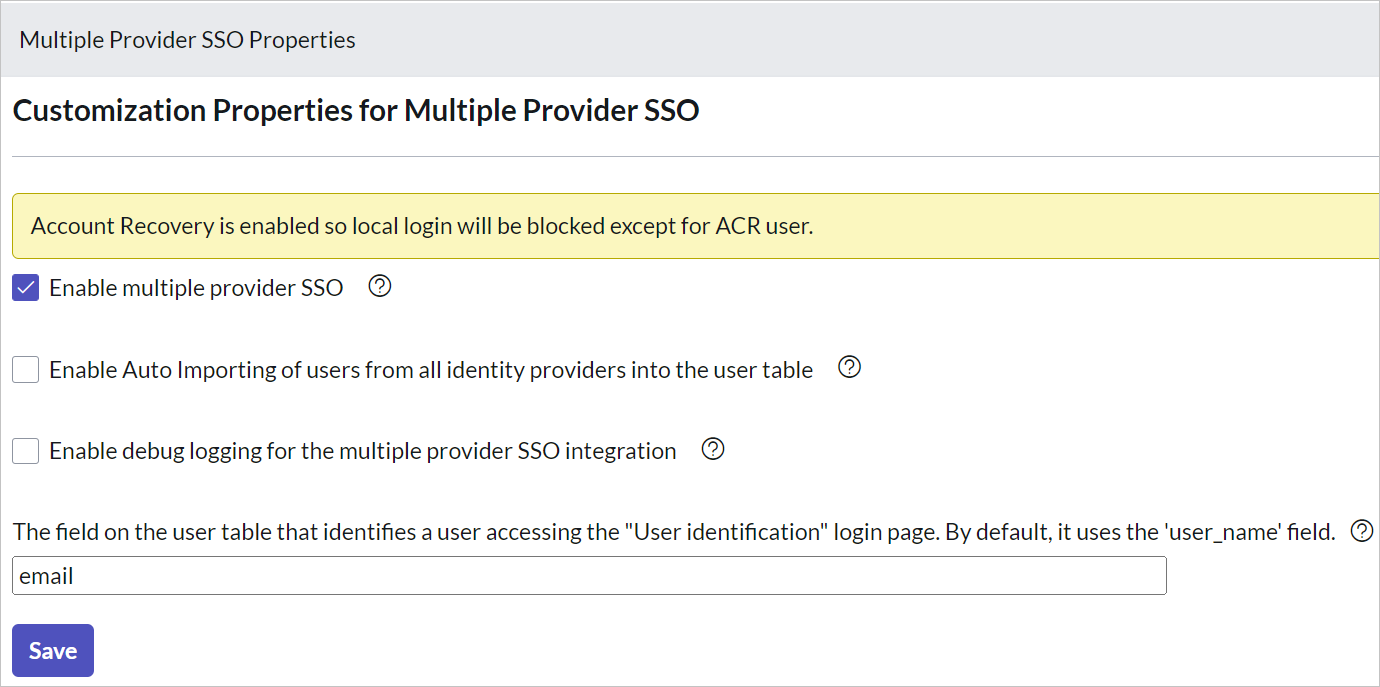

Dans le volet gauche, recherchez la section Multi-Provider SSO dans la barre de recherche, puis sélectionnez Properties sous Administration.

Dans la boîte de dialogue Multiple Provider SSO Properties (Propriétés de l’authentification unique multifournisseur), effectuez les étapes suivantes :

Pour Enable multiple provider SSO (Activer l’authentification unique multifournisseur), sélectionnez Yes (Oui).

Pour Enable Auto Importing of users from all identity providers into the user table (Activer l’importation automatique des utilisateurs à partir de tous les fournisseurs d’identité dans la table utilisateur), sélectionnez Yes (Oui).

Pour Enable debug logging got the multiple provider SSO integration (Activer l’enregistrement du débogage pour l’intégration de l’authentification unique multifournisseur), sélectionnez Yes (Oui).

Dans The field on the user table that... (Le champ dans la table utilisateur qui...), entrez email.

Sélectionnez Enregistrer.

Vous pouvez configurer ServiceNow automatiquement ou manuellement. Pour configurer ServiceNow automatiquement, effectuez les étapes suivantes :

Revenez à la page d’authentification unique de ServiceNow.

Le service de configuration en un clic est fourni pour ServiceNow. Pour activer ce service, accédez à la section Configuration de ServiceNow, puis sélectionnez Configurer ServiceNow pour ouvrir la fenêtre Configurer l’authentification.

Dans le formulaire Configurer l’authentification, entrez le nom de votre instance ServiceNow, l’utilisateur administrateur et le mot de passe de l’administrateur. Sélectionnez Configurer maintenant. Le rôle security_admin doit être attribué au nom d’utilisateur admin dans ServiceNow pour que cela fonctionne. Sinon, pour configurer manuellement ServiceNow de manière à utiliser Microsoft Entra ID comme fournisseur d’identité SAML, sélectionnez Configurer manuellement l’authentification unique. Copiez l’URL de déconnexion, l’ID d’entité SAML et l’URL du service d’authentification unique SAML à partir de la section Référence rapide.

Connectez-vous à votre application ServiceNow en tant qu’administrateur.

Dans la configuration automatique, tous les paramètres nécessaires sont configurés côté ServiceNow, mais le certificat X.509 (X.509 Certificat) n’est pas activé par défaut et définit la valeur de Single Sign-On Script (Script d’authentification unique) sur MultiSSOv2_SAML2_custom. Vous devrez le mapper manuellement à votre fournisseur d’identité dans ServiceNow. Procédez comme suit :

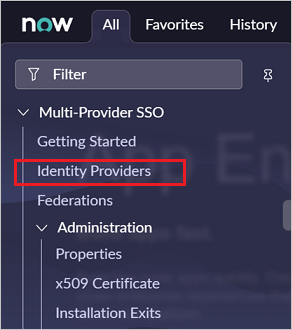

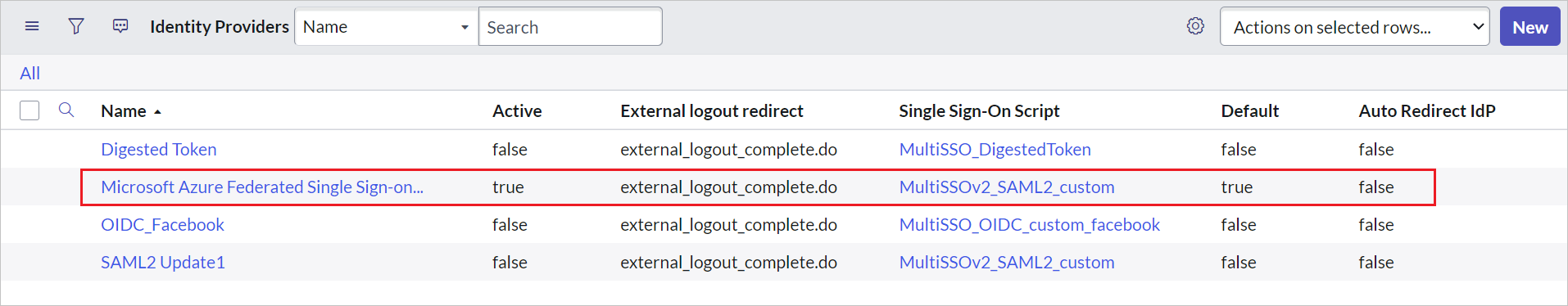

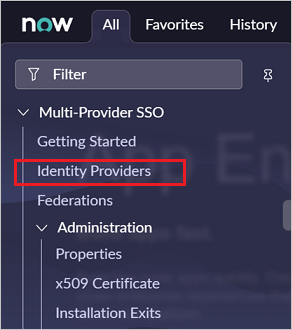

Dans le volet gauche, recherchez la section Multi-Provider SSO (Authentification unique multifournisseur) dans la barre de recherche, puis sélectionnez Identity Providers (Fournisseurs d’identité).

Sélectionnez le fournisseur d’identité généré automatiquement.

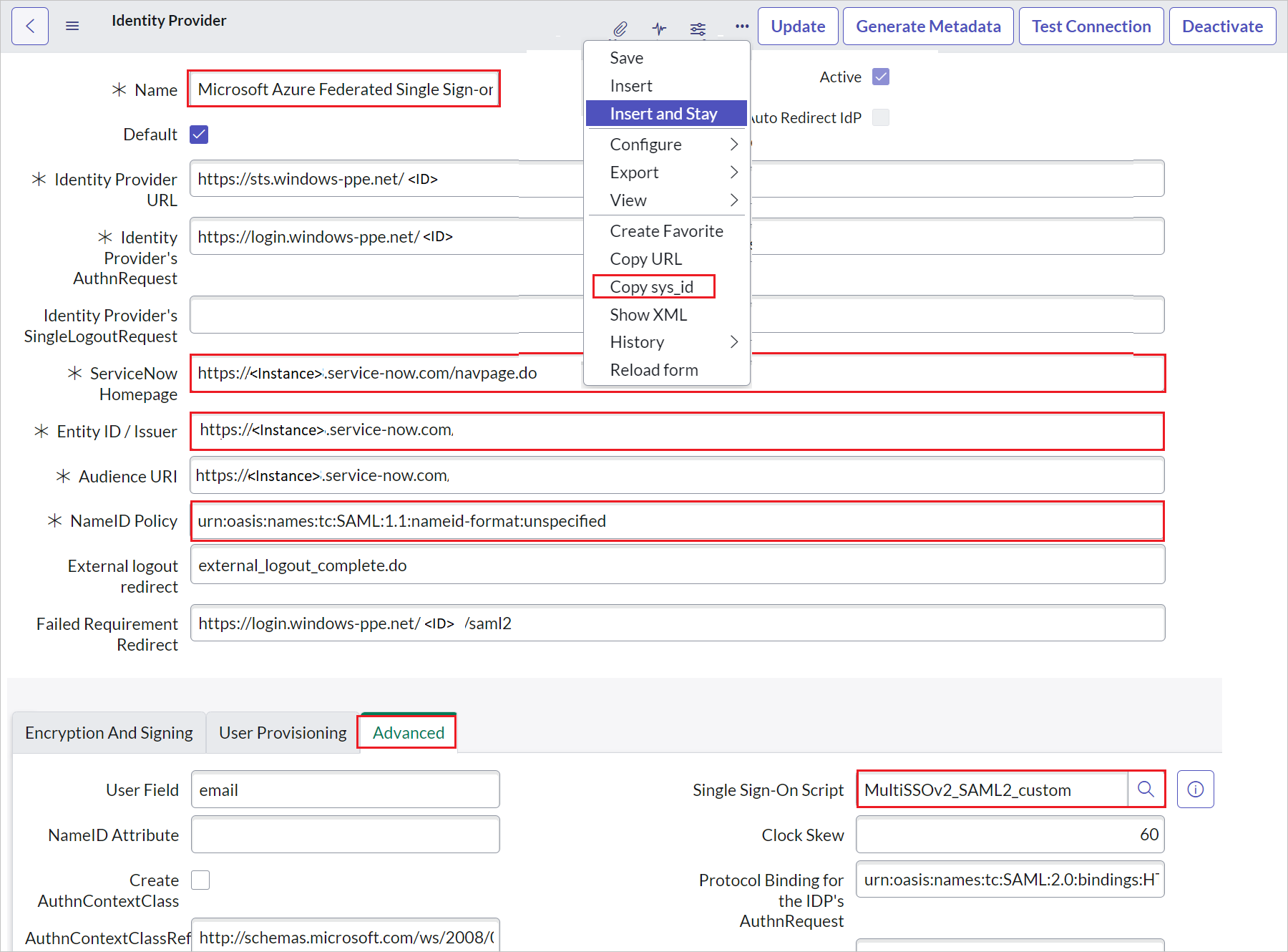

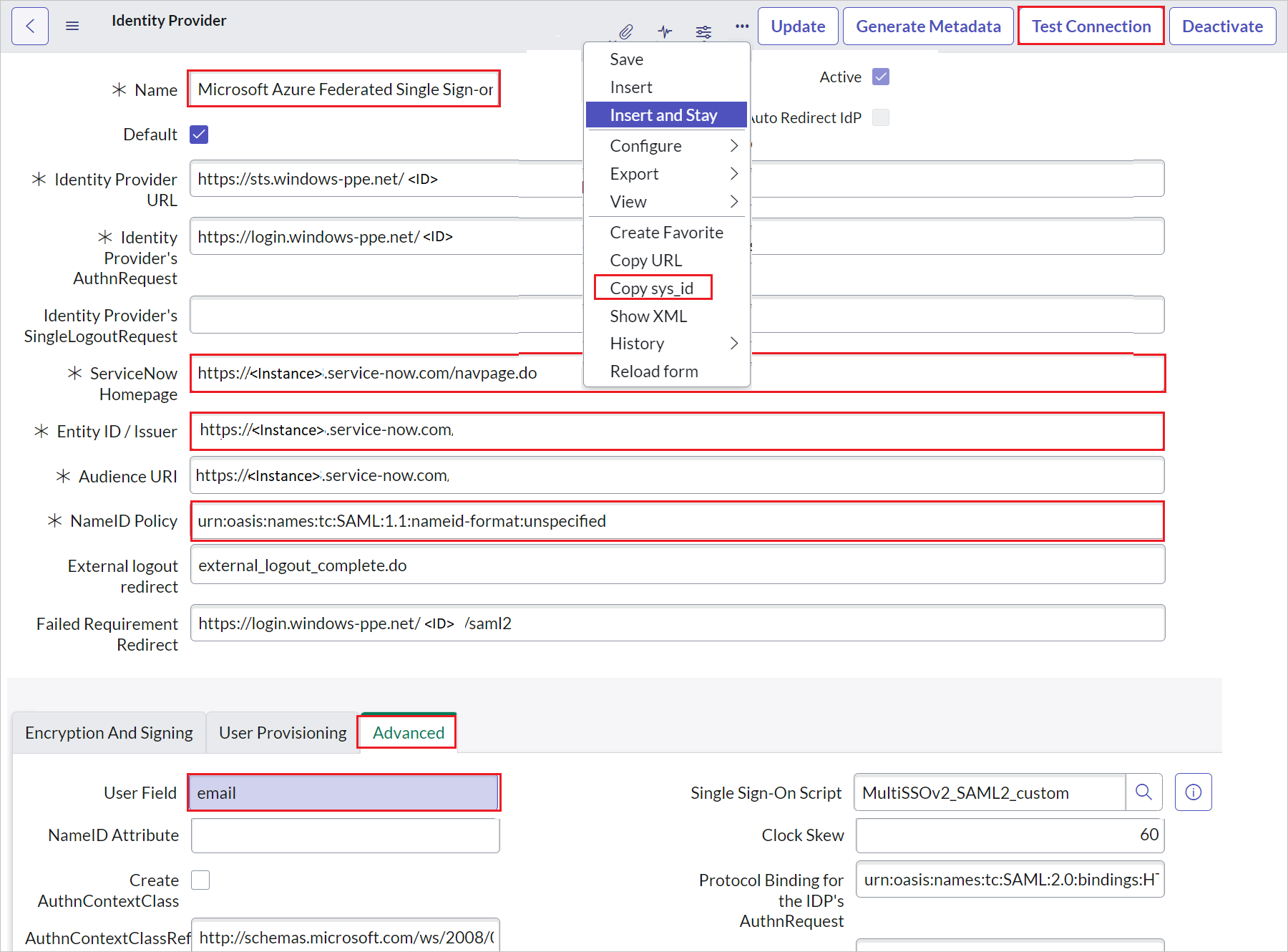

Dans la section Fournisseur d’identité, procédez comme suit :

a. Cliquez avec le bouton droit de la souris sur la barre grise en haut de l’écran et cliquez sur Copier sys_id et utilisez cette valeur pour URL de connexion dans la section Configuration SAML de base.

b. Pour Name (Nom), indiquez le nom de votre configuration (par exemple, Microsoft Azure Federated Single Sign-On).

c. Copiez la valeur du champ ServiceNow Homepage (Page d’accueil de ServiceNow) et collez-la dans URL de connexion dans la section Configuration de base de SAML de ServiceNow.

Remarque

La page d’accueil de l’instance ServiceNow est une concaténation de votre URL de locataire ServiceNow et de /navpage.do (par exemple,

https://fabrikam.service-now.com/navpage.do).d. Copiez la valeur d’Entity ID / Issuer (ID d’entité / Émetteur) et collez-la dans le champ Identificateur de la section Configuration de base de SAML de ServiceNow.

e. Confirmez que NameID Policy (Stratégie NameID) a la valeur

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.f. Cliquez sur Advanced (Avancé) et définissez la valeur de Single Sign-On Script (Script d’authentification unique) sur MultiSSOv2_SAML2_custom.

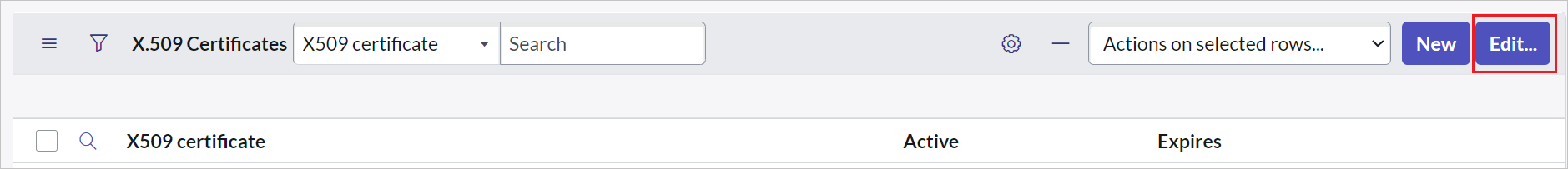

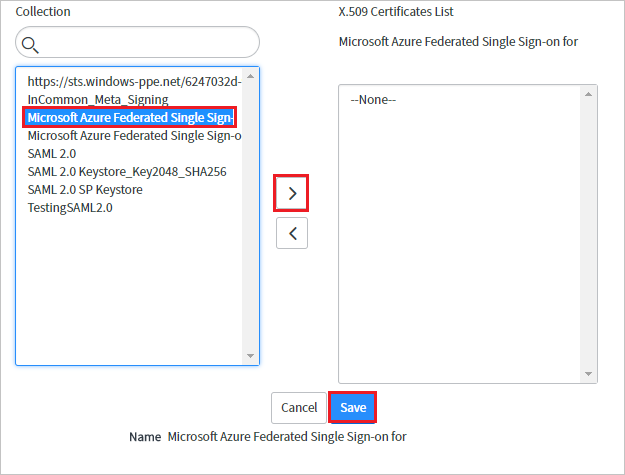

Faites défiler la page jusqu’à la section X.509 Certificate (Certificat X.509), puis sélectionnez Edit (Modifier).

Sélectionnez le certificat, puis l’icône de flèche droite pour ajouter le certificat.

Cliquez sur Enregistrer.

Dans le coin supérieur droit de la page, sélectionnez Test Connection (Tester la connexion).

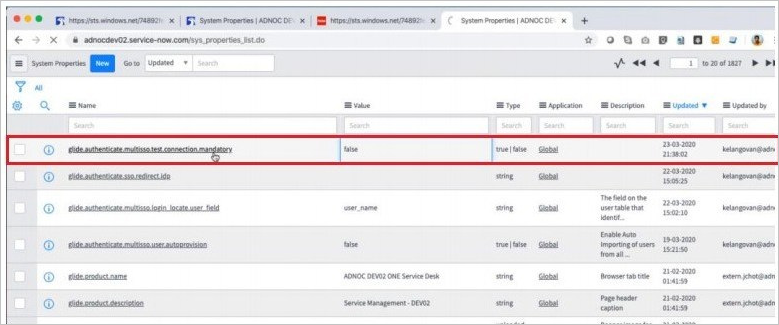

Remarque

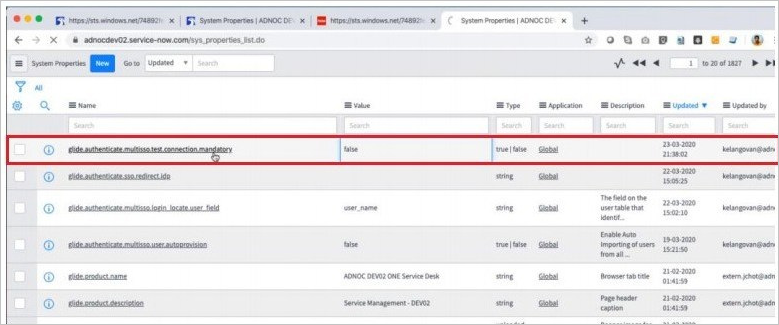

Si le test de connexion échoue et que vous ne pouvez pas activer cette connexion, ServiceNow propose le commutateur de remplacement. Vous devez entrer Sys_properties. LIST dans la navigation de recherche pour accéder à la nouvelle page de propriétés système. Vous devez y créer une nouvelle propriété sous le nom glide.authenticate.multisso.test.connection.mandatory en attribuant à datatype la valeur True/False, puis en définissant value sur False.

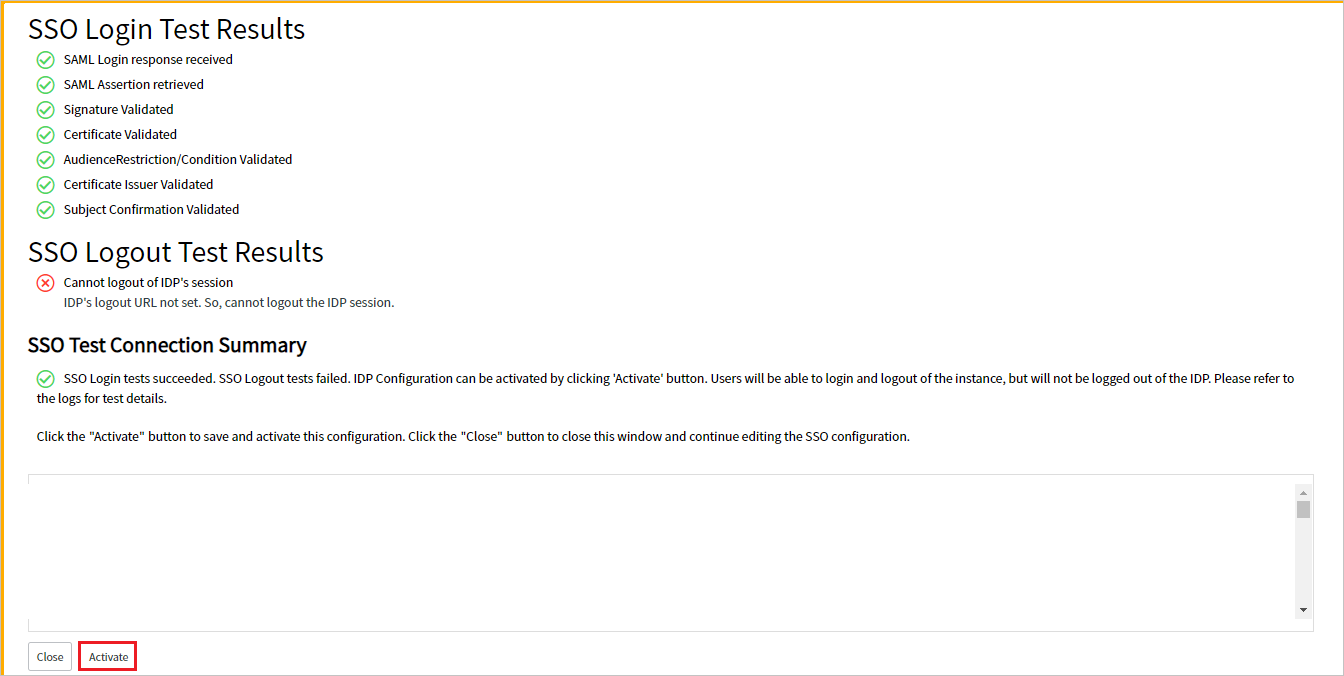

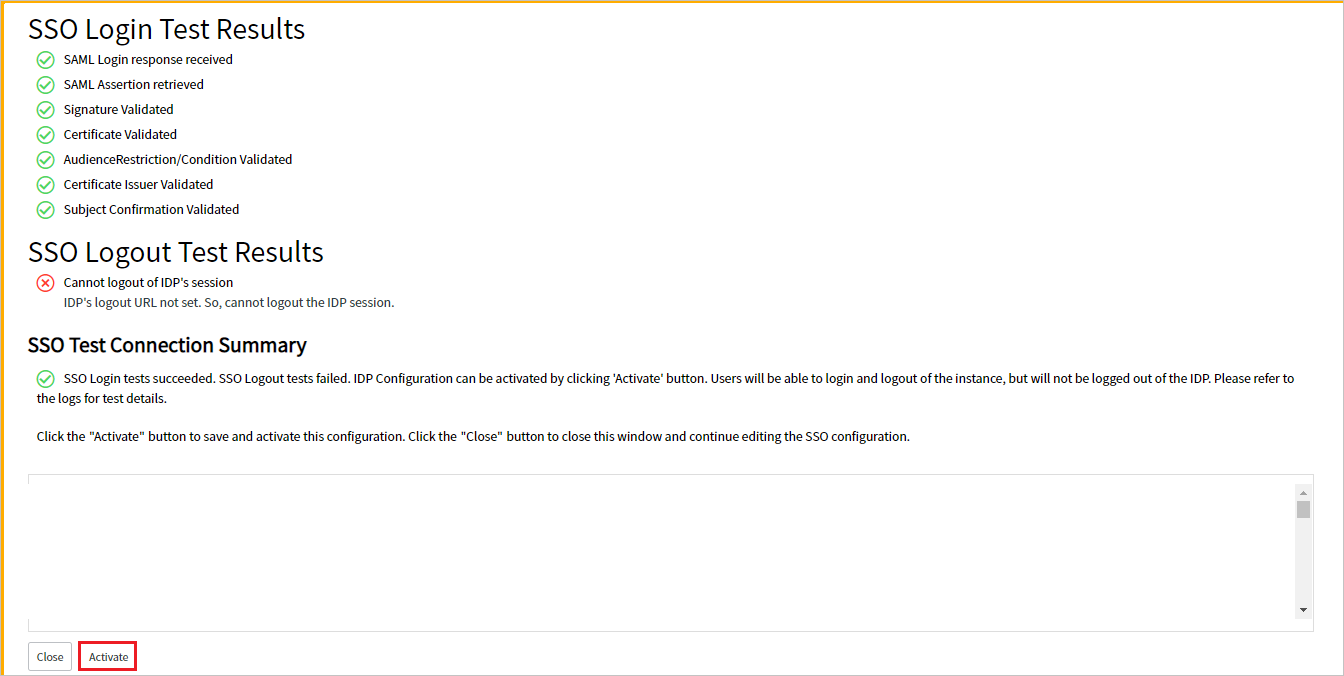

Quand vous êtes invité à fournir vos informations d’identification, entrez-les. La page ci-après apparaît. L’erreur SSO Logout Test Results (Résultats des tests de déconnexion SSO) est attendue. Ignorez l’erreur et sélectionnez Activate (Activer).

Pour configurer ServiceNow automatiquement, effectuez les étapes suivantes :

Connectez-vous à votre application ServiceNow en tant qu’administrateur.

Dans le volet gauche, sélectionnez Fournisseurs d’identité.

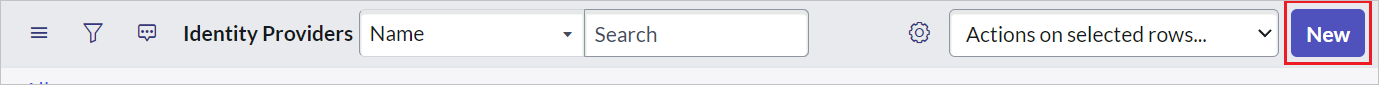

Dans la boîte de dialogue Identity Providers (Fournisseurs d’identité), sélectionnez New (Nouveau).

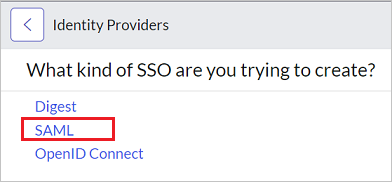

Dans la boîte de dialogue Identity Providers (Fournisseurs d’identité), sélectionnez SAML.

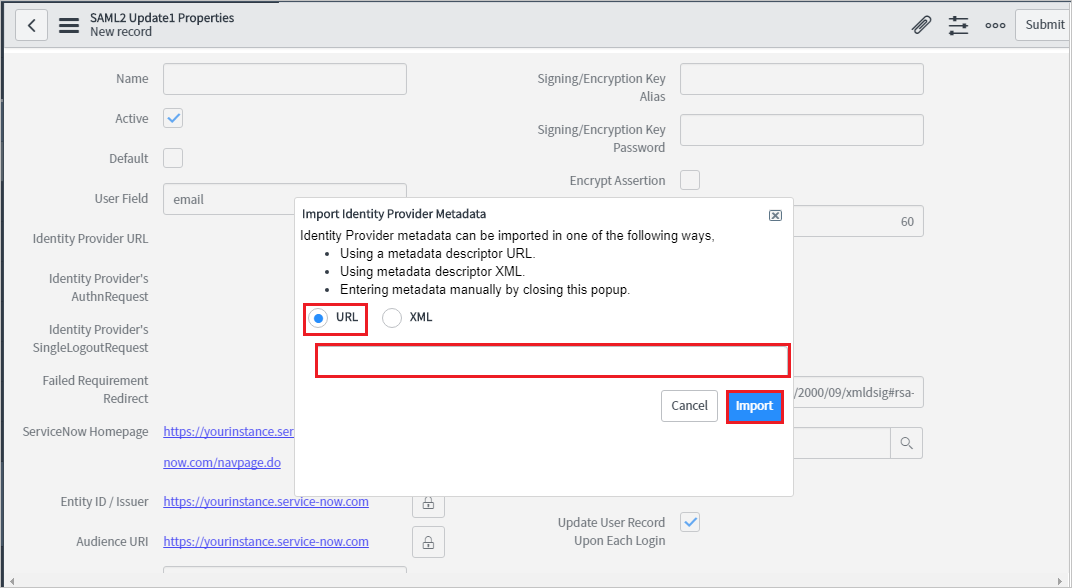

Dans Import Identity Provider Metadata (Importer les métadonnées du fournisseur d’identité), effectuez les étapes suivantes :

Entrez l’URL des métadonnées de fédération d’application que vous avez copiée.

Cliquez sur Importer.

L’URL des métadonnées IdP est alors lue et tous les champs sont renseignés.

a. Cliquez avec le bouton droit de la souris sur la barre grise en haut de l’écran et cliquez sur Copier sys_id et utilisez cette valeur pour URL de connexion dans la section Configuration SAML de base.

b. Pour Name (Nom), indiquez le nom de votre configuration (par exemple, Microsoft Azure Federated Single Sign-On).

c. Copiez la valeur ServiceNow Homepage (Page d’accueil de ServiceNow). Collez-la dans le champ URL de connexion de la section Configuration de base de SAML de ServiceNow.

Remarque

La page d’accueil de l’instance ServiceNow est une concaténation de votre URL de locataire ServiceNow et de /navpage.do (par exemple,

https://fabrikam.service-now.com/navpage.do).d. Copiez la valeur Entity ID / Issuer (ID d’entité / Émetteur). Collez-la dans le champ Identificateur de la section Configuration de base de SAML de ServiceNow.

e. Confirmez que NameID Policy (Stratégie NameID) a la valeur

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.f. Sélectionnez Avancé. Dans User Field (Champ utilisateur), entrez email.

Remarque

Vous pouvez configurer Microsoft Entra ID de manière à émettre l’ID utilisateur Microsoft Entra (nom d’utilisateur principal) ou l’adresse e-mail comme identificateur unique dans le jeton SAML. Pour ce faire, accédez à la section ServiceNow>Attributs>Authentification unique du portail Azure et mappez le champ souhaité à l’attribut nameidentifier. La valeur stockée pour l’attribut sélectionné dans Microsoft Entra ID (par exemple, nom d’utilisateur principal) doit correspondre à la valeur stockée dans ServiceNow pour le champ renseigné (par exemple, user_name).

g. Dans le coin supérieur droit de la page, sélectionnez Test Connection (Tester la connexion).

Notes

Si le test de connexion échoue et que vous ne pouvez pas activer cette connexion, ServiceNow propose le commutateur de remplacement. Vous devez entrer Sys_properties. LIST dans la navigation de recherche pour accéder à la nouvelle page de propriétés système. Vous devez y créer une nouvelle propriété sous le nom glide.authenticate.multisso.test.connection.mandatory en attribuant à datatype la valeur True/False, puis en définissant value sur False.

h. Quand vous êtes invité à fournir vos informations d’identification, entrez-les. La page ci-après apparaît. L’erreur SSO Logout Test Results (Résultats des tests de déconnexion SSO) est attendue. Ignorez l’erreur et sélectionnez Activate (Activer).

Créer un utilisateur de test ServiceNow

L’objectif de cette section est de créer un utilisateur appelé B.Simon dans ServiceNow. ServiceNow prend en charge le provisionnement automatique d’utilisateurs, qui est activé par défaut.

Notes

Si vous devez créer un utilisateur manuellement, contactez l’équipe du support technique de ServiceNow.

Configurer l’authentification unique ServiceNow Express

Connectez-vous à votre application ServiceNow Express en tant qu’administrateur.

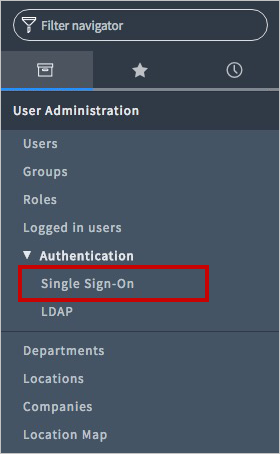

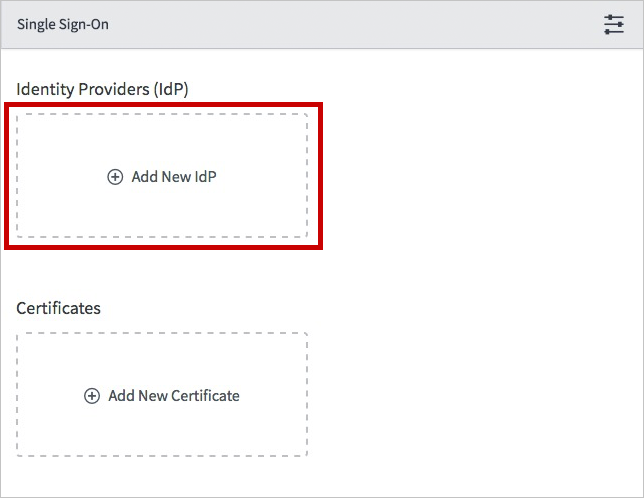

Dans le volet gauche, sélectionnez Single Sign-On (Authentification unique).

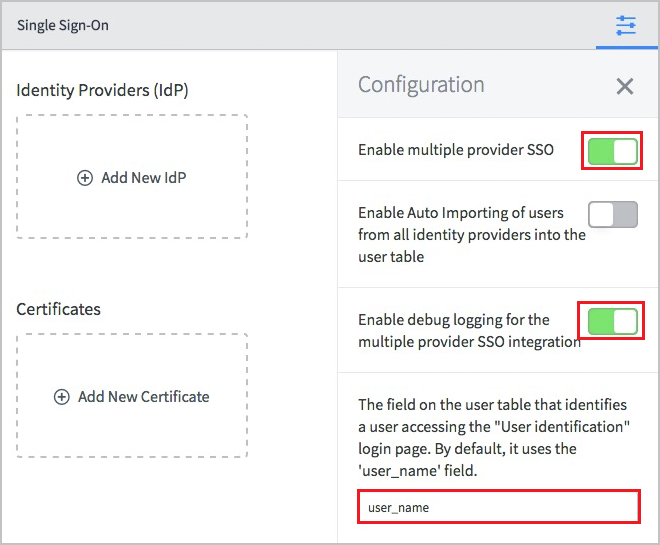

Dans la boîte de dialogue Authentification unique, sélectionnez l’icône de configuration en haut à droite et définissez les propriétés suivantes :

a. Activez Enable multiple provider SSO (Activer l’authentification unique à plusieurs fournisseurs) à droite.

b. Activez Enable debug logging for the multiple provider SSO integration (Activer l’enregistrement du débogage pour l’intégration de l’authentification unique à plusieurs fournisseurs) à droite.

c. Dans The field on the user table that... (Le champ dans la table utilisateur qui...), entrez user_name.

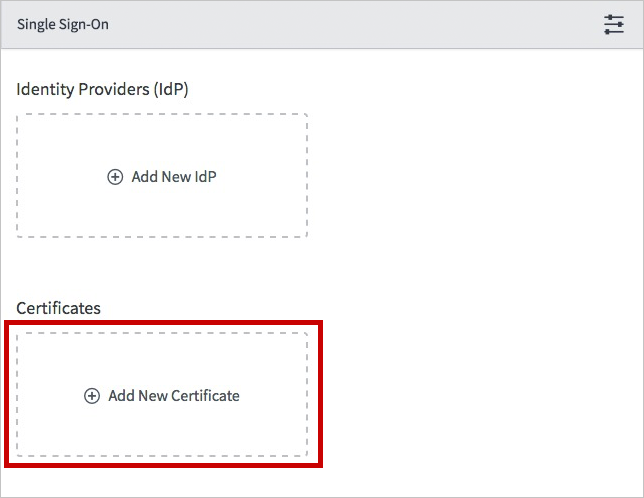

Dans la boîte de dialogue Single Sign-On (Authentification unique), cliquez sur Add New Certificate (Ajouter un nouveau certificat).

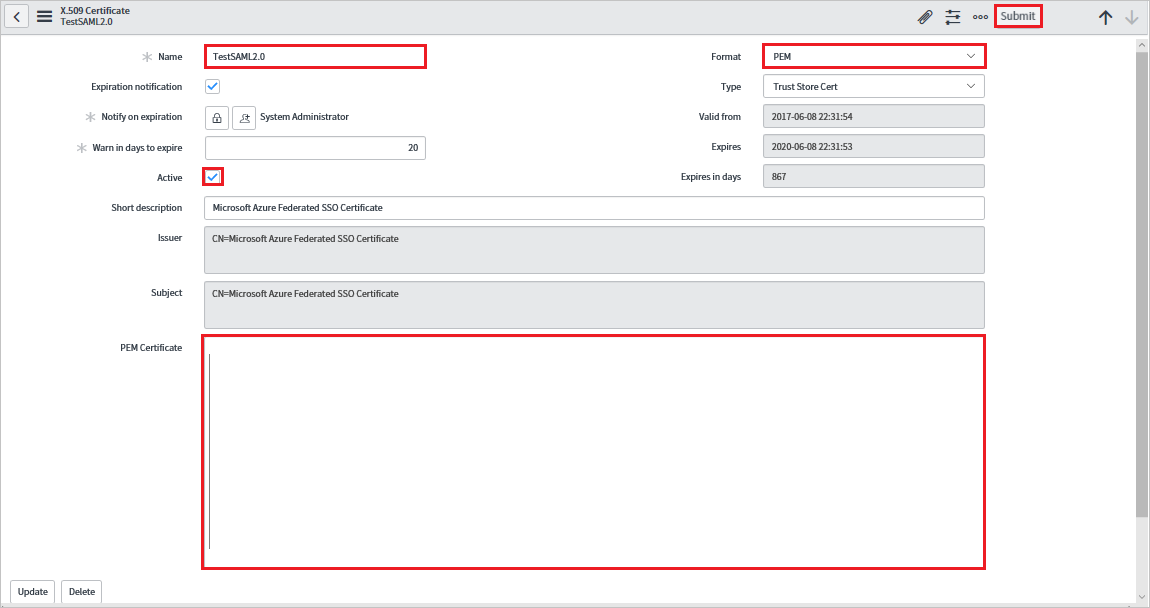

Dans la boîte de dialogue X.509 Certificates (Certificats X.509), effectuez les étapes suivantes :

a. Pour Name (Nom), attribuez un nom à votre configuration (par exemple : TestSAML2.0).

b. Sélectionnez Active.

c. Pour Format, sélectionnez PEM.

d. Pour Type, sélectionnez Trust Store Cert.

e. Dans le Bloc-notes, ouvrez le certificat encodé au format

Base64que vous avez téléchargé à partir du Portail Azure. Copiez son contenu dans le Presse-papiers, puis collez-le dans la zone de texte PEM Certificate (Certificat PEM).f. Sélectionnez Update (Mettre à jour).

Dans la boîte de dialogue Single Sign-On (Authentification unique), cliquez sur Add New IdP (Ajouter un nouveau fournisseur d’identité).

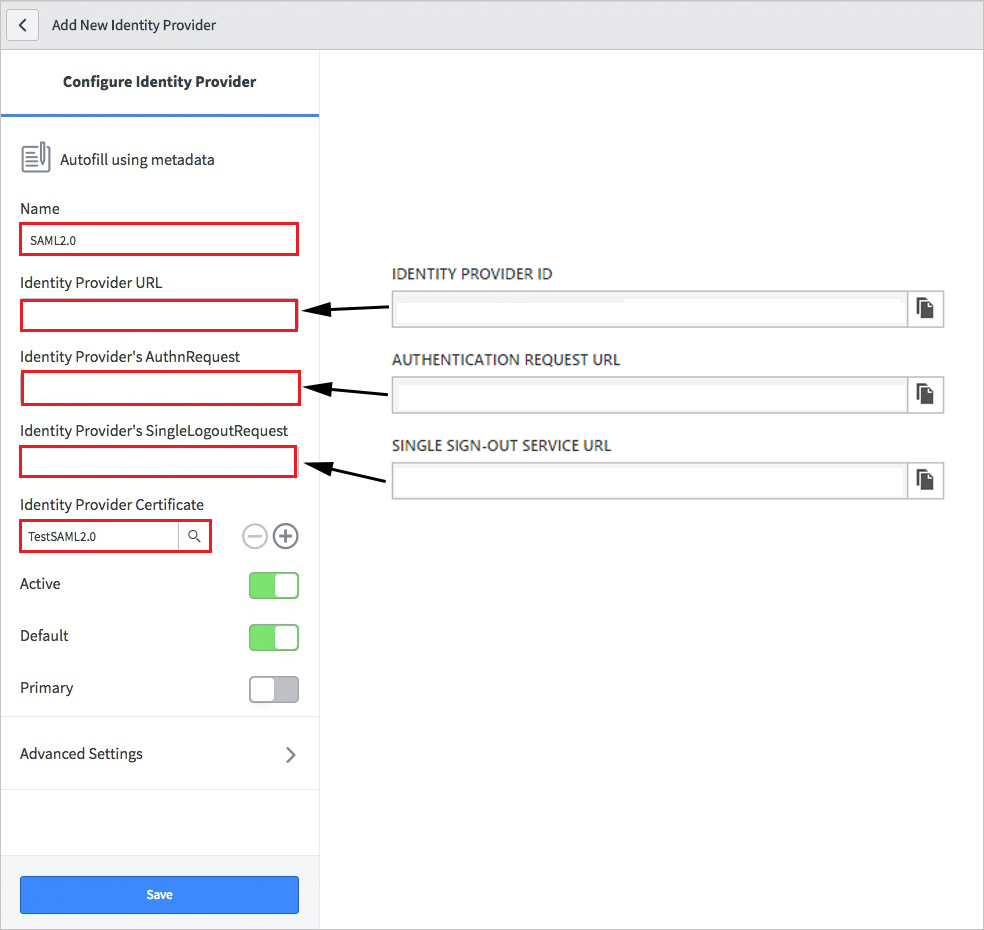

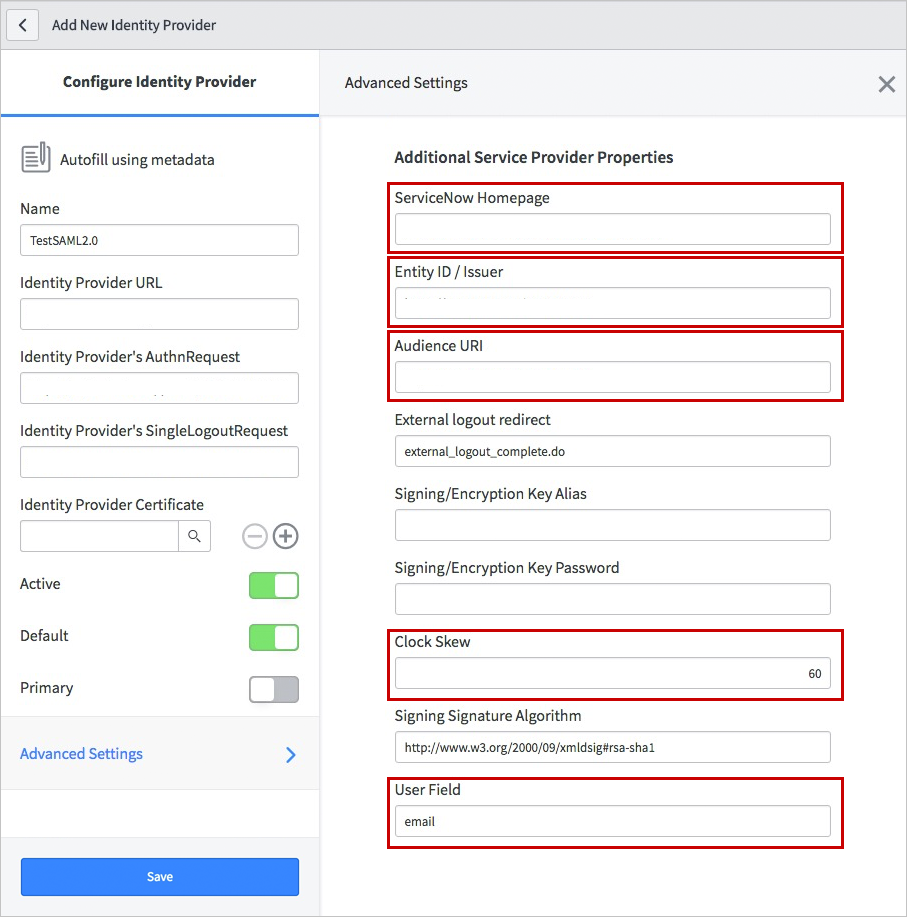

Dans la boîte de dialogue Add New Identity Provider (Ajouter un nouveau fournisseur d’identité), sous Configure Identity Provider (Configurer un fournisseur d’identité), effectuez les étapes suivantes :

a. Pour Name (Nom), attribuez un nom à votre configuration (par exemple : SAML 2.0).

b. Pour Identity Provider URL (URL du fournisseur d’identité), collez la valeur de l’ID du fournisseur d’identité que vous avez copiée.

c. Pour Identity Provider’s AuthnRequest (Demande d’authentification du fournisseur d’identité), collez la valeur de l’URL de la demande d’authentification que vous avez copiée.

d. Pour Identity Provider’s SingleLogoutRequest (Demande de déconnexion unique du fournisseur d’identité), collez la valeur de l’URL de déconnexion que vous avez copiée.

e. Pour Identity Provider Certificate (Certificat du fournisseur d’identité), sélectionnez le certificat que vous avez créé à l’étape précédente.

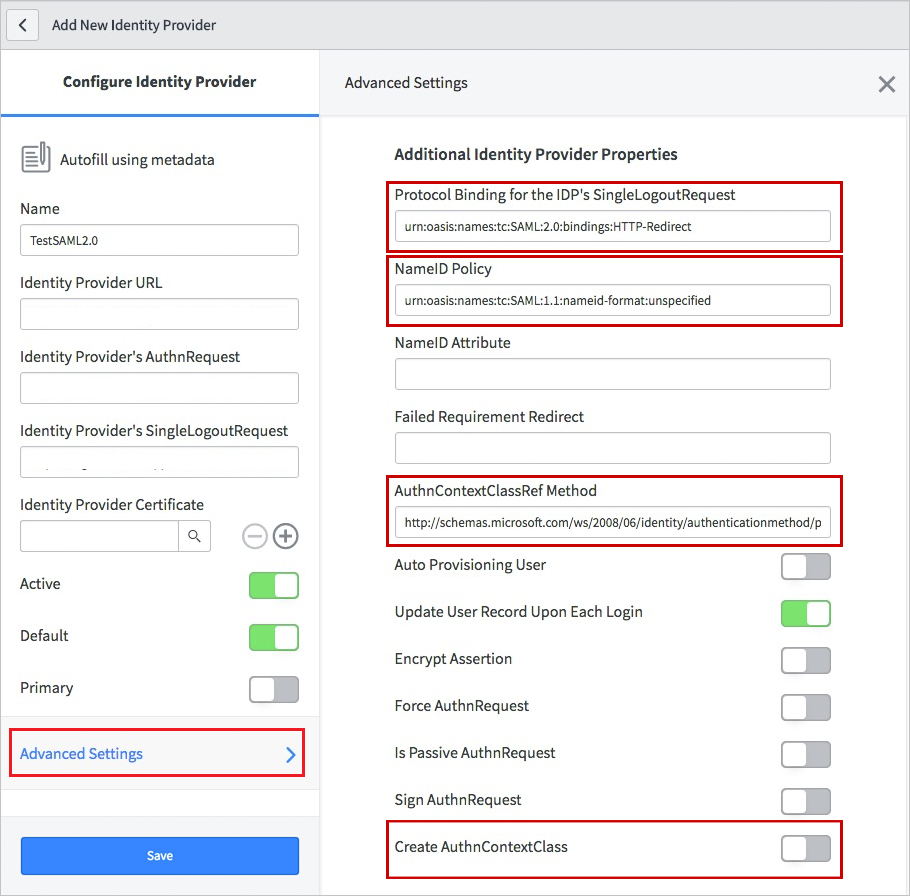

Sélectionnez Advanced Settings (Paramètres avancés). Sous Additional Identity Provider Properties (Autres propriétés du fournisseur d’identité), effectuez les étapes suivantes :

a. Pour Protocol Binding for the IDP’s SingleLogoutRequest (Liaison de protocole pour la demande de déconnexion unique du fournisseur d’identité), entrez urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect.

b. Pour NameID Policy (Stratégie NameID), entrez urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

c. Pour AuthnContextClassRef Method (Métode AuthnContextClassRef), entrez

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. Désactivez Create AuthnContextClass (Créer AuthnContextClass).

Sous Additional Service Provider Properties (Autres propriétés du fournisseur d’identité), procédez comme suit :

a. Pour ServiceNow Homepage (Page d’accueil ServiceNow), entrez l’URL de la page d’accueil de votre instance ServiceNow.

Notes

La page d’accueil de l’instance ServiceNow est une concaténation de votre URL de locataire ServiceNow et de /navpage.do (par exemple,

https://fabrikam.service-now.com/navpage.do).b. Pour Entity ID / Issuer (ID d’entité / Émetteur), entrez l’URL de votre locataire ServiceNow.

c. Pour Audience URI (URI d’audience), entrez l’URL de votre locataire ServiceNow.

d. Pour Clock Skew (Décalage de l’horloge), entrez 60.

e. Dans User Field (Champ utilisateur), entrez email.

Remarque

Vous pouvez configurer Microsoft Entra ID de manière à émettre l’ID utilisateur Microsoft Entra (nom d’utilisateur principal) ou l’adresse e-mail comme identificateur unique dans le jeton SAML. Pour ce faire, accédez à la section ServiceNow>Attributs>Authentification unique du portail Azure et mappez le champ souhaité à l’attribut nameidentifier. La valeur stockée pour l’attribut sélectionné dans Microsoft Entra ID (par exemple, nom d’utilisateur principal) doit correspondre à la valeur stockée dans ServiceNow pour le champ renseigné (par exemple, user_name).

f. Sélectionnez Enregistrer.

Tester l’authentification unique (SSO)

Quand vous sélectionnez la vignette ServiceNow dans le volet d’accès, vous devez être connecté automatiquement à l’application ServiceNow pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations sur le panneau d’accès, consultez Présentation du panneau d’accès.

Tester l’authentification unique pour ServiceNow Agent (Mobile)

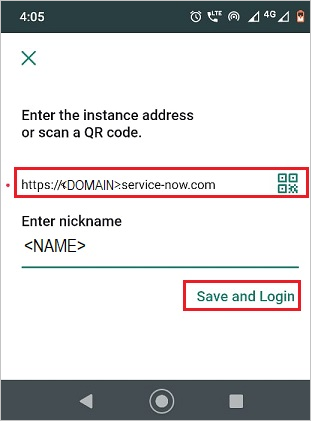

Ouvrez votre application ServiceNow Agent (Mobile) et effectuez les étapes suivantes :

b. Entrez l’adresse de votre instance ServiceNow et votre pseudo, puis sélectionnez Enregistrer et se connecter.

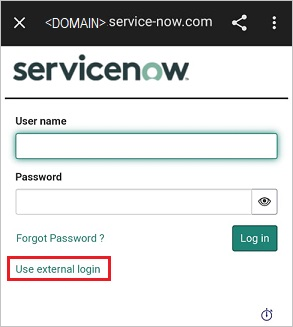

c. Dans la page Log in (Connexion), effectuez les étapes suivantes :

Entrer un nom d’utilisateur dans Username, par exemple B.simon@contoso.com.

Sélectionnez Utiliser une connexion externe. Vous êtes redirigé vers la page Microsoft Entra ID pour la connexion.

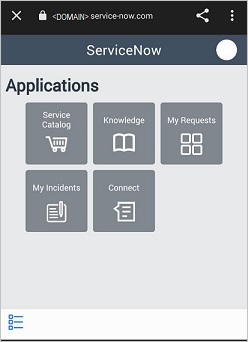

Entrez vos informations d’identification. Si une authentification tierce ou toute autre fonctionnalité de sécurité est activée, l’utilisateur doit répondre en conséquence. La page d’accueil de l’application s’affiche.

Étapes suivantes

Après avoir configuré ServiceNow, vous pouvez appliquer des contrôles de session qui protègent l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Les contrôles de session sont étendus à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.