Guide de démarrage rapide pour Gestion des autorisations Microsoft Entra

Bienvenue dans le Guide de démarrage rapide pour Gestion des autorisations Microsoft Entra.

Gestion des autorisations est une solution de gestion des droits d’utilisation d’infrastructure cloud (CIEM) qui offre une visibilité complète des autorisations affectées à toutes les identités. Ces identités comprennent des ressources, des actions et des identités d’utilisateur et de charge de travail sur-privilégiées dans des infrastructures multiclouds au sein de Microsoft Azure, Amazon Web Services (AWS) et Google Cloud Platform (GCP). Gestion des autorisations permet à votre organisation de sécuriser et de gérer efficacement les autorisations cloud en détectant, en redimensionnant automatiquement et en surveillant continuellement les autorisations inutilisées et excessives.

Avec ce guide de démarrage rapide, vous allez configurer votre ou vos environnements multiclouds, configurer la collecte de données et activer l’accès aux autorisations pour vous assurer que vos identités cloud sont gérées et sécurisées.

Prérequis

Avant de commencer, vous devez avoir accès à ces outils pour le processus d’intégration :

- Accès à un interpréteur de commandes BASH local avec l’interface Azure CLI ou Azure Cloud Shell à l’aide de l’environnement BASH (Azure CLI est inclus).

- Accès aux consoles AWS, Azure et GCP.

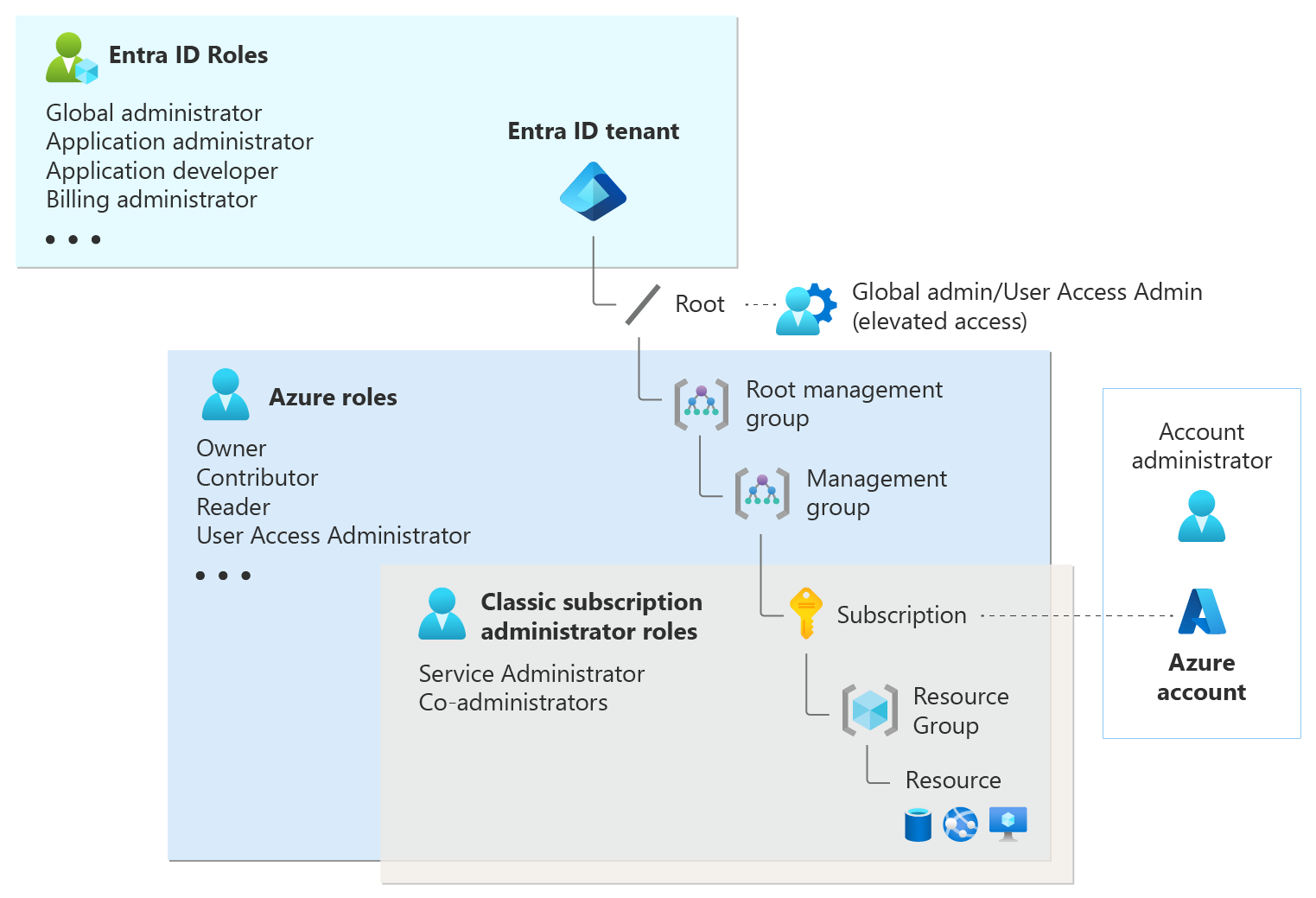

- Un utilisateur doit disposer de l’attribution de rôle Administrateur de gestion des autorisations dans le tenant (locataire) Microsoft Entra ID pour créer une inscription d’application, ce qui est indispensable à l’intégration d’AWS et de GCP.

Étape 1 : configurer la Gestion des autorisations

Pour activer la gestion des autorisations, vous devez disposer d'un client Microsoft Entra (par exemple, le centre d'administration Microsoft Entra).

- Si vous disposez d'un compte Azure, vous disposez automatiquement d'un locataire du centre d'administration Microsoft Entra.

- Si vous n’en avez pas encore, créez un compte gratuit en accédant à entra.microsoft.com.

Si les points ci-dessus sont respectés, procédez comme suit :

Activer la gestion des autorisations Microsoft Entra dans votre organisation

Vérifiez que vous êtes Administrateur de gestion des autorisations. En savoir plus sur les Rôles et autorisations dans Gestion des autorisations.

Étape 2 : Intégrer votre environnement multicloud

Jusqu’à présent,

- Le rôle d’administrateur de gestion des autorisations vous a été attribué dans votre client du centre d’administration Microsoft Entra.

- Vous avez acheté des licences ou activé votre essai gratuit de 45 jours pour Gestion des autorisations.

- Vous avez réussi à lancer Gestion des autorisations.

Vous allez maintenant découvrir le rôle et les paramètres du contrôleur et des modes de collecte des données dans Gestion des autorisations.

Définir le contrôleur

Le contrôleur vous permet de déterminer le niveau d’accès que vous accordez aux utilisateurs dans Gestion des autorisations.

L’activation du contrôleur pendant l’intégration accorde l’accès Administrateur de gestion des autorisations, ou l’accès en lecture et en écriture, afin que les utilisateurs puissent redimensionner les autorisations et corriger directement via Gestion des autorisations (au lieu d’accéder aux consoles AWS, Azure ou GCP).

Désactiver le contrôleur pendant l’intégration, ou ne jamais l’activer, accorde à un utilisateur Gestion des autorisations un accès en lecture seule à vos environnements.

Remarque

Si vous n’activez pas le contrôleur pendant l’intégration, vous avez la possibilité de l’activer une fois l’intégration terminée. Pour définir le contrôleur dans Gestion des autorisations après l’intégration, consultez Activer ou désactiver le contrôleur après l’intégration. Pour les environnements AWS, une fois que vous avez activé le contrôleur, vous ne pouvez pas le désactiver.

Pour définir les paramètres du contrôleur lors de l’intégration :

- Sélectionnez Activer pour accorder un accès en lecture et en écriture à Gestion des autorisations.

- Sélectionnez Désactiver pour accorder un accès en lecture seule à Gestion des autorisations.

Configurer la collecte de données

Vous avez le choix entre trois modes pour collecter des données dans Gestion des autorisations.

Automatique (recommandé) Gestion des autorisations détecte, intègre et surveille automatiquement tous les abonnements actuels et futurs.

Manuel Entrez manuellement des abonnements individuels pour Gestion des autorisations pour la découverte, l’intégration et la surveillance. Vous pouvez entrer jusqu’à 100 abonnements par collecte de données.

Sélectionner Gestion des autorisations détecte automatiquement tous les abonnements actuels. Une fois la découverte terminée, vous sélectionnez les abonnements à intégrer et à surveiller.

Remarque

Pour utiliser les modes Automatique ou Sélectionner, le contrôleur doit être activé lors de la configuration de la collecte de données.

Pour configurer la collecte de données :

- Dans Gestion des autorisations, accédez à la page des Collecteurs de données.

- Sélectionnez un environnement cloud : AWS, Azure, ou GCP.

- Cliquez sur Créer une configuration.

Remarque

Le processus de collecte de données prend un certain temps et se produit dans environ quatre à cinq heures dans la plupart des cas. Le délai d’exécution dépend de la taille du système d’autorisation dont vous disposez et de la quantité de données disponibles pour la collecte.

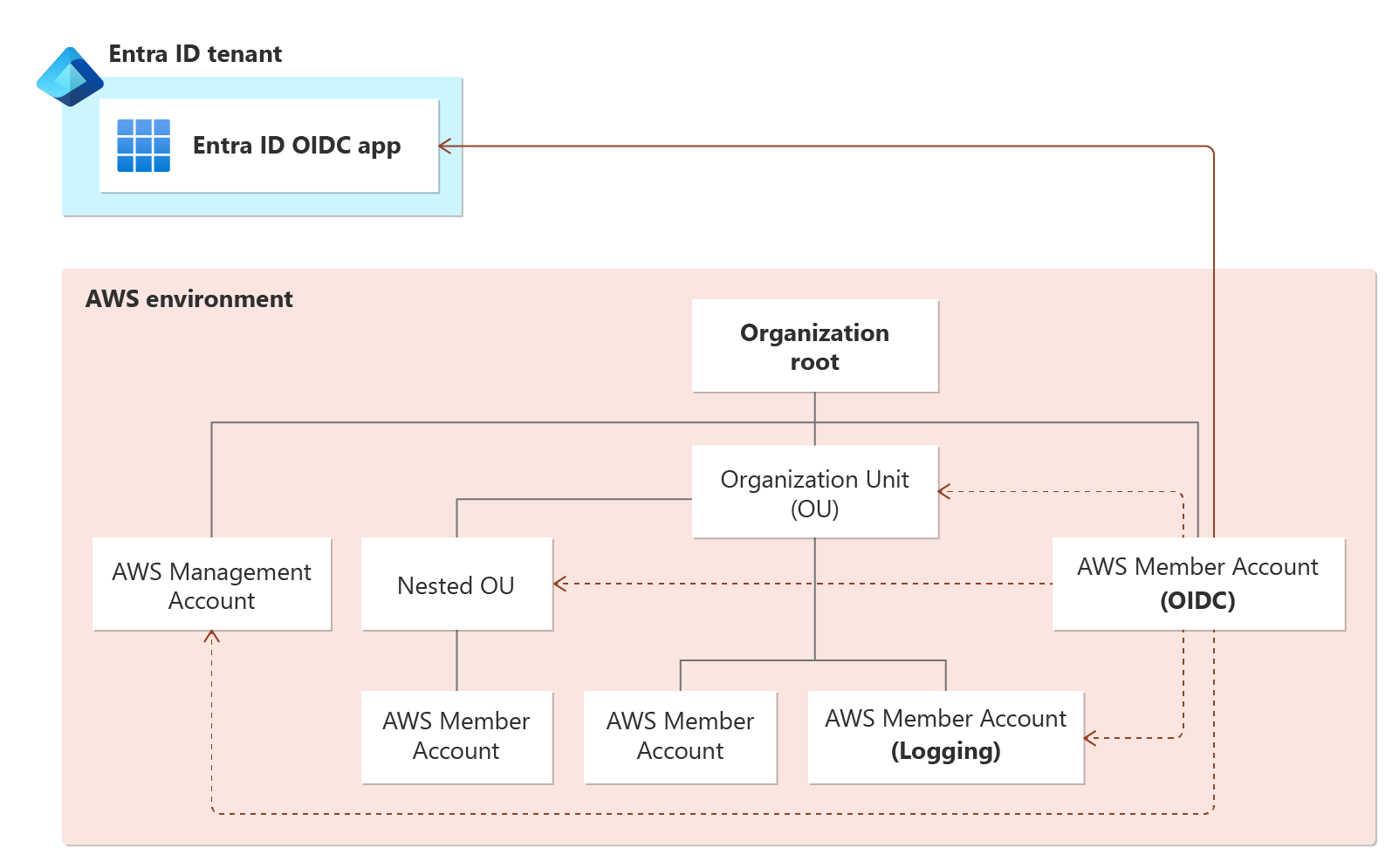

Intégrer Amazon Web Services (AWS)

Étant donné que Gestion des autorisations est hébergé sur Microsoft Entra, il existe d’autres étapes à suivre pour intégrer votre environnement AWS.

Pour connecter AWS à Permissions Management, vous devez créer une application Microsoft Entra dans le locataire du centre d'administration Microsoft Entra où la gestion des autorisations est activée. Cette application Microsoft Entra est utilisée pour configurer une connexion OIDC à votre environnement AWS.

OpenID Connect (OIDC) est un protocole d’authentification interopérable basé sur la famille de spécifications OAuth 2.0.

Prérequis

Un utilisateur doit disposer de l’attribution de rôle Administrateur de gestion des autorisations pour créer une inscription d’application dans Microsoft Entra ID.

Rôles et ID de compte pour :

- Compte AWS OIDC : un compte membre AWS désigné par vous pour créer et héberger la connexion OIDC via un IdP OIDC

- Compte de journalisation AWS (facultatif mais recommandé)

- Compte de gestion AWS (facultatif mais recommandé)

- Comptes membres AWS supervisés et gérés par Gestion des autorisations (pour le mode manuel)

Pour utiliser les modes de collecte de données Automatique ou Sélectionner, vous devez connecter votre compte de gestion AWS.

Au cours de cette étape, vous pouvez activer le contrôleur en entrant le nom du compartiment S3 avec les journaux d’activité AWS CloudTrail (disponibles sur AWS Trails).

Pour intégrer votre environnement AWS et configurer la collecte de données, consultez Intégrer un compte Amazon Web Services (AWS).

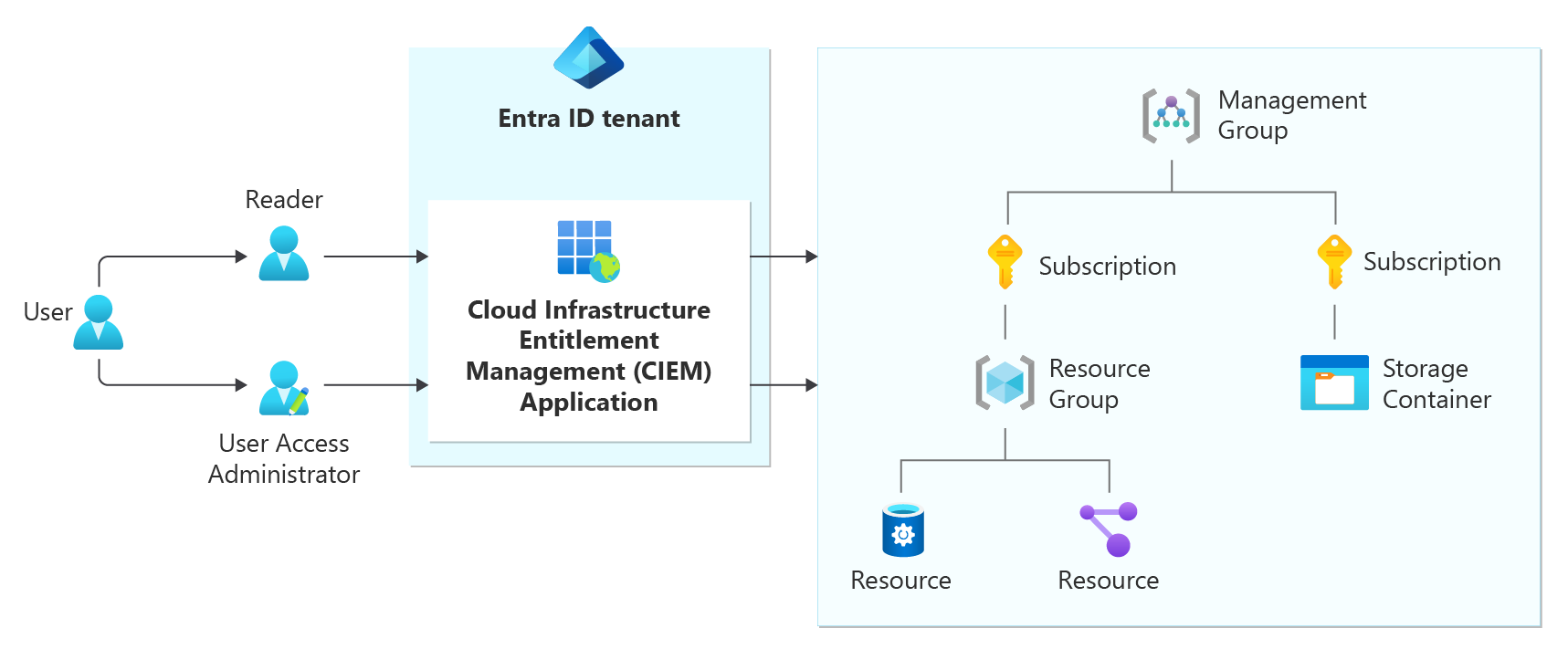

Intégrer Microsoft Azure

Lorsque vous avez activé la gestion des autorisations dans le locataire Microsoft Entra, une application d'entreprise pour CIEM a été créée. Pour intégrer votre environnement Azure, vous accordez des autorisations à cette application pour Gestion des autorisations.

Dans le locataire Microsoft Entra où la gestion des autorisations est activée, recherchez l'application d'entreprise Cloud Infrastructure gestion des droits d’utilisation (CIEM).

Attribuez le rôle Lecteur à l'application CIEM pour permettre à la gestion des autorisations de lire les abonnements Microsoft Entra dans votre environnement.

Prérequis

Un utilisateur disposant des autorisations

Microsoft.Authorization/roleAssignments/writesur l’étendue de l’abonnement ou du groupe d’administration pour attribuer des rôles à l’application CIEM.Pour utiliser les modes de collecte de données Automatique ou Sélectionner, vous devez attribuer le rôle Lecteur dans l’étendue du groupe d’administration.

Pour activer le contrôleur, vous devez attribuer le rôle Administrateur de l’accès utilisateur à l’application CIEM.

Pour intégrer votre environnement Azure et configurer la collecte de données, consultez Intégrer un abonnement Microsoft Azure.

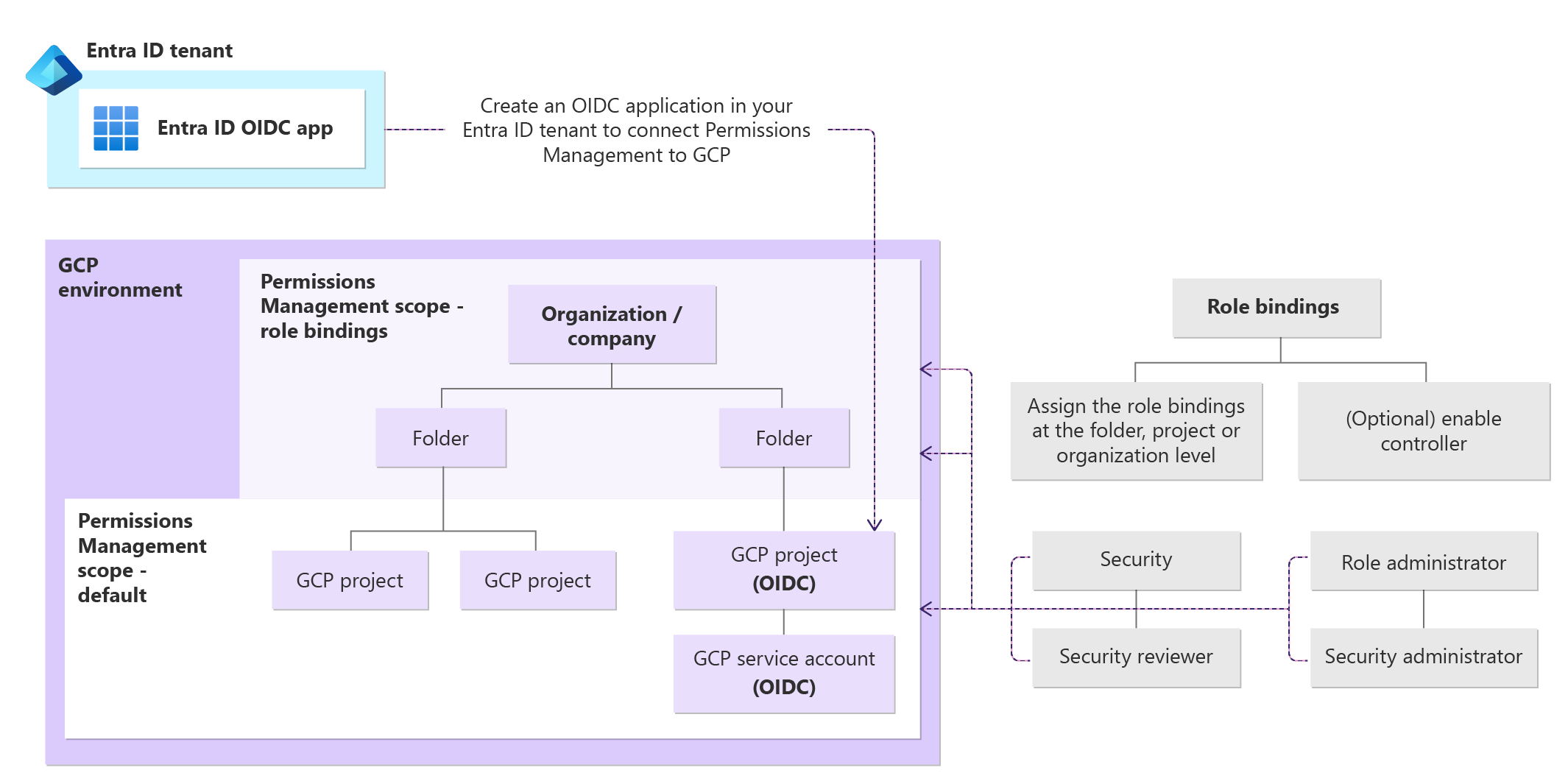

Intégrer Google Cloud Platform (GCP)

Étant donné que Gestion des autorisations est hébergé sur Microsoft Azure, il existe des étapes supplémentaires à suivre pour intégrer votre environnement GCP.

Pour connecter GCP à Permissions Management, vous devez créer une application de centre d'administration Microsoft Entra dans le locataire Microsoft Entra où la gestion des autorisations est activée. Cette application du centre d'administration Microsoft Entra est utilisée pour configurer une connexion OIDC à votre environnement GCP.

OpenID Connect (OIDC) est un protocole d’authentification interopérable basé sur la famille de spécifications OAuth 2.0.

Prérequis

Un utilisateur ayant la possibilité de créer une nouvelle inscription d'application dans Microsoft Entra (nécessaire pour faciliter la connexion OIDC) est nécessaire pour l'intégration d'AWS et de GCP.

Détails d’ID pour :

- Projet GCP OIDC : un projet GCP désigné par vous pour créer et héberger la connexion OIDC via un fournisseur d’identité OIDC.

- Numéro de projet et ID de projet

- Identité de charge de travail OIDC GCP

- ID de pool, ID de fournisseur de pool

- Compte de service OIDC GCP

- Nom du secret du fournisseur d’identité G-suite et adresse e-mail utilisateur du fournisseur d’identité G-suite (facultatif)

- ID pour les projets GCP que vous souhaitez intégrer (facultatif, pour le mode manuel)

Attribuez les rôles Viewer et Réviseur de sécurité au compte de service GCP aux niveaux de l’organisation, du dossier ou du projet pour accorder à Gestion des autorisations un accès en lecture à votre environnement GCP.

Au cours de cette étape, vous avez la possibilité d’activer le mode contrôleur en attribuant les rôles Administrateur de rôle et Administrateur de la sécurité au compte de service GCP aux niveaux de l’organisation, du dossier ou du projet.

Remarque

L’étendue par défaut de Gestion des autorisations se trouve au niveau du projet.

Pour intégrer votre environnement GCP et configurer la collecte de données, consultez Intégrer un projet GCP.

Résumé

Félicitations ! Vous avez terminé la configuration de la collecte de données pour vos environnements et le processus de collecte de données a commencé. Le processus de collecte de données prend un certain temps, environ quatre à cinq heures dans la plupart des cas. Le délai d’exécution dépend de la quantité de systèmes d’autorisation que vous avez intégrés et de la quantité de données disponibles pour la collecte.

La colonne d’état de votre interface utilisateur Gestion des autorisations vous indique l’étape de collecte de données à laquelle vous vous trouvez.

- En attente : Gestion des autorisations n’a pas encore démarré la détection ou l’intégration.

- Découverte : Gestion des autorisations détecte les systèmes d’autorisation.

- En cours : Gestion des autorisations a terminé la détection des systèmes d’autorisation et est en cours d’intégration.

- Intégration : La collecte des données est terminée et tous les systèmes d’autorisation détectés sont intégrés à Gestion des Autorisations.

Remarque

Pendant que le processus de collecte de données se poursuit, vous pouvez commencer la configuration des utilisateurs et des groupes dans Gestion des autorisations.

Étapes suivantes

- Activer ou désactiver le contrôleur après l’intégration

- Ajouter un compte/abonnement/projet une fois l’intégration terminée

- Créer des dossiers pour organiser vos systèmes d’autorisation

Références :

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour