Informatique confidentielle Azure

Microsoft Cloud for Sovereignty permet aux clients de configurer et de protéger leurs données et ressources de manière à les aider à se conformer à leurs exigences spécifiques en matière de réglementation, de sécurité et de souveraineté. Ce processus garantit que les données du client ne sont pas accessibles à des parties en dehors du contrôle du client, pas même aux fournisseurs de cloud, aux administrateurs ou aux utilisateurs. Lorsque vous combinez l’Informatique confidentielle Azure (ACC) avec Microsoft Cloud for Sovereignty, ils offrent un contrôle sur l’accès aux charges de travail du client.

L’informatique confidentielle est un terme du secteur défini par le Confidential Computing Consortium (CCC), une fondation dédiée à la définition et à l’accélération de l’adoption de l’informatique confidentielle. Le CCC définit l’informatique confidentielle comme la protection des données utilisées en effectuant des calculs dans un environnement d’exécution de confiance (TEE) basé sur le matériel.

Un TEE est un environnement qui impose l’exécution du code autorisé uniquement. Tout code en dehors de cet environnement ne peut lire ni altérer les données dans le TEE. Le modèle de menace de l’informatique confidentielle vise à supprimer ou à réduire la capacité d’un opérateur de fournisseur de cloud et d’autres acteurs dans le domaine du locataire à accéder au code et aux données pendant leur exécution.

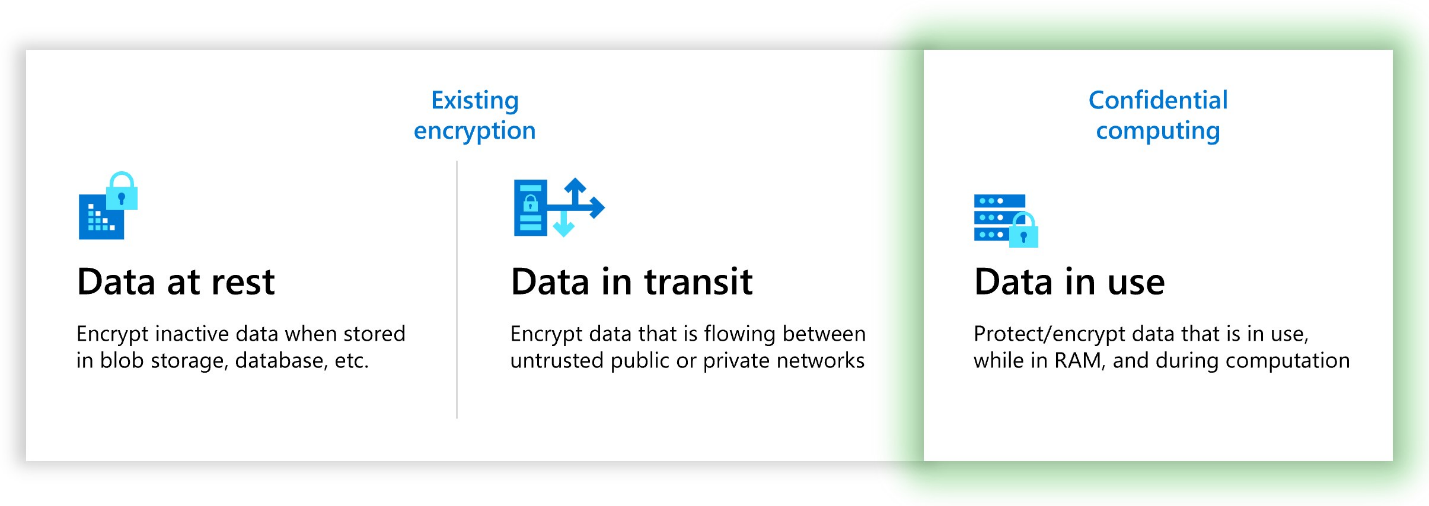

Lorsqu’elle est utilisée avec le chiffrement des données au repos et en transit, l’informatique confidentielle élimine la plus grande barrière du chiffrement : le chiffrement en cours d’utilisation. Elle protège les ensembles de données sensibles ou hautement réglementées et les charges de travail des applications dans une plateforme de cloud public sécurisée. L’informatique confidentielle va au-delà de la protection des données génériques. Les TEE aident également à protéger la logique métier propriétaire, les fonctions d’analyse, les algorithmes Machine Learning ou des applications entières.

ACC réduit le besoin de confiance dans divers aspects de l’infrastructure cloud de calcul. L’informatique confidentielle Azure réduit la confiance dans les processus système, tels que le noyau du système d’exploitation hôte et l’hyperviseur, ainsi que dans les opérateurs humains qui incluent l’administrateur de la machine virtuelle et l’administrateur hôte. En combinaison avec les solutions existantes qui protègent les données au repos, comme le Chiffrement des données Microsoft, et en transit comme TLS ou IPsec, les données sont désormais protégées pendant leur utilisation car la mémoire elle-même reste chiffrée, c’est-à-dire une protection complète tout au long du cycle de vie des données.

Avec les protections et l’application de la conformité de Microsoft Cloud for Sovereignty, ACC offre une protection renforcée des données et des charges de travail souveraines, sensibles ou hautement réglementées dans le cadre de l’évolutivité, de la flexibilité, de la disponibilité et des services puissants de la plateforme de cloud public Azure. Pour en savoir plus sur les avantages de l’informatique confidentielle Azure, consultez Produits de l’informatique confidentiel Azure.

Souveraineté prise en charge dans l’informatique confidentielle Azure

La souveraineté des données garantit que les clients ont un contrôle exclusif sur leurs ressources, telles que les machines virtuelles, et que d’autres personnes ne peuvent pas accéder à ces ressources. ACC aide les clients à atteindre la souveraineté des données en assurant la confidentialité de l’ensemble de la racine de confiance, depuis le matériel jusqu’à l’application. Les machines virtuelles confidentielles (CVM) des séries Azure DCasv5 et DCadsv5 sont des machines virtuelles isolées par le matériel qui protègent les données en mémoire des autres machines virtuelles, de l’hyperviseur et du code de gestion de l’hôte. Même les ingénieurs Azure disposant d’un accès administratif à l’hôte de la machine virtuelle ne peuvent pas accéder aux données du client en mémoire. Cette série offre également le pré-chiffrement du disque du système d’exploitation avant l’approvisionnement de la machine virtuelle avec différentes solutions de gestion des clés.

La souveraineté est renforcée à tous les niveaux en fournissant des environnements d’informatique confidentielle pour :

- Microsoft Azure Attestation, un service d’attestation à distance qui valide la fiabilité de plusieurs TEE et vérifie l’intégrité des fichiers binaires qui s’exécutent à l’intérieur des TEE. Cette validation de la racine fondamentale de la confiance est essentielle pour garantir la souveraineté des données.

- Lancement fiable offre des fonctionnalités de sécurité renforcées (démarrage sécurisé, module de plateforme virtuel sécurisé et surveillance de l’intégrité du démarrage) qui protègent contre les kits de démarrage, les rootkits et les logiciels malveillants au niveau du noyau.

- Trusted Hardware Identity Management, un service qui assure la gestion du cache des certificats pour tous les TEE qui résident dans Azure et fournit des informations Trusted Computing Base (TCB) pour appliquer une base minimale pour les solutions d’attestation.

De nombreux clients utilisent Azure Kubernetes Service (AKS) pour gérer leurs applications basées sur des conteneurs ainsi que leurs composants de stockage et de réseau. Pour aider à répondre aux exigences en matière de souveraineté, de confidentialité et de sécurité, les clients peuvent utiliser des conteneurs compatibles avec Azure App qui s’exécutent sur AKS. Les nœuds d’informatique confidentielle sur AKS utilisent Intel SGX pour créer des environnements d’enclave isolés dans les nœuds entre chaque application conteneur. Azure affiche également un aperçu de la prise en charge des groupes de nœuds de machine virtuelle confidentiels sur AKS avec les composants de machine virtuelle AMD SEV-SNP. AKS est le premier à commercialiser l’activation de la machine virtuelle confidentielle avec des groupes de nœuds AMD SEV-SNP dans Kubernetes, ajoutant ainsi une défense en profondeur au profil de sécurité renforcé d’Azure.

Gestion des secrets confidentiels

HSM managé Azure Key Vault (AKV) est un service cloud entièrement géré, hautement disponible, à locataire unique et conforme aux normes qui protège les clés cryptographiques des applications à l’aide de modules de sécurité matériels (HSM) validés FIPS 140-2 de niveau 3. AKV mHSM utilise les mêmes API qu’Azure Key Vault Standard et Premium et s’intègre à la plupart des services Azure pour activer le chiffrement des services avec les clés gérées par le client. La protection matérielle garantit que seul le client peut accéder aux clés de chiffrement. Même les ingénieurs Azure ne peuvent pas y accéder.

Secure Key Release (SKR) est une fonctionnalité de HSM managé Azure Key Vault (AKV) et de l’offre Premium qui offre davantage de contrôle d’accès. Secure Key Release permet la libération d’une clé protégée par HSM depuis AKV vers un environnement d’exécution de confiance (TEE) certifié, comme une enclave sécurisée, des TEE basés sur une machine virtuelle, etc. SKR ajoute une autre couche de protection à vos clés de déchiffrement/chiffrement de données où vous pouvez cibler une application + un environnement d’exécution TEE avec une configuration connue pour obtenir un accès au matériel clé. Les stratégies SKR définies au moment de la création de la clé exportable régissent l’accès à ces clés.

Services d’analyse confidentiels

Les clients du secteur public et des secteurs réglementés d’Azure ont un besoin urgent de fonctionnalités d’analyse avancées qui les aident à se conformer à leurs exigences en matière de souveraineté, de confidentialité et de sécurité. Microsoft Cloud for Sovereignty aide ces clients à utiliser des services tels que :

- Avec le service Always Encrypted avec enclaves sécurisées dans Azure SQL, les clients peuvent exécuter des requêtes SQL directement dans un TEE, pour garantir que les données sensibles sont protégées contre les logiciels malveillants et les utilisateurs non autorisés avec des privilèges élevés.

- Azure Databricks avec machine virtuelle à informatique confidentielle aide les clients à exécuter leurs analyses, Machine Learning et d’autres charges de travail tout en préservant la confidentialité.

- La croissance rapide de l’Internet des objets (IoT) ouvre de nouveaux risques de souveraineté, car les appareils IoT Edge sont en dehors du contrôle géographique du client et des acteurs malveillants peuvent y accéder physiquement, ce qui expose ces appareils à un risque élevé de compromission. IoT Edge confidentiel ajoute la confiance et l’intégrité à la périphérie en protégeant l’accès aux données capturées et stockées à l’intérieur d’un appareil IoT, ce qui réduit le risque de falsification ou de compromission.

- Les clients sont encouragés à utiliser Microsoft Azure Confidential Ledger (ACL) pour gérer les enregistrements de données sensibles. ACL s’exécute exclusivement dans des enclaves sécurisées basées sur le matériel dans un environnement d’exécution isolé et fortement surveillé, ce qui protège les enregistrements de données sensibles et les rend immuables.

Adopter l’informatique confidentielle au sein de Microsoft Cloud for Sovereignty

Les clients Microsoft Cloud for Sovereignty peuvent utiliser la zone d’atterrissage souveraine pour rationaliser l’adoption des fonctionnalités d’informatique confidentielle de Microsoft dans un environnement conforme et souverain.

Pour savoir comment commencer à utiliser ACC dans la zone d’atterrissage souveraine (SLZ), consultez SLZ sur GitHub.